Mes amis savent que je suis un cinéphile. Comme je suis également un adepte des arts martiaux mixtes, l'un de mes films préférés est Fight Club, basé sur le premier roman de Chuck Palahniuk. L'histoire traite d'une crise d'identité : se rebeller contre le consumérisme, essayer de trouver la vérité et le sens de la vie, et devenir une "vraie" personne libérée des pressions de la société. Ironiquement, le narrateur anonyme se retrouve finalement piégé dans l'identité de son alter ego, Tyler Durden, et s'enfonce dans une spirale destructrice, à l'opposé de l'illumination. Pour le monde extérieur, il n'y a pas de distinction entre l'imposteur et le narrateur, de moins en moins fiable, qui se demande : "Tyler est-il mon mauvais rêve ? Ou suis-je celui de Tyler ?"

Fight Club est une vision sombre du pouvoir de l'identité en tant qu'arme et de l'effet d'entraînement d'un accès incontesté. En revoyant le film récemment, je n'ai pas pu m'empêcher de comparer les thèmes centraux à la cybersécurité.

Nous avons une crise d'identité dans le domaine de la cybersécurité - des privilèges excessifs.

L'identité reste une cible privilégiée pour les acteurs de la menace, l'utilisation abusive des informations d'identification restant l'un des vecteurs d'attaque les plus efficaces. En tant qu'industrie, nous devons faire un meilleur travail pour stopper l'augmentation des permissions et réduire les accès inutiles, qui constituent 99 % des voies d'attaque vers les actifs critiques. Je sais, c'est plus facile à dire qu'à faire. Dans un environnement typique d'Active Directory et d'Entra ID, il y a une quantité infinie de chemins d'attaque disponibles pour les adversaires afin d'atteindre la domination du domaine. A partir de là, l'adversaire obtient un accès pratiquement illimité à l'ensemble du réseau et des ressources de votre organisation.

La première règle de l'analyse du chemin d'attaque est de commencer par les actifs de niveau 0.

Par où commencer ? Il y a quelques années, l'équipe de recherche de Semperis a dévoilé à Black Hat Arsenal un outil gratuit d'analyse du chemin d'attaque de niveau 0 pour AD et Entra ID. Cet outil, Forest Druidaide les organisations à définir un périmètre de permissions et à réduire les relations à risque à la source : les actifs de niveau 0 et les entités environnantes que les attaquants peuvent exploiter pour obtenir des privilèges. Aujourd'hui, Forest Druid est utilisé par des milliers d'équipes de sécurité dans le monde. Et oui, il est toujours gratuit !

Nous disposons de nombreux supports de formation pour vous permettre de vous familiariser avec Forest Druid. Voici un blog récent de Huy Kha, anciennement chercheur en sécurité Microsoft GHOST et répondeur d'incidents sur (DART), sur le thème du renforcement de la réponse aux incidents. le renforcement de la réponse aux incidents avec Forest Druid.

Découvrez nos sessions de recherche sur les menaces et rencontrez notre équipe à Black Hat.

Cette année, à Black Hat, nous présenterons de nouvelles recherches sur l'exploitation des vulnérabilités d'Entra ID. Il n'y aura pas de sessions sponsorisées de " leadership éclairé ", mais seulement des recherches brutes, menées par quelques-uns des esprits les plus brillants de l'industrie.

UnOAuthorized : Une technique d'escalade des privilèges vers l'administrateur global | Briefings Sécurité du Cloud et Sécurité de l'Entreprise Track :

Mercredi 7 août

16:20-17:00 PT

Orateur : Eric Woodruff, chercheur principal en sécurité, Semperis

Silver SAML Forger : Outil pour créer des réponses SAML falsifiées à partir d'Entra ID | Piste de l'Arsenal

Jeudi 8 août

13:55-15:15 PT

Intervenants : Eric Woodruff, chercheur principal en sécurité, Semperis, et Tomer Nahum, chercheur en sécurité, Semperis

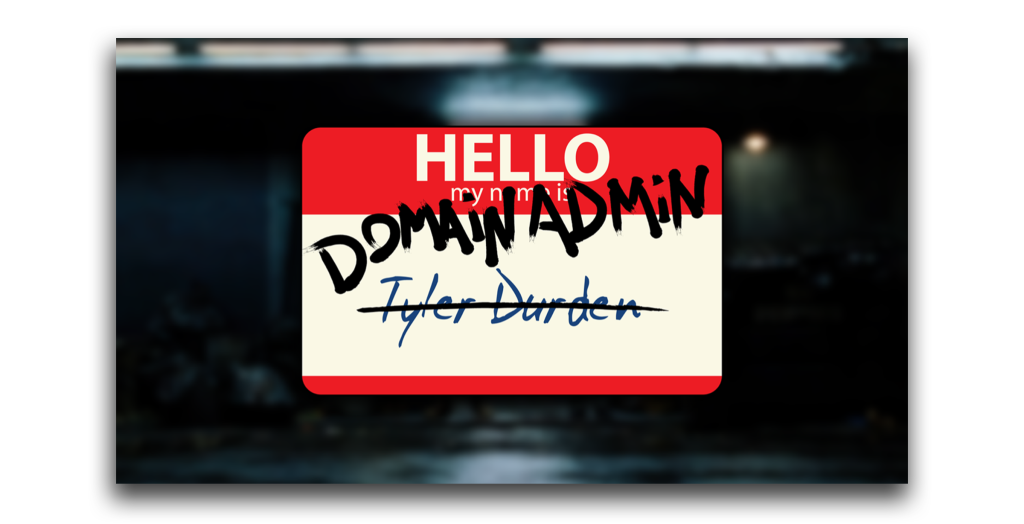

Notre équipe sera présente en force à Black Hat, alors cherchez les t-shirts "Hello, My Name Is" inspirés du Fight Club ci-dessous et venez nous saluer. Nous avons de nombreuses occasions de rencontrer nos experts en matière d'identité.

Le projet Mayhem de Tyler Durden est fictif, mais les cybermenaces ne le sont pas.

La campagne de Durden visant à anéantir la civilisation en semant le chaos n'est pas si différente de l'objectif des cyberadversaires de la vie réelle qui attaquent les hôpitaux, les pipelines, les centres d'appel 9-1-1, les écoles et les fournisseurs de services aux infrastructures critiques - rien n'est hors de portée. L'industrie des ransomwares, qui représente plusieurs milliards de dollars, finance les narcotiques illégaux, les armes, le terrorisme, la traite des êtres humains et l'exploitation des enfants à l'échelle mondiale. Notre enquête 2024 sur les ransomwares, menée auprès de 900 professionnels de l'informatique et de la sécurité, révèle que 78 % des organisations ciblées par les ransomwares ont payé la rançon.et la plupart d'entre elles ont été touchées plusieurs fois.

Dans le cadre de sa mission, Semperis continue de créer des outils gratuits pour la communauté, tels que Purple Knight et Forest Druidet à mettre à jour toutes nos solutions avec les dernières recherches sur les menaces. Téléchargez les outils dès aujourd'hui, essayez-les et contactez un expert de Semperis. Nous nous battons ensemble !

On se voit au cyber camp d'été (c'est à dire BH/Defcon) !

Mickey Bresman, PDG de Semperis