Un récent rapport des agences de cybersécurité de l'alliance Five Eyes, dont CISA et la NSA, exhorte les organisations à renforcer la sécurité de leurs déploiements Microsoft Active Directory (AD), une cible de choix pour les cyber-attaquants. Le rapport décrit des dizaines de techniques d'attaque utilisées par les pirates pour pénétrer dans l'AD, notamment le "Kerberoasting". Lisez la suite pour en savoir plus sur le Kerberoasting, son fonctionnement, les acteurs connus pour avoir utilisé cette technique et la manière dont vous pouvez défendre votre infrastructure d'identité contre les attaques de Kerberoasting et améliorer votre posture de sécurité AD.

Qu'est-ce que le Kerberoasting ?

Dans une attaque de type Kerberoasting, un acteur de la menace disposant d'un compte de domaine valide demande des tickets de service Kerberos pour des comptes ayant un nom de principal de service (SPN) enregistré dans Active Directory. Tous les tickets de service sont cryptés avec le hachage du mot de passe du compte de service. L'attaquant extrait les tickets chiffrés et les craque hors ligne pour obtenir le mot de passe en clair du compte de service, en ciblant souvent les comptes à privilèges élevés. Cette attaque ne nécessite pas de privilèges élevés mais peut conduire à une escalade des privilèges.

Comment pouvez-vous défendre votre environnement contre le Kerberoasting ?

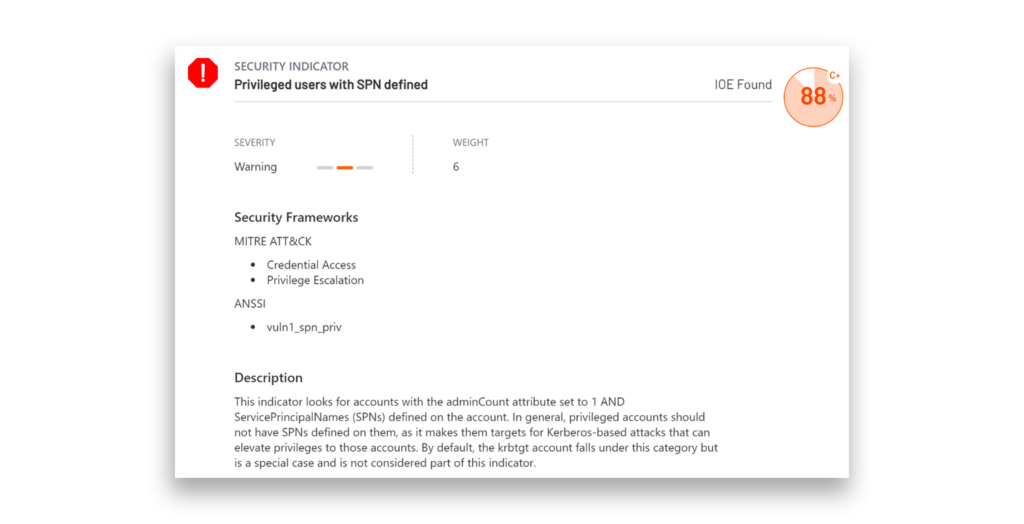

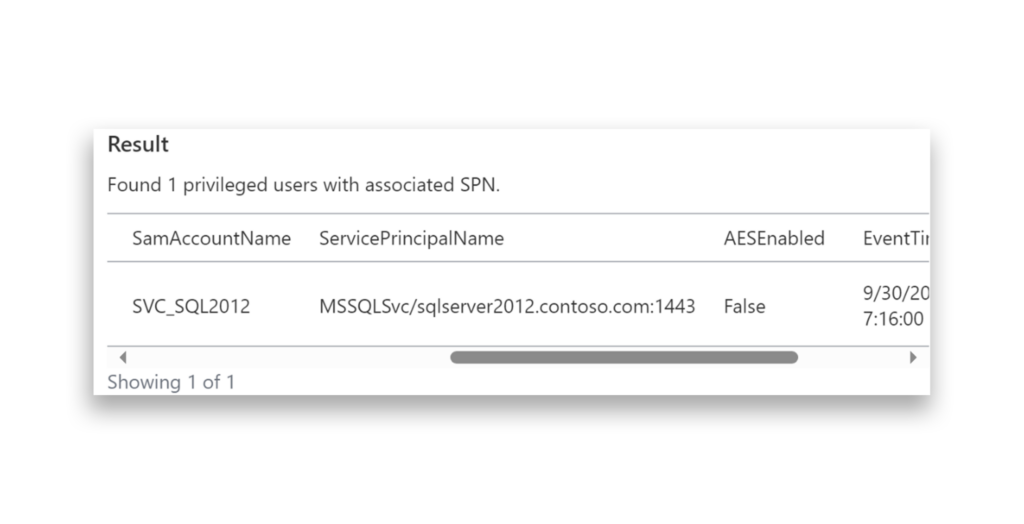

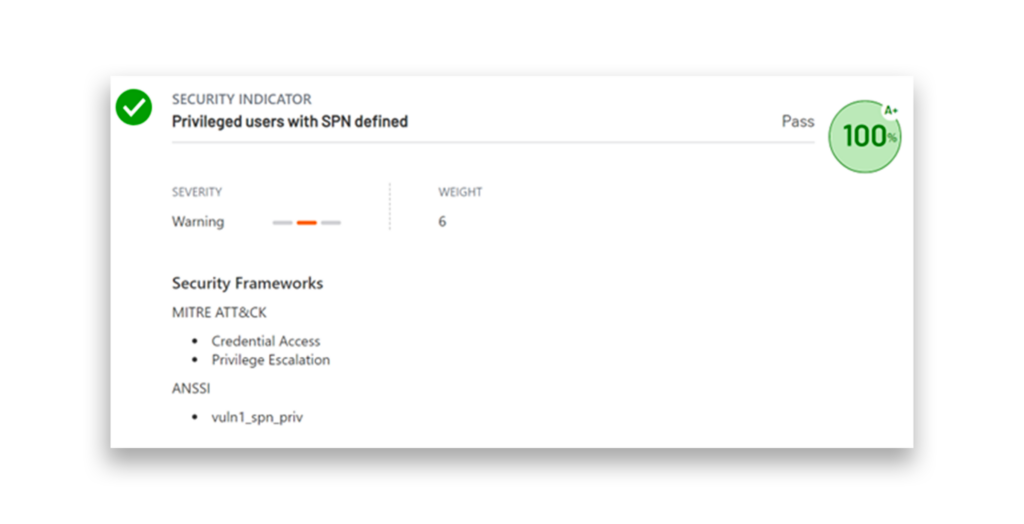

Les défenseurs peuvent utiliser l'outil gratuit Purple Knight mentionné spécifiquement dans le rapport Five Eyes, pour identifier les comptes à privilèges élevés avec un SPN enregistré et évaluer si le SPN est nécessaire. Si ce n'est pas le cas, ils peuvent déterminer si le SPN peut être supprimé en toute sécurité, car le serveur qui lui est associé a peut-être déjà été mis hors service.

D'après les résultats, il semble qu'un compte soit associé à un SPN. L'étape suivante consiste à vérifier si ce compte est toujours activement utilisé. Pour ce faire, examinez le SPN, qui comprend un nom de serveur.

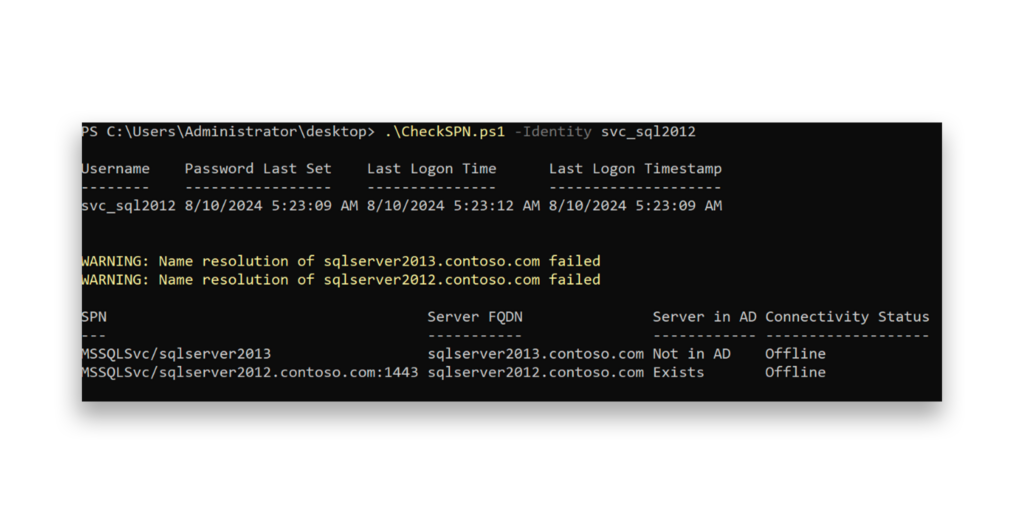

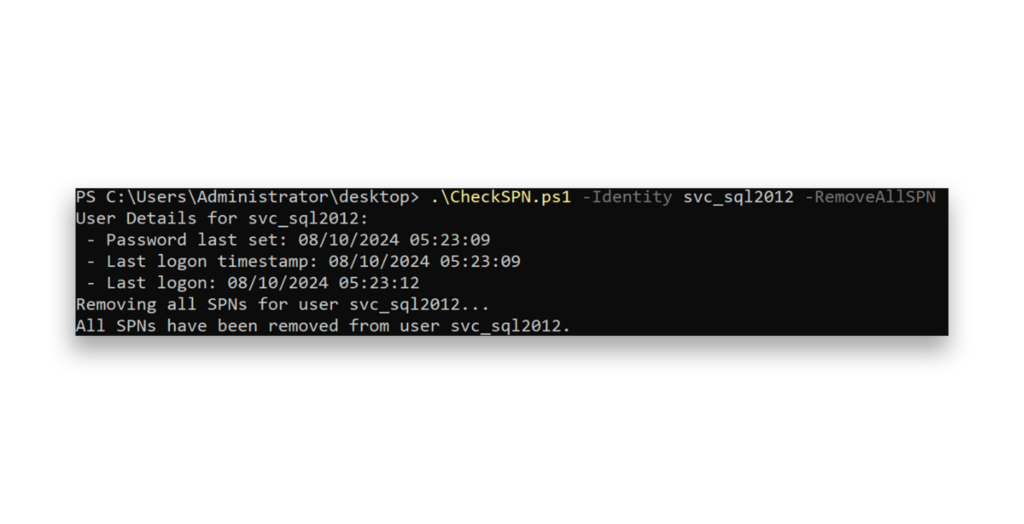

Dans cet exemple, nous avons exécuté un script pour vérifier rapidement l'heure de la dernière définition du mot de passe et l'heure de la dernière connexion pour le compte. Nous avons ensuite déterminé si le nom du serveur dans le SPN avait toujours un objet ordinateur associé dans Active Directory et nous avons effectué une requête ICMP pour déterminer si le serveur était réactif.

Bien que d'autres vérifications puissent s'avérer nécessaires, il s'agit d'une première étape efficace pour déterminer si le SPN est toujours utilisé. Dans ce cas, le SPN et l'objet informatique existaient tous deux, mais le serveur avait déjà été mis hors service.

Le serveur ayant été mis hors service, nous pouvons supprimer tous les SPN associés à ce compte. En outre, comme le compte n'est plus utilisé, nous vous recommandons de modifier le mot de passe du compte et de le désactiver afin de réduire le risque d'une attaque potentielle par Kerberoasting.

Après avoir supprimé le SPN, nous avons immédiatement constaté une augmentation de notre score de sécurité.

Comment détecter le Kerberoasting ?

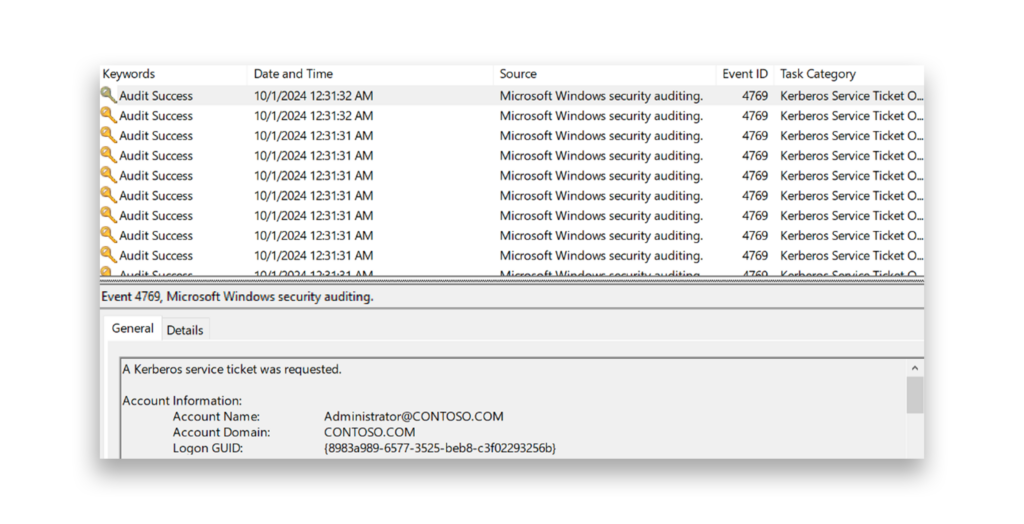

Le moyen le plus efficace de détecter le Kerberoasting est de surveiller les cas où un seul compte effectue un grand nombre de demandes de tickets de service dans un court laps de temps.

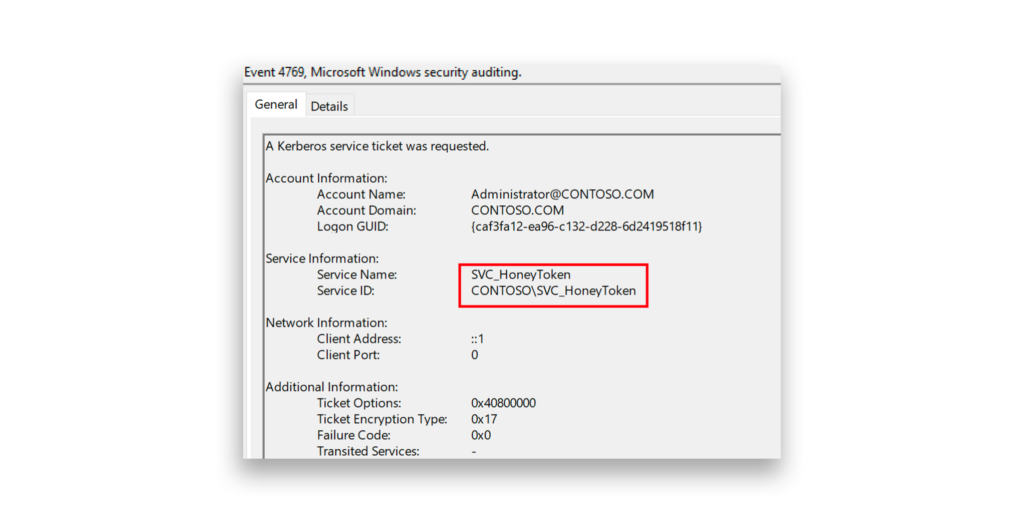

Une autre méthode consiste à réaffecter un ancien compte de service inutilisé en tant que jeton de miel. Toute demande de ticket de service Kerberos pour ce compte devrait déclencher une alerte.

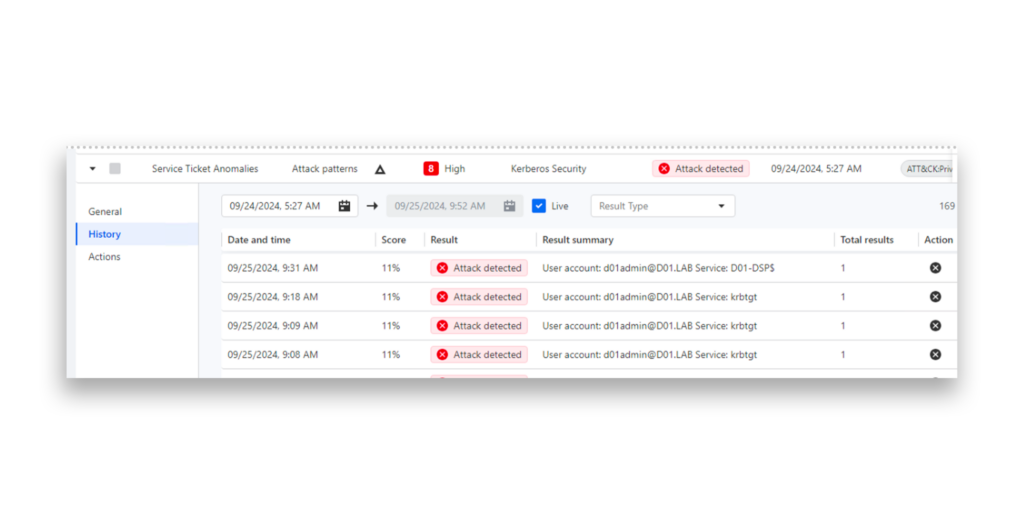

Identity Runtime Protection (IRP), qui fait partie de la Semperis Lighting Platform, utilise divers indicateurs de modèles d'attaque et la détection d'anomalies pour surveiller et détecter les attaques basées sur l'identité. Dans cet exemple, Lightning IRP a détecté une demande suspecte de ticket de service Kerberos utilisant un cryptage faible, un indicateur courant d'activité de Kerberoasting.

Profils des acteurs de la menace

Les acteurs suivants sont connus pour utiliser des attaques de type "Kerberoasting" dans la nature.

- Akira alias Storm-1567, GOLD SAHARA, PUNK SPIDER (MITRE ATT&CK Group G1024)1

- APT40 alias Leviathan, MUDCARP, Kryptonite Panda, Gadolinium, BRONZE MOHAWK, TEMP.Jumper, TEMP.Periscope, Gingham Typhoon (MITRE ATT&CK Group G0065)2

- Combinaison noire3

- FIN12 aka Wizard Spider, UNC1878, TEMP.MixMaster, Grim Spider, GOLD BLACKBURN, ITG23, Periwinkle Tempest, DEV-0193 (MITRE ATT&CK Group G0102)4

- UNC2165 alias Evil Corp, Indrik Spider, Manatee Tempest, DEV-0243 (MITRE ATT&CK Group G0119)5

- Vanilla Tempest alias DEV-0832, Vice Society6

- Vice Spider7

Outils de kerberoutage

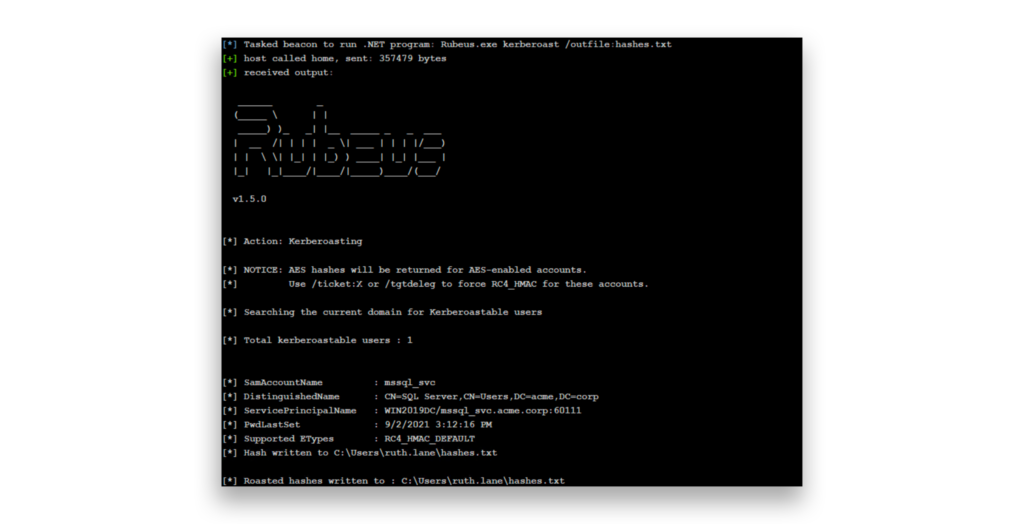

Les outils et scripts publics suivants, dont la plupart sont disponibles sur github.com, peuvent être utilisés pour effectuer une attaque de type "Kerberoasting" et ont été observés lors d'incidents réels.

- GhostPack/Rubeus

- gentilkiwi/mimikatz

- Projet Empire/Empire

- Défense sicilienne

- ropnop/kerbrute

- GhostPack/SharpRoast (obsolète)

Aperçu des menaces

Tactique ATT&CK : accès aux données d'identification

Le 26 août 2024, le rapport DFIR a expliqué comment le gang de ransomware BlackSuit a utilisé le Kerberoasting dans ses attaques. En ciblant des comptes avec des SPN, ils ont pu demander et extraire des tickets de service Kerberos. Ces tickets ont ensuite été piratés hors ligne pour récupérer les mots de passe en clair, ce qui leur a permis d'accéder à des comptes à privilèges plus élevés.8

Le 9 juillet 2024, l'Australian Signals Directorate (ASD) a publié un rapport sur l'utilisation par APT40du Kerberoasting dans le cadre de ses tactiques d'attaque. APT40 a utilisé Kerberoasting pour demander des tickets de service à des comptes ayant des SPN dans Active Directory. Ils ont ensuite déchiffré ces tickets hors ligne pour récupérer les mots de passe, ce qui leur a permis d'accroître leurs privilèges et de se déplacer latéralement au sein des réseaux compromis.9

Le 18 avril 2024, le FBI a publié un rapport sur le ransomware Akira , concernant l'utilisation par le groupe de Kerberoasting pour escalader les privilèges dans les environnements ciblés. Les acteurs d'Akira ont utilisé le Kerberoasting pour demander des tickets de service Kerberos pour des comptes avec des SPN dans Active Directory. Ces tickets étaient ensuite déchiffrés hors ligne pour révéler les mots de passe, ce qui permettait aux attaquants d'obtenir des privilèges plus élevés au sein du réseau.10

En août 2023, CrowdStrike a publié un rapport sur VICE SPIDER, un groupe de menace à motivation financière, concernant l'utilisation du Kerberoasting dans le cadre de ses attaques. VICE SPIDER a utilisé des outils tels que Rubeus et SharpRoast pour interroger Active Directory afin d'obtenir des noms de principaux services (SPN) et des tickets de service Kerberos. Ces tickets ont ensuite été déchiffrés hors ligne à l'aide d'outils tels que Hashcat pour révéler les mots de passe en clair. Cela a permis à VICE SPIDER d'accroître ses privilèges et d'obtenir un accès plus approfondi aux réseaux compromis.11

Le 25 octobre 2022, Microsoft a signalé que Vanilla Tempest (anciennement DEV-0832) utilisait le script PowerShell Invoke-Kerberoast.ps1 pour effectuer du Kerberoasting dans ses attaques de ransomware. Cela leur a permis d'extraire des tickets de service Kerberos pour des comptes avec des SPN, qui ont ensuite été craqués hors ligne pour récupérer des mots de passe en clair.12

Le 2 juin 2022, Mandiant a publié un rapport sur le changement de tactique de UNC2165. Le rapport souligne que UNC2165, un groupe financièrement motivé, a utilisé le Kerberoasting dans le cadre de sa stratégie d'escalade des privilèges. Il a utilisé des outils tels que Mimikatz et Rubeus pour obtenir des tickets Kerberos, stockés dans le répertoire %ProgramData%. Une fois ces informations d'identification obtenues, ils les ont testées sur le réseau afin d'obtenir un accès et ont finalement utilisé cet accès élevé pour déployer des ransomwares, tels que HADES et LOCKBIT.13

En octobre 2021, Mandiant a publié un rapport sur FIN12, soulignant leur utilisation de Kerberoasting pour escalader les privilèges dans des environnements ciblés. FIN12 a utilisé des outils tels que KERBRUTE, RUBEUS et Invoke-Kerberoast.ps1 pour demander des tickets de service Kerberos pour des comptes de service avec des SPN. Après avoir collecté ces tickets, ils les ont craqués hors ligne pour obtenir les mots de passe associés, ce qui leur a permis d'accéder plus largement au réseau.14

Aperçu de Semperis

Le Kerberoasting est une méthode d'attaque populaire car elle tire parti de la faiblesse des mots de passe dans le système d'authentification Kerberos. Des groupes tels que FIN12, VICE SPIDER, APT40 et les opérateurs de ransomware Akira ont utilisé cette technique pour demander des tickets de service, puis les craquer hors ligne pour obtenir des mots de passe en clair. L'utilisation répandue du Kerberoasting montre à quel point il est important pour les organisations d'appliquer des politiques de mots de passe forts, de vérifier régulièrement si les comptes avec SPN sont toujours nécessaires et de surveiller les demandes inhabituelles de tickets de service Kerberos pour se défendre contre ces attaques.

Ressources complémentaires

- Comment protéger Active Directory contre le Kerberoasting ?

- Comprendre et protéger Kerberos

- Comment se défendre contre l'analyse SPN dans Active Directory ?

- Meilleures pratiques en matière de renforcement d’Active Directory

- Présentation de Lightning Identity Runtime Protection

- Purple Knight

- Lightning IRP: détection de modèles d'attaques par l'IA

Notes de fin d'ouvrage

- https://attack.mitre.org/groups/G1024/

- https://attack.mitre.org/groups/G0065/

- https://www.sentinelone.com/anthology/blacksuit/

- https://attack.mitre.org/groups/G0102/

- https://attack.mitre.org/groups/G0119/

- https://malpedia.caad.fkie.fraunhofer.de/actor/vanilla_tempest

- https://www.crowdstrike.com/adversaries/vice-spider/

- https://thedfirreport.com/2024/08/26/blacksuit-ransomware/

- https://www.cyber.gov.au/about-us/view-all-content/alerts-and-advisories/apt40-advisory-prc-mss-tradecraft-in-action

- https://www.ic3.gov/Media/News/2024/240418.pdf

- https://asiapacificdefencereporter.com/wp-content/uploads/2023/08/Final-CRWD-2023-Threat-Hunting-Report.pdf

- https://www.microsoft.com/en-us/security/blog/2022/10/25/dev-0832-vice-society-opportunistic-ransomware-campaigns-impacting-us-education-sector/

- https://cloud.google.com/blog/topics/threat-intelligence/unc2165-shifts-to-evade-sanctions/

- https://www.mandiant.com/sites/default/files/2021-10/fin12-group-profile.pdf