La reconnaissance du protocole LDAP (Lightweight Directory Access Protocol) est une approche qui permet aux attaquants de découvrir des informations précieuses sur une organisation, telles que les comptes d'utilisateurs, les groupes, les ordinateurs et les privilèges. Découvrez comment détecter la reconnaissance LDAP et comment les cyberattaquants peuvent utiliser cette méthode pour tenter de compromettre votre environnement.

Qu'est-ce que LDAP ?

Depuis le début des années 1990, LDAP est le protocole standard de l'industrie pour l'accès et la gestion des services d'information d'annuaire sur les réseaux IP. Les sessions LDAP suivent un modèle de demande et de réponse dans lequel un système client envoie une demande à un serveur LDAP et reçoit une réponse en retour. Les applications utilisent LDAP pour communiquer avec Active Directory.

Qu'est-ce que la reconnaissance LDAP ?

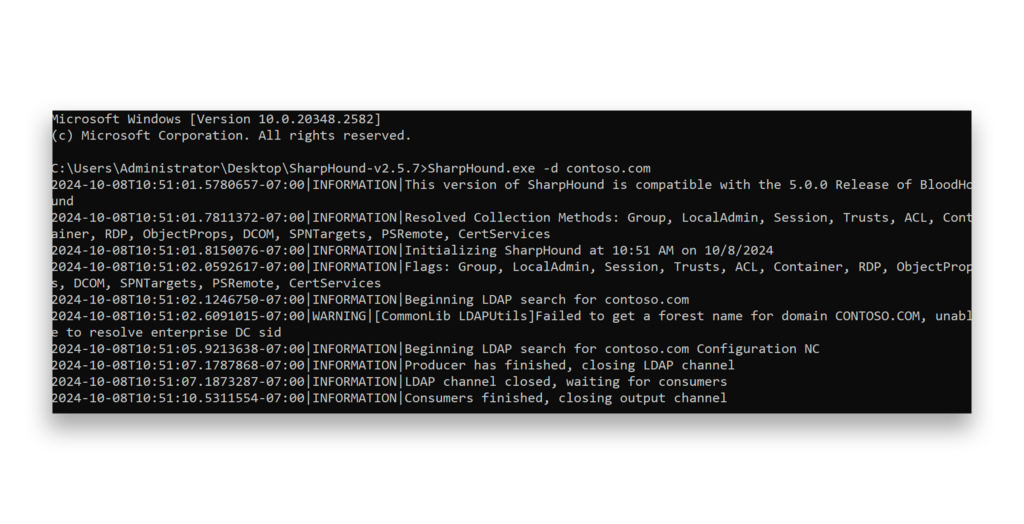

La reconnaissance LDAP est une technique utilisée par les attaquants pour recueillir des informations sur l'Active Directory d'une organisation en interrogeant l'annuaire par le biais de LDAP(figure 1). Grâce à ces informations, ils peuvent repérer les points faibles ou les comptes à privilèges élevés à cibler pour d'autres attaques, telles que l'escalade des privilèges ou le déplacement latéral au sein du réseau.

Comment détecter la reconnaissance LDAP ?

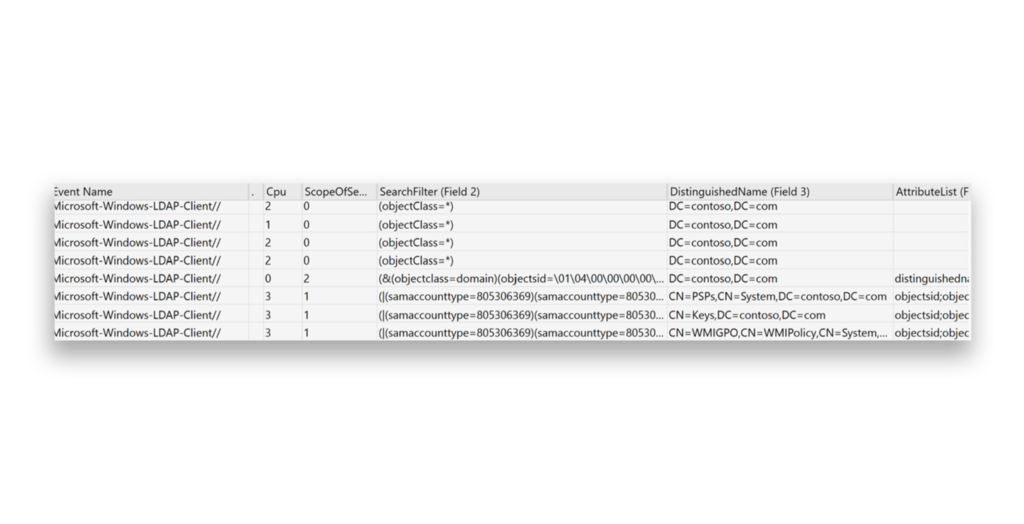

La détection est la meilleure défense contre la reconnaissance LDAP. Une solution EDR qui utilise le fournisseur ETW Microsoft-Windows-LDAP-Client peut détecter les requêtes LDAP suspectes(figure 2). Une autre approche consisterait à mettre en place une surveillance du réseau qui analyse le trafic LDAP.

Profils des acteurs de la menace

Les acteurs suivants sont connus pour avoir utilisé des requêtes LDAP à des fins de reconnaissance :

- Black Basta (MITRE ATT&CK Software S1070)1

- BlackByte Ransomware2

- BlackCat (MITRE ATT&CK Software S1068)3

- Combinaison noire4

- Panda des Gobelins aka Earth Zhulong5

- LockBit6

- Tempête-05017

- Tempête-15678

Outils de reconnaissance LDAP

Les outils suivants, dont la plupart sont disponibles sur github.com, peuvent être utilisés pour effectuer une reconnaissance LDAP :

- Explorateur Active Directory

- AdFind

- adrecon/ADRecon

- BloodHoundAD/SharpHound

- PowerShellMafia/PowerSploit

- Aperçu des menaces

Tactique ATT&CK : Découverte

Le 26 septembre 2024, Microsoft a signalé que STORM-0501 utilisait ADRecon.ps1, un script de reconnaissance Active Directory, dans ses attaques de ransomware. Ce script PowerShell a aidé le groupe à recueillir des informations cruciales sur le domaine, telles que les utilisateurs, les groupes et lesautorisations9.

Le 26 août 2024, le rapport de la DFIR a souligné que le gang de ransomwares BlackSuit utilisait SharpHound pour la reconnaissance LDAP lors de ses attaques. En utilisant SharpHound, BlackSuit a cartographié des environnements Active Directory.10

Le 5 octobre 2023, Trend Micro a signalé que le gang du ransomware Akira utilisait SharpHound pour la reconnaissance LDAP afin de cartographier les environnements Active Directory pendant les attaques.11

Le 6 juillet 2023, Microsoft a signalé que le gang du ransomware BlackByte utilisait des outils comme AdFind pour effectuer une reconnaissance LDAP pendant les attaques. En s'appuyant sur AdFind, le gang a recueilli des informations sur Active Directory, telles que les comptes d'utilisateurs et la structure du réseau, ce qui lui a permis d'identifier des cibles de grande valeur et de procéder à une escalade des privilèges.12

Le 20 juin 2023, LogPoint a signalé que le gang du ransomware LockBit utilisait AdFind pour la reconnaissance LDAP dans le cadre de sa stratégie d'attaque. Grâce à AdFind, LockBit a pu interroger Active Directory et collecter des données sur les utilisateurs, les groupes et les ordinateurs.13

Le 8 février 2023, Trend Micro a signalé que le groupe Earth Zhulong avait utilisé SharpHound pour la reconnaissance LDAP afin de cartographier les environnements Active Directory dans des entreprises d'Asie du Sud-Est. Après avoir recueilli des informations sur les utilisateurs et les autorisations, le groupe a procédé à une escalade des privilèges et a diffusé des logiciels malveillants sur lesréseaux14.

Le 12 octobre 2022, Trend Micro a signalé que le gang du ransomware Black Basta utilisait SharpHound pour la reconnaissance LDAP par le biais du cadre C2 Brute Ratel. Ils ont exécuté SharpHound via Brute Ratel, en l'injectant dans le processus svchost.exe pour traiter les fichiers de sortie JSON. Cela leur a permis de cartographier Active Directory, de recueillir des données, d'escalader les privilèges, etc.15

Le 13 juin 2022, Microsoft a signalé que la bande de ransomware BlackCat utilisait l'outil AdFind pour effectuer une reconnaissance LDAP dans ses attaques. Ils ont utilisé AdFind pour interroger Active Directory et collecter des informations sur les utilisateurs, les groupes et les ordinateurs.16

Aperçu de Semperis

La reconnaissance LDAP reste une technique d'attaque pertinente car de nombreuses organisations s'appuient fortement sur Active Directory pour gérer les ressources et les autorisations du réseau. Les attaquants utilisent la reconnaissance LDAP pour recueillir des informations précieuses sur les structures du réseau, les comptes privilégiés et les voies d'attaque potentielles. Tant qu'Active Directory sera largement utilisé, la reconnaissance LDAP restera une phase clé des attaques, d'où l'importance pour les défenseurs de surveiller ces requêtes LDAP.

Lectures complémentaires

Notes de fin d'ouvrage

- https://attack.mitre.org/software/S1070/

- https://malpedia.caad.fkie.fraunhofer.de/details/win.blackbyte

- https://attack.mitre.org/software/S1068/

- https://malpedia.caad.fkie.fraunhofer.de/details/win.blacksuit

- https://malpedia.caad.fkie.fraunhofer.de/actor/goblin_panda

- https://www.cisa.gov/news-events/cybersecurity-advisories/aa23-165a

- https://malpedia.caad.fkie.fraunhofer.de/actor/storm-0501

- https://malpedia.caad.fkie.fraunhofer.de/actor/storm-1567

- https://www.microsoft.com/en-us/security/blog/2024/09/26/storm-0501-ransomware-attacks-expanding-to-hybrid-cloud-environments/

- https://thedfirreport.com/2024/08/26/blacksuit-ransomware/

- https://www.trendmicro.com/vinfo/us/security/news/ransomware-spotlight/ransomware-spotlight-akira

- https://www.microsoft.com/en-us/security/blog/2023/07/06/the-five-day-job-a-blackbyte-ransomware-intrusion-case-study/

- https://www.logpoint.com/wp-content/uploads/2023/07/etp-lockbit.pdf

- https://www.trendmicro.com/en_be/research/23/b/earth-zhulong-familiar-patterns-target-southeast-asian-firms.html

- https://www.trendmicro.com/en_be/research/22/j/black-basta-infiltrates-networks-via-qakbot-brute-ratel-and-coba.html

- https://www.microsoft.com/en-us/security/blog/2022/06/13/the-many-lives-of-blackcat-ransomware/