Dans les environnements d'identité hybrides, les attaquants qui parviennent à percer l'Active Directory sur site ou Entra ID dans le nuage tentent généralement d'étendre leur portée à l'ensemble de votre environnement d'identité. Si votre infrastructure d'identité comprend Entra ID, assurez-vous de comprendre comment détecter et défendre contre la compromission d'Entra Connect.

Qu'est-ce que le compromis Entra Connect ?

Une compromission de Microsoft Entra Connect se produit lorsque des attaquants ciblent le serveur Microsoft Entra Connect. Ce serveur utilise un compte ADSync pour synchroniser les identités entre Active Directory sur site et Entra ID dans le nuage. Ce compte dispose d'autorisations spéciales pour gérer le processus de synchronisation, et si les attaquants prennent le contrôle du serveur Entra Connect, ils peuvent utiliser le compte ADSync pour accéder à l'environnement en nuage. Ils peuvent également effectuer une attaque DCSync en raison des permissions que le compte a dans Active Directory.

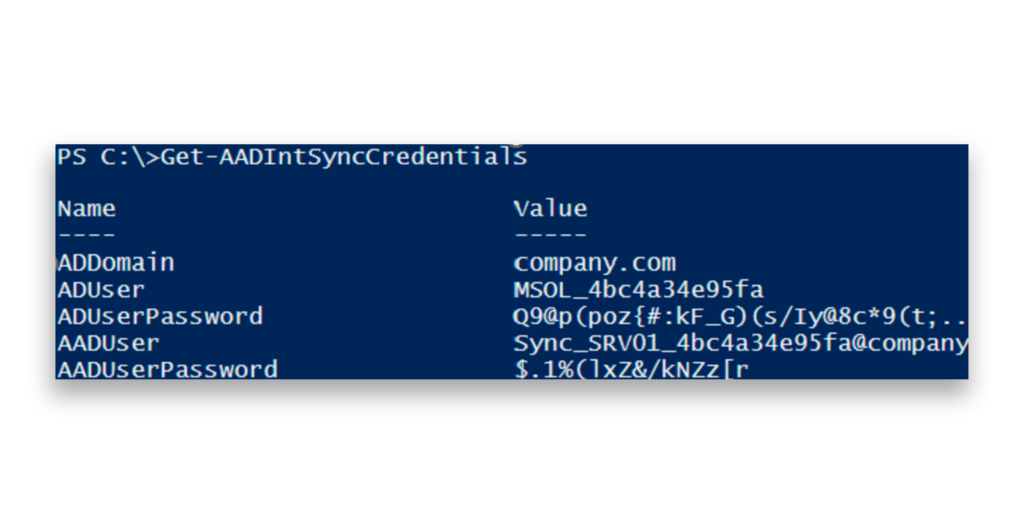

La synchronisation par hachage de mot de passe (PHS) et l'authentification par transparence (PTA) peuvent être exploitées pour voler davantage d'informations d'identification. Par exemple, les attaquants peuvent utiliser AADInternals pour extraire des informations d'identification et obtenir le mot de passe en clair du compte ADSync, qui donne accès à la fois à l'Active Directory sur site et aux environnements Entra ID(Figure 1).

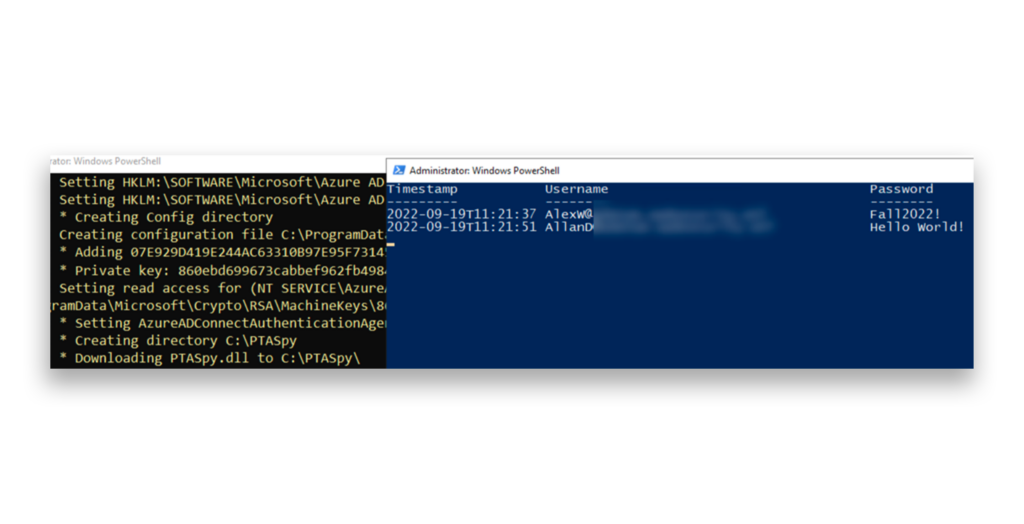

La figure 2 montre comment les AADInternals peuvent exploiter l'authentification pass-through en compromettant l'agent PTA, en extrayant son certificat et en mettant en place un agent malveillant. Cela permet aux attaquants d'intercepter et d'enregistrer les informations d'identification pendant l'authentification.

Comment se défendre contre la compromission d'Entra Connect

Pour protéger le serveur Entra Connect, appliquez les recommandations suivantes :

- Minimiser le nombre de membres dans le groupe des administrateurs locaux du serveur Entra Connect.

- Traiter le serveur Entra Connect comme un actif de niveau 0, en lui donnant le plus haut niveau de protection.

- S'assurer que Entra Connect est maintenu à jour avec les derniers correctifs de sécurité.

- Déployer une solution de détection et de réponse (EDR) sur votre serveur Entra Connect.

- Configurez une politique d'accès conditionnel supplémentaire pour restreindre l'utilisation du compte de synchronisation de l'annuaire sur site, qui est exclu des politiques MFA. Configurez la politique de façon à ce que ce compte ne soit accessible qu'à partir d'adresses IP liées à vos serveurs Entra Connect.

La création d'une politique d'accès conditionnel pour restreindre le compte de synchronisation de l'annuaire pourrait ressembler à ce qui suit :

- Missions

- Utilisateurs ou identités de charge de travail : Sélectionnez le compte de synchronisation de l'annuaire (Sync_*).

- Applications dans le nuage : Cibler toutes les applications dans le nuage ou les limiter à celles qui sont nécessaires.

- Conditions

- Emplacements : Spécifiez les adresses IP de confiance associées à vos serveurs Entra Connect. Vous pouvez vérifier les journaux de connexion des 30 à 90 derniers jours pour identifier les adresses IP liées à votre serveur Entra Connect.

- Contrôles d'accès

- Octroi : Veiller à ce que l'accès ne soit autorisé qu'à partir des emplacements spécifiés.

- Exclure MFA : Le compte de synchronisation d'annuaire est exclu de MFA par défaut.

Cette politique limite l'utilisation du compte aux adresses IP de confiance, empêchant ainsi tout accès non autorisé à partir d'autres emplacements.

Microsoft a annoncé qu'elle allait réduire les permissions pour le rôle Directory Synchronization Accounts, qui est utilisé dans Microsoft Entra Connect Sync et Cloud Sync. C'est une excellente nouvelle pour les défenseurs car cela réduit la surface d'attaque dans Entra ID.

Le compte de synchronisation d'annuaire n'a plus que la permission microsoft.directory/onPremisesSynchronization/standard/read, ce qui limite ce qu'il peut faire dans Entra ID.1 Cependant, le serveur Entra Connect demeure un actif de niveau 0 parce que le compte détient toujours des permissions significatives dans l'Active Directory sur place. Par conséquent, il s'agit toujours d'un système critique à sécuriser.

Comment détecter la compromission d'Entra Connect

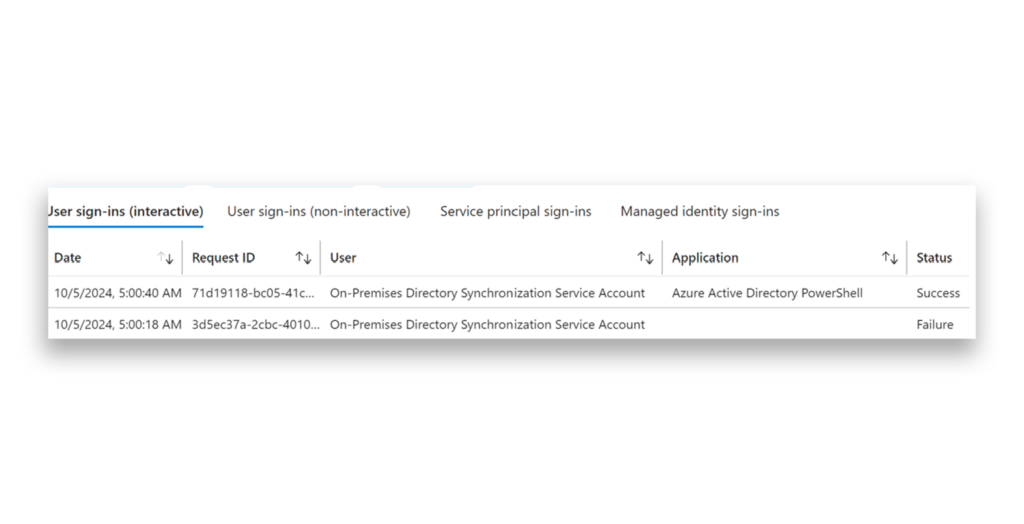

Configurez une règle d'analyse des journaux dans Entra ID pour déclencher une alerte chaque fois que le compte Sync_*, également connu sous le nom de compte de synchronisation d'annuaire sur site, s'authentifie auprès de toute application autre que Microsoft Azure Active Directory Connect. Cette étape permet de s'assurer que vous pouvez surveiller et détecter toute activité non autorisée ou suspecte, car le compte ne doit généralement être utilisé qu'avec cette application. Par exemple, la figure 3 montre que ce compte s'authentifie auprès d'Entra ID PowerShell, ce qui devrait immédiatement tirer la sonnette d'alarme.

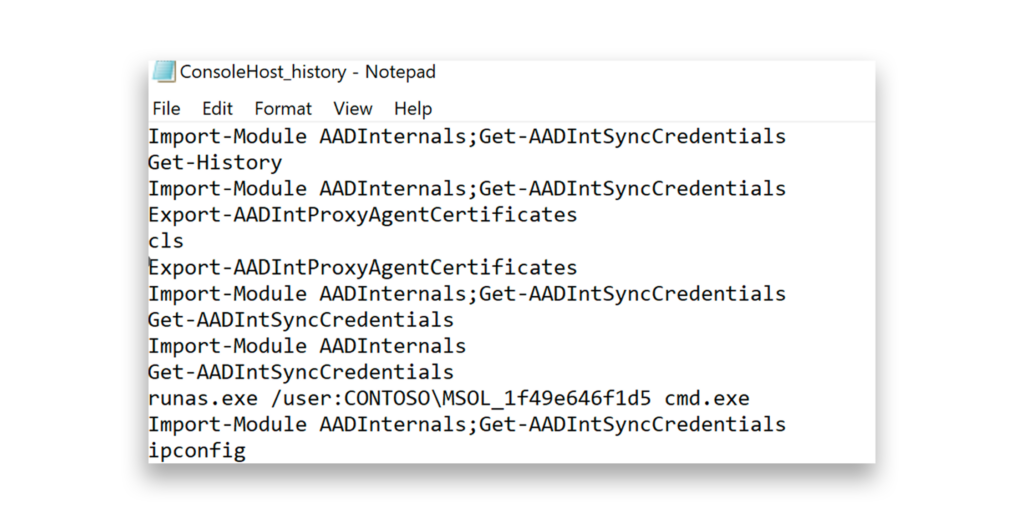

D'un point de vue médico-légal, les journaux de l'historique de la console PowerShell ou les journaux des blocs de script peuvent être précieux, en particulier pour les outils de suivi tels que AADInternals(figure 4).

Aucun événement spécifique n'est lié à l'authentification pass-through pour la surveillance. Cependant, une bonne approche pour suivre les problèmes potentiels consiste à surveiller tout accès suspect aux clés de l'API cryptographique (CAPI). La surveillance de cette activité peut aider à détecter les exportations de certificats d'authentification de passage, qui peuvent indiquer des actions non autorisées ou une tentative d'exploitation du système d'authentification de passage dans le cadre de la compromission d'Entra Connect. AADInternals a documenté le processus qu'une telle attaque pourrait utiliser.2

Profils des acteurs de la menace

L'acteur de la menace Storm-0501 est connu pour utiliser la compromission d'Entra Connect dans ses opérations.3

Outils de compromis Entra Connect

Gerenios/AADInternals, disponible sur github.com, peut être utilisé pour extraire ou récolter les informations d'identification du serveur Entra Connect.

Aperçu des menaces

Tactique ATT&CK : accès aux données d'identification

Le 26 septembre 2024, Microsoft a signalé que le groupe Storm-0501 a utilisé la compromission d'Entra ID Connect pour obtenir les informations d'identification du compte de synchronisation de l'annuaire sur site. Avec ces informations d'identification, les attaquants ont pu s'authentifier et obtenir un jeton d'accès à Microsoft Graph. Cela leur a permis de réinitialiser ou de modifier les mots de passe Entra ID pour tous les comptes hybrides.4

Aperçu de Semperis

Malgré la réduction des permissions pour le compte de synchronisation de répertoire dans Entra ID à lecture seule, Entra Connect doit toujours être traité comme un actif de niveau 0. Le compte conserve des autorisations puissantes dans l'Active Directory sur site, qui reste un point de contrôle critique pour les environnements hybrides. En cas de compromission, les attaquants peuvent tirer parti de ces autorisations sur site pour augmenter leur accès, effectuer un mouvement latéral et compromettre l'ensemble de l'infrastructure.

Notes de fin d'ouvrage

- https://github.com/MicrosoftDocs/entra-docs/commit/6cef860add24f6741d00bda9133ec7c4be91fd81

- https://aadinternals.com/post/pta/

- https://malpedia.caad.fkie.fraunhofer.de/actor/storm-0501

- https://www.microsoft.com/en-us/security/blog/2024/09/26/storm-0501-ransomware-attacks-expanding-to-hybrid-cloud-environments/