Le rapport Five Eyes sur la compromission d'Active Directory cite l'extraction de NTDS.DIT comme l'une des principales tactiques d'attaque. En accédant à ce fichier, les attaquants peuvent être en mesure d'extraire des hachages de mots de passe, ce qui peut conduire à une compromission complète d'Active Directory. En savoir plus sur l'extraction NTDS.DIT, comment la détecter et comment s'en défendre.

Qu'est-ce que NTDS.DIT ?

NTDS.DIT, qui signifie New Technology Directory Services Directory Information Tree, est la base de données des services de domaine Active Directory (AD DS). Cette base de données stocke les données de l'annuaire et les met à la disposition des utilisateurs et des administrateurs du réseau. Ces données comprennent des hachages de mots de passe et des détails sur les utilisateurs pour tous les objets d'ordinateur et d'utilisateur dans le domaine - des informations puissantes dans de mauvaises mains.

Qu'est-ce que l'extraction NTDS.DIT ?

Les attaquants extraient NTDS.DIT en faisant une copie du fichier NTDS.DIT d'un contrôleur de domaine (DC). L'accès à NTDS.DIT est l'une des raisons pour lesquelles les attaquants ciblent les sauvegardes des DC et une autre raison pour laquelle le maintien de sauvegardes sécurisées, dédiées et spécifiques à AD est une bonne pratique.

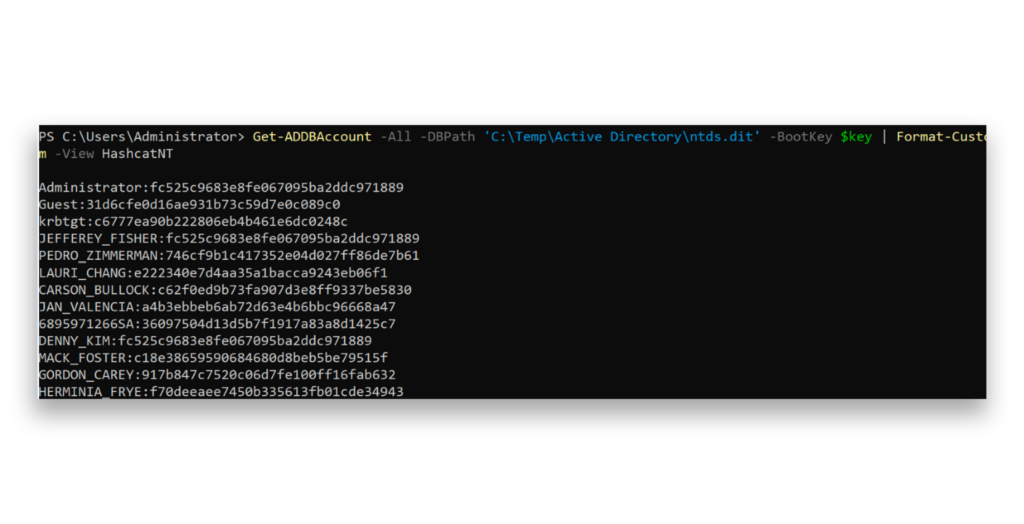

En utilisant le fichier NTDS.DIT extrait ainsi qu'une ruche de registre SYSTEM extraite (qui stocke les clés de chiffrement), les attaquants peuvent soit casser les hachages hors ligne, soit les utiliser dans une attaque "Pass the Hash", sans avoir besoin de les casser(figure 1). Une fois que les attaquants ont accès aux hachages de mots de passe, ils peuvent contrôler tous les comptes, y compris les comptes d'administrateur de domaine, compromettant ainsi l'ensemble de votre réseau.

Comment se défendre contre l'extraction de NTDS.DIT ?

Pour extraire le fichier NTDS.DIT d'un DC, les attaquants ont besoin de privilèges élevés, généralement équivalents à ceux d'un administrateur de domaine ou d'un administrateur d'entreprise. Sans cet accès, ils ne peuvent pas récupérer ces données sensibles. Pour réduire le risque d'extraction du fichier NTDS.DIT, les défenseurs devraient :

- Limiter l'appartenance aux groupes de niveau 0, comme les administrateurs de domaine et les administrateurs d'entreprise.

- Surveillez de près l'ajout d'un utilisateur à un groupe de niveau 0.

- Appliquer un échelonnement administratif pour les comptes de niveau 0 au minimum.

- Utilisez des outils tels que Purple Knight pour remédier aux vulnérabilités communes et Forest Druid pour identifier et atténuer les voies d'attaque menant aux groupes de niveau 0.

Comment détecter l'extraction de NTDS.DIT

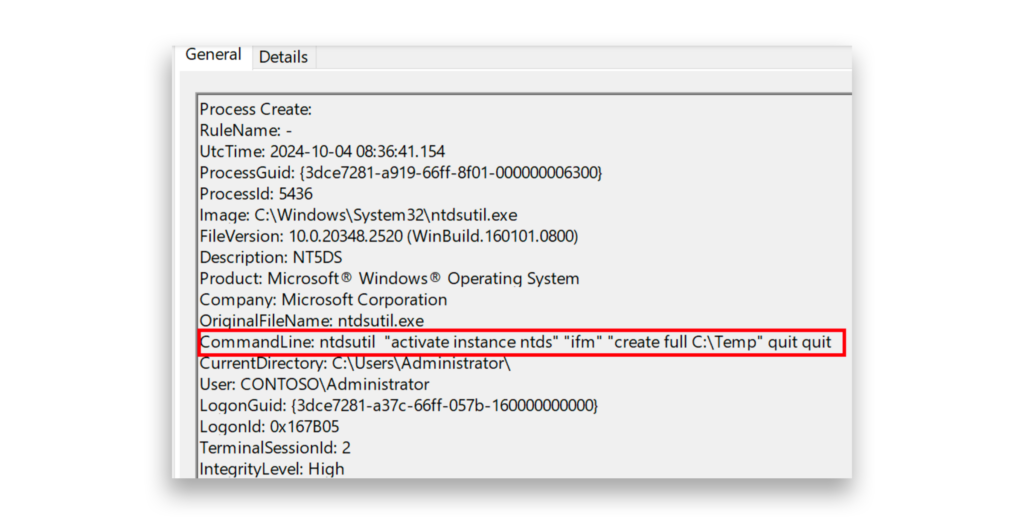

Pour détecter l'extraction de NTDS.DIT d'un DC, les défenseurs peuvent surveiller l'utilisation de ntdsutil.exe dans la ligne de commande, en particulier lorsqu'il contient activate instance ntds, qui active l'instance NTDS, et ifm, qui crée un média d'installation à partir d'Active Directory(Figure 2). Cette activité est un indicateur fort des tentatives d'extraction de NTDS.DIT. La plupart des solutions de détection et de réponse (EDR) peuvent enregistrer les activités de la ligne de commande, ce qui peut vous aider à enquêter sur de telles attaques.

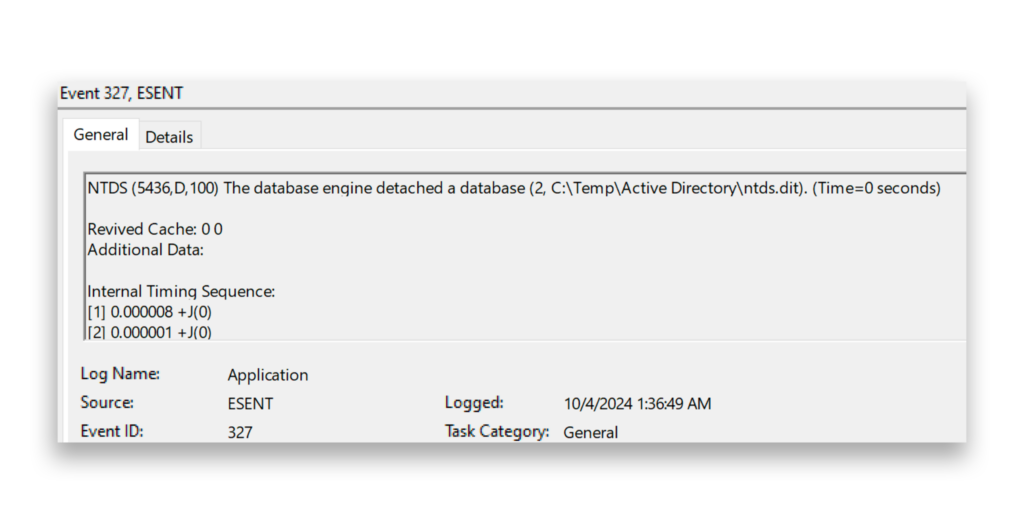

Pour suivre l'extraction de NTDS.DIT d'un point de vue médico-légal, les défenseurs peuvent examiner les journaux d'application sur un DC et filtrer les ID d'événements 325 et 327. Ces deux événements révèlent où le fichier NTDS.DIT a été copié(Figure 3).

Profils des acteurs de la menace

Les acteurs suivants sont connus pour utiliser ntdsutil.exe afin d'extraire le fichier NTDS.DIT.

- APT41 (MITRE ATT&CK Group G0096)1

- CL-STA-00432

- Lazarus Group (MITRE ATT&CK Group G0032)3

- Mustang Panda (MITRE ATT&CK Group G0129)4

- RA World alias RA Group5

- Rhysida6

- Sandworm Team alias ELECTRUM, Telebots, IRON VIKING, BlackEnergy, Quedagh, Voodoo Bear, IRIDIUM, Seashell Blizzard, FROZENBARENTS, APT44 (MITRE ATT&CK Group G0034)7

- Tempête-15678

- Volt Typhoon (MITRE ATT&CK Group G1017)9

Outils d'extraction NTDS.DIT

Les outils suivants peuvent être utilisés pour copier la base de données NTDS.DIT :

- Ntdsutil

- csababarta/ntdsxtract

- zcgonvh/NTDSDumpEx

Aperçu des menaces

Tactique ATT&CK : accès aux données d'identification

Le 6 septembre 2024, Palo Alto Networks a signalé que Stately Taurus (alias Mustang Panda), un acteur de menace basé en Chine, a utilisé Vssadmin pour créer une copie d'ombre de volume sur les DC, ce qui lui a permis de voler le fichier NTDS.DIT. Ensuite, l'attaquant a copié la ruche SYSTEM du registre pour récupérer la clé de démarrage, ce qui lui a permis de décrypter le fichier NTDS.DIT. Le groupe a ainsi pu accéder aux noms d'utilisateur et aux hachages de mots de passe des comptes Active Directory.10

Le 22 juillet 2024, Palo Alto Networks a signalé que le gang RA World ransomware avait utilisé des outils tels qu'Impacket pour copier le fichier NTDS.DIT des DC, ce qui lui a permis d'accéder aux noms d'utilisateur et aux hachages de mots de passe. Le gang a également extrait les ruches de registre SAM et SYSTEM pour décrypter et craquer les hachages hors ligne.11

Le 20 mai 2024, il a été signalé que le gang du ransomware Akira a escaladé ses privilèges pour exfiltrer le fichier NTDS.DIT des DC. Pour ce faire, le gang a arrêté la machine virtuelle (VM) du contrôleur, copié les fichiers VMDK sur une autre VM et extrait les fichiers NTDS.DIT et la ruche SYSTEM. Le répertoire de stockage SYSTEM fournissait les clés de décryptage des hachages de mots de passe dans le fichier NTDS.DIT, ce qui permettait aux attaquants de déchiffrer les mots de passe ou d'utiliser les techniques "Pass the Hash" pour accéder à d'autres systèmes.12

Le 8 août 2023, Check Point Research a signalé que le gang Rhysida ransomware utilisait ntdsutil.exe pour créer une sauvegarde du fichier NTDS.DIT lors de ses attaques. Ce fichier, qui contient des données Active Directory sensibles telles que des noms d'utilisateur et des hachages de mots de passe, était stocké dans un dossier nommé temp_l0gs.13

Le 14 juin 2023, Palo Alto Networks a révélé que l'acteur de la menace CL-STA-0043 avait copié le fichier NTDS.DIT à partir de DC dans le cadre d'une campagne ciblant les gouvernements du Moyen-Orient et d'Afrique. L'attaquant a utilisé ce fichier pour obtenir des hachages de mots de passe et, avec l'aide de la ruche de registre SYSTEM copiée, a décrypté les informations d'identification.14

Le 24 mai 2023, Microsoft a signalé que Volt Typhoon, un acteur de menace basé en Chine, a utilisé ntdsutil.exe pour créer des supports d'installation à partir de DC, soit localement, soit à distance. Cela a permis aux attaquants d'obtenir les noms d'utilisateur et les hachages de mots de passe stockés dans les supports, qui étaient destinés à configurer de nouveaux DC.15

Le 14 octobre 2022, Microsoft a signalé que Seashell Blizzard (anciennement connu sous le nom d'IRIDIUM), un acteur de menace basé en Russie, utilisait ntdsutil.exe pour sauvegarder les bases de données Active Directory lors de ses attaques par ransomware. En créant ces sauvegardes, l'attaquant a extrait les noms d'utilisateur et les hachages de mots de passe de chaque compte Active Directory.16

Le 8 septembre 2022, Cisco Talos a signalé que le groupe Lazarus avait utilisé l'outil vssadmin pour créer des copies fantômes de volumes et exfiltrer le fichier NTDS.DIT contenant les données de l'Active Directory. En copiant le fichier NTDS.DIT par le biais de ces sauvegardes, Lazarus a eu accès à des informations d'identification de comptes critiques.17

Le 18 août 2022, Group-IB a signalé que le groupe de menace APT41 utilisait des outils tels que vssadmin pour créer des copies fantômes de volumes afin d'exfiltrer le fichier NTDS.DIT. Ce fichier contient des données sensibles, notamment des noms d'utilisateur et des hachages de mots de passe provenant d'Active Directory.18

Aperçu de Semperis

L'extraction du fichier NTDS.DIT est une méthode utilisée par les attaquants pour prendre le contrôle de l'ensemble d'un environnement Active Directory. En copiant le fichier NTDS.DIT et la ruche de registre SYSTEM d'un DC, les attaquants peuvent accéder à tous les hashs de mots de passe du système. Ces hachages peuvent ensuite être craqués ou utilisés dans des attaques de type "Pass-the-Hash", ce qui permet aux attaquants de contrôler les comptes critiques, y compris les comptes d'administrateurs de domaine.

En savoir plus sur la protection d'Active Directory

- Télécharger Purple Knight

- Télécharger Forest Druid

- Semperis Directory Services Protector (DSP)

- Sécurité AD 101 : Réussir le test de hachage

Notes de fin d'ouvrage

- https://attack.mitre.org/groups/G0096/

- https://malpedia.caad.fkie.fraunhofer.de/actor/cl-sta-0043

- https://attack.mitre.org/groups/G0032/

- https://attack.mitre.org/groups/G0129/

- https://www.darkreading.com/ics-ot-security/fast-growing-ra-ransomware-group-goes-global

- https://malpedia.caad.fkie.fraunhofer.de/details/win.rhysida

- https://attack.mitre.org/groups/G0034/

- https://malpedia.caad.fkie.fraunhofer.de/actor/storm-1567

- https://attack.mitre.org/groups/G1017/

- https://unit42.paloaltonetworks.com/stately-taurus-abuses-vscode-southeast-asian-espionage/

- https://unit42.paloaltonetworks.com/ra-world-ransomware-group-updates-tool-set/

- https://gbhackers.com/akira-ransomware-privilege-escalation/#google_vignette

- https://research.checkpoint.com/2023/the-rhysida-ransomware-activity-analysis-and-ties-to-vice-society/

- https://www.paloaltonetworks.com/blog/security-operations/through-the-cortex-xdr-lens-uncovering-a-new-activity-group-targeting-governments-in-the-middle-east-and-africa/

- https://www.microsoft.com/en-us/security/blog/2023/05/24/volt-typhoon-targets-us-critical-infrastructure-with-living-off-the-land-techniques/

- https://www.microsoft.com/en-us/security/blog/2022/10/14/new-prestige-ransomware-impacts-organizations-in-ukraine-and-poland/

- https://blog.talosintelligence.com/lazarus-three-rats/

- https://www.group-ib.com/blog/apt41-world-tour-2021/