- Qu'est-ce que la pulvérisation de mots de passe ?

- Comment se défendre contre la pulvérisation de mots de passe

- Comment détecter la pulvérisation de mots de passe

- Acteurs de la menace

- Outils de pulvérisation du mot de passe

- Aperçu des menaces

- Aperçu de Semperis

- Ressources complémentaires

- Notes de fin d'ouvrage

La pulvérisation de mots de passe est une cybermenace de premier plan, citée dans le récent rapport des agences de cybersécurité de l'alliance Five Eyes. Qu'est-ce que la pulvérisation de mots de passe, comment les cyberattaquants l'ont-ils utilisée par le passé et comment pouvez-vous détecter et défendre votre environnement Active Directory hybride contre les attaques par pulvérisation de mots de passe ?

Qu'est-ce que la pulvérisation de mots de passe ?

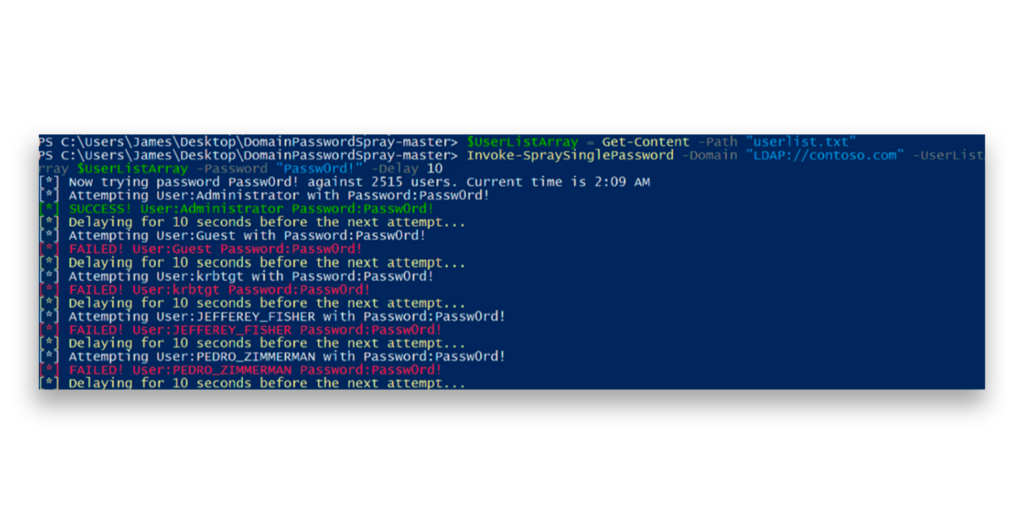

La pulvérisation de mots de passe est une attaque dans laquelle les attaquants essaient des mots de passe faibles ou couramment utilisés sur de nombreux comptes, ciblant des systèmes tels que les VPN, les passerelles Citrix et les locataires d'Entra ID. Contrairement aux attaques par force brute qui se concentrent sur un seul compte, la pulvérisation de mots de passe répartit les tentatives afin de réduire les risques de blocage des comptes. Dans une attaque par pulvérisation de mot de passe, les attaquants ciblent souvent les comptes Active Directory dans les réseaux internes pour obtenir l'accès et escalader les privilèges(Figure 1).

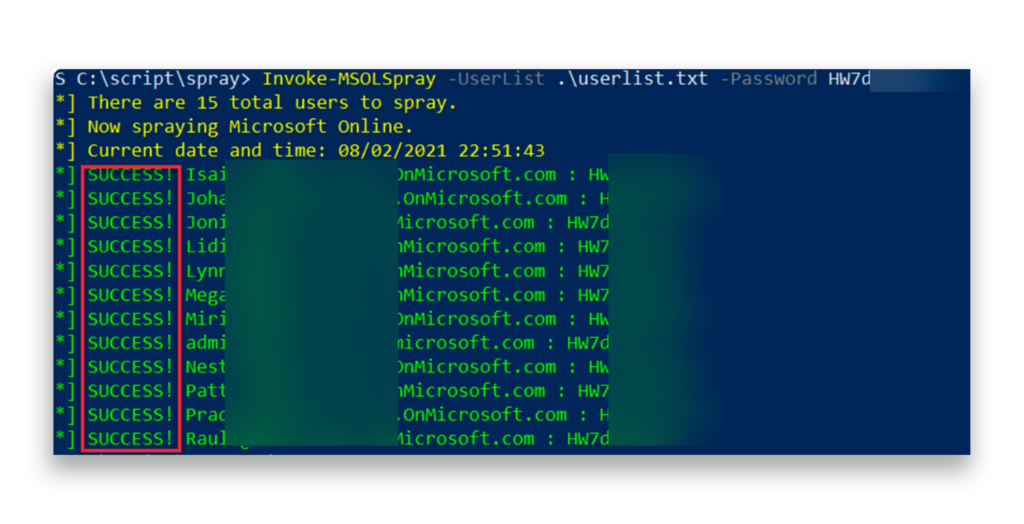

Entra ID est une autre cible. Voici un exemple d'attaque par pulvérisation de mot de passe visant un locataire d'Entra ID(Figure 2).

Comment se prémunir contre la pulvérisation du mot de passe ?

Défendre votre organisation contre la pulvérisation de mots de passe est une étape importante dans le renforcement de la sécurité de votre Active Directory. Plusieurs actions peuvent vous aider.

- Mettre en œuvre l'authentification multifactorielle (MFA) pour tous les portails de connexion orientés vers l'internet.

- Appliquer des stratégies de mot de passe fort dans Active Directory pour s'assurer que les utilisateurs créent des mots de passe robustes.

- Si possible, envisagez de passer à l'authentification sans mot de passe, même si cela n'est pas réalisable pour toutes les organisations.

- Mettre en œuvre une solution de protection des mots de passe (par exemple, Entra ID Password Protection) pour empêcher l'utilisation de mots de passe faibles ou compromis dans l'ensemble de vos systèmes.

- Mettre hors service tous les locataires Entra ID non utilisés, qui peuvent contenir des données sensibles.

- Mettre hors service les systèmes connectés à l'internet qui ne sont plus utilisés afin de réduire les surfaces d'attaque potentielles.

Comment détecter la pulvérisation de mots de passe ?

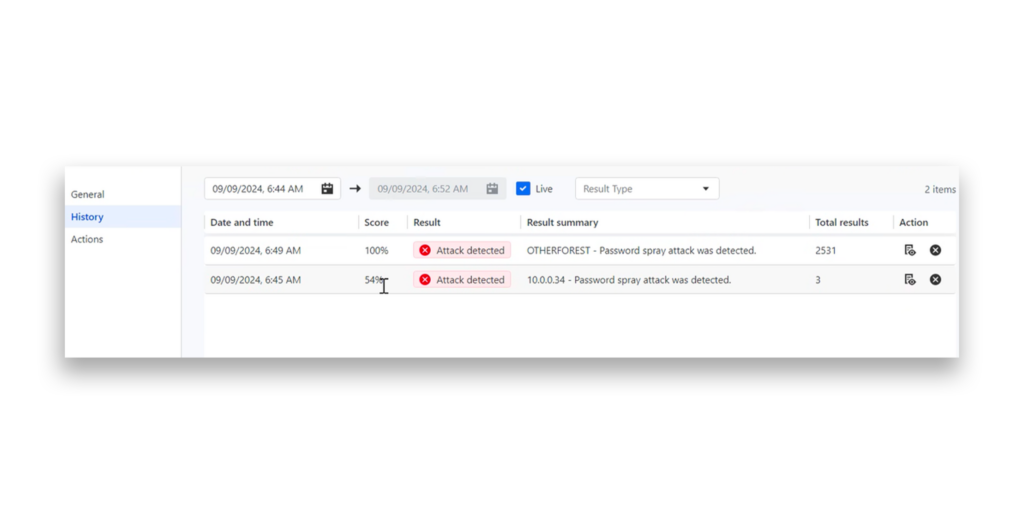

Semperis Directory Services Protector (DSP) peut aider à détecter les attaques par pulvérisation de mot de passe dans les environnements Active Directory(Figure 3).

Les systèmes orientés vers l'internet tels que Citrix, les passerelles RDP et les VPN sont souvent liés à Active Directory. Ces systèmes peuvent être utilisés comme points d'entrée pour accéder à AD. Centraliser les journaux de ces systèmes dans une solution SIEM est une bonne idée. Il est ainsi plus facile de repérer rapidement les tentatives d'ouverture de session suspectes, comme la pulvérisation de mots de passe. Toutefois, il faut savoir que de nombreuses cyberattaques sont capables de contourner la détection SIEM.

Profils des acteurs de la menace

Les acteurs suivants sont connus pour utiliser des attaques par pulvérisation de mot de passe dans la nature.

- APT28 alias IRON TWILIGHT, SNAKEMACKEREL, Swallowtail, Group 74, Sednit, Sofacy, Pawn Storm, Fancy Bear, STRONTIUM, Tsar Team, Threat Group-4127, TG-4127, Forest Blizzard, FROZENLAKE (MITRE ATT&CK Group G0007)1

- APT29 alias IRON RITUAL, IRON HEMLOCK, NobleBaron, Dark Halo, StellarParticle, NOBELIUM, UNC2452, YTTRIUM, The Dukes, Cozy Bear, CozyDuke, SolarStorm, Blue Kitsune, UNC3524, Midnight Blizzard (MITRE ATT&CK Group G0016)2

- APT33 alias HOLMIUM, Elfin, Peach Sandstorm (MITRE ATT&CK Group G0064)3

- Jeu (MITRE ATT&CK Group G1040)4

Outils de pulvérisation du mot de passe

Les outils suivants, disponibles sur github.com, peuvent être utilisés pour effectuer une attaque par pulvérisation de mot de passe.

- dafthack/DomainPasswordSpray

- dafthack/MSOLSpray

- iomoath/SharpSpray

Aperçu des menaces

Tactique ATT&CK : accès aux données d'identification

Le 25 janvier 2024, Microsoft a signalé que le groupe Midnight Blizzard (aka APT29) a utilisé la pulvérisation de mots de passe pour compromettre un locataire de test non productif sans MFA. Les attaquants ont échappé à la détection en utilisant des tentatives de mots de passe à faible fréquence et des réseaux proxy résidentiels. Après avoir obtenu l'accès, ils ont compromis une ancienne application OAuth de test avec des privilèges élevés, qui avait accès à l'environnement d'entreprise de Microsoft. Ils ont ainsi pu déployer une application OAuth malveillante, ce qui leur a permis d'accéder durablement à des systèmes et à des données sensibles.5

Le 24 janvier 2024, Talos Intelligence a signalé que le groupe Play ransomware utilisait la pulvérisation de mots de passe avec l'outil SharpSpray pour obtenir l'accès en essayant des mots de passe faibles sur plusieurs comptes au sein d'Active Directory. Une fois à l'intérieur, les attaquants ont escaladé les privilèges et désactivé les outils de sécurité à l'aide de méthodes telles que PsExec, en contournant le MFA par le biais de l'ingénierie sociale des services d'assistance pour enregistrer de nouveaux appareils. Ils ont ensuite déployé un ransomware pour chiffrer les systèmes ciblés.6

Le 14 septembre 2023, Microsoft a signalé que Peach Sandstorm avait utilisé la pulvérisation de mots de passe pour cibler les locataires d'Entra ID dans des secteurs tels que la défense et l'industrie pharmaceutique. En tentant d'utiliser des mots de passe faibles sur plusieurs comptes, les attaquants ont cherché à accéder à des environnements sensibles. Une fois qu'ils ont réussi, ils ont effectué une reconnaissance interne à l'aide d'outils tels que AzureHound et Roadtools pour cartographier le réseau et maintenir la persistance.7

Le 10 septembre 2020, Microsoft a signalé que le groupe de menace STRONTIUM utilisait la pulvérisation de mots de passe comme tactique clé dans ses campagnes de collecte d'informations d'identification. Les attaquants ont ciblé des comptes Office 365 dans divers secteurs d'activité, y compris ceux liés à des élections politiques. À l'aide d'un vaste pool d'adresses IP, y compris des anonymiseurs Tor, STRONTIUM a effectué des tentatives d'authentification à faible fréquence sur des milliers de comptes afin d'éviter la détection et le verrouillage descomptes8.

En avril 2019, Citrix a fait le point sur une brèche dans son réseau interne, où des attaquants ont vraisemblablement accédé à des documents d'entreprise et les ont volés pendant plusieurs mois. L'attaque aurait fait appel à des techniques telles que la pulvérisation de mots de passe. Citrix a collaboré avec le FBI et des experts en cybersécurité pour enquêter sur l'incident et a pris des mesures pour améliorer sasécurité9.

Aperçu de Semperis

Les attaques par pulvérisation de mots de passe sont une méthode courante utilisée par les cyberattaquants pour exploiter les mots de passe faibles sans déclencher le verrouillage des comptes. En essayant des mots de passe communs sur plusieurs comptes, les attaquants évitent d'être détectés et peuvent compromettre des systèmes tels que les VPN, les locataires d'Entra ID ou Active Directory. Ces attaques peuvent conduire à un accès non autorisé à des environnements et des données sensibles. Pour se défendre contre les attaques par pulvérisation de mot de passe, il faut appliquer des politiques de mot de passe strictes, activer le MFA et utiliser des outils efficaces pour surveiller les activités ou les comportements de connexion inhabituels.

Ressources complémentaires

- Comment se défendre contre une attaque par pulvérisation de mot de passe ?

- Détection de la diffusion de mots de passe dans Active Directory

- Présentation de Lightning Identity Runtime Protection

Notes de fin d'ouvrage

- https://attack.mitre.org/groups/G0007/

- https://attack.mitre.org/groups/G0016/

- https://attack.mitre.org/groups/G0064/

- https://attack.mitre.org/groups/G1040/

- https://www.microsoft.com/en-us/security/blog/2024/01/25/midnight-blizzard-guidance-for-responders-on-nation-state-attack/

- https://blog.talosintelligence.com/talos-ir-quarterly-report-q4-2023/

- https://www.microsoft.com/en-us/security/blog/2023/09/14/peach-sandstorm-password-spray-campaigns-enable-intelligence-collection-at-high-value-targets/

- https://www.microsoft.com/en-us/security/blog/2020/09/10/strontium-detecting-new-patters-credential-harvesting/

- https://citrixblogs.wpengine.com/2019/04/04/citrix-provides-update-on-unauthorized-internal-network-access/