Forest Druid est un outil gratuit de découverte des chemins d'attaque pour les environnements d'identité hybrides, tels qu'Active Directory et Entra ID. Contrairement aux outils traditionnels qui cartographient les chemins d'attaque du périmètre externe vers l'intérieur, Forest Druid se concentre sur la protection des actifs les plus critiques en premier lieu.

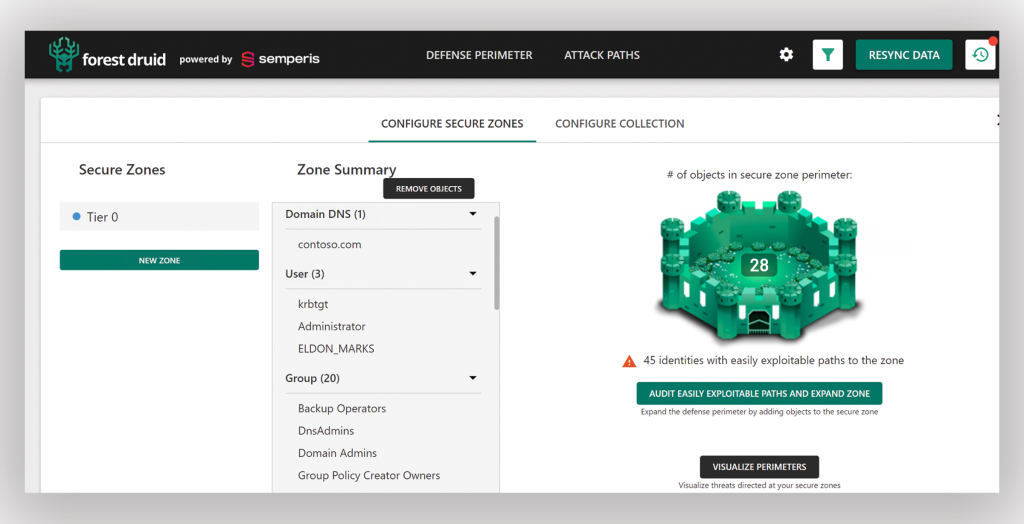

Cette méthode donne la priorité à l'identification et à la sécurisation des actifs de niveau 0, les parties les plus privilégiées et les plus sensibles du réseau(figure 1), contre les cybermenaces. Il s'agit notamment des comptes administratifs et des serveurs qui contrôlent les systèmes de gestion des identités tels que Active Directory. En sécurisant ces actifs de niveau 0, les organisations peuvent mieux protéger l'ensemble de leur infrastructure informatique.

Le défi des identités compromises

La réponse aux incidents peut être accablante, en particulier lorsqu'il s'agit d'un incident de sécurité difficile tel que des identités compromises dans un environnement Active Directory. Au cours d'une réponse à un incident en cours, tel qu'un incident de sécurité lié à un ransomware, il est essentiel d'identifier le risque posé par les identités nouvellement compromises et de comprendre comment les attaquants peuvent escalader leurs privilèges pour accéder à des actifs de niveau 0.

Les attaquants ciblent souvent ces comptes à privilèges élevés pour prendre le contrôle du réseau afin de propager leur ransomware. Il est donc essentiel de donner la priorité à la sécurisation de ces actifs afin d'atténuer l'impact d'une telle attaque.

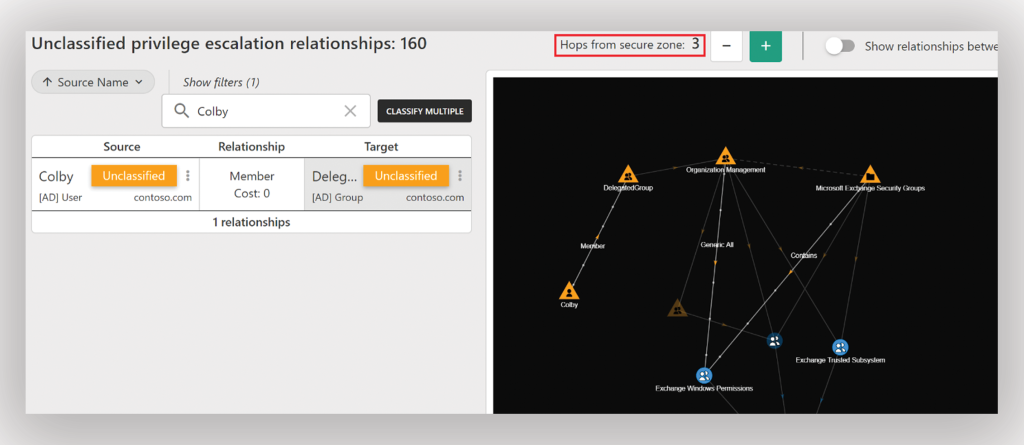

La visualisation fournie par Forest Druid améliore la planification de la réponse aux incidents cybernétiques, en facilitant la compréhension de l'impact potentiel d'un compte compromis et en offrant une meilleure vision des risques associés.

Dans l'exemple suivant, vous pouvez voir qu'il faudrait trois sauts pour que l'identité spécifiée puisse élever ses privilèges jusqu'à un bien de niveau 0(figure 2). En identifiant le nombre de sauts dont une identité compromise aurait besoin pour atteindre vos ressources de niveau 0, vous pouvez mieux évaluer le niveau d'exposition de ces ressources. Cela vous aide à hiérarchiser les chemins d'attaque critiques qui nécessitent une remédiation et à comprendre l'effort nécessaire pour qu'un attaquant atteigne le niveau 0.

Supposons que vous observiez une autre identité compromise. Vous pouvez définir ce compte comme filtre source afin de cartographier tous les chemins d'attaque directs qu'il a vers le niveau 0(figure 3).

Une fois que vous avez défini un compte comme filtre source, Forest Druid commence à tracer visuellement tous les chemins d'attaque qui mènent de ce compte au niveau 0(Figure 4).

Réponse à l'incident ainsi que confinement et récupération

Avec l'augmentation des attaques de ransomware, les rôles de réponse aux incidents se sont élargis pour inclure l'endiguement et la récupération. Cette évolution souligne la nécessité de gérer simultanément les enquêtes et les efforts d'endiguement. L'endiguement consiste à stopper la propagation d'une attaque, à minimiser les dommages, à réduire la surface d'attaque des actifs de niveau 0 et à renforcer les systèmes critiques tels qu'Active Directory. Le rétablissement consiste à remettre les systèmes et les données en état de fonctionnement normal, en particulier les systèmes d'identité critiques tels qu'Active Directory, et à s'assurer qu'ils sont sécurisés et fonctionnels.

Les personnes chargées de répondre aux incidents peuvent utiliser Forest Druid comme un élément de leur trousse à outils. Bien qu'il ne s'agisse pas d'une solution universelle, Forest Druid permet de visualiser le réseau et l'impact potentiel des comptes compromis, améliorant ainsi votre capacité de réponse aux incidents. L'outil cartographie les connexions et les chemins d'attaque, ce qui peut aider les intervenants à identifier rapidement les chemins d'accès aux ressources les plus critiques (par exemple, le niveau 0) et à y remédier, ainsi qu'à renforcer Active Directory(figure 5). L'outil ajoute de la valeur aux efforts de confinement et de récupération de l'intervenant.

Comment collecter des données avec Forest Druid

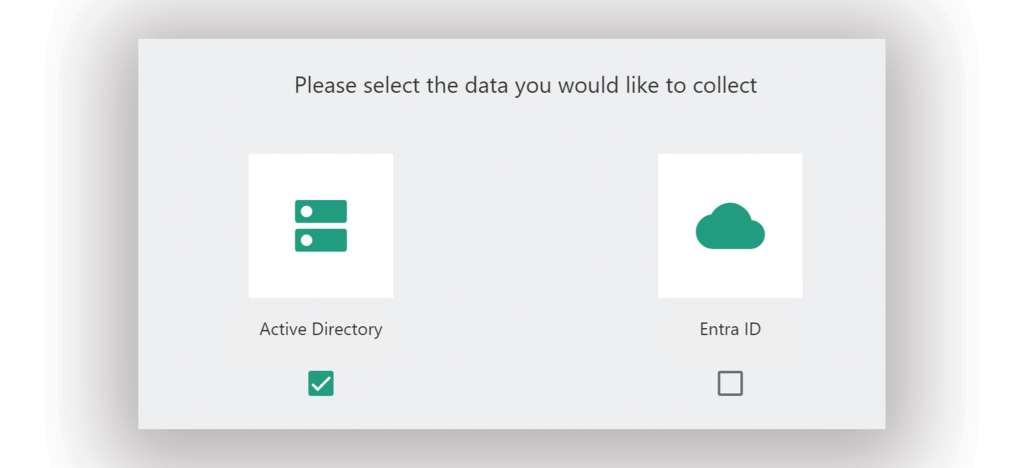

Lorsque vous exécutez Forest Druid pour la première fois, l'outil vous invite à sélectionner le type de données à collecter : soit à partir d'Active Directory, soit à partir d'Entra ID. Dans cet exemple, j'ai sélectionné Active Directory.

Forest Druid commence alors à exécuter des requêtes LDAP en arrière-plan, recueillant toutes les informations dans l'environnement(figure 6). Cette collecte de données ponctuelles permet à Forest Druid de commencer à visualiser les chemins d'attaque.

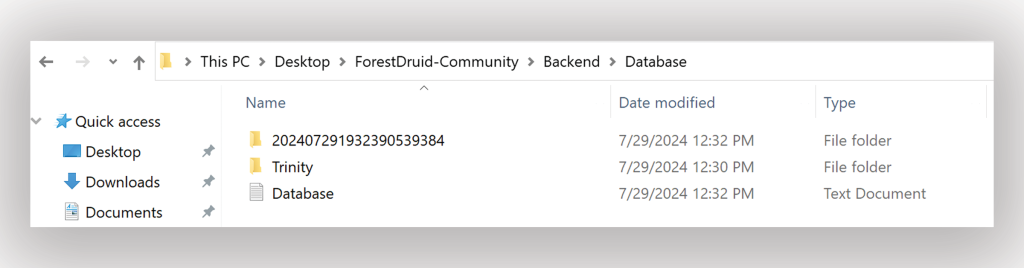

Toutes les données collectées sont stockées dans un sous-dossier appelé Database dans le dossier Backend de Forest Druid (Figure 7). Les données collectées dans le dossier Database peuvent être compressées dans un fichier ZIP et partagées de manière sécurisée avec l'équipe de réponse à l'incident à des fins d'analyse.

Pour analyser les données hors ligne, l'équipe n'a qu'à copier les fichiers dans son propre dossier Database au sein du répertoire Forest Druid . Cette action permet d'obtenir la même vue de la forêt Active Directory que lors de l'exécution initiale de Forest Druid .

Téléchargez Forest Druid et commencez à cartographier les voies d'attaque de vos actifs de niveau 0.

Plus de ressources sur l'analyse du chemin d'attaque Forest Druid

- Voir la vidéo de démonstration Forest Druid

- Lire les FAQ sur Forest Druid

- Regardez la démonstration de Ran Harel sur Forest Druid lors de la conférence Black Hat USA 2022.

- Regardez l'interview vidéo sur Forest Druidavec Ran Harel et David Raviv du NY Information Security Meetup.

- Visiter Forest Druid