L'une des tendances les plus courantes en matière de sécurité que j'observe chez les clients est l'intérêt pour l'ajout de l'authentification multifactorielle (MFA) à leurs solutions nouvelles et existantes. Cette tendance est généralement motivée par la nécessité de renforcer la sécurité globale ou de satisfaire aux exigences réglementaires. En tant que service hybride, Azure MFA

L'AMF et le marché

L'AMF est le facteur "ce que vous avez" ajouté au facteur d'authentification "ce que vous savez" (par exemple, l'identifiant et le mot de passe). Bien que "ce que vous avez" ait été historiquement un jeton dur tel qu'un fob RSA SecureID, ou une incarnation logicielle du même, ce qui a vraiment stimulé la popularité de l'AFM au cours des dernières années est le fait que la plupart d'entre nous ont maintenant un appareil qui peut être utilisé comme un deuxième facteur : votre téléphone intelligent. Une société du nom de PhoneFactor a développé une solution MFA qui tenait compte de ce fait et qui, en outre, simplifiait le déploiement en plaçant la partie téléphonie (traitement des notifications MFA par téléphone, texte ou notification push) dans un service en nuage afin que les clients n'aient pas à s'en préoccuper. Microsoft a acheté PhoneFactor en 2012 pour incorporer sa technologie dans Azure, et le produit évolué est connu sous le nom d'Azure Multifactor Authentication.

Comme je l'ai dit, les entreprises comprennent déjà les avantages de l'AMF. Sur le marché grand public, cependant, même si l'AFM est de plus en plus disponible pour les principales applications SaaS (par exemple Google, Facebook, Twitter, Microsoft et LastPass), je crains que l'adoption ne soit encore très faible. En tant que professionnel de l'identité, j'ai activé le MFA sur autant de services que possible. Ne vous méprenez pas, je déteste comme tout le monde la douleur supplémentaire de vérifier mon téléphone pour un message SMS ou un code d'authentification provenant d'une application. Mais je reconnais que cela peut sauver - et a déjà sauvé - mes comptes du piratage, alors je m'en accommode. Et si vous lisez ceci, je vous recommande vivement d'activer l'AFM dans la mesure du possible.

MFA pour Office 365 vs. Azure MFA vs. MFA Server

Supposons que vous évaluiez Azure MFA pour déterminer s'il peut contribuer à la sécurité de votre entreprise. Tout d'abord, sachez que si vous souhaitez bénéficier de toutes les fonctionnalités d'Azure MFA, vous devez souscrire un abonnement Azure AD Premium. Un sous-ensemble de fonctionnalités MFA est disponible sans Azure AD Premium (par exemple MFA de base pour les utilisateurs et les administrateurs d'Office 365, ou MFA pour les administrateurs d'Azure AD), mais la plupart des entreprises qui envisagent d'adopter le MFA à grande échelle ont besoin de l'abonnement Premium.(Ce tableau montre la différence entre MFA pour Office 365 et Azure MFA.) Comme toujours, il y a des considérations de licence et de prix dans votre déploiement ; si vous achetez Azure MFA standalone, vous pouvez le licencier sur une base d'authentification ou d'utilisateur.

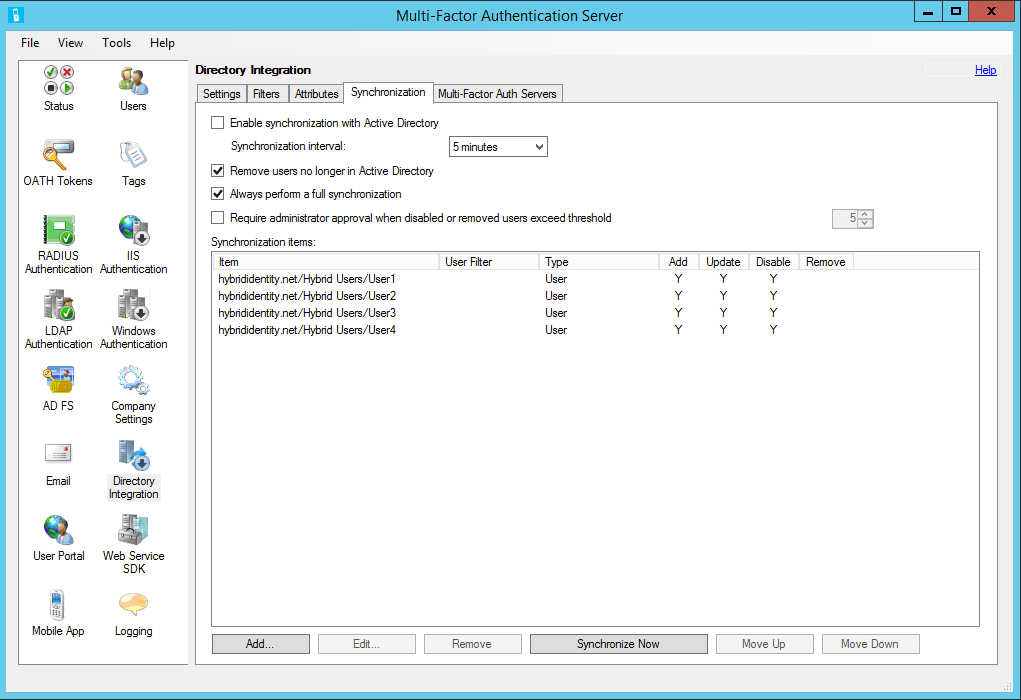

Les capacités complètes d'Azure MFA incluent le serveur MFA sur site (oui, la marque est déroutante). (Le serveur MFA et ses composants associés - User Portal, Mobile App Web Service et AD FS Adaptor - constituent la partie la plus visible du produit PhoneFactor d'origine. L'interface utilisateur (ci-dessous) est sensiblement différente de celle des produits développés par Microsoft, et le modèle d'administration est également inhabituel.

Console d'administration du serveur MFA

Quand vos besoins seront-ils satisfaits par Azure MFA seul ? Quand avez-vous besoin de déployer le serveur MFA ? Examinons les cas d'utilisation les plus courants pour Azure MFA et MFA Server :

| Ressources protégées |

Azure MFA |

Serveur MFA |

| Azure AD AuthN |

|

|

| Azure AD AuthN (natif) |

X |

|

| Office 365 |

X |

X (si AD FS) |

| Applications SaaS intégrées à Azure AD (par application) |

X |

|

| Applications sur site publiées dans Azure AD via Azure App Proxy |

X |

|

| AuthN sur site |

|

|

| Azure AD AuthN (via AD FS) |

X |

|

| Accès VPN au réseau |

X |

|

| Bureau à distance vers corpnet |

X |

|

| Applications IIS |

X |

|

| Connexion SaaS initiée par le fournisseur de services via AD FS |

X |

Vous pouvez voir la tendance : la plupart du temps, vous avez besoin du serveur MFA si vous voulez protéger les ressources sur site. L'autre cas d'utilisation du serveur MFA est celui où l'authentification se fait par rapport à votre AD sur site parce que vous avez AD FS avec une confiance fédérée à Azure AD. Dans ce cas, les demandes d'authentification présentées à Azure AD sont redirigées vers AD FS. Et si AD FS a installé l'adaptateur AD FS du serveur MFA, il utilisera le serveur MFA pour effectuer la demande MFA. (Notez que le serveur MFA ne prend pas en charge les serveurs de fédération tiers ; vous devez utiliser AD FS).

Dans certaines circonstances, comme la sécurisation de l'accès à Office 365, vous pouvez utiliser Azure MFA seul ou MFA Server. Le choix dépend de l'endroit où vous souhaitez que l'AFM soit appliquée dans le flux d'authentification. Par exemple, si vous avez besoin de règles d'authentification supplémentaires pour fournir une politique d'autorisation / refus / MFA plus granulaire pour les utilisateurs d'Office 365, vous voudrez mettre MFA avec AD FS parce qu'AD FS offre ce niveau de contrôle supplémentaire.

À l'avenir, je suis convaincu que le service MFA hybride de Microsoft continuera à fournir un soutien solide pour sécuriser les ressources dans le nuage et sur site, et nous continuerons à voir apparaître de nouvelles capacités. Mais je doute que l'architecture soit la même qu'aujourd'hui. Le composant sur site deviendra beaucoup plus léger et sera finalement très minimal, se contentant de relayer les demandes MFA à Azure MFA.

Je ne dispose d'aucune information privilégiée me permettant de faire cette prédiction. Mais la tendance claire de Microsoft en matière d'architecture d'identité hybride - Azure AD Application Proxy, Azure RMS, et d'autres en préparation - n'est pas d'augmenter l'empreinte sur site avec des serveurs pour permettre des capacités dans le nuage. Les clients ont dit à Microsoft, haut et fort, que cette architecture est un pas en arrière pour faire un pas en avant. Au lieu de cela, il est bien plus agréable de mettre un connecteur léger ou des groupes de connecteurs dans le centre de données d'une entreprise, qui sont relativement faciles à installer et qui fournissent automatiquement des capacités d'équilibrage de charge et de haute disponibilité. Quiconque travaille avec le serveur MFA pendant un certain temps reconnaît que c'est le service en nuage qui est amélioré, tandis que le serveur sur site est maintenu, mais pas amélioré. En effet, certaines de ses capacités sont déplacées : AD FS dans Windows Server 2016 dispose d'un adaptateur Azure MFA intégré, ce qui élimine le besoin d'ADaptateur AD FS du serveur MFA.

L'authentification multifactorielle Azure permet de sécuriser les ressources sur site et en nuage dans l'architecture d'identité hybride de Microsoft. Mais comme pour toute architecture dans le paysage informatique actuel qui évolue rapidement, il ne faut pas s'attendre à ce qu'elle soit la même dans quelques années.