Dans un exploitZerologon, un attaquant ayant accès à un réseau profite d'une faille critique dans le protocole Netlogon Remote Protocol (MS-NRPC) pour usurper l'identité de n'importe quel ordinateur, y compris celle d'un contrôleur de domaine (DC). Cette faille est connue sous le nom de Zerologon - unevulnérabilité qui peut donner aux attaquants le contrôle total d'un domaine.

Qu'est-ce qu'un exploit de Zerologon ?

Les attaquants qui réussissent à exploiter la vulnérabilité Zerologon, également connue sous le nom de CVE-2020-1472, envoient généralement des demandes d'authentification Netlogon spécialement élaborées qui contournent les vérifications cryptographiques. Les attaquants sont ainsi en mesure de modifier le mot de passe du compte de l'ordinateur du DC, ce qui leur donne un contrôle total sur le domaine. Aucune authentification ou privilège élevé n'est nécessaire pour lancer l'attaque.

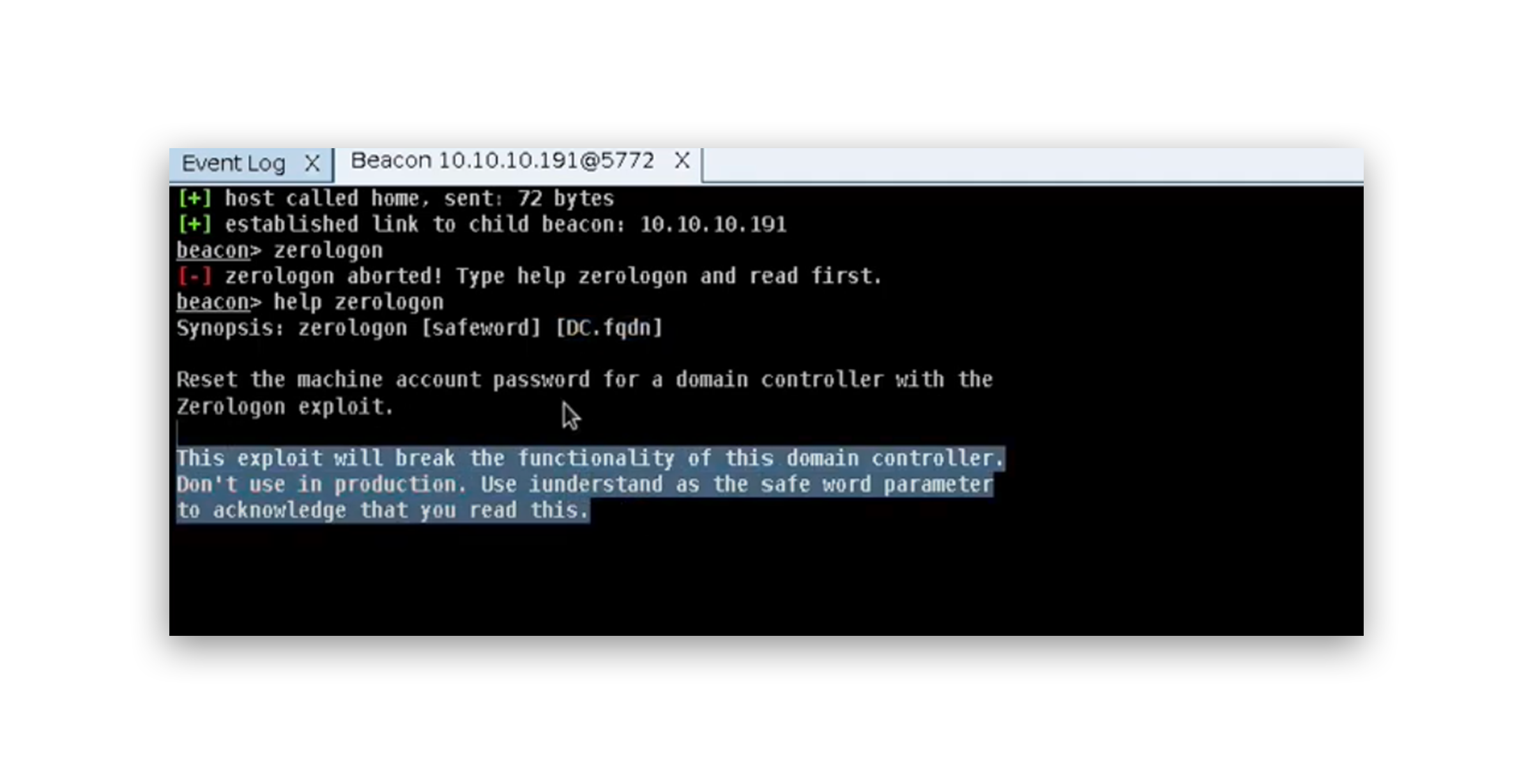

Figure 1 montre les help Sortie de commande pour un exploit Zerologon dans Cobalt Strike. Cette sortie explique comment utiliser la vulnérabilité Zerologon pour réinitialiser le mot de passe du compte machine d'un DC.

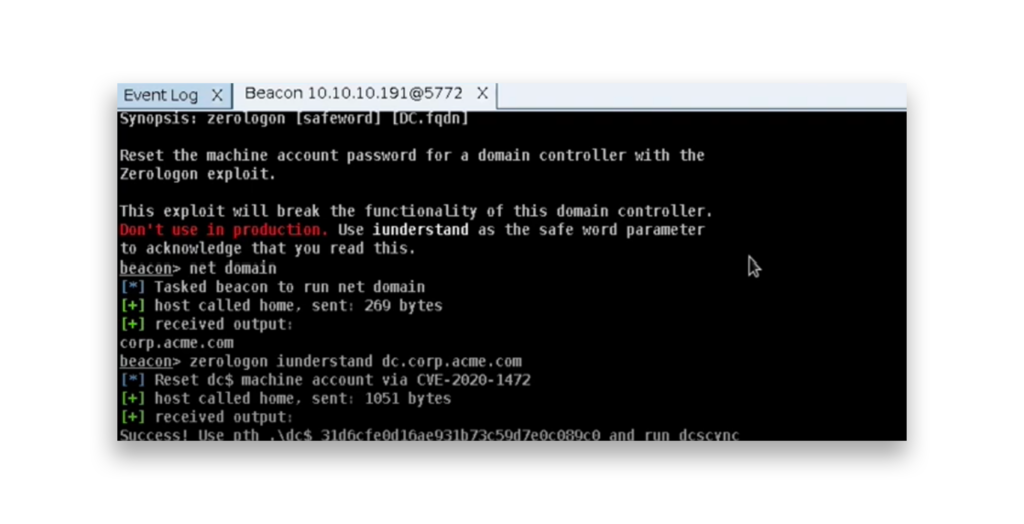

La figure 2 montre un exemple d'attaque Zerologon réussie dans Cobalt Strike. Le mot de passe du compte machine du DC a été réinitialisé à l'aide de Zerologon (CVE-2020-1472), et la sortie montre que l'exploit a fonctionné. L'attaquant est alors invité à utiliser le nouveau hachage du mot de passe pour lancer une attaque DCSync et poursuivre l'exploitation.

Comment pouvez-vous défendre votre environnement contre un exploit de Zerologon ?

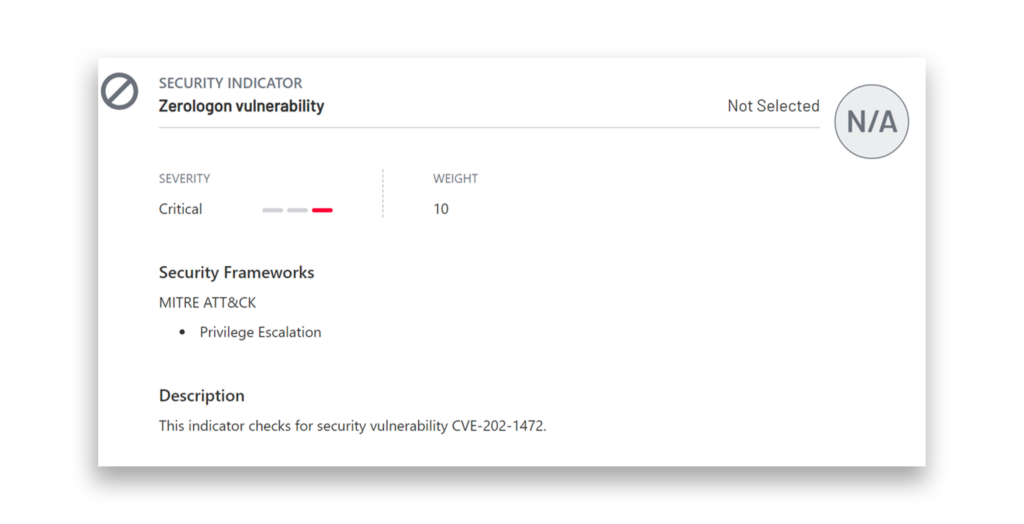

Les défenseurs peuvent utiliser Purple Knight pour détecter la présence de la vulnérabilité Zerologon (CVE-2020-1472) dans leur environnement(Figure 3). Cet outil peut aider à identifier les DC qui pourraient être vulnérables. Les administrateurs peuvent alors s'assurer que les correctifs de sécurité appropriés sont appliqués. (Vous devez toujours installer les derniers correctifs de sécurité sur vos serveurs centraux afin de garantir une protection contre les menaces en constante évolution).

Comment détecter un exploit Zerologon ?

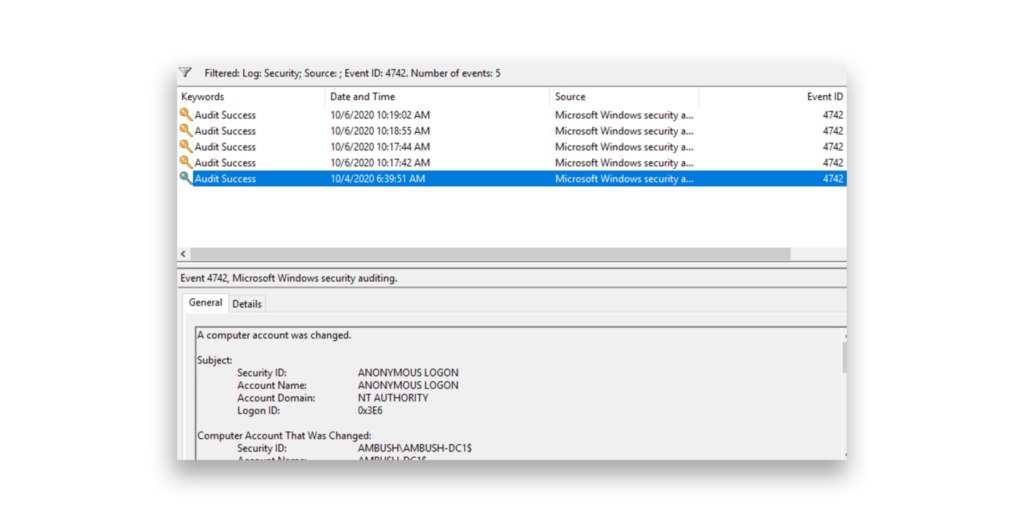

La réinitialisation du mot de passe d'un compte d'ordinateur est l'un des principaux signes d'un exploit réussi. Ce type de réinitialisation apparaît dans les journaux de sécurité sous l'ID d'événement 4742 ("Un compte d'ordinateur a été modifié"), la modification étant effectuée par une connexion anonyme(figure 4). Si vous voyez cet événement et que vous confirmez que les DC n'ont pas été corrigés pour la vulnérabilité Zerologon, il s'agit probablement d'un vrai positif et d'un signe d'exploitation active.

Profils des acteurs de la menace

Les acteurs suivants sont connus pour exploiter Zerologon dans la nature.

- Black Basta (MITRE ATT&CK Software S1070)2

- Cuba (MITRE ATT&CK Software S0625)3

- RansomHub4

- Ryuk (MITRE ATT&CK Software S0446)5

Outils d'exploitation de Zerologon

Les outils et scripts publics suivants, disponibles sur github.com, peuvent être utilisés pour exploiter la vulnérabilité de Zerologon et ont été observés lors d'incidents réels.

- BC-SECURITY/Invoke-ZeroLogon

- gentilkiwi/mimikatz

- leitosama/SharpZeroLogon

Aperçu des menaces

Tactique ATT&CK : escalade des privilèges

Le 20 septembre 2024, Trend Micro a montré comment la bande de ransomware RansomHub exploite la vulnérabilité Zerologon (CVE-2020-1472) pour prendre le contrôle des contrôleurs de domaine sans nécessiter d'authentification. Cela leur permet d'élever leurs privilèges et de prendre le contrôle de l'ensemble du réseau, ce qui leur permet de déployer des ransomwares dans tout l'environnement.6

Le 19 septembre 2024, Qualys a signalé que le gang Black Basta ransomware utilise la vulnérabilité Zerologon (CVE-2020-1472) dans le cadre de sa stratégie d'attaque. En exploitant cette faille, ils prennent le contrôle des contrôleurs de domaine. Cela leur donne l'accès nécessaire pour diffuser des ransomwares sur le réseau, voler des données, chiffrer des systèmes, etc.7

Le 17 août 2023, BlackBerry a signalé que le gang des ransomwares de Cuba avait exploité la vulnérabilité Zerologon (CVE-2020-1472) dans le cadre de sa stratégie d'attaque. En exploitant cette faille, ils ont pu réinitialiser les mots de passe sur les contrôleurs de domaine et obtenir un accès élevé aux réseaux. Ils ont ainsi pu déployer des ransomwares et voler des données.8

Le 20 octobre 2020, NetSec a signalé que le gang Ryuk ransomware a exploité la vulnérabilité Zerologon (CVE-2020-1472) pour prendre le contrôle de contrôleurs de domaine et escalader les privilèges. En exploitant cette faille, ils ont pu réinitialiser les mots de passe des contrôleurs de domaine et obtenir un accès complet au réseau. Ryuk a utilisé cette technique pour chiffrer un domaine entier en seulement cinq heures, se déplaçant rapidement pour verrouiller les systèmes critiques et exiger des rançons.9

Aperçu de Semperis

Zerologon (CVE-2020-1472) est une vulnérabilité critique dans le protocole à distance Netlogon qui permet aux attaquants de prendre le contrôle total des DC, sans authentification. En exploitant cette faille, les attaquants peuvent réinitialiser les mots de passe et obtenir un accès à l'ensemble du domaine, ce qui entraîne des failles de sécurité importantes.

Plusieurs groupes de ransomware, dont Ryuk, ont exploité Zerologon pour escalader les privilèges et chiffrer des réseaux entiers en l'espace de quelques heures. Les défenseurs peuvent utiliser Purple Knight pour détecter la vulnérabilité de Zerologon dans leur environnement, puis prendre les mesures nécessaires pour la combler. L'application de correctifs et la sécurisation des centres de données sont des étapes importantes dans la défense contre ce type d'attaque.

Ressources complémentaires

Notes de fin d'ouvrage

- https://frsecure.com/blog/cve-2020-1472/

- https://attack.mitre.org/software/S1070/

- https://attack.mitre.org/software/S0625/

- https://malpedia.caad.fkie.fraunhofer.de/actor/ransomhub

- https://attack.mitre.org/software/S0446/

- https://www.trendmicro.com/en_us/research/24/i/how-ransomhub-ransomware-uses-edrkillshifter-to-disable-edr-and-.html

- https://blog.qualys.com/vulnerabilities-threat-research/2024/09/19/black-basta-ransomware-what-you-need-to-know

- https://blogs.blackberry.com/en/2023/08/cuba-ransomware-deploys-new-tools-targets-critical-infrastructure-sector-in-the-usa-and-it-integrator-in-latin-america

- https://www.netsec.news/ryuk-ransomware-gang-uses-zerologon-exploit-to-achieve-domain-wide-encryption-in-just-5-hours/