Active Directory est impliqué dans 9 cyberattaques sur 10. Comment les entreprises peuvent-elles protéger au mieux leurs infrastructures d'identité ? Pour ce rapport, nous avons interrogé les responsables informatiques et les responsables de la sécurité de plus de 50 entreprises afin de déterminer les fonctionnalités les plus utiles des solutions actuelles de détection et de réponse aux menaces liées à l'identité (ITDR).

Une nouvelle catégorie de solutions de cybersécurité voit le jour : Détection et réponse aux menaces liées à l'identité

Dans le sillage des cyberattaques rampantes ciblant Active Directory (AD) - le principal réservoir d'identités pour 90 % des organisations dans le monde - les analystes en cybersécurité ont identifié le besoin critique de solutions de sécurité et de récupération spécifiques à AD. Gartner a non seulement désigné la défense des systèmes d'identité comme l'une des 2022 principales tendances en matière de cybersécurité, mais a également créé une toute nouvelle catégorie - Identity Threat Detection & Response (ITDR) - pour décrire les produits et solutions qui s'attaquent aux attaques contre les systèmes d'identité.

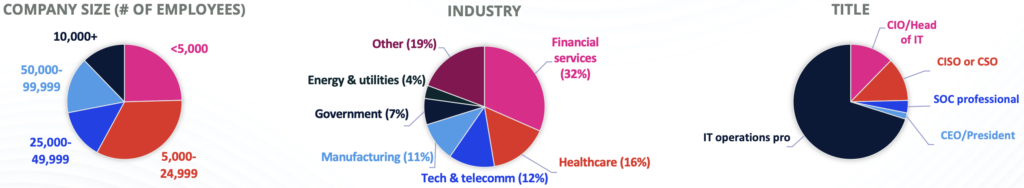

Il est désormais de notoriété publique que l'AD est une cible de choix pour les cybercriminels. En fait, l'AD est impliqué dans 9 cyberattaques sur 10. Mais comment les entreprises peuvent-elles protéger au mieux leurs infrastructures d'identité ? Pour mieux comprendre comment les entreprises évaluent les solutions de défense des systèmes d'identité, Semperis a interrogé les responsables de l'informatique et de la sécurité de plus de 50 entreprises dans tous les principaux secteurs verticaux.

Principaux enseignements : Les organisations recherchent des solutions qui traitent les menaces sur l'ensemble du cycle de vie des attaques AD - avant, pendant et après une attaque. Les principales capacités ITDR recherchées par les dirigeants comprennent des capacités de prévention, de détection, de remédiation et de récupération d'une attaque sur les systèmes d'identité hybrides.

Principales capacités de l'ITDR :

- Évaluation de la posture de sécurité et surveillance en temps réel

- Sauvegarde et restauration rapides et sans logiciels malveillants des forêts AD

- Remédiation automatique aux menaces détectées

Les organisations utilisent principalement des magasins d'identité hybrides

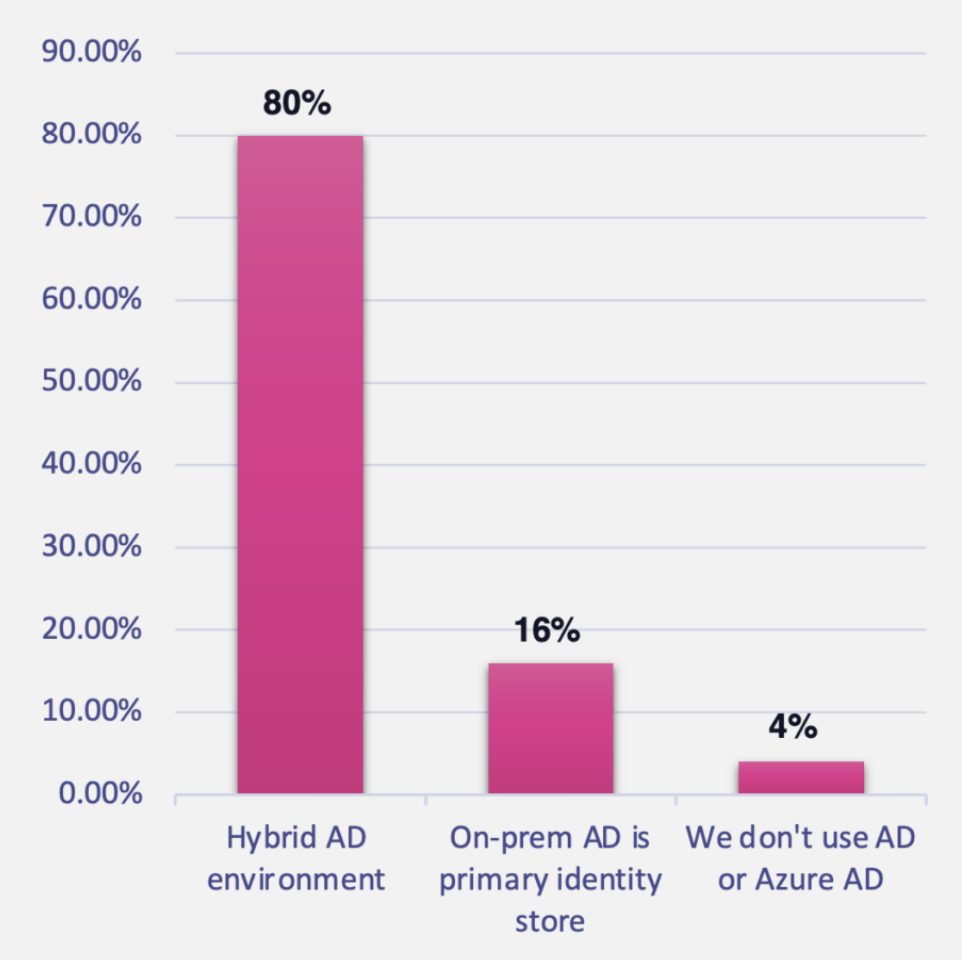

Nos résultats renforcent la prédiction de Gartner selon laquelle seulement 3 % des organisations migreront complètement de l'AD sur site vers un service d'identité basé sur le cloud d'ici 2025. Dans notre enquête, 16 % des personnes interrogées ont déclaré qu'AD sur site était leur principal magasin d'identité. Par ailleurs, 80 % des personnes interrogées ont indiqué qu'elles utilisaient soit AD sur site synchronisé avec Azure AD, soit plusieurs systèmes d'identité différents, y compris AD et/ou Azure AD. Seuls 4 % ont déclaré ne pas utiliser du tout AD ou Azure AD.

La protection de ces systèmes AD hybrides est une priorité : Les répondants à l'enquête ont indiqué que la capacité la plus importante pour prévenir les attaques dans leurs organisations était la surveillance continue des vulnérabilités AD et Azure AD et des configurations à risque.

80 % des personnes interrogées utilisent des systèmes d'identité hybrides - seuls 4 % n'utilisent pas du tout AD ou Azure AD.

Les préoccupations portent sur la protection des systèmes AD hybrides tout au long du cycle de vie des cyberattaques.

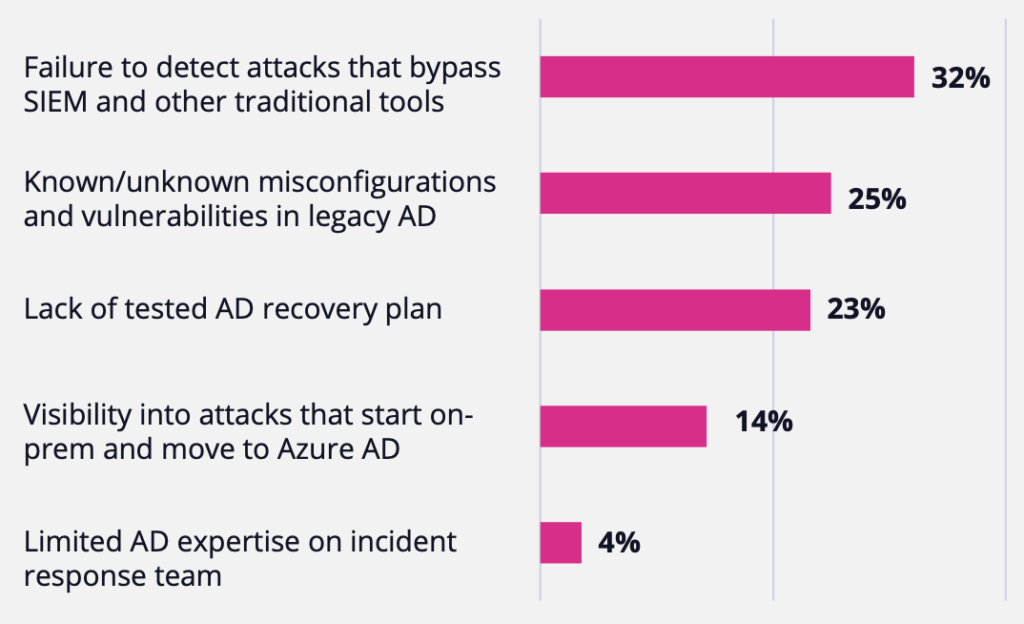

En réponse aux questions sur les exigences de la protection de leurs systèmes d'identité hybrides contre les attaques, les organisations ont cité des problèmes concernant l'ensemble du cycle de vie de la cyberattaque Active Directory (AD), y compris la prévention, la détection, la remédiation et la récupération des menaces qui ciblent AD. Les réponses des participants indiquent un manque général de confiance dans leur capacité à relever les défis du paysage actuel des menaces. Les principales préoccupations concernaient l'inadéquation des solutions existantes, le manque de visibilité sur les vulnérabilités et les compétences limitées en matière de sécurité des identités.

L'incapacité à détecter les attaques qui contournent le SIEM et d'autres outils traditionnels est la principale préoccupation concernant les menaces liées à l'identité.

Les organisations manquent de confiance dans leur capacité à prévenir les attaques AD hybrides

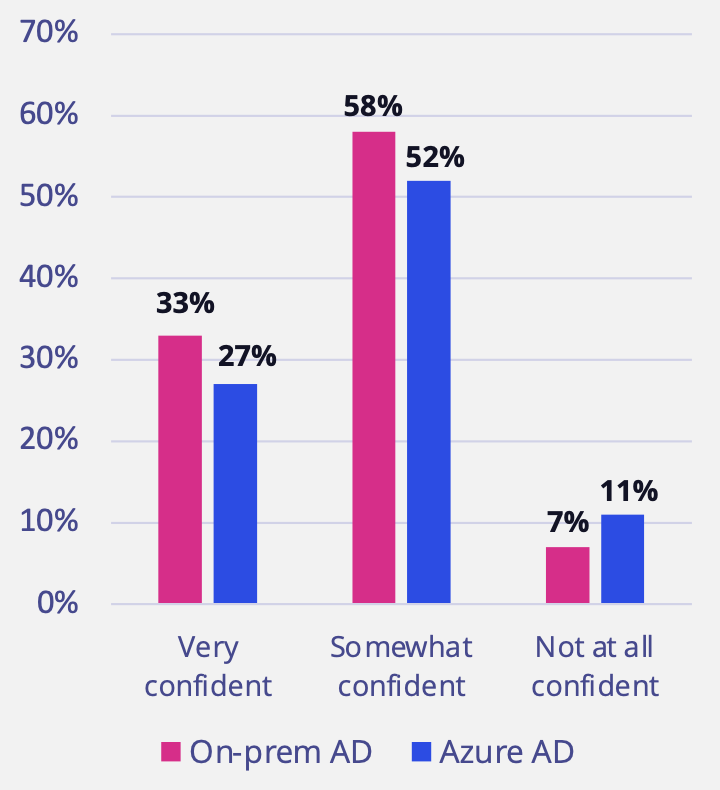

Alors que de plus en plus d'organisations adoptent des environnements cloud hybrides, la prévention des attaques qui passent d'AD sur site à Azure AD - ou vice versa, comme dans l'attaque de SolarWinds - est apparue comme une préoccupation majeure pour de nombreuses organisations. Comme indiqué précédemment, la plupart des organisations interrogées utilisent des systèmes d'identité hybrides comprenant AD, Azure AD et d'autres systèmes en nuage. Lorsqu'une organisation adopte le cloud, la notion de périmètre de réseau traditionnel cesse d'exister. Dans un environnement d'identité hybride, les organisations doivent désormais être prêtes à se prémunir contre un nombre infini de points d'entrée possibles. La difficulté reconnue de maîtriser un nouveau modèle de sécurité se reflète dans ces résultats : Seuls 33 % des répondants ont déclaré être très confiants dans leur capacité à prévenir les attaques AD sur site, et seuls 27 % ont déclaré être très confiants dans leur capacité à prévenir les attaques AD Azure.

Le manque de visibilité sur les attaques qui commencent dans AD sur site et se déplacent verticalement vers Azure AD suscite des inquiétudes quant à la capacité à prévenir les attaques.

L'impact perçu des cyberattaques est lié aux inquiétudes concernant la reprise des activités en temps voulu

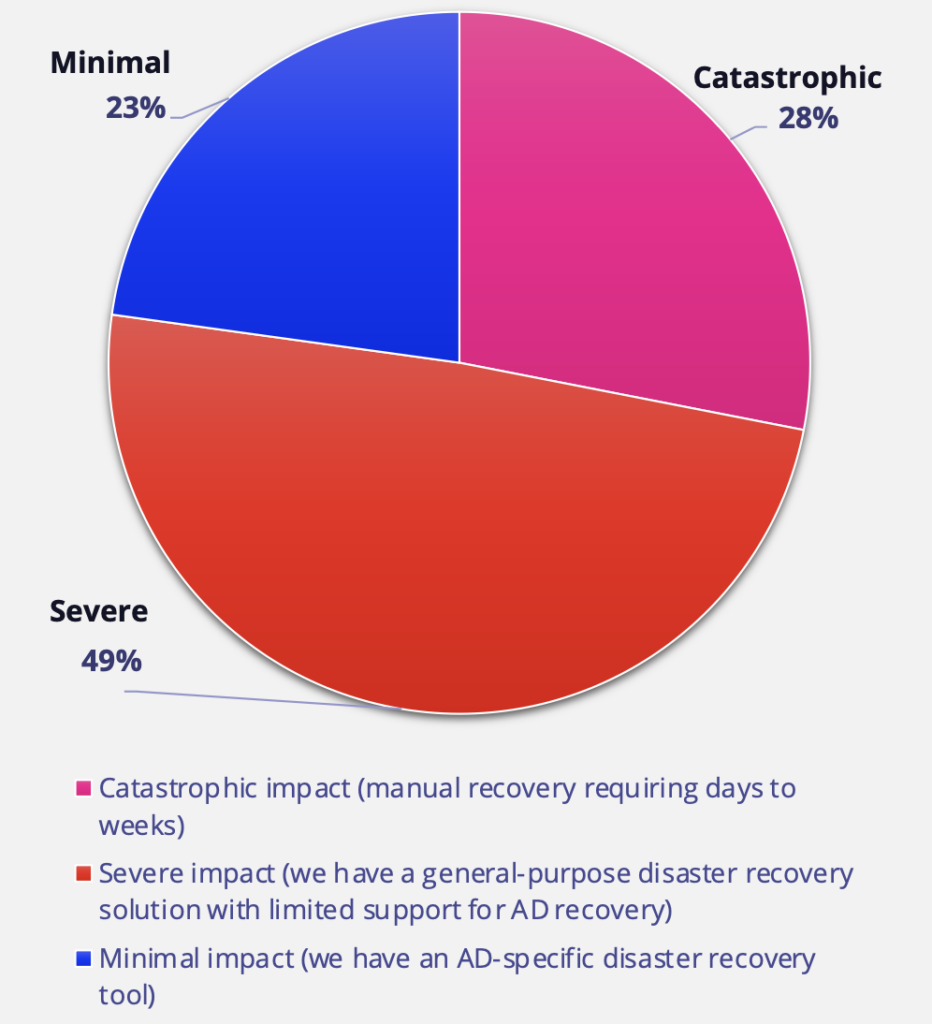

La plupart des chefs d'entreprise et leurs équipes de sécurité et d'exploitation informatique reconnaissent qu'aucune entité ne peut éliminer la possibilité d'une cyberattaque. Les répondants à l'enquête se sont montrés pessimistes quant à leur capacité à se remettre d'une cyberattaque qui aurait détruit AD.

Une nette majorité (77%) a indiqué qu'une telle attaque aurait soit un impact sévère (car ils disposent d'une solution générale de reprise après sinistre mais pas d'un support spécifique pour AD), soit un impact catastrophique (ils devraient effectuer une reprise manuelle en utilisant leurs sauvegardes, ce qui prendrait des jours ou des semaines). La perte de chiffre d'affaires, l'atteinte à la réputation et, dans le cas des organismes de soins de santé, la santé et la sécurité des patients résultant d'une reprise prolongée peuvent mettre fin à l'activité de l'entreprise.

77 % des personnes interrogées ont indiqué qu'elles subiraient un impact grave ou catastrophique si AD était en panne.

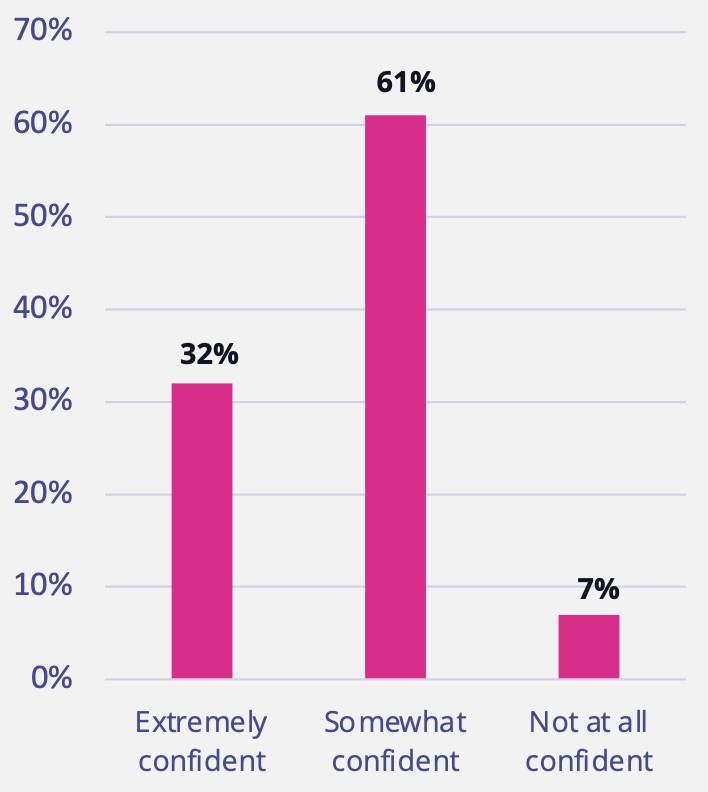

Les organisations manquent de confiance dans leur capacité à se remettre d'une attaque AD

L'inquiétude concernant l'impact d'une attaque AD mentionnée précédemment est liée au manque général de confiance des personnes interrogées quant à la capacité de leur organisation à se remettre rapidement d'une attaque AD à grande échelle. Seules 32 % des personnes interrogées ont indiqué qu'elles étaient "extrêmement confiantes" dans leur capacité à se rétablir ; 61 % des personnes interrogées n'étaient que "quelque peu confiantes" et 7 % n'étaient "pas du tout confiantes".

L'inquiétude concernant la capacité à restaurer rapidement AD se reflète dans les réponses aux questions sur les préoccupations générales en matière de sécurité AD et les capacités que les personnes interrogées ont priorisées lors de l'évaluation des solutions de restauration. Ces priorités incluent le besoin d'une récupération automatisée et multi-forêts des données AD, la capacité de fournir rapidement un environnement de récupération isolé pour les exercices, et l'expertise AD en matière de réponse aux incidents.

Seules 32 % des personnes interrogées ont indiqué qu'elles étaient extrêmement confiantes dans leur capacité à se remettre rapidement d'une attaque AD à grande échelle.

Les organisations donnent la priorité aux capacités ITDR qui couvrent le cycle d'attaque

Le classement par ordre d'importance des capacités de détection et de réponse aux menaces identitaires (ITDR) des personnes interrogées fait ressortir des solutions qui les aideraient à protéger Active Directory (AD) avant, pendant et après une attaque, la priorité absolue étant l'évaluation de la posture de sécurité et la surveillance en temps réel pour 40 % des personnes interrogées. Reconnaissant peut-être que les attaquants sophistiqués conçoivent constamment de nouveaux moyens de compromettre l'AD, 27 % des répondants ont donné la priorité à la sauvegarde et à la restauration rapides et sans logiciels malveillants des forêts AD et 20 % ont choisi la remédiation automatique des menaces détectées.

Ces résultats indiquent que les organisations sont pleinement conscientes du fait qu'AD est une cible de choix pour les attaquants. Une défense efficace doit englober des solutions de prévention, de remédiation et de récupération des attaques.

Le classement des capacités ITDR reflète la nécessité reconnue d'une stratégie de défense à plusieurs niveaux, capable de protéger l'AD avant, pendant et après une attaque.

Classement des capacités ITDR par ordre d'importance pour les personnes interrogées

- Évaluation de la posture de sécurité et surveillance en temps réel

- Sauvegarde et restauration rapides et sans logiciels malveillants des forêts AD

- Remédiation automatique aux menaces détectées

- Evaluation des risques, hiérarchisation des risques et conseils en matière de remédiation

- Analyse médico-légale post-fraude

Les entreprises recherchent des solutions ITDR spécifiques à AD qui couvrent le cycle de vie des attaques AD.

Face à la prolifération des attaques ciblant Active Directory (AD), les responsables de la sécurité et des opérations informatiques savent que la protection de l'infrastructure d'identité de l'entreprise est impérative. Selon Gartner, "l'utilisation abusive d'informations d'identification est désormais la principale technique utilisée dans les brèches. Les attaquants de niveau national ciblent Active Directory et l'infrastructure d'identité avec un succès phénoménal".

- Un environnement AD hybride est la principale infrastructure d'identité pour la plupart des entreprises et est impliqué dans 9 attaques sur 10.

- Compte tenu de l'escalade des cyberattaques contre les AD, les entreprises ont besoin d'une stratégie de défense à plusieurs niveaux pour se protéger contre les compromissions préjudiciables à l'activité.

- Les préoccupations des organisations en matière de protection de l'AD portent sur l'ensemble du cycle de vie.

- Les principales priorités des solutions de détection et de réponse aux menaces identitaires (ITDR) sont l'évaluation des vulnérabilités et la surveillance continue, la récupération rapide et sans logiciels malveillants de l'ensemble de la forêt AD et la remédiation automatique des menaces malveillantes.

Les entreprises sont parfaitement conscientes qu'une stratégie de défense à plusieurs niveaux offre une protection optimale. Les solutions ITDR qui ne prennent pas en compte chaque phase du cycle de vie des attaques AD laisseront les entreprises vulnérables à des attaques dévastatrices.

Besoin d'aide ?

Les solutions ITDR de Semperis protègent AD avant, pendant et après une attaque.

- Empêcher les pirates d'accéder aux environnements AD hybrides

- Capturer les changements AD qui contournent les SIEM et autres outils de journalisation de la sécurité

- Remédier automatiquement aux modifications malveillantes

- Réduire de 90 % le délai de reprise après un sinistre informatique

- Renforcer Active Directory contre les cyberattaques afin d'améliorer le niveau de sécurité

- Atténuer les attaques AD et s'en remettre grâce aux conseils d'une équipe de réponse aux incidents éprouvée.

Méthodologie

Lors de la 2022 Gartner IAM Conference à Las Vegas, nous avons interrogé les responsables de la sécurité et de l'informatique des entreprises sur leurs préoccupations en matière de défense des systèmes d'identité et sur leurs priorités lors de l'évaluation des produits et services d'Identity Threat Detection & Response (ITDR). Plus de 50 organisations, pour la plupart des moyennes et grandes entreprises de tous les secteurs, ont répondu à l'enquête. Les personnes interrogées ont reçu une carte cadeau de 25 dollars en remerciement de leur participation.