Benvenuti a AD Security 101, una serie sulle basi della sicurezza di Active Directory (AD). Questa settimana parliamo degli ID di gruppo primari e di come le modifiche non necessarie possano complicare la gestione degli account. Gli aggressori possono anche sfruttare gli ID dei gruppi primari per introdurre rischi per la sicurezza, tra cui l'escalation dei privilegi, e per nascondere la loro appartenenza a un gruppo privilegiato, insinuandosi nella rete ed eludendo il monitoraggio della sicurezza.

Cosa sono gli ID dei gruppi primari?

Nell'ambiente AD ogni account utente è associato a un ID gruppo primario, che determina l'appartenenza predefinita dell'utente al gruppo. L'ID gruppo primario in AD è il lascito dello standard di conformità POSIX (Portable Operating System Interface), progettato per consentire la compatibilità multipiattaforma tra diversi sistemi operativi.

L'ID del gruppo primario definisce l'appartenenza al gruppo predefinito per un account utente. Per impostazione predefinita, quando un account utente viene creato in AD, diventa membro del gruppo Utenti di dominio, che diventa il gruppo primario dell'utente. Questo processo è automatico e aiuta a semplificare il controllo degli accessi e la gestione delle risorse nell'ambiente AD.

Nei moderni ambienti Windows, l'ID del gruppo primario non ha più il ruolo sostanziale di un tempo. Le strategie di gestione dei gruppi e dei permessi si sono evolute in Windows AD, che ora offre meccanismi più granulari e flessibili per il controllo degli accessi. L'ID gruppo primario diventa essenziale quando sono coinvolti i Servizi per Macintosh o le applicazioni conformi a POSIX. Queste applicazioni si basano sugli standard POSIX, dove l'ID gruppo primario viene utilizzato per la gestione della proprietà e dei permessi di file e directory. A meno che non si utilizzino questi servizi, non è necessario cambiare il gruppo primario da Utenti di dominio.

Rischi associati agli ID dei gruppi primari

Un utente malintenzionato in grado di modificare l'ID del gruppo primario di un utente può effettivamente alterarne il ruolo e i privilegi percepiti all'interno della rete. Ad esempio, se un utente malintenzionato modifica l'ID del gruppo primario di un utente standard compromesso in quello del gruppo degli amministratori di dominio, può ottenere diritti di accesso di amministrazione all'interno dell'ambiente AD. Questo può potenzialmente dare all'aggressore un ampio controllo sulla rete. Può quindi modificare le configurazioni di sistema, manipolare i privilegi degli account utente, accedere a dati sensibili e altro ancora, il tutto apparendo come un utente normale.

Questa tattica di occultamento può anche consentire agli aggressori di eludere il rilevamento da parte degli strumenti di sicurezza. Modificando l'ID del gruppo primario, gli aggressori possono aggirare i tipici meccanismi di controllo degli accessi, mascherando di fatto le loro attività dannose come azioni di routine eseguite da utenti regolari. Questa tattica rende meno probabile che le loro attività vengano segnalate come sospette, dando loro più tempo per compromettere la rete.

Ancora più preoccupante è il fatto che questo maggiore lasso di tempo può consentire all'attaccante di eseguire una serie di azioni dannose, come l'esfiltrazione dei dati, il sabotaggio del sistema o l'installazione di ulteriori backdoor per accessi futuri. Queste azioni possono continuare a non essere rilevate finché il comportamento insolito non viene scoperto e interpretato correttamente.

In che modo i cyberattaccanti sfruttano gli ID dei gruppi primari?

Esistono diversi modi in cui un utente malintenzionato può modificare l'ID del gruppo primario di un utente in AD. Questi metodi richiedono in genere determinati livelli di privilegio o di accesso, per cui tali modifiche indicano solitamente una qualche falla nella sicurezza.

- Credenziali compromesse: se un utente malintenzionato ottiene le informazioni di login per un account con privilegi sufficienti, come un amministratore di dominio o un gestore di account, può utilizzare queste credenziali per accedere al sistema AD e modificare l'ID del gruppo primario di un utente. Tale compromissione può essere ottenuta tramite un attacco di forza bruta, phishing o un'altra forma di social engineering.

- Vulnerabilità dell'AD: gli aggressori possono sfruttare le vulnerabilità del sistema AD o della rete nel suo complesso. Ad esempio, un utente malintenzionato può sfruttare vulnerabilità software senza patch per ottenere privilegi elevati, che può poi utilizzare per alterare l'ID del gruppo primario di un utente.

- Escalation dei privilegi: gli aggressori possono ottenere l'accesso iniziale alla rete utilizzando un account con privilegi inferiori, quindi sfruttare una vulnerabilità o una configurazione errata per aumentare i privilegi dell'account.

Come si può rilevare l'abuso degli ID dei gruppi primari?

Questi vettori di attacco sottolineano la necessità di mantenere una buona igiene della sicurezza informatica:

- Applicare regolarmente patch e aggiornamenti al software.

- Monitorare e rispondere prontamente alle attività sospette.

- Applicare il principio del minor privilegio.

- Istruire gli utenti sulle potenziali tattiche di social engineering.

Per ridurre i rischi associati agli ID dei gruppi primari, considera l'utilizzo di un approccio a più livelli alla sicurezza di AD, con particolare attenzione all'auditing proattivo e al monitoraggio in tempo reale.

Per auditing proattivo in AD si intende un'analisi regolare dei registri AD per rilevare le anomalie. In questo contesto, qualsiasi modifica inaspettata degli ID dei gruppi primari degli utenti potrebbe indicare tentativi non autorizzati o dolosi di alterare i privilegi di un utente o di mascherare la sua reale appartenenza a un gruppo.

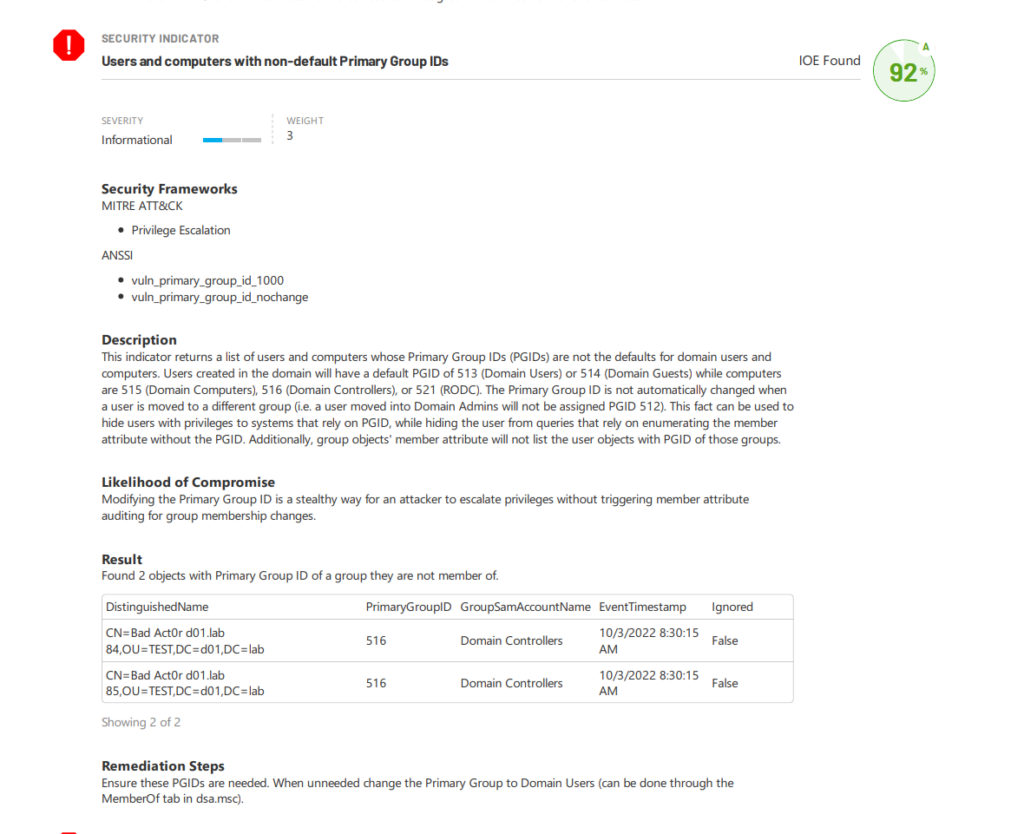

Un tipico campanello d'allarme potrebbe essere rappresentato dal fatto che un utente standard diventa parte di un gruppo amministrativo, indicando una potenziale violazione della sicurezza. L'auditing proattivo consente ai professionisti IT di identificare tempestivamente tali incongruenze, evitando che si trasformino in problemi gravi. Strumenti come Purple Knight possono aiutare automatizzando il monitoraggio delle modifiche nell'ambiente AD e fornendo spunti che altrimenti potrebbero passare inosservati durante una revisione manuale. La Figura 1 mostra un report che individua un indicatore di esposizione (IOE) relativo agli ID del gruppo primario.

Il monitoraggio in tempo reale richiede l'uso di strumenti avanzati per il rilevamento delle minacce, in grado di avvisare gli amministratori dei cambiamenti che si verificano. Questi strumenti valutano continuamente l'ambiente AD, alla ricerca di attività come alterazioni inaspettate dell'ID del gruppo primario di un utente, che potrebbero segnalare una potenziale violazione della sicurezza o una minaccia interna. Semperis Directory Services Protector (DSP), ad esempio, è in grado di monitorare in tempo reale le modifiche nell'ambiente AD, dando agli amministratori la possibilità di reagire prontamente quando viene rilevata un'anomalia.

Mantenere la visione degli ID dei gruppi primari

Una comprensione approfondita del ruolo dell'ID di gruppo primario in Active Directory è fondamentale sia per i responsabili IT che per i professionisti della sicurezza informatica. Questa conoscenza fornisce preziose indicazioni sull'architettura e sui meccanismi operativi di AD, fornisce una guida per l'amministrazione efficace degli account utente e chiarisce le potenziali implicazioni per la sicurezza insite nelle configurazioni degli account. Grazie a questa conoscenza, i responsabili IT e della sicurezza possono salvaguardare meglio l'infrastruttura IT e contribuire alla resilienza complessiva dell'organizzazione in termini di sicurezza informatica.

Anche l'uso di solidi strumenti di auditing e monitoraggio è fondamentale. Questi strumenti possono aiutare a rilevare attività insolite, come le modifiche all'ID del gruppo primario di un utente, che potrebbero indicare una violazione della sicurezza. Grazie al rilevamento precoce, è possibile adottare contromisure adeguate prima che l'aggressore possa causare danni significativi.

Maggiori informazioni sulla sicurezza di AD