Negli ambienti Active Directory (AD), è possibile utilizzare gli oggetti Criteri di gruppo (GPO) per configurare i diritti degli utenti. Utilizzando le GPO, è possibile applicare facilmente criteri coerenti sui diritti degli utenti in tutti i computer del dominio o dell'unità organizzativa (OU). Questa funzionalità facilita la gestione e il mantenimento del controllo degli accessi degli utenti nel tempo. Tuttavia, se concessi a utenti che non dovrebbero averli o se configurati in modo errato, alcuni diritti utente possono rappresentare un rischio per la sicurezza di AD. Ecco cosa occorre sapere per proteggere AD e l'ambiente aziendale dai diritti utente a rischio.

Cosa sono i diritti utente?

I diritti utente sono autorizzazioni che controllano le azioni dell'utente su un sistema informatico. Questi diritti differiscono dalle autorizzazioni standard per file e cartelle e si applicano a specifiche azioni dell'utente. I diritti utente includono, ma non sono limitati a:

- Auorizzazion di accesso in locale: consente agli utenti di accedere a un computer in locale.

- Modifica dell'ora di sistema: consente agli utenti di modificare l'ora di sistema di un computer.

- Arresto del sistema: consente agli utenti di spegnere il computer

- Debug dei programmi: consente agli utenti di eseguire il debug dei programmi in esecuzione sul computer.

- Gestione dell'auditing e del registro di sicurezza: consente agli utenti di visualizzare e gestire i registri di sicurezza di un computer.

- Proprietà di file o altri oggetti: consente agli utenti di assumere la proprietà di file o altri oggetti su un computer.

- Caricamento e scaricamento dei driver di periferica: consente agli utenti di caricare o scaricare i driver di periferica su un computer.

- Backup di file e directory: consente agli utenti di eseguire il backup di file e directory su un computer.

- Ripristino di file e directory: consente agli utenti di ripristinare i file e le directory di cui è stato eseguito il backup su un computer.

- Consente l'accesso tramite Remote Desktop Services: consente agli utenti di gestire l'accesso remoto a un computer.

Utilizzo delle GPO per configurare i diritti degli utenti

Per configurare i diritti degli utenti utilizzando una GPO, occorre innanzitutto creare o modificare una GPO applicabile agli utenti o ai computer che si desidera configurare. È necessario collegare la GPO al livello di dominio o OU pertinente. Quindi, è possibile utilizzare l'applicazione Editor Criteri di gruppo per specificare i diritti utente che si desidera assegnare (un processo simile si applica alla configurazione degli script di accesso GPO, come discusso in un precedente post di AD Security 101).

Per configurare i diritti degli utenti:

- Aprire l'Editor Criteri di gruppo.

- Andare alla sezione Configurazione del computer.

- Selezionare Impostazioni di Windows.

- Selezionare Impostazioni di sicurezza.

- Andare alla sezione Criteri locali.

- Selezionare Assegnazione diritti utente.

- Selezionare il diritto dell'utente che si desidera configurare.

- Aggiungere gli utenti o i gruppi a cui deve essere concesso tale diritto.

Ad esempio, per concedere a un utente il diritto di accedere localmente a un computer specifico, selezionare il diritto dell'utente Consenti accesso locale e quindi aggiungere l'utente all'elenco degli utenti consentiti.

Diritti utente a rischio e sicurezza AD

In che modo i diritti degli utenti possono rappresentare un rischio per la sicurezza? Consideriamo il seguente esempio.

Supponiamo che il diritto utente Debug programs sia concesso a un utente che non ne ha bisogno. Quell'utente, o un malintenzionato che riesca ad accedere alle credenziali di quell'utente, può usare questo diritto per:

- Eseguire il debug di un processo di sistema eseguito come utente con privilegi elevati

- Iniettare codice dannoso

- Ottenere l'accesso a livello di sistema

- Accedere a dati o processi sensibili a cui normalmente l'utente non avrebbe accesso

- Disattivare le funzioni di sicurezza o gli strumenti anti-malware del sistema

Analogamente, se il diritto dell'utente di modifica di data e ora di sistema viene concesso a un utente che non dovrebbe averlo, tale utente (o un malintenzionato) può modificare l'ora di sistema e causare problemi con applicazioni o servizi sensibili all'ora.

Ulteriori diritti utente potenzialmente rischiosi sono:

- Accedere come servizio

- Consentire l'accesso in locale

- Agire come parte del sistema operativo

Per determinare quali diritti utente sono assegnati a un utente in AD è possibile aprire il diritto per la modifica nella Group Policy Management Console (GPMC). Un'altra opzione è quella di utilizzare strumenti basati su comandi GPO (CLI o PowerShell) per controllare le GPO e le rispettive impostazioni, comprese le assegnazioni dei diritti utente.

Tuttavia, le grandi organizzazioni con migliaia o più oggetti utente e UO possono avere decine o centinaia di GPO, ognuna delle quali contiene più impostazioni accumulate (e spesso sovrapposte). Ad esempio, una GPO a livello di dominio potrebbe assegnare diritti utente specifici a un insieme di utenti o gruppi, mentre un'altra GPO a livello di OU potrebbe aggiungere altri diritti utente ad alcuni di questi stessi utenti o gruppi.

Quando l'ambiente AD si evolve e cambia nel tempo, di solito aumenta anche la complessità delle GPO assegnate a domini, siti o UO. Tutte queste assegnazioni diventano gradualmente più difficili da gestire, rendendo difficile determinare quale impostazione si applica a quale utente.

Protezione di AD dai diritti utente a rischio

Per ridurre i rischi associati a un diritto utente:

- Verificare che il diritto sia concesso solo agli utenti che lo richiedono per compiti specifici.

- Monitorare attentamente tutti gli utenti a cui viene assegnato il diritto.

- Proteggere i processi sensibili in modo che non possano essere sottoposti a debug da parte di utenti non autorizzati.

Per facilitare il compito di valutare continuamente la postura di sicurezza dell'ambiente AD, compresi i diritti utente potenzialmente rischiosi, è possibile utilizzare strumenti come Purple Knight o Semperis Directory Services Protector (DSP). Quando vengono eseguiti nell'ambiente aziendale, questi strumenti enumerano e analizzano tutte le GPO, determinano se a un SID non noto è stato assegnato un diritto utente "forte" non predefinito e generano un rapporto chiaro di questi dettagli. È possibile esaminare questi risultati per determinare quali diritti utente non necessari rimuovere dalle GPO nell'ambiente.

Utilizzo di Purple Knight per proteggere i diritti utente a rischio

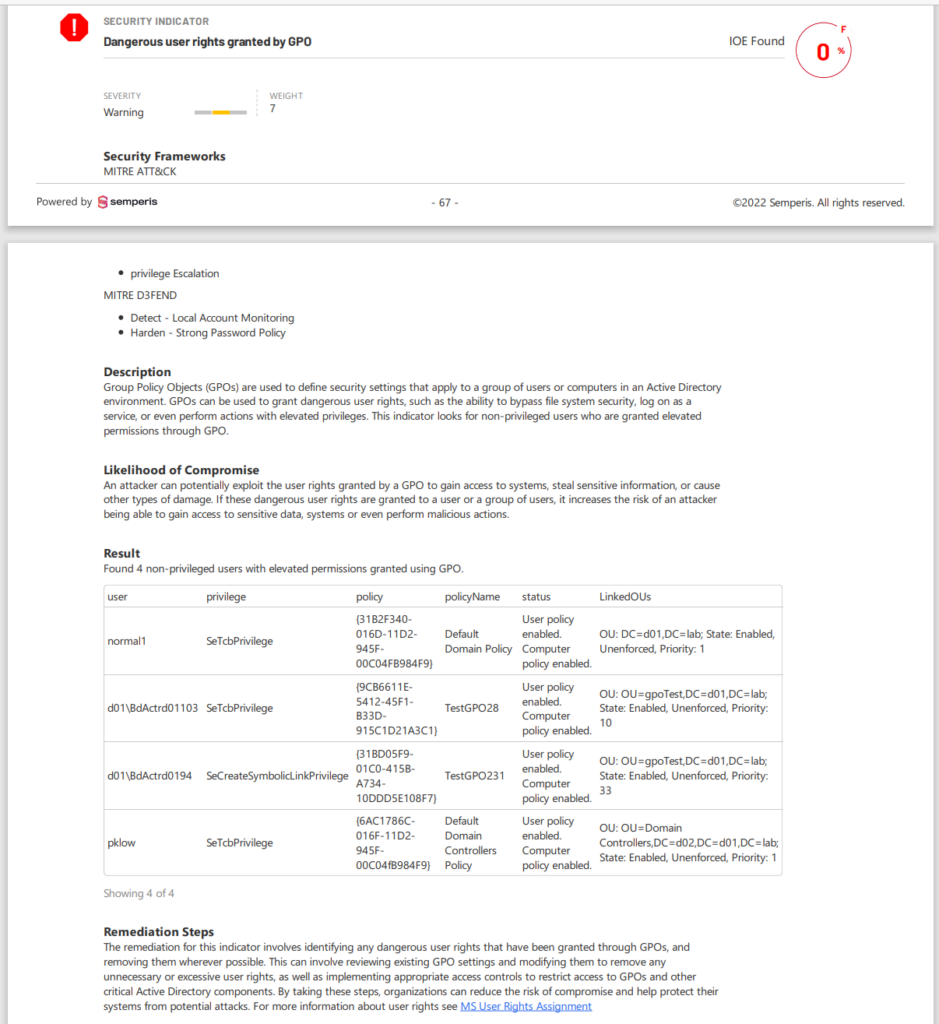

La Figura 1 mostra un report di Purple Knight che indica l'assegnazione di un diritto utente pericoloso conferito dalla GPO.

Il report mostra la gravità del rischio, descrive la probabilità di compromissione, elenca gli utenti a cui è stato assegnato il diritto e suggerisce misure di rimedio.

Utilizzo di DSP per proteggere i diritti utente a rischio

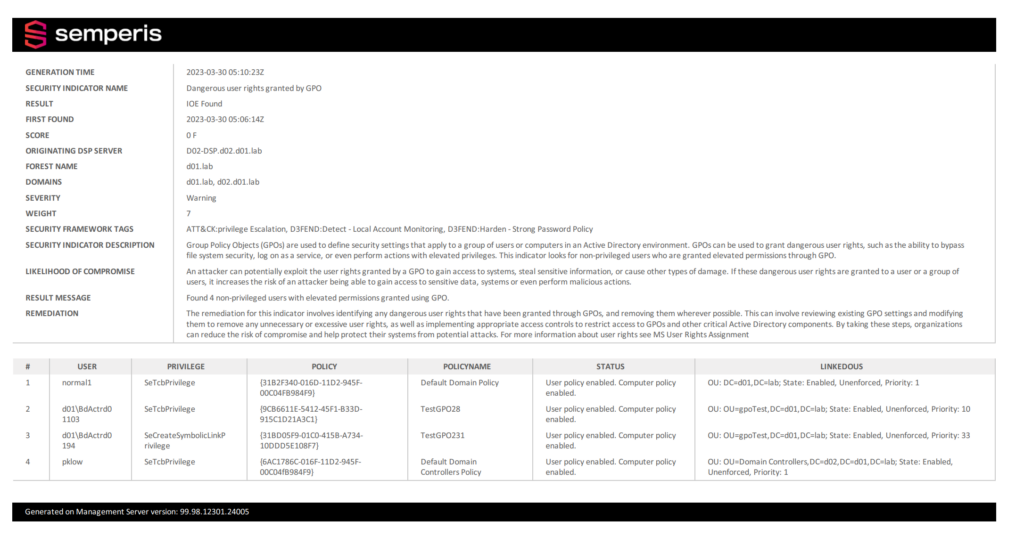

La Figura 2 mostra un report di DSP che indica l'assegnazione di un diritto utente pericoloso.

Questo report include gli stessi dettagli del report Purple Knight . Con DSP si ottengono anche funzionalità di rimedio, tra cui avvisi personalizzati e rollback automatico delle modifiche dannose, che consentono di ridurre il rischio.

Tenere sotto controllo i diritti degli utenti a rischio

Dopo aver ridotto le assegnazioni di diritti utente a rischio, è necessario eseguire una nuova scansione dell'ambiente AD per determinare se sono necessarie ulteriori modifiche. È necessario continuare a eseguire scansioni periodiche dell'ambiente AD per verificare che non vengano apportate modifiche non autorizzate a queste impostazioni.