L'Authentication Server Response (AS-REP) Roasting consente agli aggressori di richiedere risposte di autenticazione crittografate per gli account di Active Directory che hanno disattivato la pre-autenticazione Kerberos. L'AS-REP Roasting è una delle minacce ad Active Directory che le agenzie di cybersicurezza dell'alleanza Five Eyes mettono in guardia nel recente rapporto, Detecting and Mitigating Active Directory Compromises.

Che cos'è la tostatura AS-REP?

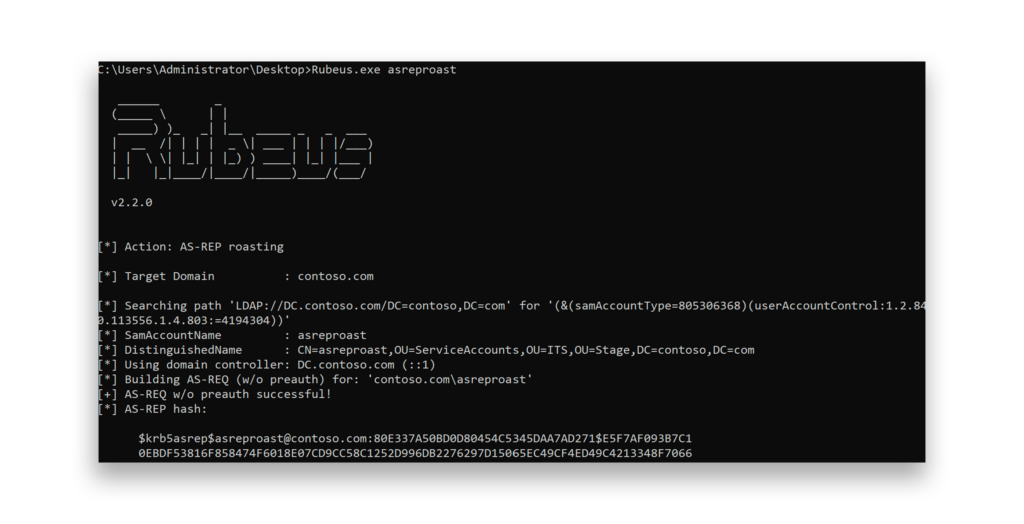

La tattica chiave di un attacco AS-REP Roasting consiste nel disattivare la pre-autenticazione Kerberos. In questo scenario, un attaccante non ha bisogno della password dell'utente per ottenere una risposta di autenticazione(Figura 1). Una volta ottenuta la risposta, l'aggressore può tentare di decifrarla offline per recuperare la password in chiaro dell'utente.

Come ci si può difendere dal Roasting AP-REP?

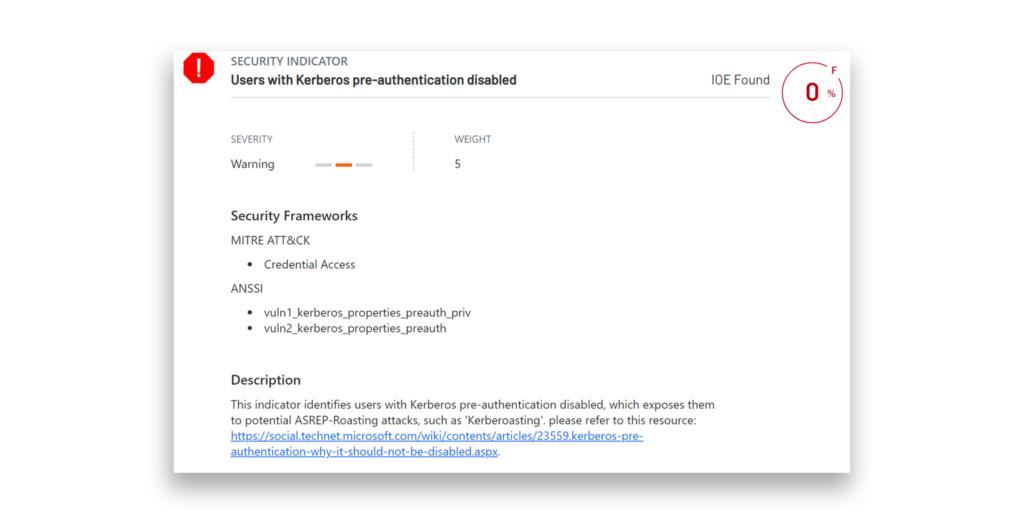

I difensori possono utilizzare lo strumento Purple Knight per identificare gli account Active Directory con pre-autenticazione Kerberos disabilitata(Figura 2). Dopo aver identificato questi account vulnerabili, i difensori devono stabilire se la pre-autenticazione può essere abilitata per ridurre il rischio di attacchi come AS-REP Roasting.

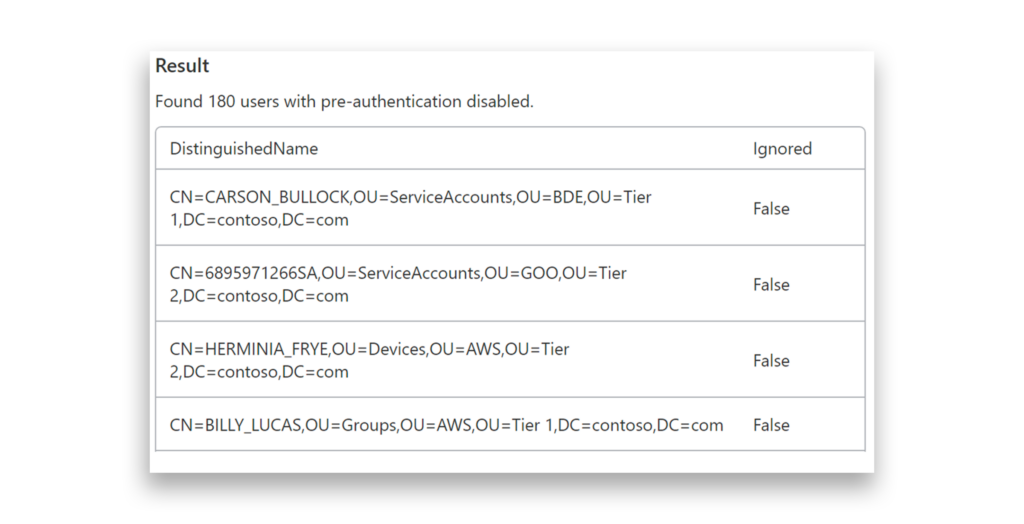

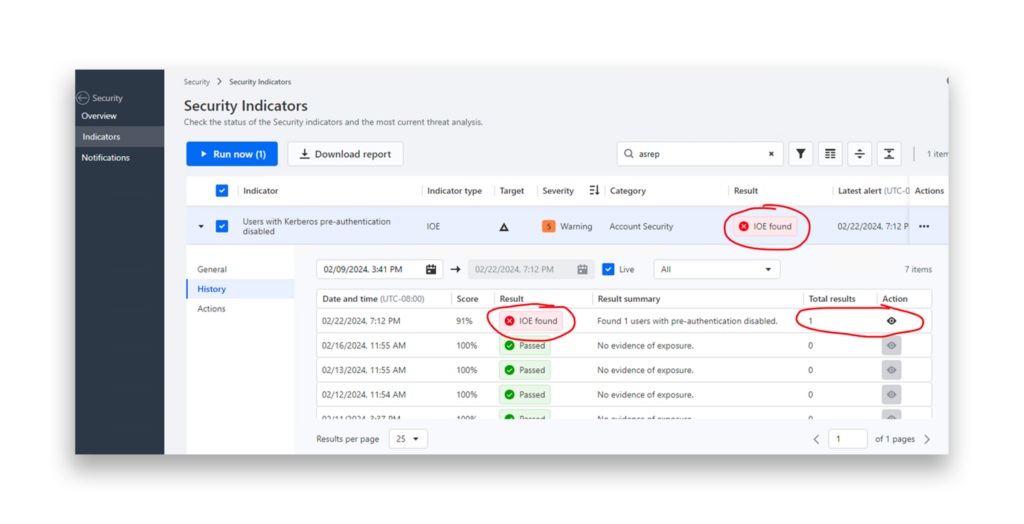

Purple Knight può fornire un elenco degli account che hanno la pre-autenticazione Kerberos disabilitata(Figura 3). Il passo successivo consiste nel valutare se ogni account richiede effettivamente la disattivazione di questa impostazione.

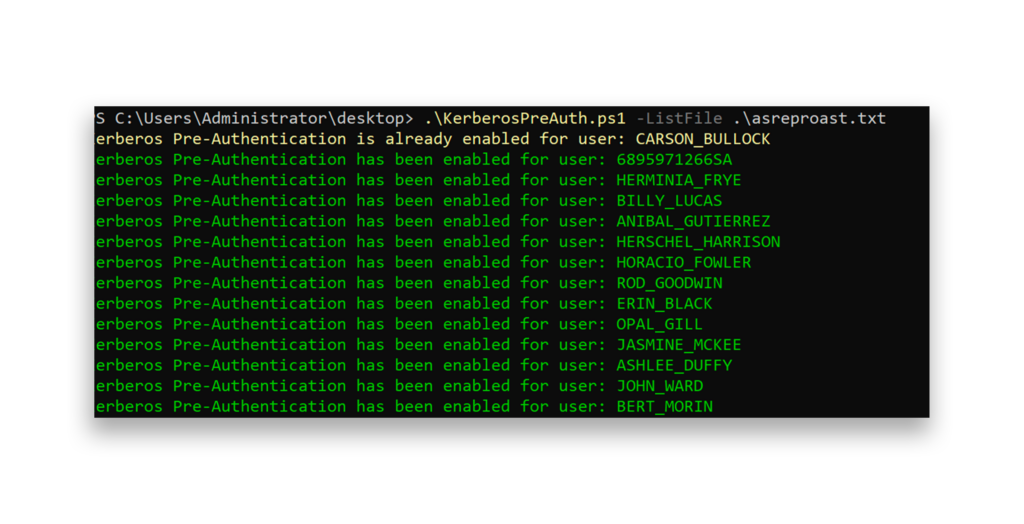

In questo esempio, ho eseguito uno script PowerShell per elaborare un elenco di account utente con pre-autenticazione Kerberos disabilitata, abilitando automaticamente la pre-autenticazione per mitigare la minaccia di AS-REP Roasting(Figura 4). In pratica, si dovrebbe sempre determinare il motivo per cui la pre-autenticazione è disabilitata e verificare che possa essere abilitata per ogni account prima di apportare modifiche.

Si noti l'aumento del punteggio di sicurezza dopo aver abilitato la pre-autenticazione Kerberos(Figura 5).

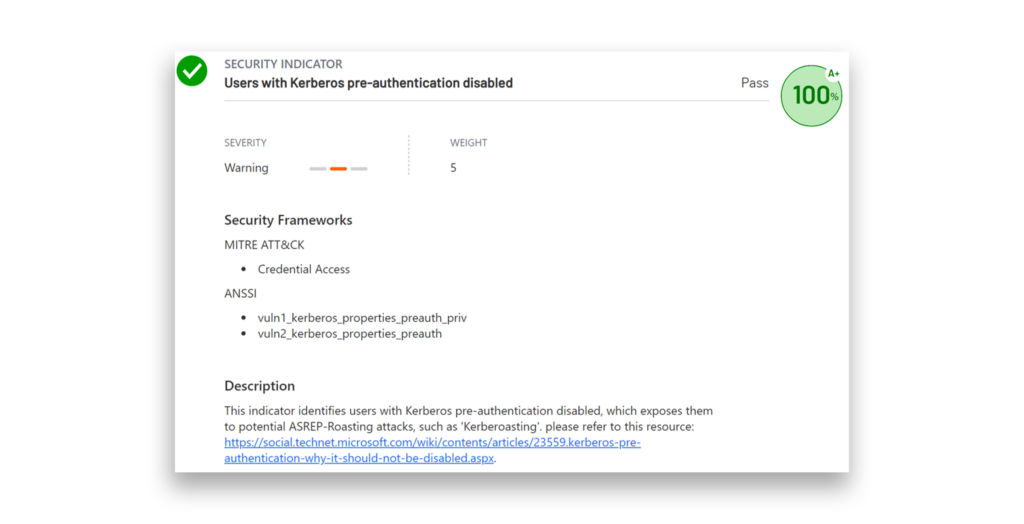

Si noti che Purple Knight fornisce un'istantanea point-in-time delle potenziali vulnerabilità. Per una difesa continua, Semperis Directory Services Protector ( DSP) presenta un indicatore di sicurezza che monitora continuamente gli utenti con pre-autenticazione Kerberos disabilitata, necessaria a un attaccante per effettuare un attacco AS-REP Roasting(Figura 6). Monitorando gli account inattesi con pre-autenticazione disabilitata, i difensori possono prevenire in modo proattivo potenziali tentativi di AS-REP Roasting.

Come si può rilevare un attacco AS-REP Roasting?

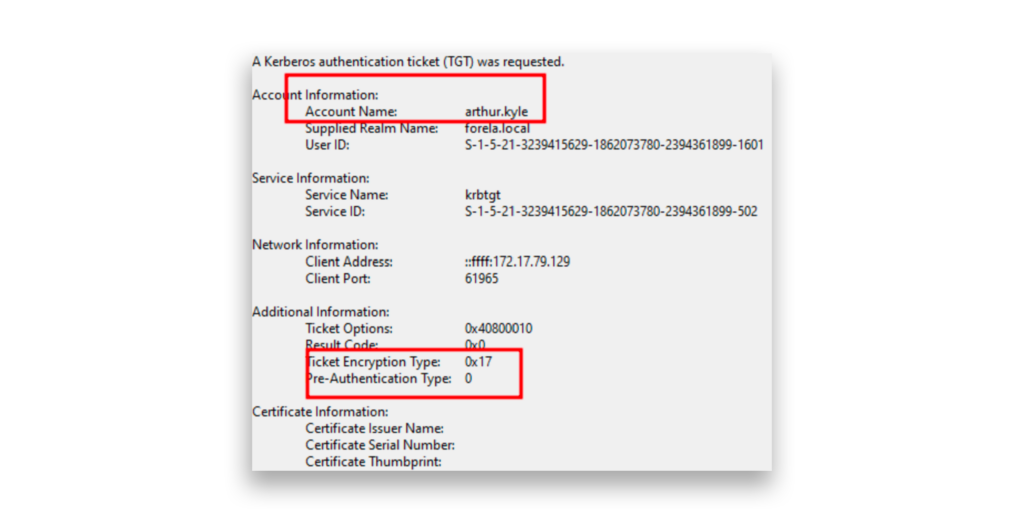

I difensori possono rilevare il Roasting AS-REP monitorando l'ID evento 4768(Figura 7). Cercate un tipo di pre-autenticazione pari a 0, ovvero disabilitato. Cercate anche un Service Name di krbtgt; Kerberos gestisce l'autenticazione in Active Directory. Infine, cercate un Ticket Encryption Type di 0x17 (RC4), che indica l'uso di un metodo di crittografia più debole.

Profili degli attori delle minacce

I seguenti attori delle minacce sono noti per il lancio di attacchi AS-REP Roasting.

- Tuta nera1

- Diavol (MITRE ATT&CK Software S0659)2

AS-REP Strumenti per la tostatura

I seguenti strumenti e script pubblici, disponibili su github.com, possono essere utilizzati per eseguire un attacco AS-REP Roasting e sono stati osservati in uso durante incidenti reali.

- Pacchetto fantasma/Rubeus

- HarmJ0y/ASREPRoast

Panoramica della minaccia di torrefazione AS-REP

Tattica ATT&CK: accesso alle credenziali

Il 26 agosto 2024, The DFIR Report ha rivelato che la banda del ransomware BlackSuit ha utilizzato AS-REP Roasting nei suoi attacchi. Il gruppo ha preso di mira gli account con la pre-autenticazione Kerberos disattivata per catturare e crackare le risposte di autenticazione, che consentivano l'accesso alle password degli utenti.3

Il 13 dicembre 2021, The DFIR Report ha dettagliato come la banda del ransomware Diavol abbia utilizzato AS-REP Roasting nei suoi attacchi. La banda ha preso di mira gli account con la pre-autenticazione Kerberos disattivata, catturando le risposte di autenticazione crittografate. Il gruppo ha poi decifrato queste risposte offline per recuperare le password in chiaro.4

Istantanea Semperis

L'AS-REP Roasting rimane una tecnica rilevante per gli aggressori, che prendono di mira gli account di Active Directory con pre-autenticazione Kerberos disabilitata. Craccando le risposte di autenticazione crittografate offline, gli aggressori possono scalare i privilegi e ottenere l'accesso ad account con privilegi più elevati. Per difendersi dall'AS-REP Roasting, le organizzazioni devono assicurarsi che la pre-autenticazione Kerberos sia abilitata per tutti gli account, applicare criteri di password forti e monitorare regolarmente i comportamenti di autenticazione anomali.

Risorse aggiuntive

- Nuovi percorsi di attacco? Ticket "as requested service"

- Purple Knight

- Semperis Directory Services Protector