Le agenzie di sicurezza informatica dell'alleanza Five Eyes, tra cui il CISA e l'NSA, invitano le organizzazioni a rafforzare la sicurezza di Microsoft Active Directory (AD), un obiettivo primario per i cyberattaccanti. Il recente rapporto dell'alleanza evidenzia più di una dozzina di tattiche che gli attori delle minacce utilizzano per sfruttare l'AD. Tra queste tecniche comuni c'è l'attacco DCSync.

Che cos'è un attacco DCSync?

A attacco DCSync è una tecnica di attacco tipicamente utilizzata per rubare le credenziali da un database AD. L'attaccante impersona un controller di dominio (DC) per richiedere gli hash delle password da un DC di destinazione, utilizzando il protocollo remoto Directory Replication Services (DRS). L'attacco può essere utilizzato per "estrarre" efficacemente gli hash delle password dal DC, senza dover eseguire codice sul DC stesso. Questo tipo di attacco è in grado di aggirare i metodi tradizionali di auditing e rilevamento.

Si noti che l'attaccante deve prima ottenere l'accesso a un account con autorizzazioni di alto livello, come Domain Admin o un account con la possibilità di replicare i dati dal DC. Questa azione richiede le seguenti autorizzazioni sul contesto di denominazione del dominio:

- Replicare le modifiche alla directory

- Replicare le modifiche alla directory Tutti

Una volta che l'attaccante dispone dei privilegi necessari, invia una richiesta a un CC, chiedendogli di replicare le credenziali dell'utente. Questo processo imita il traffico di replica legittimo, che i DC utilizzano per sincronizzare i dati sulla rete.

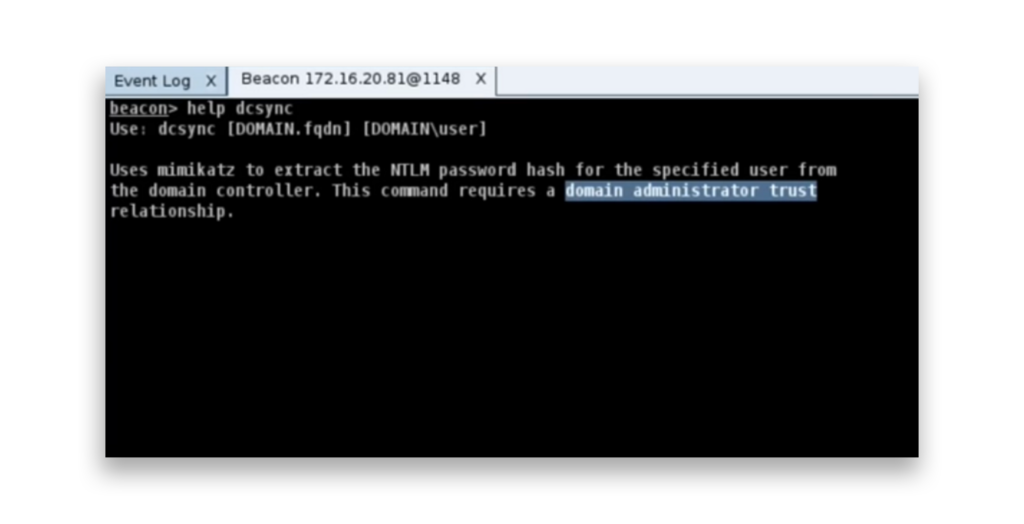

Questa immagine mostra il help L'output del comando DCSync in Cobalt Strike spiega come utilizzare mimikatz per estrarre gli hash delle password NT per gli utenti specificati da un controller di dominio. Il comando richiede i privilegi di amministratore del dominio per funzionare.

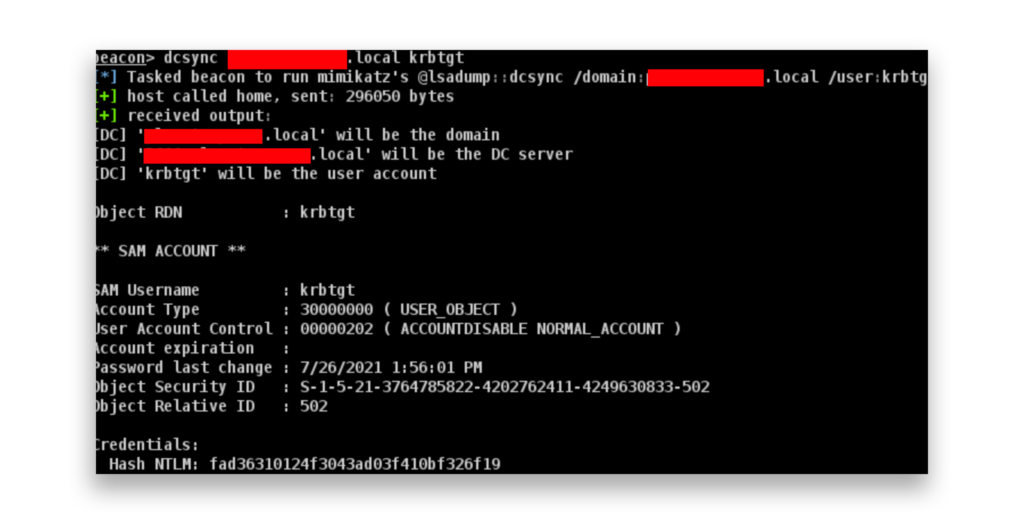

Ecco l'output di un comando DCSync in Cobalt Strike per estrarre l'hash NT dell'account KRBTGT dal controller di dominio.

Come si può difendere l'ambiente da un attacco DCSync?

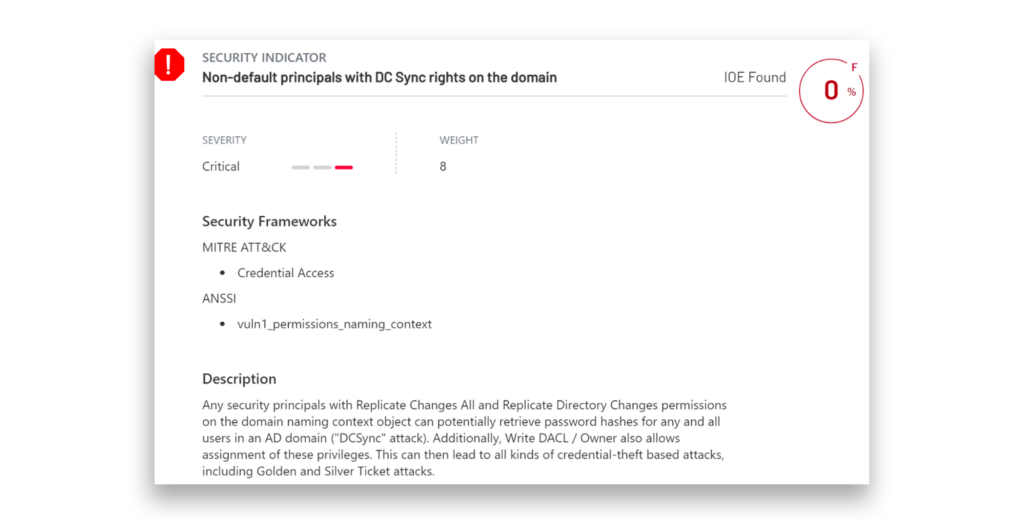

Il punto di partenza migliore per i difensori per difendere i propri ambienti da un attacco DCSync è quello di utilizzare lo strumento gratuito Purple Knight per identificare i presidi non predefiniti che dispongono di autorizzazioni DCSync sul contesto di denominazione del dominio.

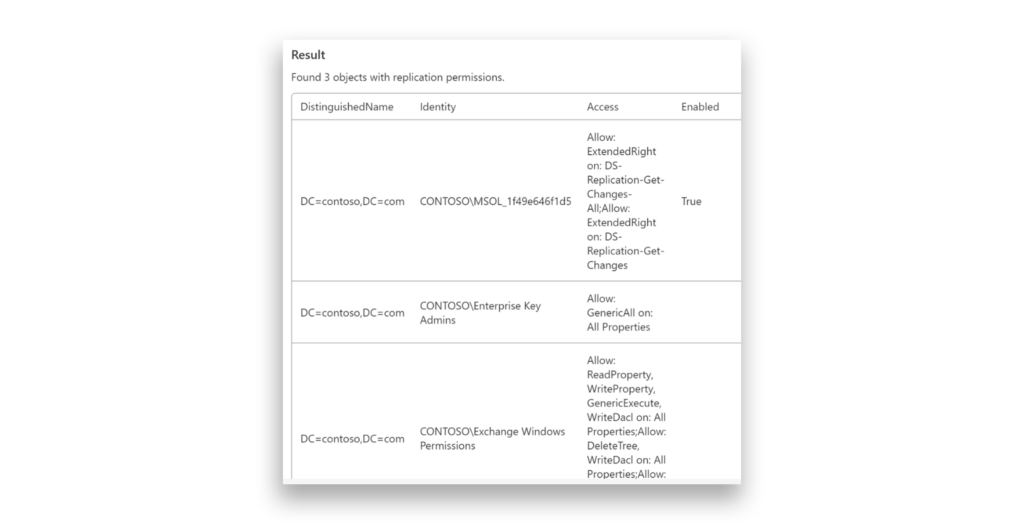

Ecco qualcosa che vediamo spesso negli ambienti dei clienti: Amministratori di chiavi aziendali con il pieno controllo del contesto di denominazione del dominio e delle autorizzazioni di Exchange Windows con la possibilità di modificare le autorizzazioni. Questo scenario è pericoloso, in quanto può portare involontariamente alla concessione di autorizzazioni DCSync, un grave rischio per la sicurezza.

Esaminiamo il processo di bonifica, utilizzando come esempio Enterprise Key Admins.

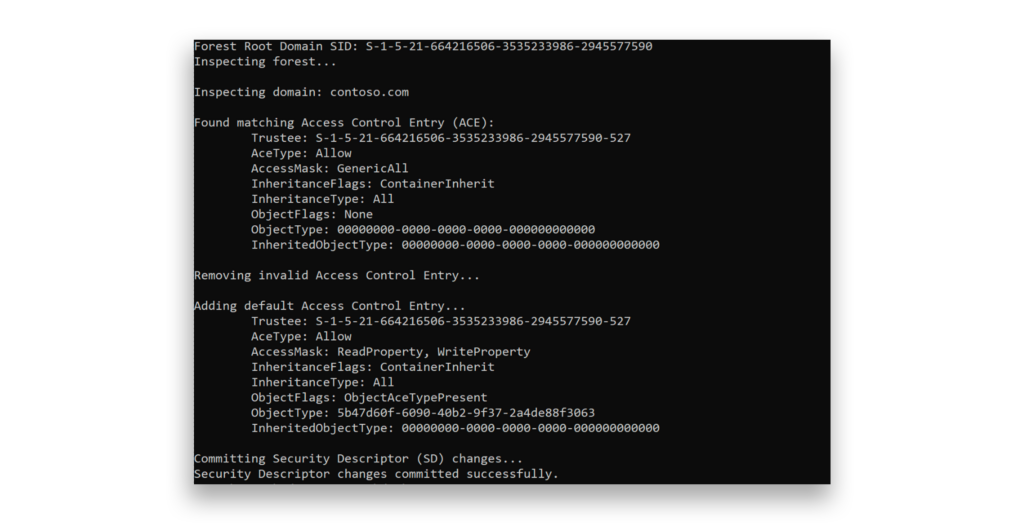

Quando si esegue adprep /domainprep in Windows Server 2016, una voce di controllo dell'accesso (ACE) non intenzionale viene aggiunta al descrittore di sicurezza del contesto di denominazione del dominio per il gruppo Enterprise Key Admins (SID = -527). Questo ACE concede erroneamente l'accesso completo al contesto di denominazione e a tutti i suoi oggetti figlio. L'ACE previsto dovrebbe fornire solo LeggiProprietà e ScriviProprietà permessi per il msDS-ChiaveCredenzialeLink attributo.

La figura seguente mostra un esempio di script PowerShell che risolve il problema rimuovendo le autorizzazioni di Controllo completo dal gruppo Enterprise Key Admins, assicurando che a questo gruppo sia concesso solo l'accesso in lettura/scrittura all'attributo msDS-KeyCredentialLink.

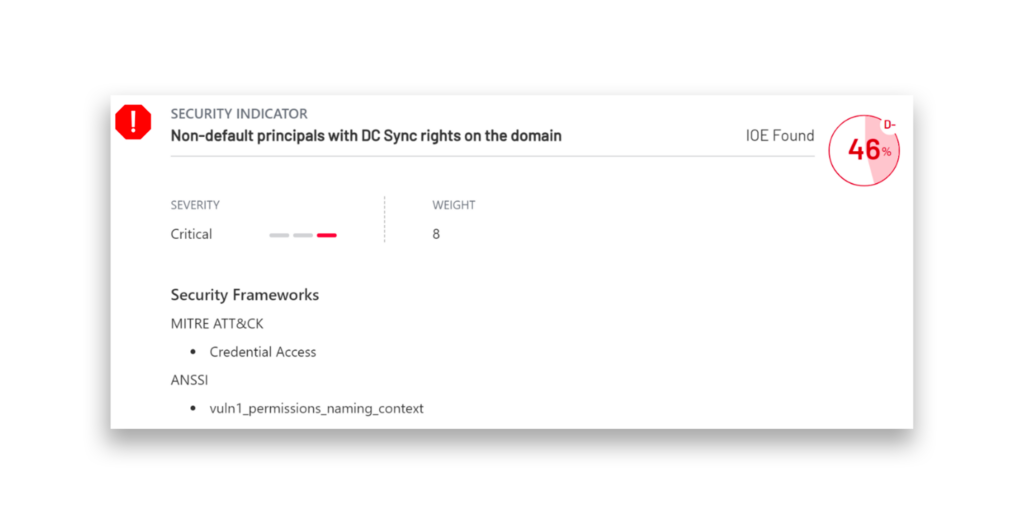

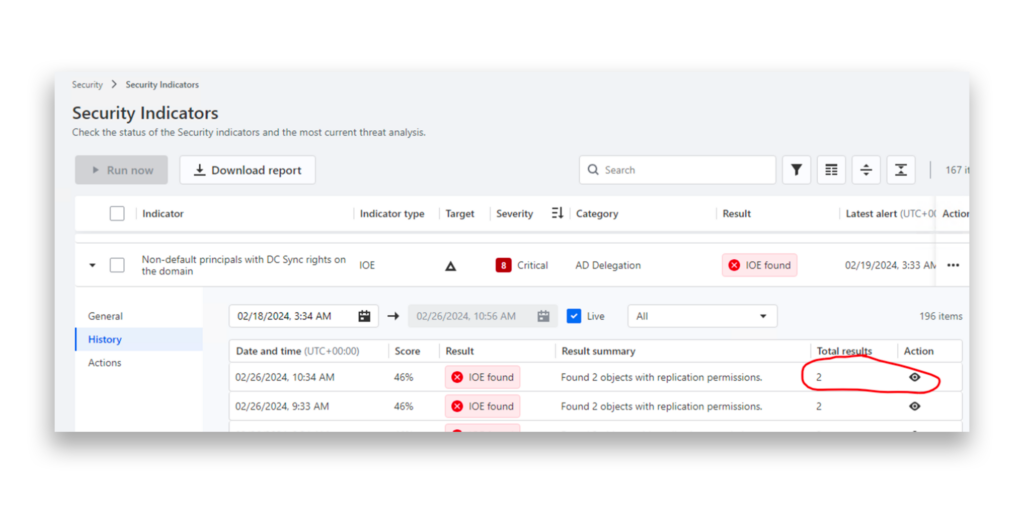

Dopo aver regolato le autorizzazioni per gli Enterprise Key Admins, notiamo un miglioramento del punteggio di sicurezza per questo specifico indicatore di esposizione (IOE).

Semperis DSP Intelligence include un indicatore di sicurezza che rileva continuamente gli account sospetti in AD che dispongono dei diritti speciali necessari per un attacco DCSync. Queste autorizzazioni includono la replica delle modifiche alla directory e la replica di tutte le modifiche alla directory. Per impostazione predefinita, solo alcuni ACE, come gli amministratori di dominio, gli amministratori aziendali, gli account di computer DC e l'utente AAD Connect, dispongono di questi diritti. Il monitoraggio degli utenti che dispongono inaspettatamente di queste autorizzazioni può aiutare a prevenire la replica non autorizzata dei dati della directory.

Come si può rilevare un attacco DCSync?

Per rilevare l'attività di DCSync, è possibile monitorare il TargetLogonId dall'evento 4624 e correlarlo con altri eventi di sicurezza legati alla stessa sessione di accesso. DCSync genera un tipo di accesso di rete (3) sul CC. Collegando l'evento 4662 (che tiene traccia dell'accesso alla directory) con l'evento 4624 utilizzando il LogonId, i difensori possono identificare l'IP di origine della richiesta DCSync.

Profili degli attori delle minacce

I seguenti attori delle minacce sono noti per l'utilizzo di attacchi DCSync in natura.

- APT20 alias Toro strisciante, TH3Bug, VIOLIN PANDA1

- Calypso alias Bronze Medley2

- Earth Lusca alias TAG-22, Charcoal Typhoon, CHROMIUM, ControlX (MITRE ATT&CK®Group G1006)3

- LAPSUS$ alias DEV-0537, Strawberry Tempest (MITRE ATT&CK Group G1004)4

- Leviathan alias MUDCARP, Kryptonite Panda, Gadolinium, BRONZE MOHAWK, TEMP.Jumper, APT40, TEMP.Periscope, Gingham Typhoon (MITRE ATT&CK Group G0065)5

- Mustang Panda alias TA416, RedDelta, BRONZE PRESIDENT (MITRE ATT&CK Group G0129)6

- UNC53307

Strumenti di attacco DCSync

I seguenti strumenti pubblici, disponibili su github.com, possono essere utilizzati per eseguire un attacco DCSync.

- Modulo e struttura PowerShell DSInternals

- gentilkiwi/mimikatz

- secretsdump.py

Panoramica delle minacce

Tattica ATT&CK: Accesso alle credenziali

Il 9 luglio 2024, un rapporto congiunto del Centro australiano per la sicurezza informatica e di agenzie globali ha evidenziato che APT40 (noto anche come Leviathan), un gruppo sponsorizzato dallo Stato cinese, ha preso di mira le reti del governo e del settore privato. Il rapporto menziona che DCSync fa parte della tecnica di APT40, consentendo loro di impersonare i DC e di rubare gli hash delle password da ActiveDirectory8.

Il 4 aprile 2024, Google Cloud ha pubblicato un rapporto che illustra come l'attore minaccioso UNC5330 abbia sfruttato le vulnerabilità CVE-2024-21893 e CVE-2024-21887 in Ivanti Connect Secure per infiltrarsi nella rete di una vittima. Hanno utilizzato un account di bind LDAP per sfruttare un modello di certificato Windows vulnerabile, creando un oggetto computer e impersonando un amministratore di dominio. Questo ha permesso loro di eseguire un attacco DCSync per ottenere ulteriori credenziali di dominio per consentire un movimento laterale.9

Il 22 settembre 2023, l'Unità 42 di Palo Alto Networks ha pubblicato un rapporto sulle attività di cyber-spionaggio del gruppo Stately Taurus, noto anche come Mustang Panda, che ha preso di mira un governo del sud-est asiatico tra il 2021 e il 2023. Il gruppo si è infiltrato nelle reti, accedendo a file sensibili e mantenendo la persistenza a lungo termine. Una parte fondamentale del loro attacco consisteva nell'eseguire un attacco DCSync, in cui impersonavano un DC per rubare le credenziali.10

Nel settembre 2022, Trend Micro ha presentato all'HITCON Earth Lusca, un gruppo APT cinese attivo dal 2019. Il gruppo è stato coinvolto nel cyberespionaggio, prendendo di mira settori come il governo, i media e l'istruzione in diversi Paesi. Nell'ambito delle loro operazioni, hanno utilizzato attacchi DCSync per impersonare i DC e rubare gli hash delle password da Active Directory.11

Il 22 marzo 2022, Microsoft ha pubblicato un rapporto su DEV-0537 (noto anche come LAPSUS$), un gruppo di criminali informatici noto per il furto di dati e l'estorsione. Il gruppo si è introdotto nelle organizzazioni utilizzando credenziali rubate e ha utilizzato attacchi DCSync per rubare ulteriori credenziali di dominio, che gli hanno permesso di muoversi lateralmente attraverso le reti e ottenere il controllo su sistemi critici.12

Il 19 dicembre 2019 Fox-IT ha pubblicato un rapporto sull'operazione Wocao, che ha rivelato le attività di APT20, un gruppo di hacker sponsorizzato dallo Stato cinese. Il rapporto ha rivelato che APT20 ha preso di mira settori come quello governativo, energetico e sanitario in diversi Paesi. Una delle loro tecniche chiave prevedeva l'utilizzo di un attacco DCSync per rubare le credenziali da Active Directory.13

Il 23 settembre 2019, Avast ha identificato una violazione in cui l'aggressore ha utilizzato un attacco DCSync (replicazione malevola delle directory). Inizialmente, un avviso di Microsoft ATA relativo a un tentativo di replica da un IP VPN è stato archiviato come un falso positivo. Dopo un'ulteriore verifica nell'ottobre 2019, è stato rivelato che l'aggressore aveva compromesso le credenziali, scalato i privilegi e ottenuto i diritti di amministratore di dominio.14

Il 9 luglio 2019, Positive Technologies ha riferito del gruppo APT Calypso , che ha preso di mira agenzie governative in diversi Paesi. Il rapporto ha evidenziato che DCSync fa parte dei metodi di attacco di Calypso, consentendo loro di impersonare i DC ed estrarre gli hash delle password da Active Directory.15

Istantanea Semperis

DCSync è una tecnica ben nota utilizzata dagli aggressori per estrarre le credenziali dal database di Active Directory e i rapporti dimostrano che è ancora una minaccia rilevante. I difensori possono sfruttare strumenti come Purple Knight e DSP Intelligence per individuare eventuali account non predefiniti che dispongono di autorizzazioni DCSync sul contesto di denominazione del dominio. Si noti che questo attacco può essere eseguito solo quando un aggressore dispone di privilegi di amministratore di dominio o simili. Per ridurre il rischio, implementate un modello di accesso a livelli per evitare che le credenziali degli account con privilegi elevati siano inutilmente esposte sui server o sulle workstation dei membri.

Risorse aggiuntive

- AD Security 101: principi di sicurezza non predefiniti con diritti DCSync

- 7 configurazioni errate di Active Directory da trovare e risolvere subito

- La top ten dell'NSA per le misconfigurazioni di cybersicurezza: Una prospettiva su Active Directory

- Purple Knight

- Directory Services Protector

Note finali

- https://malpedia.caad.fkie.fraunhofer.de/actor/apt20

- https://apt.etda.or.th/cgi-bin/showcard.cgi?g=Calypso

- https://attack.mitre.org/groups/G1006/

- https://attack.mitre.org/groups/G1004/

- https://attack.mitre.org/groups/G0065/

- https://attack.mitre.org/groups/G0129/

- https://malpedia.caad.fkie.fraunhofer.de/actor/unc5330

- https://www.cyber.gov.au/about-us/view-all-content/alerts-and-advisories/apt40-advisory-prc-mss-tradecraft-in-action

- https://cloud.google.com/blog/topics/threat-intelligence/ivanti-post-exploitation-lateral-movement

- https://unit42.paloaltonetworks.com/stately-taurus-attacks-se-asian-government/

- https://hitcon.org/2022/slides/Earth-Lusca-Revealing-a-Worldwide-Cyberespionage-Operation.pdf

- https://www.microsoft.com/en-us/security/blog/2022/03/22/dev-0537-criminal-actor-targeting-organizations-for-data-exfiltration-and-destruction/

- https://www.fox-it.com/media/kadlze5c/201912_report_operation_wocao.pdf

- https://blog.avast.com/ccleaner-fights-off-cyberespionage-attempt-abiss

- https://global.ptsecurity.com/analytics/calypso-apt-2019