A attacco Golden Ticket si verifica quando un aggressore falsifica un Ticket Granting Ticket (TGT) Kerberos per ottenere il pieno controllo di un ambiente Active Directory. Compromettendo l'account KRBTGT, che firma tutti i ticket Kerberos, l'aggressore può creare ticket falsi per qualsiasi utente e ottenere l'accesso a qualsiasi risorsa all'interno del dominio.

Che cos'è un attacco di Golden Ticket?

Un attacco Golden Ticket inizia con l'accesso da parte di un aggressore all'account KRGTGT del dominio. Questo account viene utilizzato dal Key Distribution Center (KDC) per crittografare e firmare tutti i TGT. L'aggressore estrae quindi l'hash NTLM dell'account e lo utilizza per falsificare un TGT Kerberos con qualsiasi appartenenza al gruppo o durata desiderata. Utilizzando questo Golden Ticket, l'aggressore può quindi richiedere i ticket del Ticket Granting Service (TGS) per qualsiasi servizio del dominio.

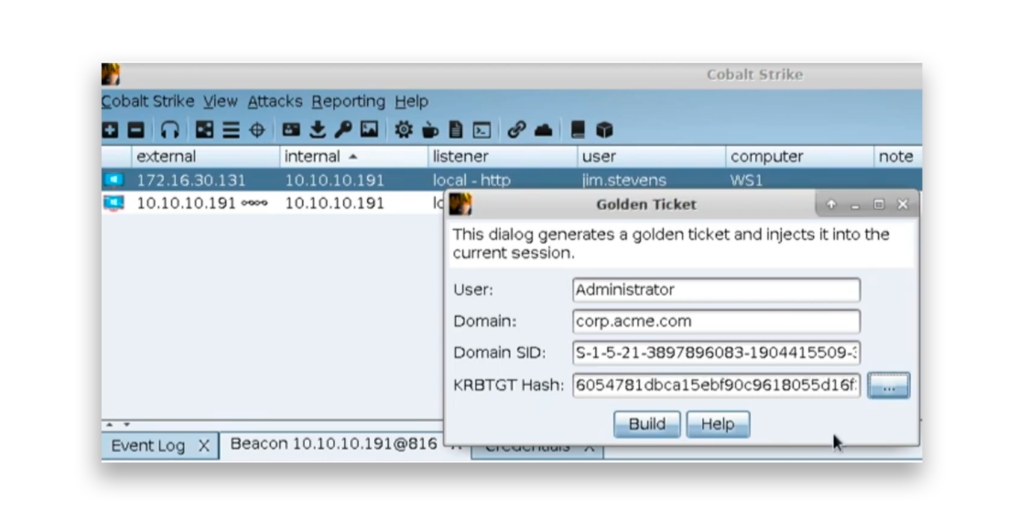

Per falsificare un Golden Ticket, l'aggressore ha bisogno di diverse informazioni chiave: il nome utente da impersonare (ad esempio, Administrator), il nome del dominio, il SID del dominio (un identificatore univoco del dominio) e (come già detto) l'hash della password dell'account KRBTGT. Con queste informazioni, l'aggressore può generare rapidamente un TGT contraffatto e ottenere un accesso illimitato alle risorse del dominio come utente impersonato(Figura 1).

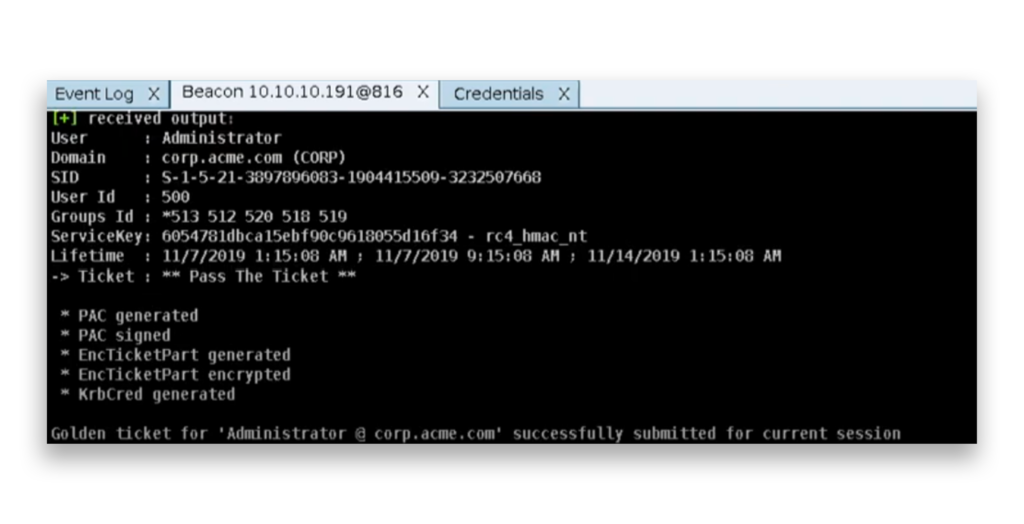

Dopo aver falsificato il Golden Ticket, l'aggressore può iniettarlo nella sessione corrente. Ad esempio, l'aggressore può impersonare l'account Amministratore(Figura 2).

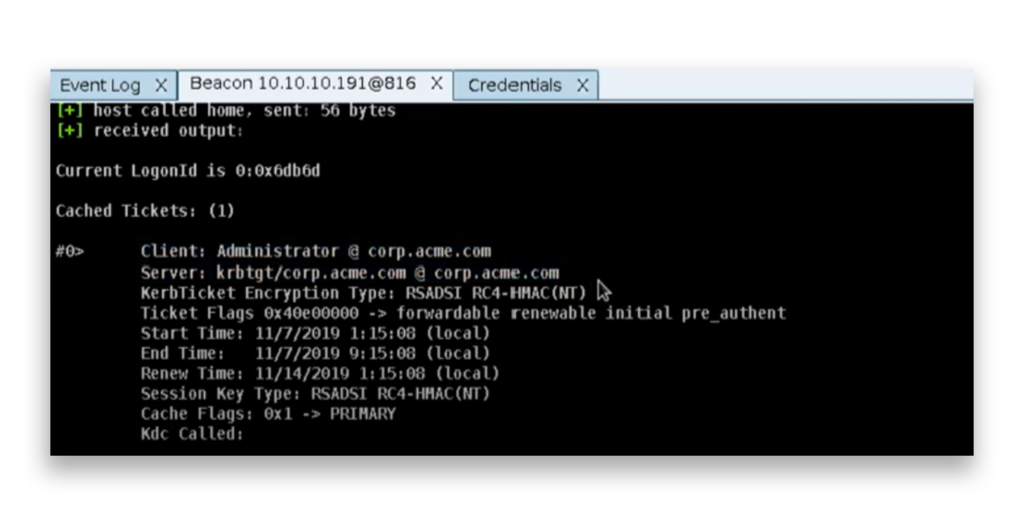

La Figura 3 mostra un TGT Kerberos memorizzato nella cache per l'account Administrator nel dominio corp.acme.com. Il Golden Ticket è ora memorizzato nella cache di sessione, consentendo all'aggressore di autenticarsi come Amministratore e di accedere alle risorse del dominio.

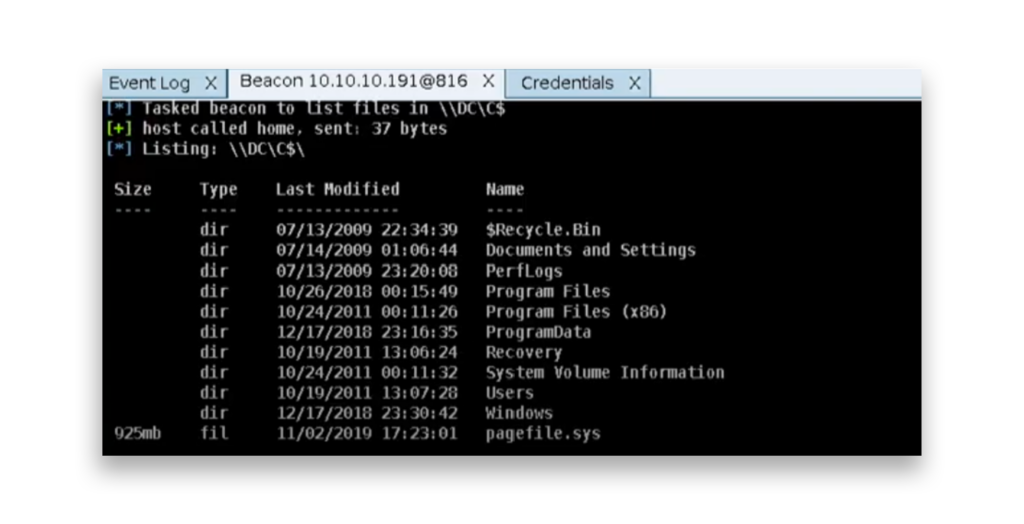

L'attaccante può ora utilizzare l'account Administrator per accedere alla condivisione di file su un controller di dominio (DC)(Figura 4).

Come ci si può difendere dagli attacchi del Golden Ticket?

È importante seguire le best practice, come l'implementazione di un modello di amministrazione a livelli e la riduzione del numero di account privilegiati, per limitare l'esposizione agli attacchi Golden Ticket.

Supponiamo che:

- La vostra organizzazione è stata compromessa da un aggressore

- Un pen-tester ha ottenuto i privilegi di amministratore del dominio

- Un amministratore di sistema ha lasciato l'azienda in pessime condizioni

Ognuno di questi scenari dovrebbe suscitare una valida preoccupazione per il potenziale di attacchi Golden Ticket.

Per mitigare un attacco Golden Ticket, il passo più critico è reimpostare la password dell'account KRBTGT due volte per invalidare eventuali ticket contraffatti. Per semplificare questo processo, Jorge de Almeida Pinto, MVP di Microsoft e Senior Incident Response Lead di Semperis, ha creato uno script PowerShell, disponibile su github.com, che può essere utilizzato per reimpostare in modo sicuro l'account KRBTGT. Lo script contiene una serie di opzioni.

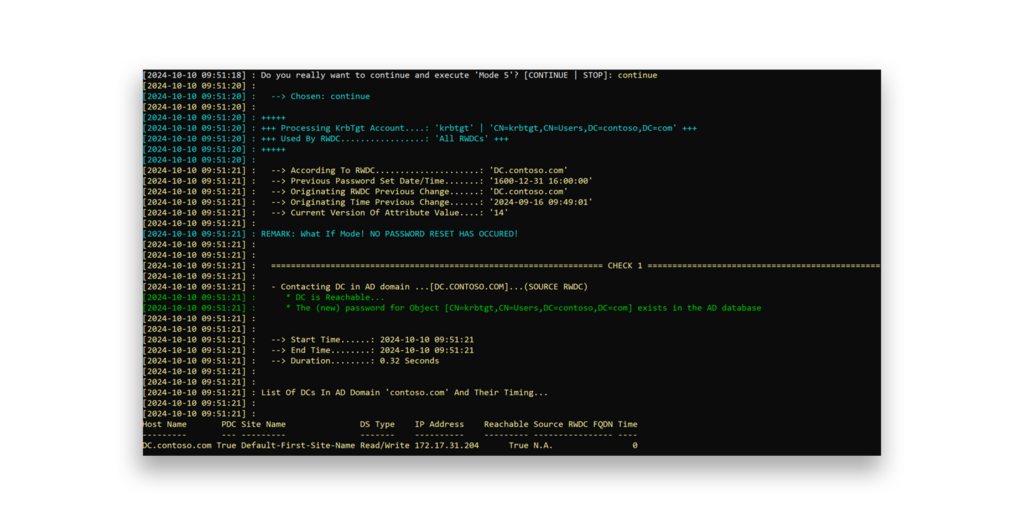

Ad esempio, la modalità 5 dello script è una modalità di simulazione che funziona con gli account di produzione KRBTGT reali, ma non reimposta effettivamente le password. Invece, simula il processo per verificare l'accesso e la funzionalità di replica senza apportare alcuna modifica. Questa modalità è utile per verificare che tutto funzioni correttamente (ad esempio, la verifica delle autorizzazioni e la replica) senza influire sull'ambiente di produzione(Figura 5).

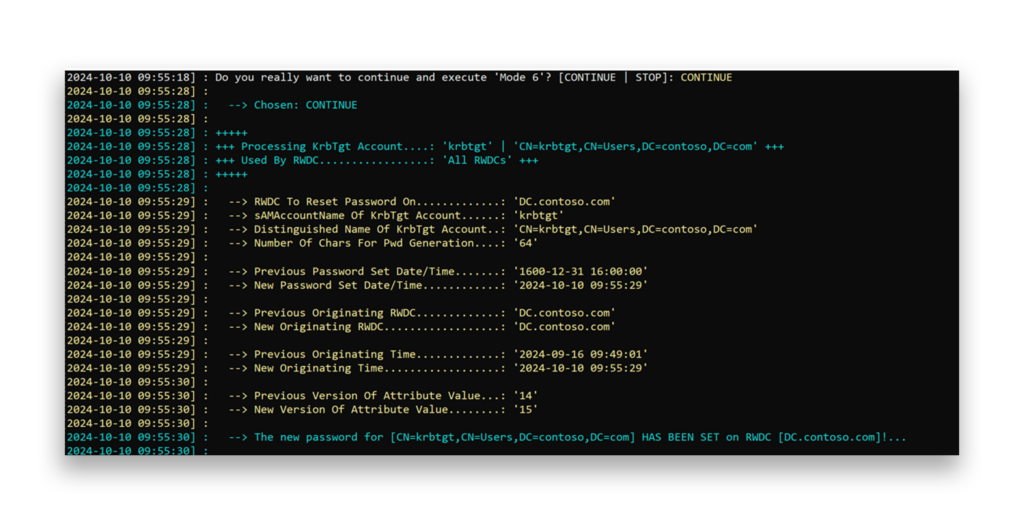

Dopo che tutti i test sono stati superati e tutto è verde, si può procedere con la prima reimpostazione della password selezionando la Modalità 6, che reimposta l'account KRBTGT una volta(Figura 6).

In genere, dopo il primo reset della password KRBTGT, è necessario attendere 10 ore (la durata predefinita di Kerberos TGT). Quindi, ripetere i passaggi precedenti per eseguire la seconda reimpostazione.

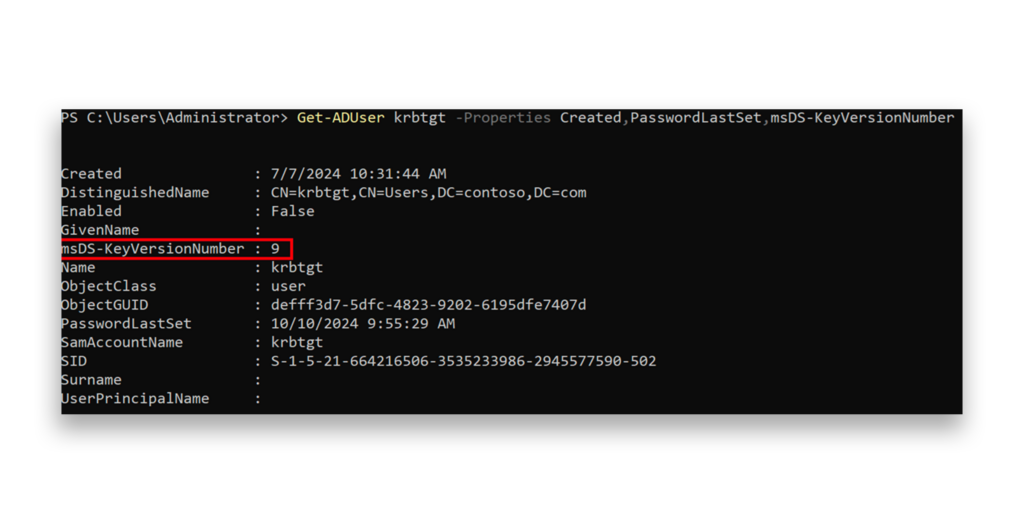

Se non è possibile attendere 10 ore, si può ridurre la durata del TGT di Kerberos a, ad esempio, 5 ore e poi monitorare l'eventuale impatto sui DC. Questo approccio consente di procedere più rapidamente, pur verificando che l'ambiente funzioni correttamente. Ogni volta che la password dell'account KRBTGT viene reimpostata, l'attributo msDS-KeyVersionNumber dell'account KRBTGT deve aumentare di 1(Figura 7).

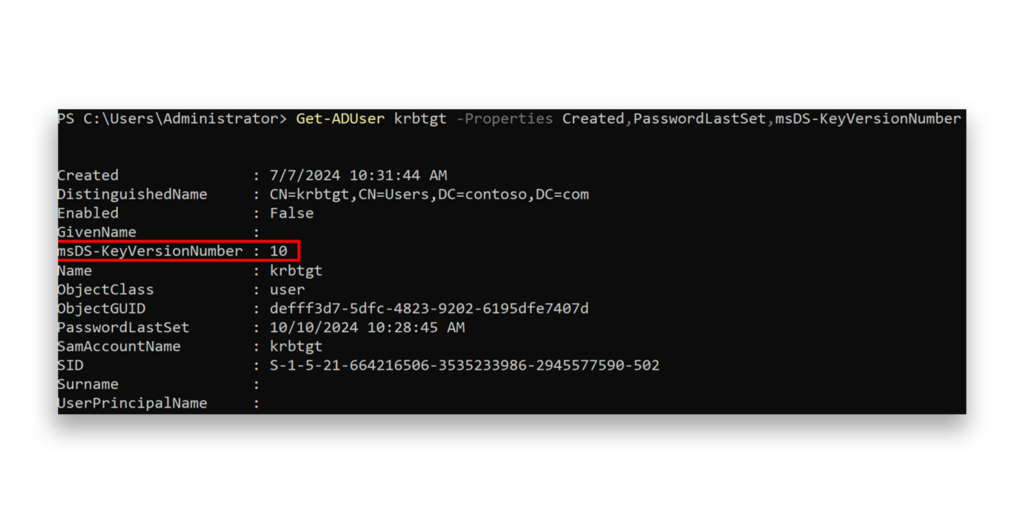

In questo esempio, si può notare che dopo aver completato la seconda reimpostazione della password, il valore msDS-KeyVersionNumber è aumentato a 10(Figura 8).

In generale, è necessario applicare l'intera gamma di best practice di sicurezza di Active Directory per difendersi da un attacco Golden Ticket.

Come si può rilevare un attacco Golden Ticket?

La verifica e il monitoraggio regolari dell'attività degli account privilegiati sono essenziali. Strumenti come Purple Knight e Forest Druid possono aiutare i difensori a trovare i punti deboli e i percorsi di attacco all'interno di Active Directory. Osservate anche i seguenti potenziali indicatori di attività sospette del Golden Ticket:

- Durata del biglietto: Un tratto comune degli attacchi Golden Ticket è l'estensione della durata del ticket. La durata predefinita dei ticket Kerberos è di 10 ore. I ticket Kerberos con una durata insolitamente lunga (ad esempio, 10 anni) possono essere indicatori di attività di attacco.

- SID non corrispondenti: Cercare un identificatore di sicurezza (SID) nel TGT che non corrisponde a nessun SID attivo nel dominio. Questo tipo di mancata corrispondenza è particolarmente probabile quando il ticket è stato falsificato in un ambiente in cui l'attaccante non ha una visibilità completa.

- Uso ripetuto di TGT: Se la password dell'account KRBTGT è cambiata ma un TGT emesso prima della modifica della password viene ancora presentato per ottenere i TGS, potrebbe essere all'opera un utente malintenzionato.

- Comportamento anomalo degli account: Anomalie come l'accesso improvviso di account non amministrativi a risorse altamente privilegiate possono essere un indicatore di un attacco Golden Ticket.

- Registri eventi: L'ID evento 4769 di Windows può mostrare una richiesta di ticket di servizio. Cercate di individuare eventuali schemi o irregolarità insolite, soprattutto per quanto riguarda gli account con privilegi elevati.

Profili degli attori delle minacce

I seguenti attori delle minacce hanno utilizzato gli attacchi Golden Ticket nelle loro operazioni:

- Antlion1

- Ke3chang alias APT15, Mirage, Vixen Panda, GREF, Playful Dragon, RoyalAPT, NICKEL, Nylon Typhoon (MITRE ATT&CK Group G0004)2

- TA428 alias Panda, ThunderCats3

Strumenti di attacco Golden Ticket

I seguenti strumenti pubblici, disponibili su github.com, possono essere utilizzati per falsificare i Golden Ticket:

- fortra/impianto

- gentilkiwi/mimikatz

Panoramica delle minacce

Tattica ATT&CK: Persistenza

L'8 agosto 2022, Kaspersky ha pubblicato un report che illustra come un gruppo APT di lingua cinese, sospettato di essere TA428, abbia condotto attacchi mirati contro imprese militari-industriali e istituzioni pubbliche in Europa orientale e Afghanistan. Gli aggressori hanno sfruttato le vulnerabilità per infiltrarsi nelle reti e, dopo aver ottenuto i privilegi di amministratore di dominio, hanno utilizzato un attacco Golden Ticket per falsificare i TGT Kerberos. Questo ha permesso agli aggressori di impersonare qualsiasi utente dell'organizzazione e di ottenere un accesso illimitato ai sistemi sensibili.4

Il 4 febbraio 2022, Symantec ha riferito che il gruppo APT Antlion, legato alla Cina, ha preso di mira le istituzioni finanziarie di Taiwan nel corso di una campagna durata 18 mesi, dal 2020 al 2021. Il gruppo ha utilizzato backdoor personalizzate per infiltrarsi nei sistemi e ottenere un accesso a lungo termine. Tra le loro tattiche, gli aggressori hanno utilizzato strumenti come Mimikatz per scaricare le credenziali ed eseguire un attacco Golden Ticket, che ha permesso loro di creare ticket Kerberos contraffatti e mantenere il controllo persistente delle reti compromesse.5

Il 10 marzo 2018, NCC Group ha riferito che APT15, un gruppo di spionaggio informatico cinese, ha utilizzato varie backdoor per infiltrarsi nella rete di un appaltatore governativo del Regno Unito. Gli aggressori hanno poi utilizzato Mimikatz per rubare le credenziali e hanno eseguito un attacco Golden Ticket, che ha permesso loro di creare ticket Kerberos contraffatti e di mantenere i privilegi di amministratore di dominio, mantenendo così il controllo della rete e accedendo a dati sensibili molto tempo dopo il rilevamento della violazione iniziale.6

Istantanea Semperis

L'attacco Golden Ticket è un modo potente per gli aggressori di sfruttare Active Directory falsificando i ticket Kerberos, che consentono un ampio accesso alle risorse di rete. Tuttavia, questo attacco è gestibile con il giusto approccio. La limitazione dell'accesso agli account altamente privilegiati, l'utilizzo di un modello di amministrazione a livelli e la verifica regolare dell'ambiente possono aiutare a mitigare il rischio associato agli attacchi Golden Ticket.

Risorse aggiuntive

- Come difendersi dagli attacchi dei Golden Ticket

- Attacchi Golden Ticket ad Active Directory

- Come difendersi dagli attacchi dei Silver Ticket

- Un biglietto di diamante in mezzo ai guai

- Purple Knight

- Forest Druid

Note finali

- https://malpedia.caad.fkie.fraunhofer.de/actor/antlion

- https://attack.mitre.org/groups/G0004/

- https://apt.etda.or.th/cgi-bin/showcard.cgi?g=TA428&n=1

- https://www.kaspersky.com/about/press-releases/golden-ticket-for-industrial-espionage-apt-group-takes-over-it-infrastructure

- https://www.security.com/threat-intelligence/china-apt-antlion-taiwan-financial-attacks

- https://www.nccgroup.com/us/research-blog/apt15-is-alive-and-strong-an-analysis-of-royalcli-and-royaldns/