Già nel 2012, Microsoft ha rilasciato la prima versione del suo dei suoi importanti whitepaper "Mitigating Pass-the-Hash and Credential Theft". In questa prima versione, Microsoft ha definito il problema del movimento laterale e dell'escalation dei privilegi in un ambiente Windows Active Directory on-premises. ambiente Windows Active Directory e e includeva le migliori pratiche per mitigare questo tipo di attacchi. Due anni dopo, Microsoft ha rilasciato versione 2 di quel documento, che ha aumentato le indicazioni basate sullo stato attuale di Windows. L'azienda societàazienda ha anche ha introdotto concetti come PAW (Privileged Access Workstations) e Admin Tiering (vedi figura seguente).

L'Admin Tiering ha introdotto il concetto di separazione delle "aree di interesse" per quanto riguarda l'amministrazione. Gli account amministrativi che gestivano AD e i controller di dominio non potevano accedere alle normali workstation e ai server. Gli account di amministrazione dei server non potevano accedere ai controller di dominio e alle workstation, ecc. Questo approccio Questo approccio limitava la capacità degli attacchi di movimento laterale di salire di livello. Non era perfetto, ma funzionava funzionava-quando implementato.

Lettura correlata

Entrare nella Foresta Rossa

Circa 10 anni fa, Microsoft ha sviluppato la nozione presentata in questi due documenti. "Mitigazione del Pass-the-Hash e del furto di credenziali" introducendo il concetto di Red Forest, conosciuto anche come Enhanced Security Admin Environment (ESAE). Una Red Forest è fondamentalmente una foresta AD separata, fidelizzata dalle foreste AD di produzione, dove tutte le credenziali amministrative:

In linea di principio, il concetto diconcetto di Foresta Rossa sembrava un buon approccio. Togliere le credenziali di amministrazione dalla foresta, dove si aggira il potenziale attaccante, e assicurarsi che ily vivere in modo sicuro solo nella zona separata Red Foresta separata. In pratica, il Red Foresta era un goffo approccio al problema. Molti strumenti di gestione funzionano male-o non funzionano affatto-attraverso i confini forestali. Tl Red Forest non ha tenuto conto di alcun conto amministrativo (ad es., amministratori di applicazioni) oltre agli amministratori dell'infrastruttura. AInfine, il fatto di dover mantenere un'altra infrastruttura forestale separata rappresentava un grosso sovraccarico per un guadagno relativamente modesto.

E... uscire dalla Foresta Rossa

Come risultato di questi vincoli, e probabilmente accelerato dalle rivelazioni del recente SolarWinds attaccoMicrosoft ha recentemente ritirato il concetto di Red Foresta. Ad oggi, la costruzione di un Red Fnon è più l'approccio standard per isolare e proteggere gli accessi privilegiati in una Windows/Active Directory Windows/A ctive Directory. Qual è il nuovo standard?

L'adozione è in ritardo

Ebbene, come potete immaginare, il SolarWinds SolarWinds ha messo in evidenza i rischi che i sistemi di identità on-premise come Active Directory comportano per le risorse del cloud che sono legate in modo integrale alla maggior parte delle organizzazioni. Non è raro che i negozi si autenticano e autorizzano le risorse del cloud Azure utilizzando una combinazione di identità AD on-prem e fsoluzioni di federazione come PingFederate e ADFS, invece di utilizzare Azure AD direttamente.

Ciò significa che, come al solito, l'anello più debole della catena di protezione delle identità e delle applicazioni cloud, e soprattutto degli accessi privilegiati, continua a essere rappresentato dalle risorse on-prem che cerchiamo di proteggere da oltre 20 anni. E mentre approcci come Admin Tiering e Red Forest sono in circolazione da un po' di tempo, la realtà è che molti negozi non hanno mai implementato questi approcci, o lo hanno fatto solo parzialmente. parzialmente implementati solo in parte. Questo potrebbepotrebbe sembrare difficile da immaginare, quindi lasciate che lo ripeta.

Bene-Le strategie ben note per la mitigazione dei rischi legati agli accessi privilegiati sono state poco utilizzate nella maggior parte dei Microsoft.

Le ragioni di questa svista sono molte e varie, ma la maggior parte ma la maggior parte ha a che fare con i costi e la complessità dell'implementazione di questi approcci. questi approcci. Il risultato è che molte officine continuano ad avere un'esperienza in modo inadeguatocontrolli inadeguati per per prevenire la diffusione di quello che è essenzialmente un 15-anno-vecchio rischio. Dato che il SolarWinds SolarWinds ha mostratoe come gli aggressori possano utilizzare i punti deboli della gestione degli accessi come gli aggressori potessero sfruttare le debolezze nella gestione degli accessi privilegiati on-premise per spostarsi "verticalmente" nei sistemi cloud come Office 365, Microsoft si è sentita in dovere di ridefinire l'aspetto dell'accesso privilegiato nell'era moderna, Microsoft si è sentita in dovere di ridefinire l'aspetto dell'accesso privilegiato nell'era moderna.

Il futuro dell'accesso privilegiato?

Nel dicembre 2020, Microsoft ha presentato la sua nuova strategia di accesso privilegiato. Questa strategia si basa sui principi di Zero Trust e "the Cloud". Microsoft dichiara addirittura nei documenti della nuova strategia che "Il cloud è una fonte di sicurezza." L'utente sarebbe giustamente scettico di fronte a questa affermazione, dato che che Microsoft è uno dei maggiori fornitori di cloud al mondo. "So Devo investire nel cloud per essere sicuro?".

Il modo in cui vedo questo nuovo approccio è che rappresenta un'evoluzione dei precedenti pass-the-hash e Red Forest strategie. Donostante l'ae enfasi sull'acquisizione di entrate-generando cforte sservizi da Azzurroil nuovo approccio ha senso. Detto questo, non sono convinto che che i negozi che hanno esitato a fare qualcosa di così semplice come Admin Tl'offerta, lo faranno ora di un complesso sistema Zero-Trust a zone.-basate su zone che coinvolgono molte parti mobili. Ma le's di smontarlo un po' e di scavare e scavare in ciò che Microsoft propone propone.

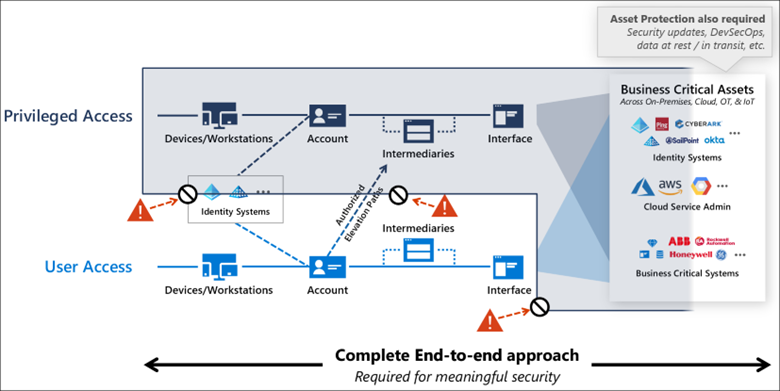

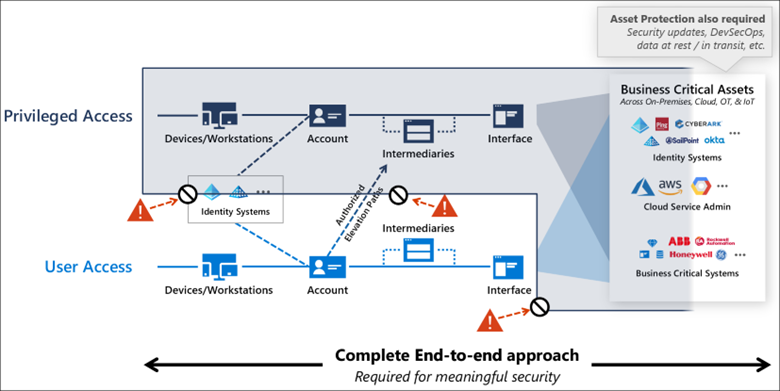

La prima cosa da capire è che Microsoft sta guardando al modello di tiering in modo diverso e, direi, più olistico rispetto al passato. Mentre prima l'Admin Tiering e le Red Forests si concentravano sull'accesso privilegiato e sull'amministrazione da parte dei professionisti IT, questo nuovo modello prende in considerazione l'intero panorama di un'organizzazione moderna, includendo non solo l'amministrazione IT ma anche l'amministrazione delle applicazioni line-of-business e i vari pool di dati aziendali presenti nella maggior parte delle organizzazioni, come si può vedere qui:

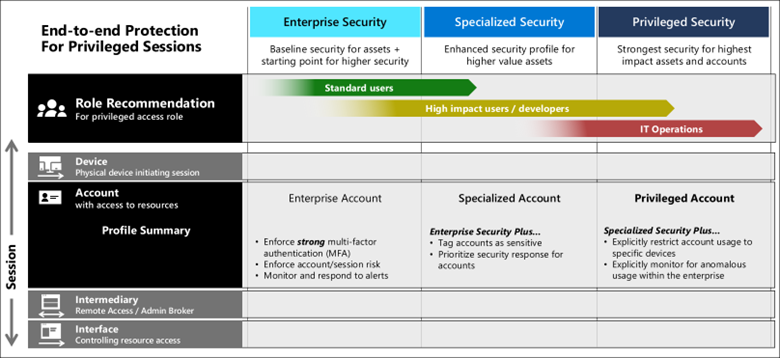

Questo diagramma sottolinea il concetto che l'accesso degli utenti alle risorse e ai dati deve essere tenuto separato dall'accesso privilegiato, con controlli appropriati per l'accesso a un livello dall'altro. Inoltre, Microsoft suddivide l'accesso in tre livelli: Impresa, Specializzato e Privilegiatodove la maggior parte degli utenti rientra nella categoria Enterprise, lasciando Specialized per classi specifiche di utenti, come sviluppatori, dirigenti, ecc., e altre funzioni specializzate potenzialmente più rischiose per l'azienda. E, naturalmente, i Privilegiati sono gli utenti che gestiscono gli ambienti dise ambienticome i membri di Azure Global Admins o i gruppi AD integrati come Domain Admins e Enterprise Admins.

Per ogni livello di sicurezza, Microsoft specifica i controlli di sicurezza per garantire che l'utente che accede alla risorsa sia chi dice di essere. È qui che si manifesta la necessità di utilizzare in modo intensivo i servizi di Azure. su. Come si può vedere dal diagramma seguente, tutti gli utenti dovrebbero essenzialmente utilizzare le protezioni MFA e Zero Trust, il che è ovviamente un grande passo avanti per molte aziende che oggi si concentrano principalmente sulla sicurezza. per molte aziende che oggi concentrano l'MFA principalmente sugli accessi privilegiati:

Come si può vedere dalla figura precedente, tquesta strategia introduce anches il concetto di intermediari e di interfacce interfacce. Gli intermediari, in un linguaggio più familiare, sono cose come i jump server o i bastion host (alias PAWS). server di salto o host di bastione (alias PAWS), VPNs, o altri salto sicuro-punti di partenza per l'accesso privilegiato. Le interfacce sono esattamente ciò che implicano: l'estremità-applicazioni per l'utente finale, strumenti, e utilità (ad es., PowerShell remoting) utilizzate per accedere alle risorse. Queste interfacce possonopotrebbero passare attraverso vari proxy applicativi o altri livelli di indirezione per garantire un accesso sicuro alle risorse. accesso sicuro a tali risorse. L'accesso è inoltre ulteriormente protetto utilizzando le tecnologie Zero Trust che applicano le politiche di sicurezza del dispositivo e dell'utente come ad esempio essere su un dispositivo gestito, in un luogo noto, essere un utente noto, eseguire comportamenti di routine dell'utente, l'utilizzo di MFA, accesso condizionato e amministrazione just-in-time.

Finora, la maggior parte di queste guida sembra sempliceanche se fortemente orientate verso il consumo di molti servizi di sicurezza di Azure per implementare il modello. Ma devo devo ammettere che ammettere che, mentre seguivo la strategia, Microsoft ha iniziato a perdermi con la complessità introdotta dagli "aerei" (non quelli su cui si vola). Questo è spiegato al meglio utilizzando Microsoft Microsoft:

Questo diagramma viene spiegato come l'evoluzione del vecchio Admin Tma francamente mi ha confuso. Non c'era alcun collegamento reale con i diagrammi precedenti che ho mostrato che raffiguravano Impresa, Specitato, Specifico, e l'accesso privilegiato. Il modello sembrava nascere di getto, senza spiegare come si arriva da questi tre livelli di accesso a Accesso privilegiato, piano di controllo, piano di gestione, e all'accesso utente, che vengono poi mappati ai livelli 0, 1 e 2. È solo confusione.

Attuare la nuova strategia... o no

Se ignoro questo particolare dalla realtà e mi concentro sui principiprincipi che ho discusso in precedenza, questo approccio ha un certo senso e sembra un'estensione logica dei concetti concetti precedenti che sono in circolazione da anni. E se lo si legge in modo agnostico, molti dei principi dell'applicazione dei criteri Zero Trust, intermediari, amministrazione just-in-time, e MFA possono essere implementati senza aprire il portafoglio a Microsoft in particolare. E se si decide di seguire la strada di Microsoft, quest'ultima fornisce un'ottima guida all'implementazione chiamata Rapid Modernization Plan (RAMP).

Non sono sicuro che "rapido" farà parte di un'implementazione globale di questa nuova strategia, data la complessità della maggior parte degli ambienti aziendali. della maggior parte degli ambienti aziendali. La mia principale preoccupazione riguardo a questa nuova strategia è la complessità che introduce. Tl modello ha molte parti parti mobili da implementarento, per garantire che per garantire chet'che funzioni come previsto-e sappiamo tutti che la complessità spesso uccide la sicurezza. La mia reazione immediata è che se molti negozi erano riluttanti a implementare qualcosa di relativamente semplice come Admin Tcome possiamo aspettarci che implementino quella che è essenzialmente una strategia molto più complessa? Credo sia una domanda legittima.

Non ho dubbi che la risposta di Microsoft sia che si può fare affidamento sui servizi di Azure per risolvere gran parte di questi problemi, ma ciò non elimina la necessità di gestire bene tutti questi servizi, di implementarli in modo coerente e di gestire i servizi di Azure., e monitorarli religiosamente nel tempo. Non sono un fan del mettere tutte le uova nel paniere della tecnologia per la sicurezza, anche quando questa tecnologia proviene da un partner fidato come Microsoft. È necessario bilanciare le esigenze aziendali e di sicurezza della propria organizzazione con la realtà di ciò che la tecnologia può e può fare.con la realtà di ciò che la tecnologia può o non può fare. Si tratta di un vecchio tropo, ma la sicurezza è una questione di persone, di processo, e tecnologia. Ra sicurezza è una questione di persone, di processi e di tecnologia.

Infine, mi chiedo se questa nuova strategia non rappresenti una visione un po' irrealistica del punto in cui la maggior parte delle aziende si trova oggi nel percorso di implementazione del cloud. Nonostante i loro sforzi, la maggior parte delle aziende vive e muore ancora di Active Directory on-premise per per autenticare e autorizzare gli utenti, da tecnologie come Group Policy per proteggere e bloccare i desktop e i server e da una serie vertiginosa di applicazioni line-of-business on-premise e cloud.

Questa nuova strategia di Microsoft si basa in qualche modo sul passaggio di molte di queste tecnologie alle corrispondenti tecnologie cloud. Ciò non avverrà da un giorno all'altro (eufemismo), e quindi, cosa fanno le imprese nel frattempo? Un suggerimento potrebbe essere quello di implementare finalmente alcune delle linee guida che Microsoft ha messo in atto da oltre 10 anni per quanto riguarda l'amministrazione dei livelli, il PAW e la gestione delle risorse.s, e tecnologie simili, per poi iniziare a incrementarle con alcune delle nuove tecnologie cloud. È quello che farei io, in ogni caso.