Tracciare le modifiche ai Criteri di gruppo può essere complicato, soprattutto in ambienti di grandi dimensioni con numerosi oggetti Criteri di gruppo (GPO) collegati a diverse unità organizzative (UO). Tuttavia, l'auditing delle modifiche alle GPO è una parte vitale di una cybersecurity efficace. Senza un'adeguata visibilità, le modifiche critiche, siano esse dovute a configurazioni accidentali errate o ad attività dannose, possono facilmente passare inosservate. In questo post del blog mostreremo come Directory Services Protector (DSP) semplifichi l'auditing delle modifiche alle GPO in modo da poter proteggere Active Directory e la vostra azienda.

Cosa sono le GPO?

Gli oggetti dei criteri di gruppo (GPO) sono una caratteristica fondamentale degli ambienti Active Directory. Le GPO controllano un'ampia gamma di impostazioni, tra cui, ma non solo, i criteri di sicurezza e i requisiti delle password.

Le GPO consentono agli amministratori di gestire e applicare le configurazioni a più utenti e computer di un'organizzazione. Applicando le GPO a contenitori di Active Directory come siti, domini e UO, è possibile distribuire facilmente criteri coerenti su gruppi specifici di utenti o dispositivi senza dover configurare manualmente ciascuno di essi.

Perché verificare le modifiche alle GPO?

Poiché le GPO controllano impostazioni critiche di sicurezza e operative, qualsiasi modifica non autorizzata o non intenzionale può avere conseguenze di vasta portata. Ecco perché è così importante avere visibilità su cosa è stato modificato esattamente, quando è stato fatto e chi lo ha fatto.

Una singola modifica alla GPO giusta, o meglio sbagliata, può indebolire i controlli di sicurezza e creare lacune che gli aggressori possono sfruttare. Individuare rapidamente tali modifiche e ricevere informazioni su chi le ha apportate e quando, consente di colmare tali lacune e proteggere le risorse critiche.

Audit delle modifiche GPO con Semperis DSP

Per illustrare l'importanza dell'auditing delle modifiche alle GPO e il modo in cui DSP fornisce questa funzionalità, vediamo alcuni esempi.

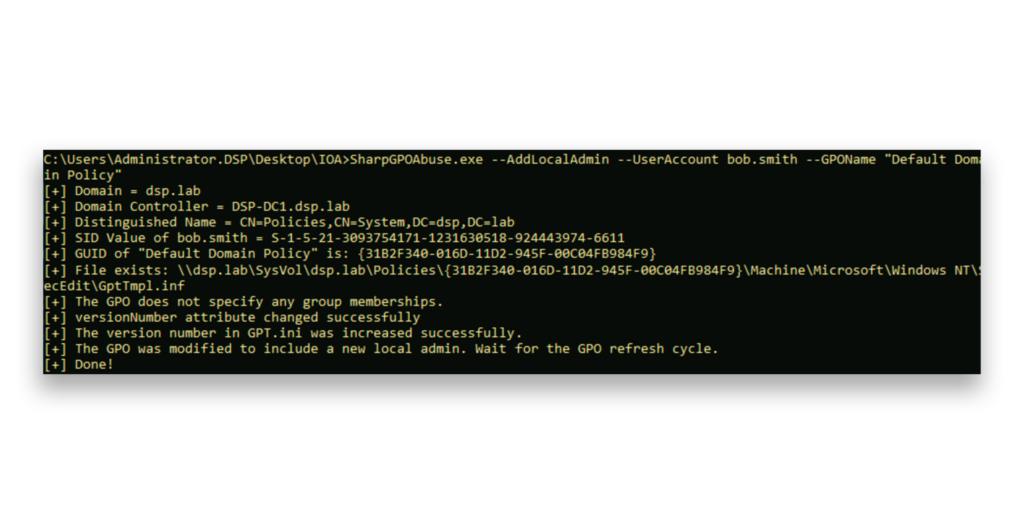

SharpGPOAbuse è uno strumento che consente agli aggressori con diritti di modifica su una GPO di armare i Criteri di gruppo per l'escalation dei privilegi o di utilizzarli per l'esecuzione di malware. In questo esempio, un utente malintenzionato ha utilizzato SharpGPOAbuse per modificare la GPO Default Domain Policy aggiungendo un account al gruppo locale Administrators(Figura 1). Per impostazione predefinita, la GPO Criteri di dominio predefiniti è collegata al contesto di denominazione del dominio (ad esempio, l'oggetto root), il che la rende una GPO critica con accesso di livello 0.

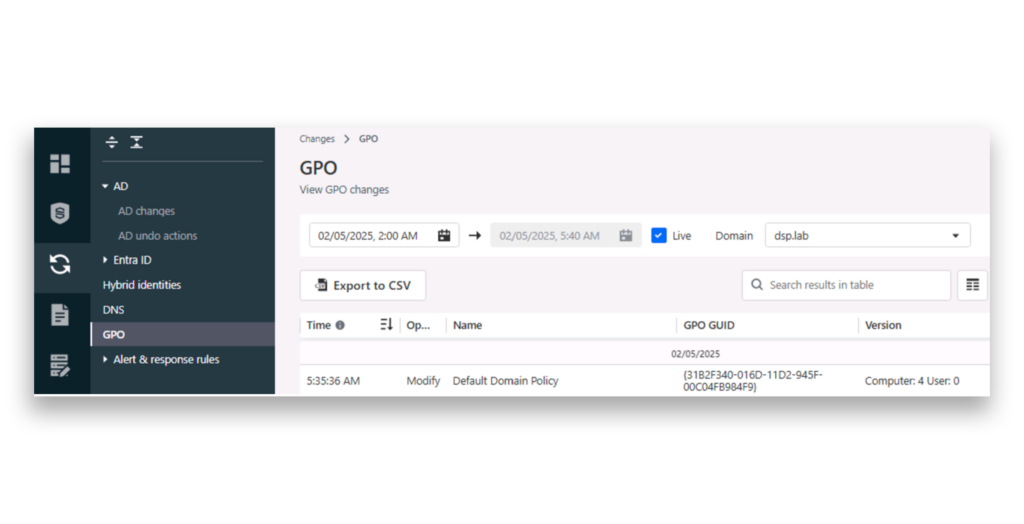

Dopo la modifica dell'OdG, la paginaModifiche DSP > OdG elenca una voce che riflette la modifica(Figura 2).

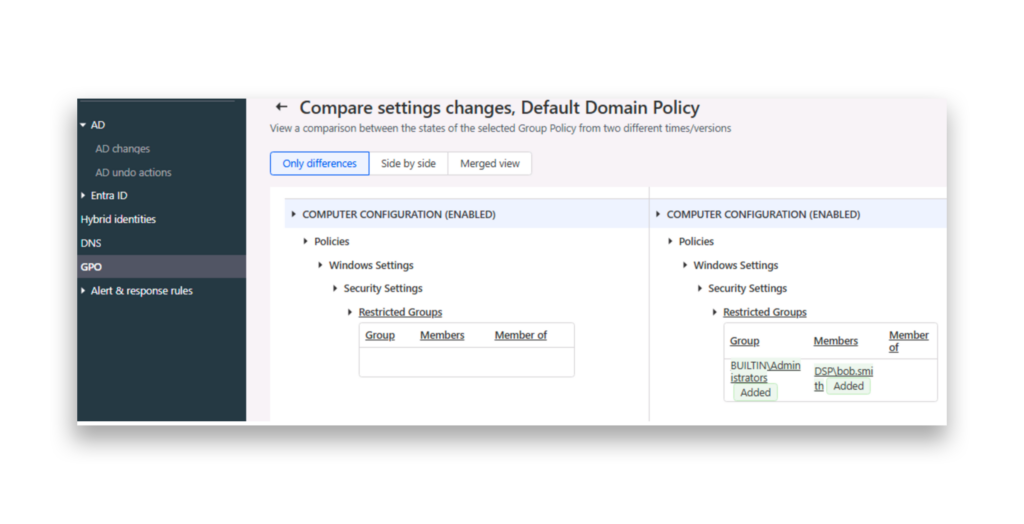

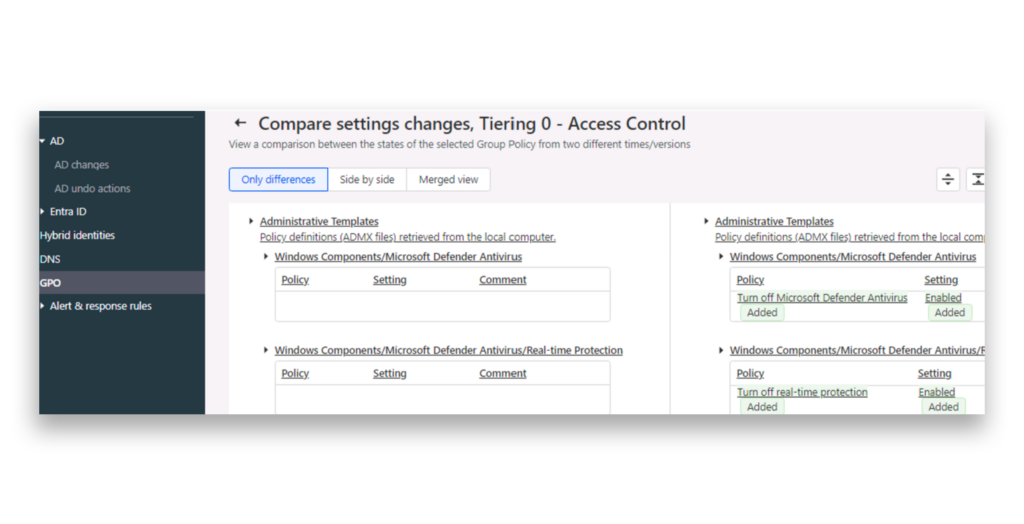

DSP consente di confrontare la versione attuale dell'OdG con una precedente, in modo da identificare le modifiche apportate (Figura 3).

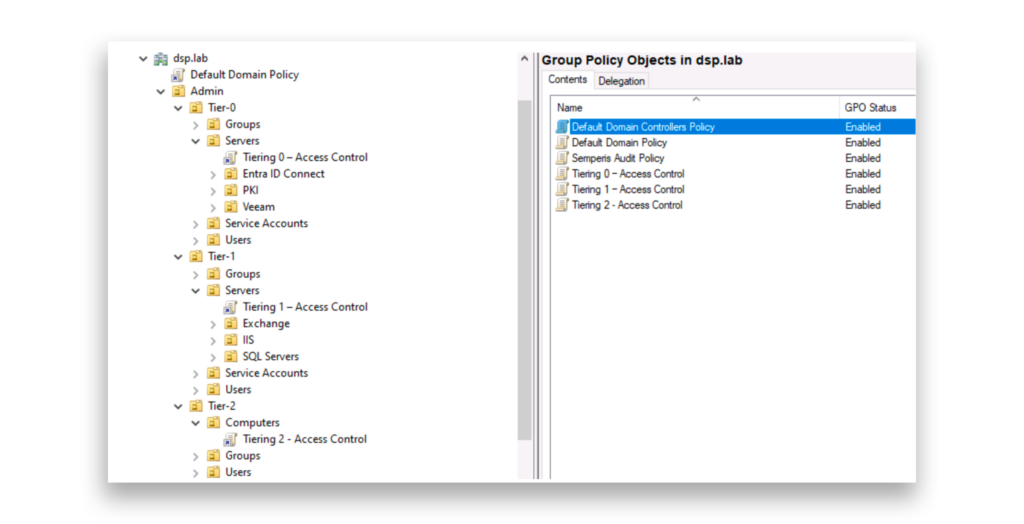

Vediamo un altro esempio. Le organizzazioni che hanno implementato il Microsoft Administrative Tiering Model per ridurre il rischio di spostamenti laterali e di esposizione delle credenziali sui sistemi di livello inferiore utilizzano spesso le GPO per imporre restrizioni, controllando quali utenti e gruppi possono accedere a livelli specifici (Figura 4). In questi ambienti le GPO contengono spesso anche impostazioni di hardening.

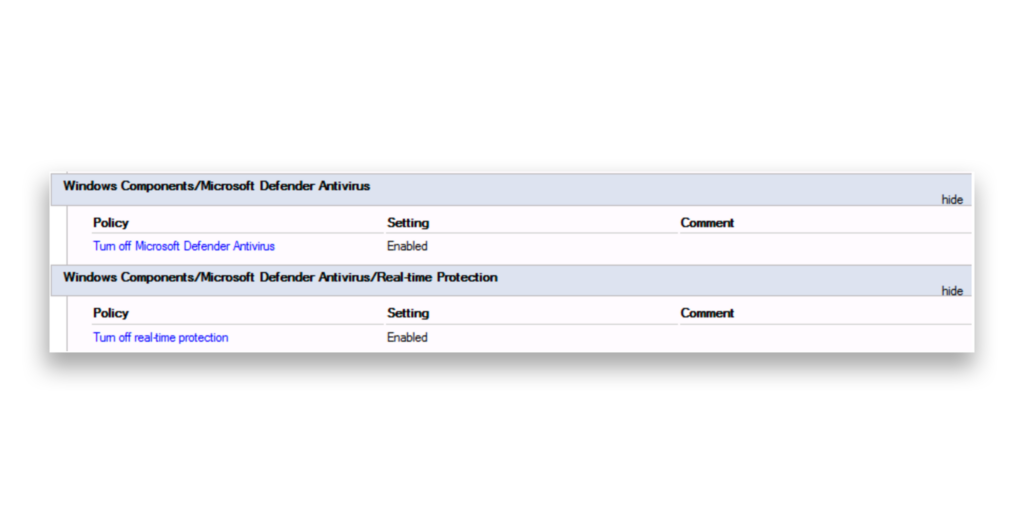

In questi scenari, un utente malintenzionato potrebbe tentare di modificare le impostazioni della GPO di livello 0, indebolendo la sicurezza attraverso la rimozione di specifiche assegnazioni di diritti utente o la disabilitazione di funzionalità di sicurezza. Ad esempio, un utente malintenzionato potrebbe modificare la GPO collegata ai server di livello 0 per disattivare Microsoft Defender Antivirus e la protezione in tempo reale(Figura 5).

Ancora una volta, DSP tiene traccia di ogni modifica della GPO. È possibile vedere facilmente quali funzioni di sicurezza sono state disattivate(Figura 6).

Avvisi e notifiche di modifiche GPO

Modifiche alle GPO come quelle degli esempi possono esporre Active Directory e il resto dell'ambiente a ulteriori azioni dannose. È indispensabile agire rapidamente.

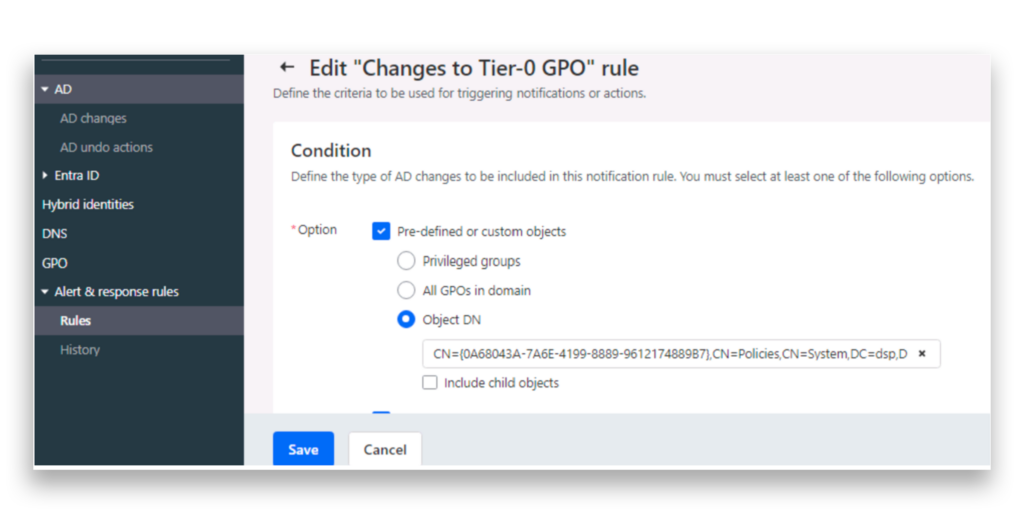

Ecco perché DSP supporta regole di notifica personalizzate per aiutarvi a monitorare le GPO critiche e ricevere avvisi via e-mail ogni volta che vengono apportate modifiche(Figura 7). Questa funzione garantisce che siate informati al primo segnale di un potenziale abuso dei Criteri di gruppo.

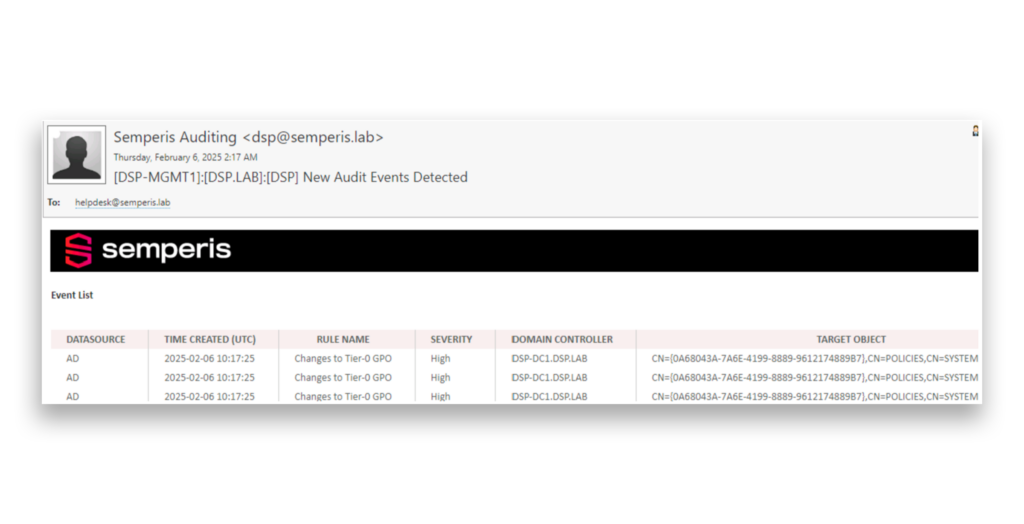

Quando questa GPO viene modificata, si riceve una notifica via e-mail che indica l'account responsabile della modifica e la GPO specifica che è stata aggiornata(Figura 8).

Ripristino delle impostazioni GPO con DSP

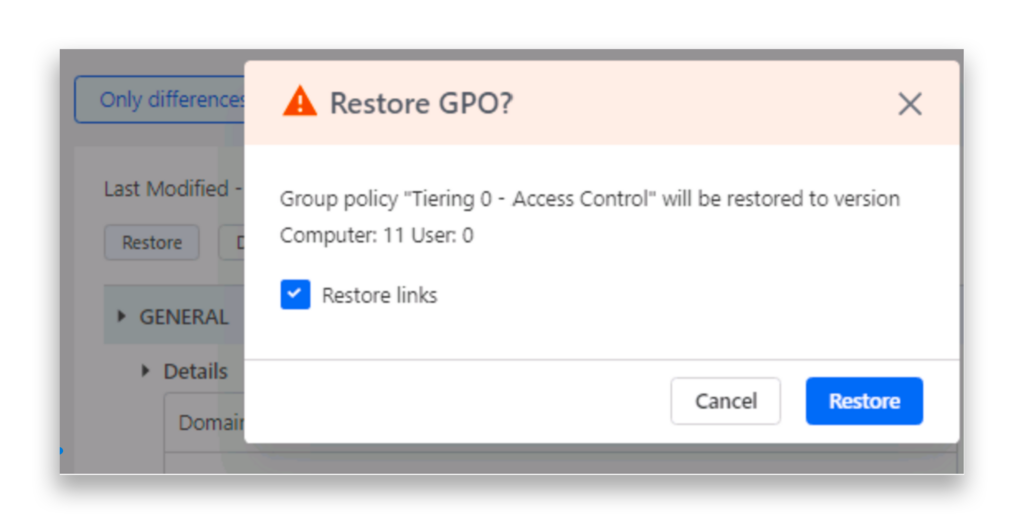

Un altro vantaggio fondamentale di DSP è la possibilità di ripristinare le impostazioni della GPO a una versione precedente, rendendo più semplice l'annullamento di modifiche sospette o rischiose(Figura 9). Discuteremo questa funzione di annullamento in modo più dettagliato in un prossimo post.

Istantanea Semperis

Tenere d'occhio le modifiche alle GPO è essenziale, soprattutto per i criteri legati ai server critici. Una singola modifica non autorizzata o accidentale può indebolire la sicurezza, interrompere le operazioni o aprire la porta agli aggressori. Con l'auditing delle modifiche alle GPO in DSP, è possibile individuare, tracciare e ripristinare rapidamente le impostazioni precedenti, mitigando l'abuso dei Criteri di gruppo e garantendo che l'ambiente rimanga sicuro e sotto controllo.