I miei amici sanno che sono un appassionato di cinema. Essendo anche un appassionato di arti marziali miste, uno dei miei preferiti di sempre è Fight Club, tratto dal primo romanzo di Chuck Palahniuk. La storia parla di una crisi d'identità: ribellarsi al consumismo, cercare di trovare la verità e il significato della vita e diventare una persona "vera" libera dalle pressioni della società. Ironia della sorte, il narratore senza nome alla fine rimane intrappolato nell'identità del suo alter-ego, Tyler Durden, precipitando in un percorso distruttivo, l'opposto dell'illuminazione. Per il mondo esterno, non c'è distinzione tra l'impostore e il narratore, sempre più inaffidabile, che si chiede: "Tyler è il mio brutto sogno? O sono io quello di Tyler?".

Fight Club è una visione cupa del potere dell'identità come arma e dell'effetto a catena dell'accesso incontrollato. Rivedendo il film di recente, non ho potuto fare a meno di paragonare i temi centrali alla sicurezza informatica.

Abbiamo una crisi di identità nella cybersecurity: privilegi eccessivi.

L'identità continua a essere un obiettivo primario per gli attori delle minacce e l'abuso di credenziali è ancora tra i vettori di attacco di maggior successo. Come settore, dobbiamo fare un lavoro migliore per bloccare la diffusione dei permessi e ridurre gli accessi non necessari, che costituiscono il 99% dei percorsi di attacco alle risorse critiche. Lo so, è più facile a dirsi che a farsi. In un tipico ambiente Active Directory ed Entra ID, gli avversari hanno a disposizione una quantità infinita di percorsi di attacco per raggiungere il dominio. Da lì, l'avversario ottiene un accesso praticamente illimitato all'intera rete e alle risorse dell'organizzazione.

La prima regola dell'analisi del percorso di attacco è quella di iniziare con le risorse di livello 0.

Quindi, da dove si comincia? Qualche anno fa, in occasione del Black Hat Arsenal, il team di ricerca di Semperis ha presentato uno strumento gratuito di analisi del percorso di attacco Tier 0 per AD ed Entra ID. Lo strumento, Forest Druidaiuta le organizzazioni a definire un perimetro di autorizzazioni e a ridurre le relazioni rischiose alla fonte: le risorse Tier 0 e le entità circostanti che gli aggressori possono sfruttare per ottenere privilegi. Oggi Forest Druid è utilizzato da migliaia di team di sicurezza in tutto il mondo. E sì, è ancora gratuito!

Abbiamo a disposizione molto materiale di formazione per farvi conoscere al meglio Forest Druid. Ecco un recente blog di Huy Kha, ex ricercatore di sicurezza di Microsoft GHOST e responsabile della risposta agli incidenti su (DART), su come rafforzare la risposta agli incidenti con Forest Druid.

Scoprite le nostre sessioni di ricerca sulle minacce e incontrate il nostro team al Black Hat.

Quest'anno al Black Hat presenteremo una nuova ricerca sulle minacce che sfruttano le vulnerabilità di Entra ID. Non ci sono sessioni di "leadership di pensiero" sponsorizzate, ma solo una ricerca approfondita da parte di alcune delle menti più brillanti del settore.

UnOAutorizzato: Una tecnica per l'escalation dei privilegi ad amministratore globale | Briefing Sicurezza del cloud e sicurezza aziendale Track:

Mercoledì 7 agosto

16:20-17:00 PT

Relatore: Eric Woodruff, ricercatore senior di sicurezza, Semperis

Silver SAML Forger: Strumento per creare risposte SAML contraffatte da Entra ID | Traccia Arsenale

Giovedì 8 agosto

13:55-15:15 PT

Relatori: Eric Woodruff, ricercatore senior di sicurezza, Semperis, e Tomer Nahum, ricercatore di sicurezza, Semperis

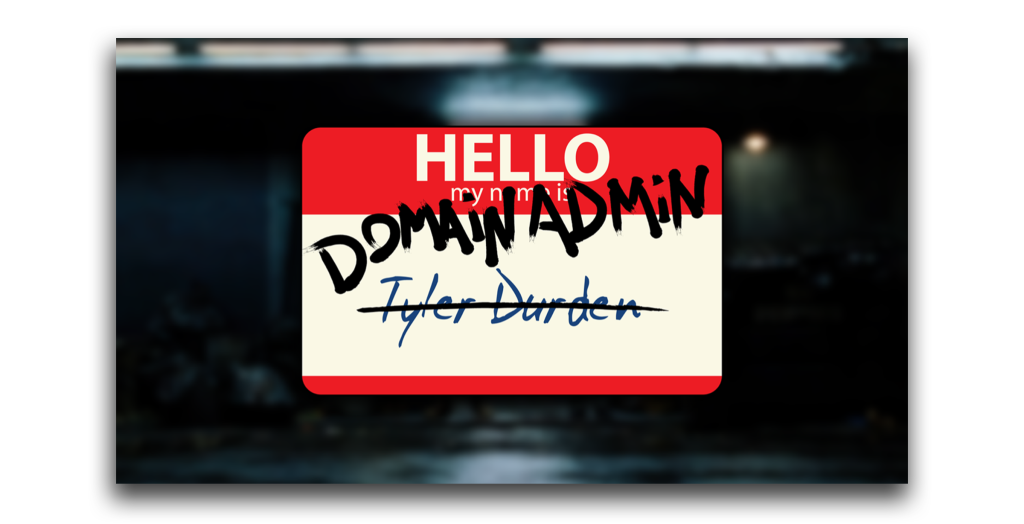

Il nostro team si presenta in forze al Black Hat, quindi cercate le magliette "Hello, My Name Is" ispirate al Fight Club e salutatele. Ci sono molte opportunità per incontrare i nostri esperti di identità.

Il Project Mayhem di Tyler Durden è fittizio, ma le minacce informatiche non lo sono.

La campagna di Durden per cancellare la civiltà diffondendo il caos non è poi così diversa dall'obiettivo degli avversari informatici della vita reale che attaccano ospedali, oleodotti, call center del 9-1-1, scuole e fornitori di servizi per le infrastrutture critiche: nulla è off limits. Questa industria multimiliardaria del ransomware finanzia narcotici illegali, armi, terrorismo, traffico di esseri umani e sfruttamento minorile a livello globale. Il nostro sondaggio sul ransomware 2024 condotto su 900 professionisti dell'IT e della sicurezza rivela che il 78% delle organizzazioni prese di mira dal ransomware ha pagato il riscattoe la maggior parte è stata colpita più volte.

Come parte della nostra missione di essere una forza per il bene, Semperis continua a costruire strumenti gratuiti per la comunità, come Purple Knight e Forest Druide ad aggiornare tutte le nostre soluzioni con le ultime ricerche sulle minacce. Scaricate gli strumenti oggi stesso, provateli e contattate un esperto Semperis. Combattiamo insieme!

Ci vediamo al cybercampo estivo (cioè BH/Defcon)!

Mickey Bresman, CEO di Semperis