Un recente rapporto delle agenzie di cybersecurity dell'alleanza Five Eyes, tra cui il CISA e l'NSA, esorta le organizzazioni a rafforzare la sicurezza delle loro implementazioni di Microsoft Active Directory (AD), un obiettivo primario per gli aggressori informatici. Il rapporto descrive decine di tecniche di attacco che gli aggressori utilizzano per violare AD, tra cui Kerberoasting. Continuate a leggere per saperne di più su Kerberoasting, su come funziona, su quali attori delle minacce sono noti per aver utilizzato questa tecnica e su come potete difendere la vostra infrastruttura di identità dagli attacchi Kerberoasting e migliorare la vostra postura di sicurezza AD.

Che cos'è il Kerberoasting?

In un attacco di Kerberoasting, un attore di minacce con un account di dominio valido richiede i ticket di servizio Kerberos per gli account con un Service Principal Name (SPN) registrato in Active Directory. Tutti i ticket di servizio sono crittografati con l'hash della password dell'account di servizio. L'aggressore estrae i ticket crittografati e li decifra offline per ottenere la password in chiaro dell'account di servizio, spesso prendendo di mira account con privilegi elevati. Questo attacco non richiede privilegi elevati, ma può portare all'escalation dei privilegi.

Come si può difendere l'ambiente da Kerberoasting?

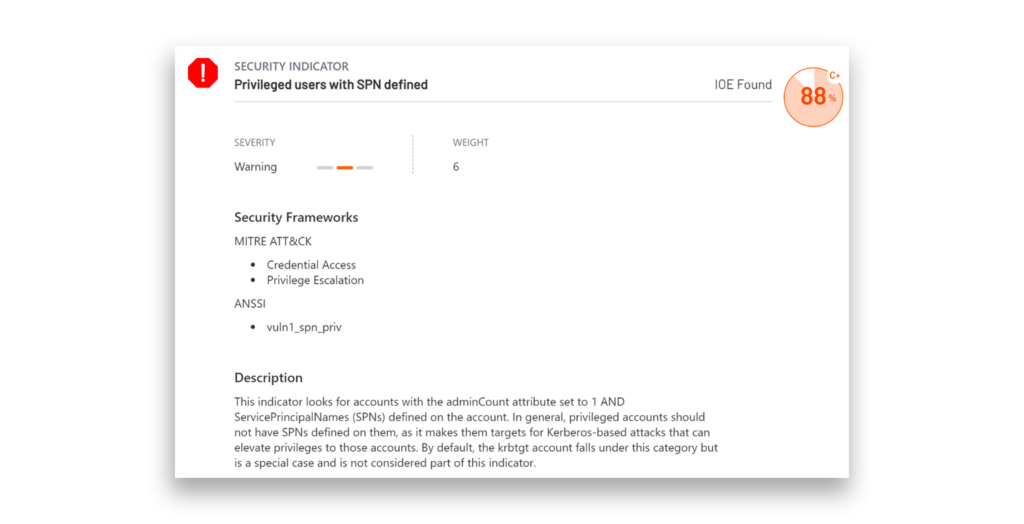

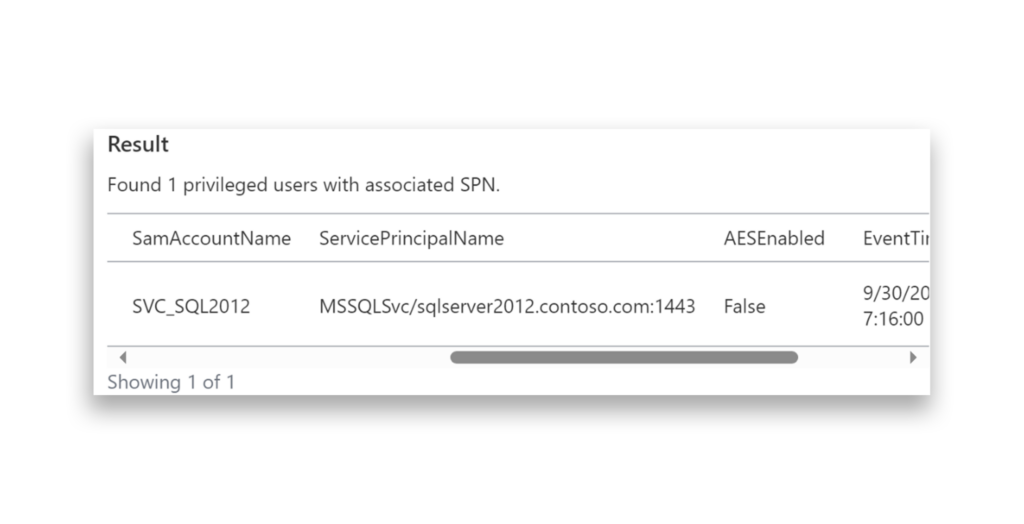

I difensori possono utilizzare lo strumento gratuito Purple Knight gratuito, citato in particolare nel rapporto Five Eyes, per identificare gli account ad alto privilegio con un SPN registrato e valutare se l'SPN è necessario. In caso contrario, possono determinare se l'SPN può essere rimosso in modo sicuro, poiché il server ad esso associato potrebbe essere già stato dismesso.

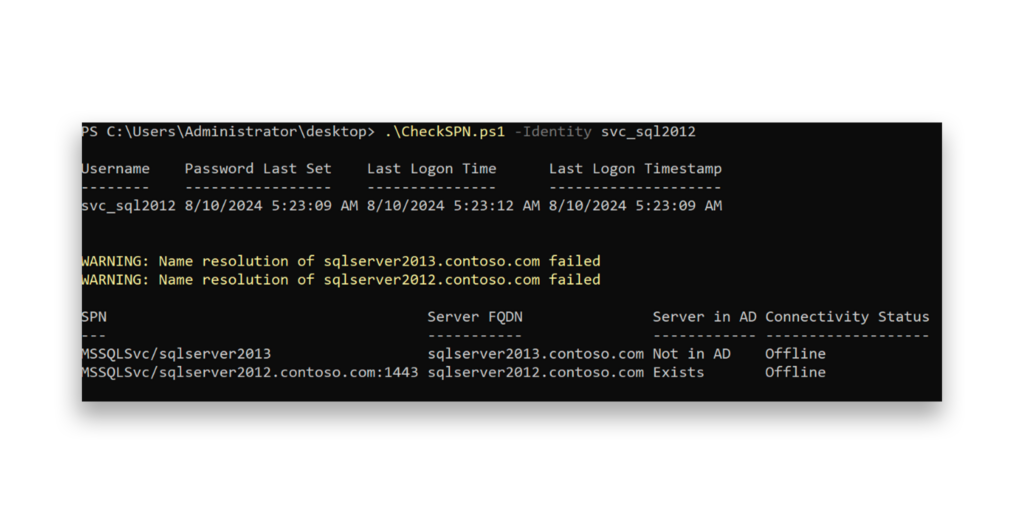

In base ai risultati, sembra che un account sia associato a un SPN. Il passo successivo è verificare se questo account è ancora utilizzato attivamente. Per determinare questo aspetto, esaminare l'SPN, che include un nome di server.

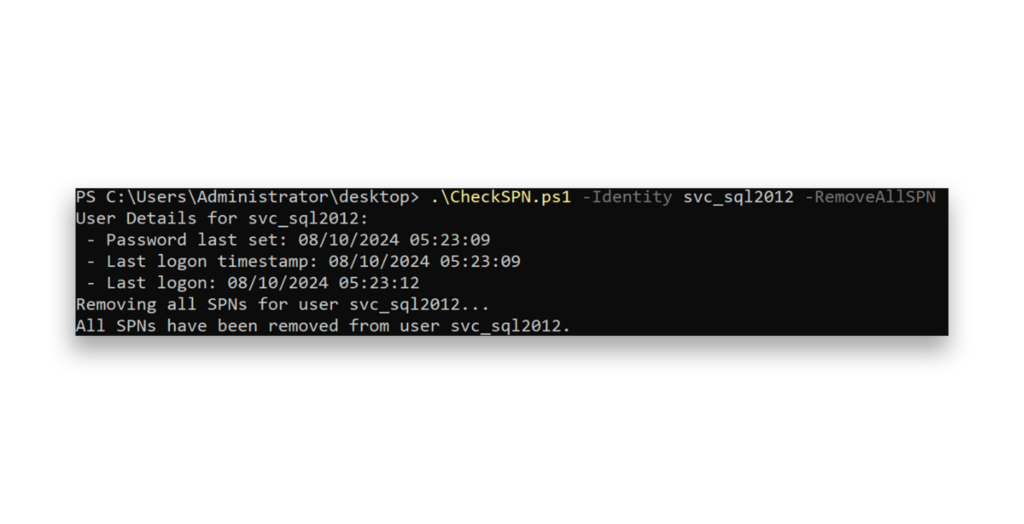

In questo esempio, abbiamo eseguito uno script per verificare rapidamente l'ora dell'ultima password impostata e il timestamp dell'ultimo accesso all'account. Abbiamo quindi determinato se il nome del server nell'SPN aveva ancora un oggetto computer associato in Active Directory e abbiamo eseguito una richiesta ICMP per determinare se il server rispondeva.

Anche se potrebbero essere necessari ulteriori controlli, questo è un primo passo efficace per verificare se l'SPN è ancora in uso. In questo caso, l'SPN e l'oggetto computer esistevano entrambi, ma il server era già stato dismesso.

Poiché il server è stato dismesso, possiamo rimuovere tutti gli SPN associati a questo account. Inoltre, poiché l'account non è più in uso, si consiglia di modificare la password dell'account e di disabilitarlo per ridurre il rischio di un potenziale attacco Kerberoasting.

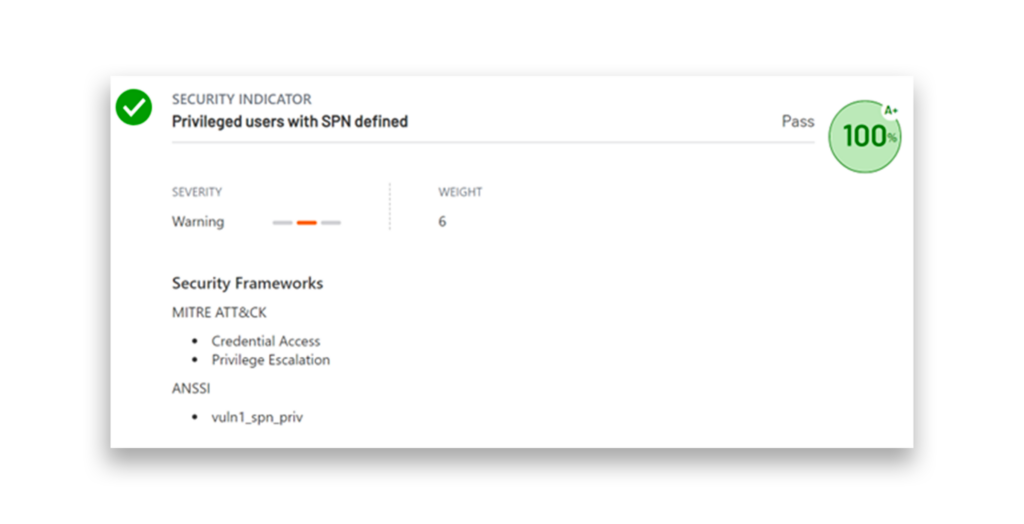

Dopo aver rimosso l'SPN, abbiamo notato immediatamente un aumento del nostro punteggio di sicurezza.

Come si può rilevare il Kerberoasting?

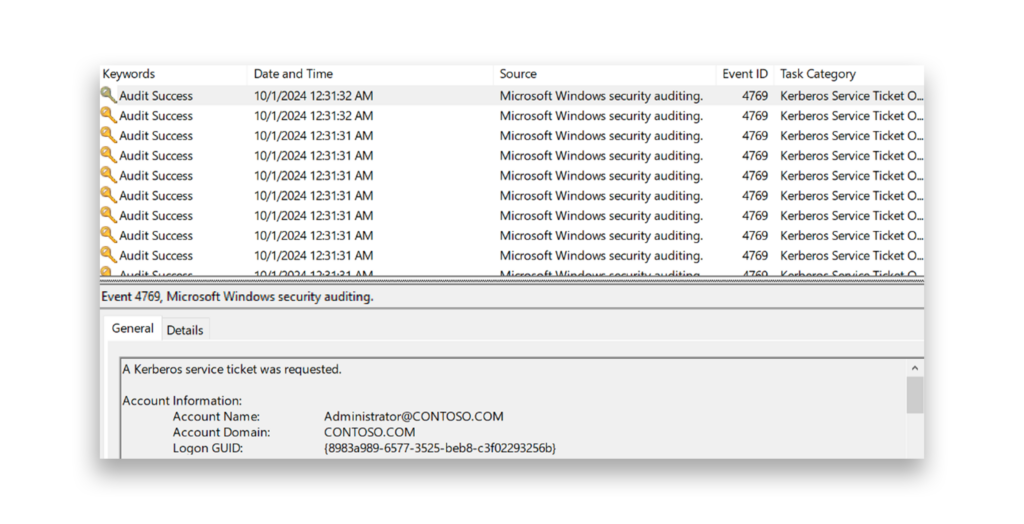

Il modo più efficace per rilevare Kerberoasting consiste nel monitorare i casi in cui un singolo account effettua un gran numero di richieste di ticket di servizio in un breve lasso di tempo.

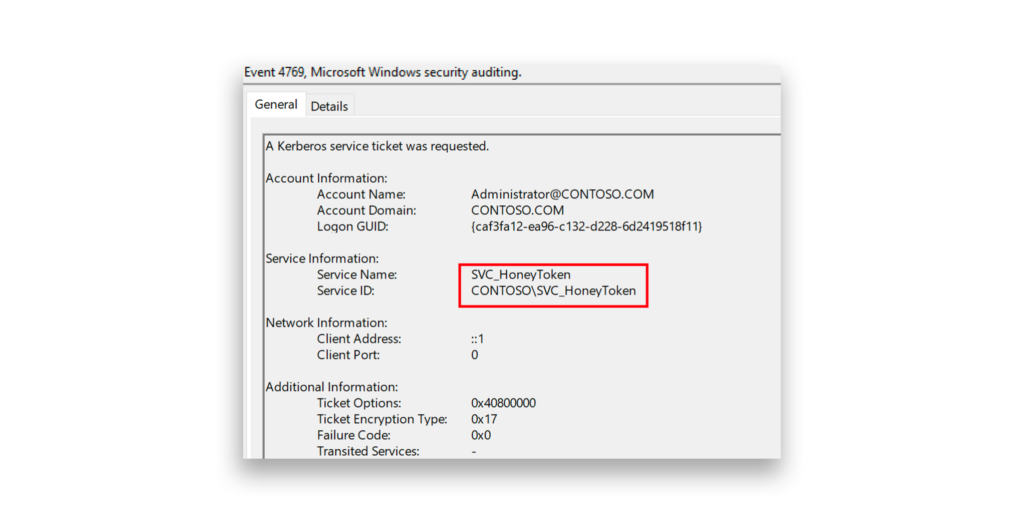

Un altro metodo consiste nel riutilizzare un vecchio account di servizio inutilizzato come honeytoken. Qualsiasi richiesta di ticket di servizio Kerberos per quell'account dovrebbe far scattare un allarme.

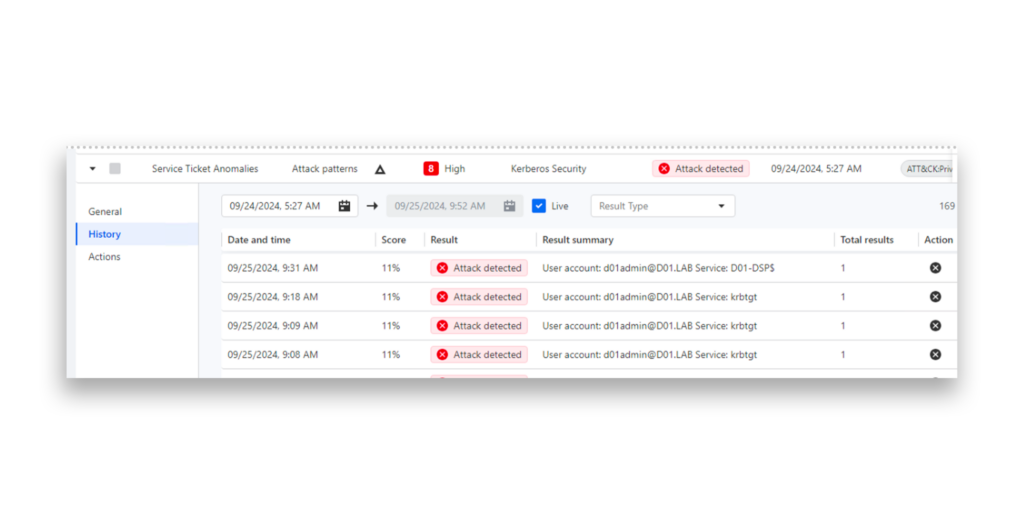

Identity Runtime Protection (IRP), una parte della Semperis Lighting Platform, utilizza vari indicatori di pattern di attacco e il rilevamento delle anomalie per monitorare e rilevare gli attacchi basati sull'identità. In questo esempio, Lightning IRP ha rilevato una richiesta sospetta per un ticket di servizio Kerberos che utilizza una crittografia debole, un indicatore comune di attività di Kerberoasting.

Profili degli attori delle minacce

I seguenti attori delle minacce sono noti per l'utilizzo di attacchi Kerberoasting.

- Akira alias Storm-1567, GOLD SAHARA, PUNK SPIDER (MITRE ATT&CK Group G1024)1

- APT40 alias Leviathan, MUDCARP, Kryptonite Panda, Gadolinium, BRONZE MOHAWK, TEMP.Jumper, TEMP.Periscope, Gingham Typhoon (MITRE ATT&CK Group G0065)2

- Tuta nera3

- FIN12 alias Wizard Spider, UNC1878, TEMP.MixMaster, Grim Spider, GOLD BLACKBURN, ITG23, Periwinkle Tempest, DEV-0193 (MITRE ATT&CK Group G0102)4

- UNC2165 alias Evil Corp, Indrik Spider, Manatee Tempest, DEV-0243 (MITRE ATT&CK Group G0119)5

- Vanilla Tempest alias DEV-0832, Vice Society6

- Vice Ragno7

Strumenti per la torrefazione

I seguenti strumenti e script pubblici, la maggior parte dei quali è disponibile su github.com, possono essere utilizzati per eseguire un attacco Kerberoasting e sono stati osservati in uso durante incidenti reali.

- Pacchetto fantasma/Rubeus

- gentilkiwi/mimikatz

- Progetto Impero/Empire

- Difesa Siciliana

- ropnop/kerbrute

- GhostPack/SharpRoast (deprecato)

Panoramica delle minacce

Tattica ATT&CK: Accesso alle credenziali

Il 26 agosto 2024, The DFIR Report ha spiegato come la banda del ransomware BlackSuit abbia utilizzato Kerberoasting nei suoi attacchi. Prendendo di mira gli account con SPN, sono stati in grado di richiedere ed estrarre i ticket di servizio Kerberos. Questi ticket sono stati poi violati offline per recuperare le password in chiaro, consentendo potenzialmente l'accesso ad account con privilegi piùelevati8.

Il 9 luglio 2024, l'Australian Signals Directorate (ASD) ha pubblicato un rapporto sull'uso di Kerberoasting da parte di APT40come parte delle sue tattiche di attacco. APT40 ha sfruttato Kerberoasting per richiedere ticket di servizio da account con SPN in Active Directory. Hanno poi decifrato questi ticket offline per recuperare le password, consentendo loro di aumentare i privilegi e di muoversi lateralmente all'interno delle reti compromesse.9

Il 18 aprile 2024, l'FBI ha pubblicato un rapporto sul ransomware Akira , relativo all'uso di Kerberoasting da parte del gruppo per aumentare i privilegi negli ambienti presi di mira. Gli attori di Akira hanno utilizzato Kerberoasting per richiedere ticket di servizio Kerberos per gli account con SPN in Active Directory. Questi ticket sono stati poi violati offline per rivelare le password, consentendo agli aggressori di ottenere privilegi più elevati all'interno della rete.10

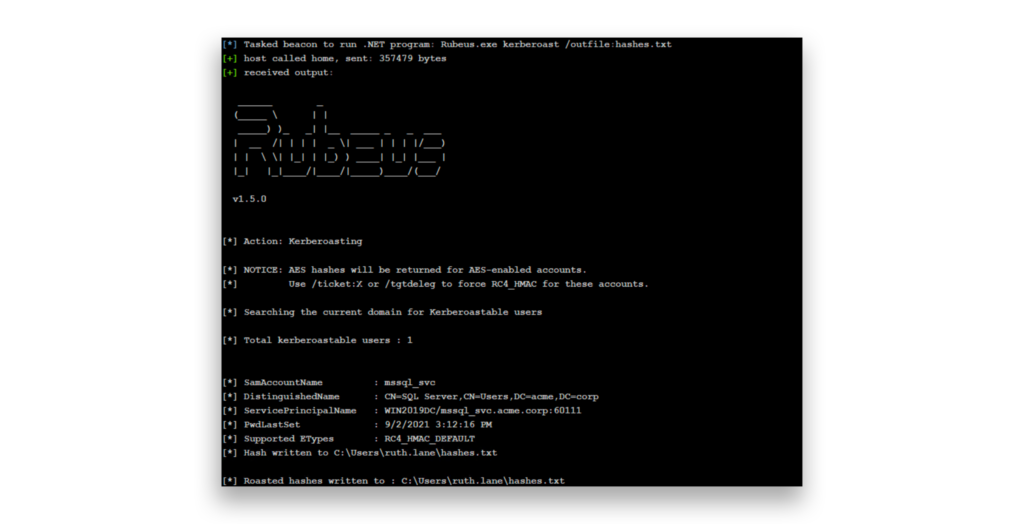

Nell'agosto 2023, CrowdStrike ha pubblicato un rapporto su VICE SPIDER, un gruppo di minacce a sfondo finanziario, sull'uso di Kerberoasting come parte dei suoi attacchi. VICE SPIDER utilizzava strumenti come Rubeus e SharpRoast per interrogare Active Directory per i Service Principal Names (SPN) e ottenere i ticket di servizio Kerberos. Questi ticket sono stati poi violati offline con strumenti come Hashcat per rivelare le password in chiaro. Questo ha permesso a VICE SPIDER di aumentare i privilegi e ottenere un accesso più profondo alle reti compromesse.11

Il 25 ottobre 2022, Microsoft ha segnalato che Vanilla Tempest (precedentemente DEV-0832) utilizzava lo script PowerShell Invoke-Kerberoast.ps1 per eseguire Kerberoasting nei suoi attacchi ransomware. Ciò ha permesso di estrarre i ticket di servizio Kerberos per gli account con SPN, che sono stati poi violati offline per recuperare le password in chiaro.12

Il 2 giugno 2022, Mandiant ha pubblicato un rapporto sul cambiamento di tattica di UNC2165. Il rapporto evidenzia che UNC2165, un gruppo motivato finanziariamente, ha utilizzato Kerberoasting come parte della propria strategia di escalation dei privilegi. Hanno utilizzato strumenti come Mimikatz e Rubeus per ottenere i ticket Kerberos, memorizzati nella directory %ProgramData%. Una volta acquisite queste credenziali, le hanno testate in tutta la rete per ottenere l'accesso e alla fine hanno utilizzato questo accesso elevato per distribuire ransomware, come HADES e LOCKBIT.13

Nell'ottobre 2021, Mandiant ha pubblicato un rapporto su FIN12, evidenziando l'uso di Kerberoasting per aumentare i privilegi in ambienti mirati. FIN12 ha sfruttato strumenti come KERBRUTE, RUBEUS e Invoke-Kerberoast.ps1 per richiedere ticket di servizio Kerberos per gli account di servizio con SPN. Dopo aver raccolto questi ticket, li hanno decifrati offline per ottenere le password associate, il che ha consentito loro un accesso più ampio alla rete.14

Istantanea Semperis

Il Kerberoasting è un metodo di attacco popolare perché sfrutta le password deboli del sistema di autenticazione Kerberos. Gruppi come FIN12, VICE SPIDER, APT40 e gli operatori del ransomware Akira hanno utilizzato questa tecnica per richiedere ticket di servizio e poi decifrarli offline per ottenere le password in chiaro. La diffusione di Kerberoasting dimostra quanto sia importante per le organizzazioni applicare politiche di password forti, controllare regolarmente se gli account con SPN sono ancora necessari e osservare le richieste insolite di ticket di servizio Kerberos per difendersi da questi attacchi.

Risorse aggiuntive

- Come proteggere Active Directory da Kerberoasting

- Comprendere e proteggere Kerberos

- Come difendersi dalla scansione SPN in Active Directory

- Procedure consigliate per la protezione avanzata di Active Directory

- Presentazione di Lightning Identity Runtime Protection

- Purple Knight

- Lightning IRP: rilevamento di schemi di attacco alimentato dall'intelligenza artificiale

Note finali

- https://attack.mitre.org/groups/G1024/

- https://attack.mitre.org/groups/G0065/

- https://www.sentinelone.com/anthology/blacksuit/

- https://attack.mitre.org/groups/G0102/

- https://attack.mitre.org/groups/G0119/

- https://malpedia.caad.fkie.fraunhofer.de/actor/vanilla_tempest

- https://www.crowdstrike.com/adversaries/vice-spider/

- https://thedfirreport.com/2024/08/26/blacksuit-ransomware/

- https://www.cyber.gov.au/about-us/view-all-content/alerts-and-advisories/apt40-advisory-prc-mss-tradecraft-in-action

- https://www.ic3.gov/Media/News/2024/240418.pdf

- https://asiapacificdefencereporter.com/wp-content/uploads/2023/08/Final-CRWD-2023-Threat-Hunting-Report.pdf

- https://www.microsoft.com/en-us/security/blog/2022/10/25/dev-0832-vice-society-opportunistic-ransomware-campaigns-impacting-us-education-sector/

- https://cloud.google.com/blog/topics/threat-intelligence/unc2165-shifts-to-evade-sanctions/

- https://www.mandiant.com/sites/default/files/2021-10/fin12-group-profile.pdf