La ricognizione del Lightweight Directory Access Protocol (LDAP) è un approccio che consente agli aggressori di scoprire dettagli preziosi su un'organizzazione, come account utente, gruppi, computer e privilegi. Scoprite come rilevare la ricognizione LDAP e come i cyberattaccanti possono utilizzare questo metodo nel tentativo di compromettere il vostro ambiente.

Che cos'è LDAP?

Dall'inizio degli anni '90, LDAP è il protocollo standard del settore per l'accesso e la gestione dei servizi di directory sulle reti IP. Le sessioni LDAP seguono uno schema di richiesta e risposta in cui un sistema client invia una richiesta a un server LDAP e riceve una risposta in cambio. Le applicazioni utilizzano LDAP per comunicare con Active Directory.

Che cos'è la ricognizione LDAP?

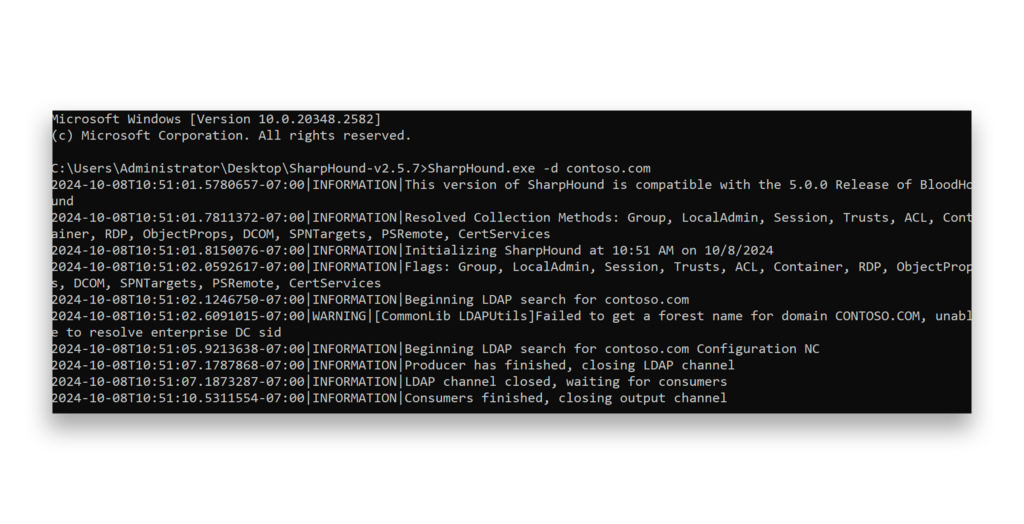

La ricognizione LDAP è una tecnica che gli aggressori utilizzano per raccogliere informazioni dalla Active Directory di un'organizzazione interrogando la directory tramite LDAP(Figura 1). Grazie a queste informazioni, possono individuare punti deboli o account con privilegi elevati da colpire per ulteriori attacchi, come l'escalation dei privilegi o il movimento laterale all'interno della rete.

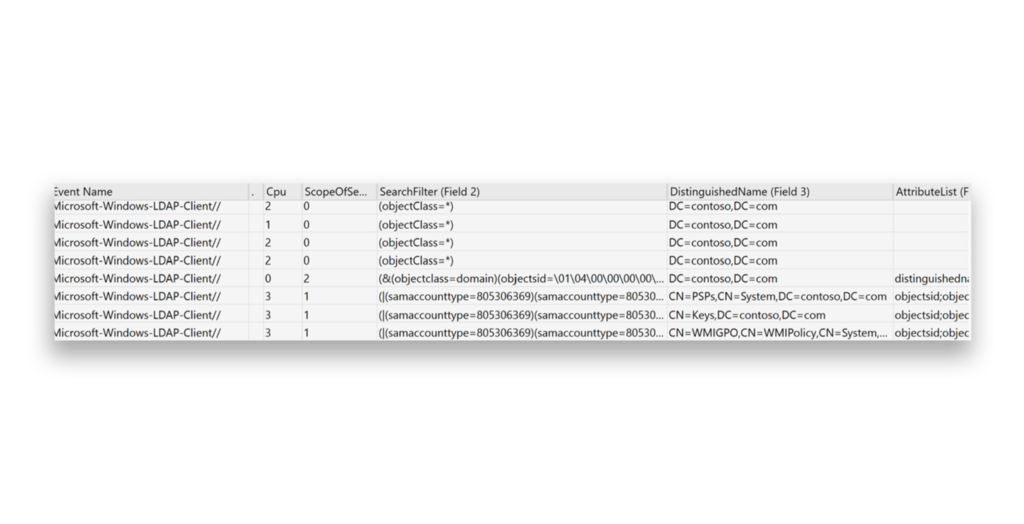

Come si può rilevare la ricognizione LDAP?

Il rilevamento è la migliore difesa quando si tratta di ricognizione LDAP. Una soluzione EDR che utilizza il provider ETW Microsoft-Windows-LDAP-Client può rilevare le query LDAP sospette(Figura 2). Un altro approccio consiste nell'implementare un monitoraggio di rete che analizzi il traffico LDAP.

Profili degli attori delle minacce

È noto che i seguenti attori delle minacce hanno utilizzato le query LDAP per la ricognizione:

- Black Basta (MITRE ATT&CK Software S1070)1

- BlackByte Ransomware2

- BlackCat (MITRE ATT&CK Software S1068)3

- BlackSuit4

- Panda Goblin alias Terra Zhulong5

- LockBit6

- Tempesta-05017

- Tempesta-15678

Strumenti di ricognizione LDAP

I seguenti strumenti, la maggior parte dei quali è disponibile su github.com, possono essere utilizzati per eseguire la ricognizione di LDAP:

- Esploratore Active Directory

- AdFind

- adrecon/ADRecon

- BloodHoundAD/SharpHound

- PowerShellMafia/PowerSploit

- Panoramica delle minacce

Tattica ATT&CK: Scoperta

Il 26 settembre 2024, Microsoft ha segnalato che STORM-0501 ha utilizzato ADRecon.ps1, uno script di ricognizione di Active Directory, negli attacchi ransomware. Questo script PowerShell ha aiutato il gruppo a raccogliere informazioni cruciali sul dominio, come utenti, gruppi e autorizzazioni.9

Il 26 agosto 2024, The DFIR Report ha evidenziato che la banda del ransomware BlackSuit ha utilizzato SharpHound per la ricognizione LDAP durante gli attacchi. Utilizzando SharpHound, BlackSuit ha mappato gli ambienti Active Directory.10

Il 5 ottobre 2023, Trend Micro ha riferito che la banda del ransomware Akira ha usato SharpHound per la ricognizione LDAP per mappare gli ambienti Active Directory durante gli attacchi.11

Il 6 luglio 2023, Microsoft ha riferito che la banda del ransomware BlackByte utilizzava strumenti come AdFind per effettuare ricognizioni LDAP durante gli attacchi. Sfruttando AdFind, la banda ha raccolto informazioni su Active Directory, come gli account utente e la struttura della rete, consentendo l'identificazione di obiettivi di alto valore e l'escalation dei privilegi.12

Nel giugno 2023, LogPoint ha riferito che la banda del ransomware LockBit ha utilizzato AdFind per la ricognizione LDAP come parte della sua strategia di attacco. Utilizzando AdFind, LockBit è stato in grado di interrogare Active Directory, raccogliendo dati su utenti, gruppi e computer.13

L'8 febbraio 2023, Trend Micro ha riferito che il gruppo Earth Zhulong ha utilizzato SharpHound per la ricognizione LDAP per mappare gli ambienti Active Directory delle aziende del Sud-Est asiatico. Dopo aver raccolto informazioni su utenti e autorizzazioni, il gruppo ha aumentato i privilegi e diffuso il malware nelle reti.14

Il 12 ottobre 2022, Trend Micro ha riferito che la banda del ransomware Black Basta ha utilizzato SharpHound per la ricognizione LDAP attraverso il framework Brute Ratel C2. Hanno eseguito SharpHound tramite Brute Ratel, iniettandolo nel processo svchost.exe per elaborare i file di output JSON. Questo ha permesso loro di mappare Active Directory, raccogliere dati, aumentare i privilegi e così via.15

Il 13 giugno 2022, Microsoft ha riferito che la banda del ransomware BlackCat ha utilizzato lo strumento AdFind per eseguire la ricognizione LDAP nei suoi attacchi. Hanno sfruttato AdFind per interrogare Active Directory, raccogliendo informazioni su utenti, gruppi e computer.16

Istantanea Semperis

La ricognizione LDAP rimane una tecnica di attacco rilevante perché molte organizzazioni si affidano pesantemente ad Active Directory per la gestione delle risorse di rete e delle autorizzazioni. Gli aggressori utilizzano la ricognizione LDAP per raccogliere informazioni preziose sulle strutture di rete, sugli account privilegiati e sui potenziali percorsi di attacco. Finché Active Directory sarà ampiamente utilizzato, la ricognizione LDAP rimarrà una fase chiave degli attacchi, il che rende importante per i difensori monitorare queste query LDAP.

Ulteriori letture

Note finali

- https://attack.mitre.org/software/S1070/

- https://malpedia.caad.fkie.fraunhofer.de/details/win.blackbyte

- https://attack.mitre.org/software/S1068/

- https://malpedia.caad.fkie.fraunhofer.de/details/win.blacksuit

- https://malpedia.caad.fkie.fraunhofer.de/actor/goblin_panda

- https://www.cisa.gov/news-events/cybersecurity-advisories/aa23-165a

- https://malpedia.caad.fkie.fraunhofer.de/actor/storm-0501

- https://malpedia.caad.fkie.fraunhofer.de/actor/storm-1567

- https://www.microsoft.com/en-us/security/blog/2024/09/26/storm-0501-ransomware-attacks-expanding-to-hybrid-cloud-environments/

- https://thedfirreport.com/2024/08/26/blacksuit-ransomware/

- https://www.trendmicro.com/vinfo/us/security/news/ransomware-spotlight/ransomware-spotlight-akira

- https://www.microsoft.com/en-us/security/blog/2023/07/06/the-five-day-job-a-blackbyte-ransomware-intrusion-case-study/

- https://www.logpoint.com/wp-content/uploads/2023/07/etp-lockbit.pdf

- https://www.trendmicro.com/en_be/research/23/b/earth-zhulong-familiar-patterns-target-southeast-asian-firms.html

- https://www.trendmicro.com/en_be/research/22/j/black-basta-infiltrates-networks-via-qakbot-brute-ratel-and-coba.html

- https://www.microsoft.com/en-us/security/blog/2022/06/13/the-many-lives-of-blackcat-ransomware/