Negli ambienti di identità ibridi, gli aggressori che riescono a violare l'Active Directory on-premises o Entra ID basato sul cloud, di solito tentano di espandere la loro portata in tutto l'ambiente di identità. Se la vostra infrastruttura di identità include Entra ID, assicuratevi di capire come rilevare e difendere dalla compromissione di Entra Connect.

Che cos'è il compromesso Entra Connect?

Una compromissione di Microsoft Entra Connect avviene quando gli aggressori prendono di mira il server Microsoft Entra Connect. Questo server utilizza un account ADSync per sincronizzare le identità tra Active Directory in sede e Entra ID nel cloud. Questo account dispone di autorizzazioni speciali per gestire il processo di sincronizzazione e se gli aggressori ottengono il controllo del server Entra Connect, possono utilizzare l'account ADSync per accedere all'ambiente cloud. Potrebbero anche eseguire un attacco DCSync a causa delle autorizzazioni di cui dispone l'account in Active Directory.

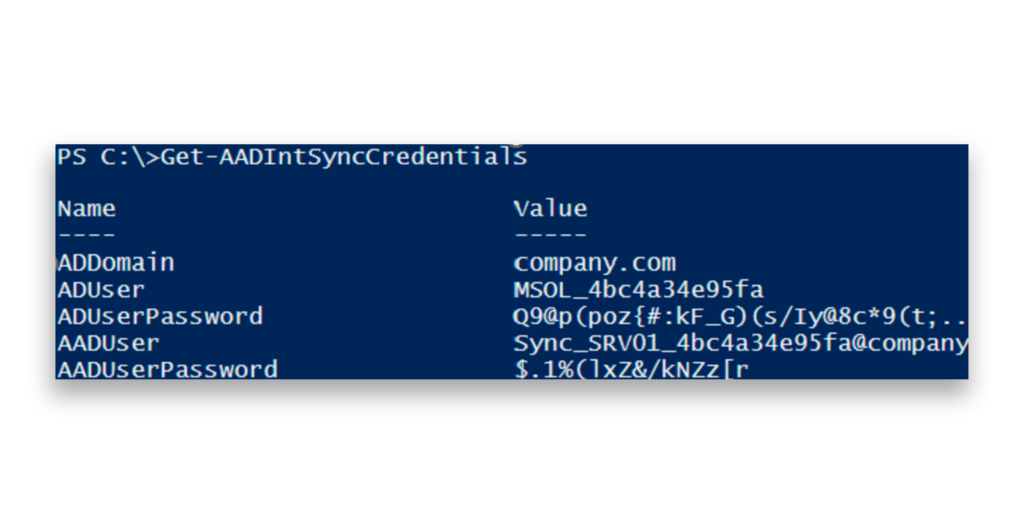

Sia la sincronizzazione dell'hash della password (PHS) che l'autenticazione pass-through (PTA) possono essere sfruttate per rubare altre credenziali. Ad esempio, gli aggressori possono utilizzare AADInternals per estrarre le credenziali e ottenere la password in chiaro dell'account ADSync, che garantisce l'accesso sia all'Active Directory on-premises che agli ambienti Entra ID(Figura 1).

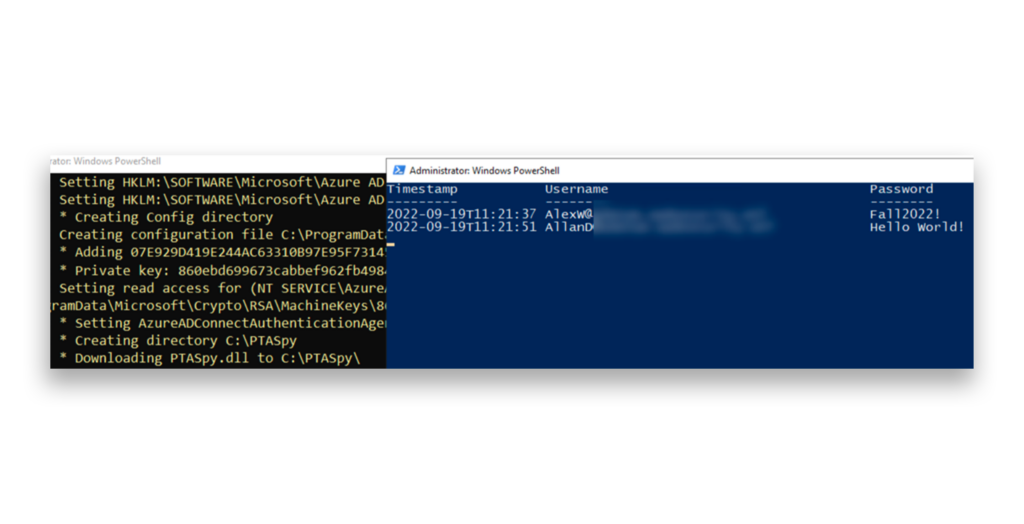

La Figura 2 mostra un esempio di come AADInternals possa sfruttare l'autenticazione pass-through compromettendo l'agente PTA, estraendo il suo certificato e impostando un agente dannoso. Ciò consente agli aggressori di intercettare e registrare le credenziali durante l'autenticazione.

Come difendersi dalla compromissione di Entra Connect

Per proteggere il server Entra Connect, applicare le seguenti raccomandazioni fondamentali:

- Ridurre al minimo il numero di membri del gruppo Administrators locale del server Entra Connect.

- Trattate il server Entra Connect come una risorsa di livello 0, garantendogli il massimo livello di protezione.

- Assicurarsi che Entra Connect sia aggiornato con le ultime patch di sicurezza.

- Implementare una soluzione di rilevamento e risposta degli endpoint (EDR) sul server Entra Connect.

- Impostare un criterio di accesso condizionato aggiuntivo per limitare l'uso dell'account di sincronizzazione della directory in sede, che è escluso dai criteri MFA. Configurare il criterio in modo che si possa accedere a questo account solo da indirizzi IP legati ai server Entra Connect.

La creazione di un criterio di accesso condizionato per limitare l'account di sincronizzazione delle directory potrebbe essere simile al seguente:

- Incarichi

- Utenti o identità di carico di lavoro: Selezionare l'account di sincronizzazione della directory (Sync_*).

- Applicazioni cloud: mirate a tutte le applicazioni cloud o limitate a quelle necessarie.

- Le condizioni

- Posizioni: Specificare gli indirizzi IP affidabili associati ai server Entra Connect. È possibile controllare i registri di accesso degli ultimi 30-90 giorni per identificare gli indirizzi IP collegati al server Entra Connect.

- Controlli di accesso

- Concessione: Assicurarsi che l'accesso sia consentito solo dalle posizioni specificate.

- Escludi MFA: l'account di sincronizzazione della directory è escluso dall'MFA per impostazione predefinita.

Questo criterio limita l'uso dell'account agli IP fidati, impedendo l'accesso non autorizzato da altre postazioni.

Microsoft ha annunciato la riduzione delle autorizzazioni per il ruolo Directory Synchronization Accounts, utilizzato sia in Microsoft Entra Connect Sync che in Cloud Sync. Questa è un'ottima notizia per i difensori perché riduce la superficie di attacco in Entra ID.

L'account di sincronizzazione della directory ha ora solo l'autorizzazione microsoft.directory/onPremisesSynchronization/standard/read, che limita le operazioni che può svolgere in Entra ID.1 Tuttavia, il server Entra Connect rimane una risorsa di livello 0 perché l'account detiene ancora autorizzazioni significative nella Active Directory on-premises. Pertanto, è ancora un sistema critico da proteggere.

Come rilevare la compromissione di Entra Connect

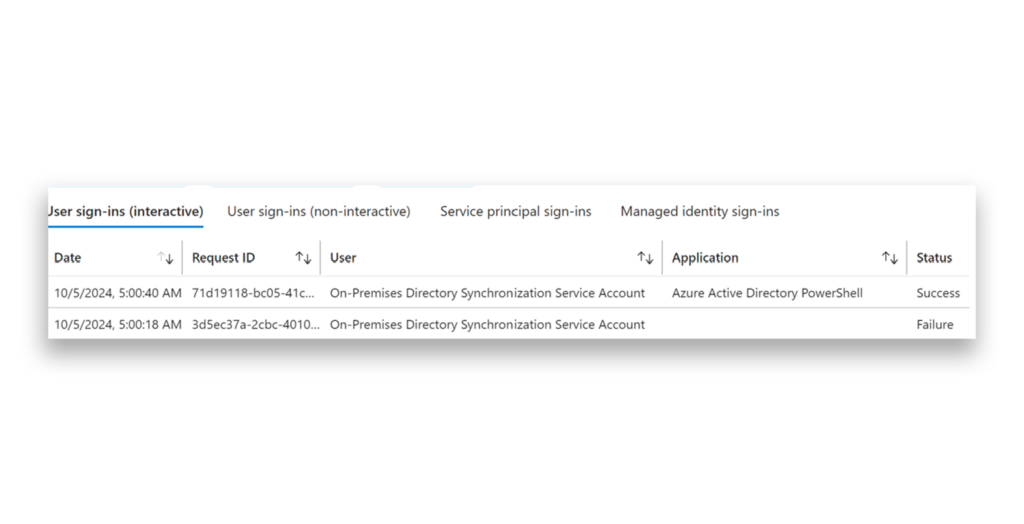

Impostare una regola di Log Analytics in Entra ID per attivare un avviso ogni volta che l'account Sync_*, noto anche come account di sincronizzazione della Directory On-Premises, si autentica a qualsiasi applicazione diversa da Microsoft Azure Active Directory Connect. Questo passaggio consente di monitorare e rilevare qualsiasi attività non autorizzata o sospetta, in quanto l'account dovrebbe essere utilizzato solo con questa applicazione. Ad esempio, la Figura 3 mostra questo account che si autentica a Entra ID PowerShell, il che dovrebbe far suonare immediatamente un campanello d'allarme.

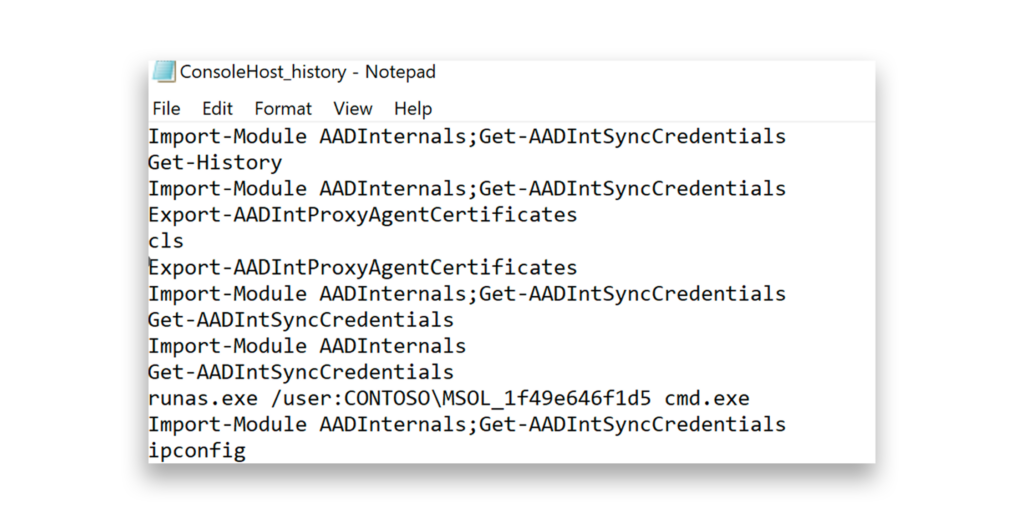

Da un punto di vista forense, i registri della cronologia della console PowerShell o la registrazione di Scriptblock possono essere preziosi, soprattutto per gli strumenti di tracciamento come AADInternals(Figura 4).

Non ci sono eventi specifici legati all'autenticazione pass-through per il monitoraggio. Tuttavia, un buon approccio per tracciare potenziali problemi consiste nel monitorare qualsiasi accesso sospetto alle chiavi API crittografiche (CAPI). Il monitoraggio di questa attività può aiutare a individuare le esportazioni di certificati di autenticazione pass-through, che potrebbero indicare azioni non autorizzate o un tentativo di sfruttare il sistema di autenticazione pass-through come parte della compromissione di Entra Connect. AADInternals ha documentato il processo che un attacco di questo tipo potrebbe utilizzare.2

Profili degli attori delle minacce

L'attore della minaccia Storm-0501 è noto per l'utilizzo della compromissione di Entra Connect nelle sue operazioni.3

Strumenti di compromesso Entra Connect

Gerenios/AADInternals, disponibile su github.com, può essere utilizzato per estrarre o raccogliere le credenziali dal server Entra Connect.

Panoramica delle minacce

Tattica ATT&CK: Accesso alle credenziali

Il 26 settembre 2024, Microsoft ha riferito che il gruppo Storm-0501 ha utilizzato la compromissione di Entra ID Connect per ottenere le credenziali dell'account di sincronizzazione di Directory on-premises. Con queste credenziali, gli aggressori sono stati in grado di autenticarsi e ottenere un token di accesso per Microsoft Graph. Questo ha permesso loro di reimpostare o modificare le password di Entra ID per qualsiasi account ibrido.4

Istantanea Semperis

Nonostante la riduzione delle autorizzazioni per l'account di sincronizzazione della directory in Entra ID alla sola lettura, Entra Connect deve ancora essere trattato come un asset di livello 0. L'account mantiene potenti autorizzazioni all'interno dell'Active Directory on-premises, che rimane un punto di controllo critico per gli ambienti ibridi. Se compromesso, gli aggressori possono sfruttare queste autorizzazioni in sede per aumentare l'accesso, eseguire movimenti laterali e compromettere l'intera infrastruttura.

Note finali

- https://github.com/MicrosoftDocs/entra-docs/commit/6cef860add24f6741d00bda9133ec7c4be91fd81

- https://aadinternals.com/post/pta/

- https://malpedia.caad.fkie.fraunhofer.de/actor/storm-0501

- https://www.microsoft.com/en-us/security/blog/2024/09/26/storm-0501-ransomware-attacks-expanding-to-hybrid-cloud-environments/