Il rapporto Five Eyes sulla compromissione di Active Directory elenca l'estrazione di NTDS.DIT come una delle principali tattiche di attacco. Con l'accesso a questo file, gli aggressori potrebbero essere in grado di estrarre gli hash delle password, che possono portare a una completa compromissione di Active Directory. Per saperne di più sull'estrazione NTDS.DIT, su come rilevarla e su come difendersi da essa.

Che cos'è NTDS.DIT?

NTDS.DIT, acronimo di New Technology Directory Services Directory Information Tree, è il database di Active Directory Domain Services (AD DS). Questo database memorizza i dati della directory e li rende disponibili agli utenti e agli amministratori della rete. Questi dati includono gli hash delle password e i dettagli degli utenti per tutti gli oggetti computer e utenti del dominio, informazioni potenti nelle mani sbagliate.

Che cos'è l'estrazione NTDS.DIT?

Gli aggressori estraggono NTDS.DIT facendo una copia del file NTDS.DIT da un controller di dominio (DC). L'accesso a NTDS.DIT è uno dei motivi per cui gli aggressori prendono di mira i backup dei DC e un altro motivo per cui mantenere backup sicuri, dedicati e specifici per AD è una best practice.

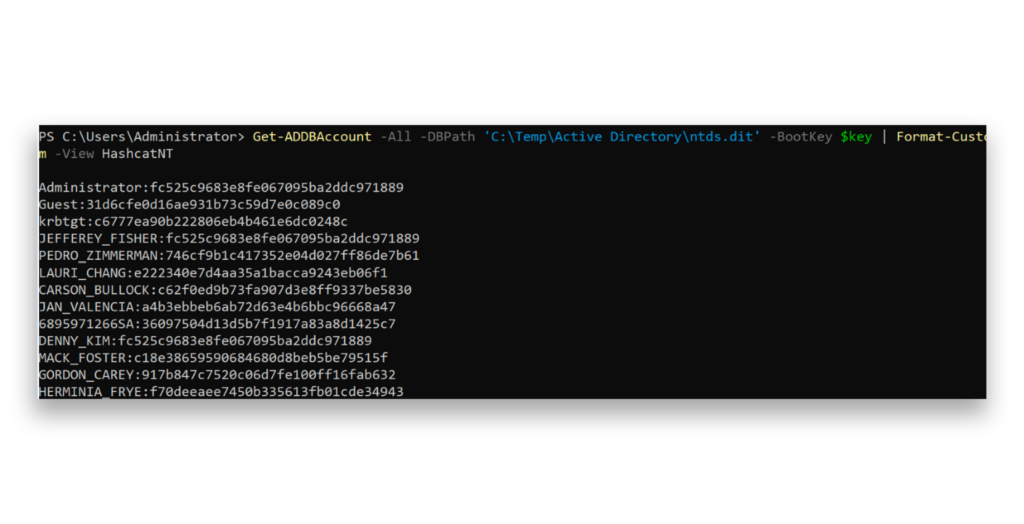

Utilizzando il file NTDS.DIT estratto insieme all'hive del registro di sistema SYSTEM estratto (che memorizza le chiavi di crittografia), gli aggressori possono decifrare gli hash offline o utilizzarli in un attacco Pass the Hash, aggirando la necessità di decifrarli(Figura 1). Una volta ottenuto l'accesso agli hash delle password, gli aggressori possono controllare tutti gli account, compresi quelli di amministratore di dominio, compromettendo l'intera rete.

Come difendersi dall'estrazione di NTDS.DIT

Per estrarre il file NTDS.DIT da un DC, gli aggressori necessitano di privilegi elevati, in genere equivalenti a quelli di amministratore di dominio o amministratore aziendale. Senza tale accesso, non possono recuperare questi dati sensibili. Per ridurre il rischio di estrazione del file NTDS.DIT, i difensori devono:

- Limitare l'appartenenza ai gruppi di livello 0, come gli amministratori di dominio e gli amministratori aziendali.

- Monitorare attentamente l'aggiunta di qualsiasi utente a un gruppo di livello 0.

- Applicare il tiering amministrativo per gli account di livello 0, come minimo.

- Utilizzare strumenti come Purple Knight per affrontare le vulnerabilità comuni e Forest Druid per identificare e attenuare i percorsi di attacco che portano ai gruppi di livello 0.

Come rilevare l'estrazione di NTDS.DIT

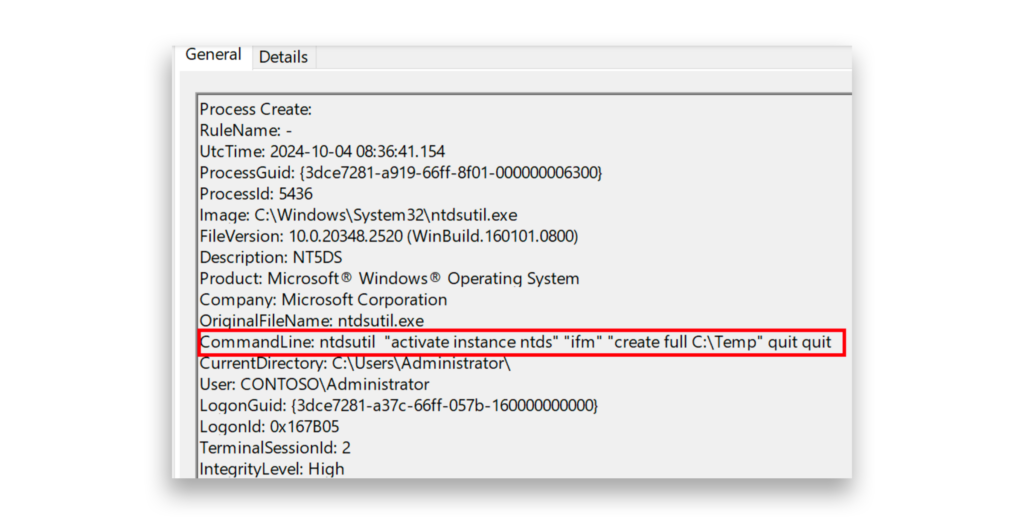

Per rilevare l'estrazione di NTDS.DIT da un DC, i difensori possono monitorare l'uso di ntdsutil.exe nella riga di comando, in particolare quando contiene activate instance ntds, che attiva l'istanza NTDS, e ifm, che crea supporti di installazione da Active Directory(Figura 2). Questa attività è un forte indicatore dei tentativi di estrazione di NTDS.DIT. La maggior parte delle soluzioni di rilevamento e risposta degli endpoint (EDR) è in grado di registrare le attività della riga di comando, il che può aiutare a indagare su tali attacchi.

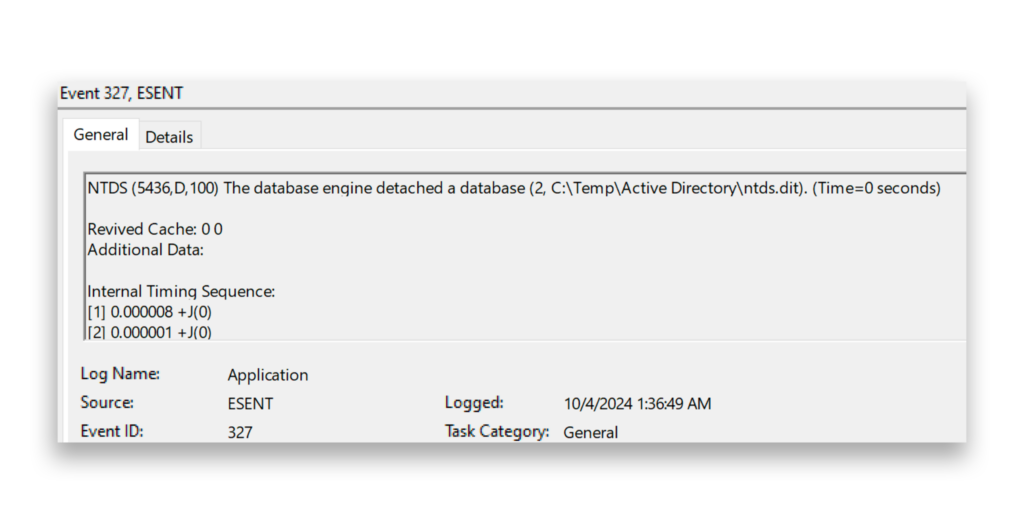

Per tracciare l'estrazione di NTDS.DIT dal punto di vista forense, i difensori possono esaminare i registri delle applicazioni su un CC e filtrare gli ID evento 325 e 327. Entrambi gli eventi rivelano dove è stato copiato il file NTDS.DIT(Figura 3).

Profili degli attori delle minacce

È noto che i seguenti attori delle minacce utilizzano ntdsutil.exe per estrarre il file NTDS.DIT.

- APT41 (Gruppo MITRE ATT&CK G0096)1

- CL-STA-00432

- Gruppo Lazarus (Gruppo MITRE ATT&CK G0032)3

- Mustang Panda (MITRE ATT&CK Group G0129)4

- RA World alias RA Group5

- Rhysida6

- Sandworm Team alias ELECTRUM, Telebots, IRON VIKING, BlackEnergy, Quedagh, Voodoo Bear, IRIDIUM, Seashell Blizzard, FROZENBARENTS, APT44 (MITRE ATT&CK Group G0034)7

- Tempesta-15678

- Volt Typhoon (MITRE ATT&CK Group G1017)9

Strumenti di estrazione NTDS.DIT

Per copiare il database NTDS.DIT si possono utilizzare i seguenti strumenti:

- Ntdsutil

- csababarta/ntdsxtract

- zcgonvh/NTDSDumpEx

Panoramica delle minacce

Tattica ATT&CK: Accesso alle credenziali

Il 6 settembre 2024, Palo Alto Networks ha riferito che Stately Taurus (alias Mustang Panda), un attore di minacce con sede in Cina, ha utilizzato Vssadmin per creare una copia ombra del volume sui DC, consentendo di rubare il file NTDS.DIT. Successivamente, l'aggressore ha copiato l'hive SYSTEM dal registro di sistema per recuperare la chiave di avvio, che gli ha permesso di decrittografare il file NTDS.DIT. In questo modo il gruppo ha avuto accesso ai nomi utente e agli hash delle password degli account di Active Directory.10

Il 22 luglio 2024, Palo Alto Networks ha riferito che la banda del ransomware RA World ha utilizzato strumenti come Impacket per copiare il file NTDS.DIT dai DC, consentendo l'accesso ai nomi utente e agli hash delle password. La banda ha anche scaricato gli hives di registro SAM e SYSTEM per decifrare e decifrare gli hash offline.11

Il 20 maggio 2024, è stato segnalato che la banda del ransomware Akira ha scalato i privilegi per esfiltrare il file NTDS.DIT dai DC. A tal fine, la banda ha spento la macchina virtuale (VM) del controller, copiato i file VMDK in un'altra VM ed estratto i file hive NTDS.DIT e SYSTEM. L'hive SYSTEM forniva le chiavi di decodifica per gli hash delle password in NTDS.DIT, consentendo agli aggressori di decifrare le password o di utilizzare tecniche di Pass the Hash per ottenere l'accesso ad altri sistemi.12

L'8 agosto 2023, Check Point Research ha riferito che la banda di ransomware Rhysida ha utilizzato ntdsutil.exe per creare un backup del file NTDS.DIT durante i suoi attacchi. Questo file, che contiene dati sensibili di Active Directory come nomi utente e hash delle password, è stato memorizzato in una cartella denominata temp_l0gs.13

Il 14 giugno 2023, Palo Alto Networks ha rivelato che l'attore della minaccia CL-STA-0043 ha copiato il file NTDS.DIT dai DC nell'ambito di una campagna rivolta ai governi del Medio Oriente e dell'Africa. L'aggressore ha utilizzato questo file per ottenere gli hash delle password e, con l'aiuto dell'hive del registro SYSTEM copiato, ha decrittografato le credenziali.14

Il 24 maggio 2023, Microsoft ha riferito che Volt Typhoon, un attore di minacce con sede in Cina, ha utilizzato ntdsutil.exe per creare supporti di installazione dai DC, in locale o in remoto. Questo ha permesso agli aggressori di ottenere i nomi utente e gli hash delle password memorizzati nei supporti, che erano destinati alla creazione di nuovi DC.15

Il 14 ottobre 2022, Microsoft ha riferito che Seashell Blizzard (precedentemente noto come IRIDIUM), un attore di minacce con sede in Russia, ha utilizzato ntdsutil.exe per eseguire il backup dei database di Active Directory durante i suoi attacchi ransomware. Creando questi backup, l'aggressore ha estratto nomi utente e hash delle password da ogni account di Active Directory.16

L'8 settembre 2022, Cisco Talos ha riferito che il gruppo Lazarus ha utilizzato lo strumento vssadmin per creare copie shadow dei volumi ed esfiltrare il file NTDS.DIT contenente i dati di Active Directory. Copiando il file NTDS.DIT attraverso questi backup, Lazarus ha ottenuto l'accesso a credenziali di account critici.17

Il 18 agosto 2022, Group-IB ha riferito che il gruppo di minacce APT41 ha utilizzato strumenti come vssadmin per creare copie shadow dei volumi per esfiltrare il file NTDS.DIT. Questo file contiene dati sensibili, tra cui nomi utente e hash delle password di Active Directory.18

Istantanea Semperis

L'estrazione di NTDS.DIT è un metodo utilizzato dagli aggressori per assumere il controllo di un intero ambiente Active Directory. Copiando il file NTDS.DIT e l'hive del registro SYSTEM da un DC, gli aggressori possono ottenere l'accesso a tutti gli hash delle password del sistema. Questi hash possono essere decifrati o utilizzati in attacchi Pass-the-Hash, offrendo agli aggressori il controllo di account critici, compresi quelli di amministratore di dominio.

Ulteriori informazioni sulla protezione di Active Directory

- Scaricare Purple Knight

- Scaricare Forest Druid

- Semperis Directory Services Protector (DSP)

- AD Security 101: Passare l'Hash

Note finali

- https://attack.mitre.org/groups/G0096/

- https://malpedia.caad.fkie.fraunhofer.de/actor/cl-sta-0043

- https://attack.mitre.org/groups/G0032/

- https://attack.mitre.org/groups/G0129/

- https://www.darkreading.com/ics-ot-security/fast-growing-ra-ransomware-group-goes-global

- https://malpedia.caad.fkie.fraunhofer.de/details/win.rhysida

- https://attack.mitre.org/groups/G0034/

- https://malpedia.caad.fkie.fraunhofer.de/actor/storm-1567

- https://attack.mitre.org/groups/G1017/

- https://unit42.paloaltonetworks.com/stately-taurus-abuses-vscode-southeast-asian-espionage/

- https://unit42.paloaltonetworks.com/ra-world-ransomware-group-updates-tool-set/

- https://gbhackers.com/akira-ransomware-privilege-escalation/#google_vignette

- https://research.checkpoint.com/2023/the-rhysida-ransomware-activity-analysis-and-ties-to-vice-society/

- https://www.paloaltonetworks.com/blog/security-operations/through-the-cortex-xdr-lens-uncovering-a-new-activity-group-targeting-governments-in-the-middle-east-and-africa/

- https://www.microsoft.com/en-us/security/blog/2023/05/24/volt-typhoon-targets-us-critical-infrastructure-with-living-off-the-land-techniques/

- https://www.microsoft.com/en-us/security/blog/2022/10/14/new-prestige-ransomware-impacts-organizations-in-ukraine-and-poland/

- https://blog.talosintelligence.com/lazarus-three-rats/

- https://www.group-ib.com/blog/apt41-world-tour-2021/