- Perché il rilevamento delle password è fondamentale?

- Spruzzare la password utilizzando la pre-autenticazione Kerberos

- Spruzzatura di password utilizzando intervalli di ritardo randomizzati

- Rilevamento della spruzzatura di password con Lightning IRP

- Altre raccomandazioni per il rilevamento delle password

- Risorse aggiuntive

Il rilevamento di password spruzzate è un'abilità vitale per tutte le organizzazioni. In un attacco di password spraying, l'aggressore tenta di ottenere un accesso non autorizzato provando alcune password comuni o deboli su molti account, anziché puntare a un singolo account con molte password. L'idea è quella di testare diverse password, sperando che qualche utente abbia scelto una password debole.

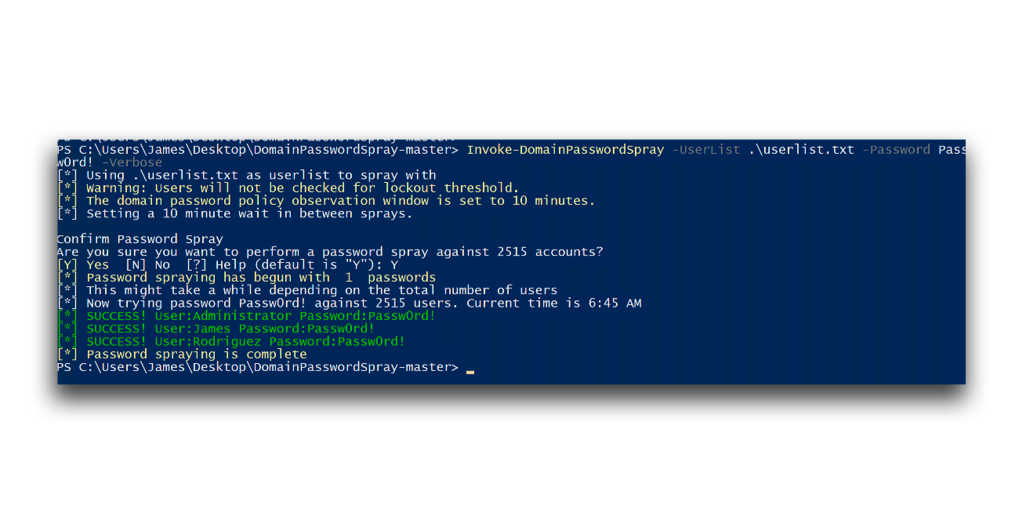

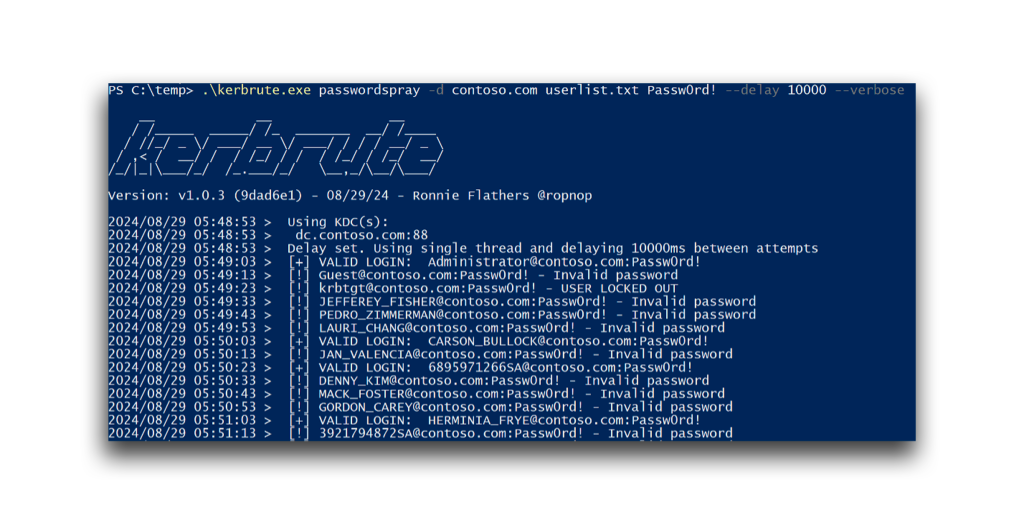

Nel contesto di Active Directory (AD), gli attacchi di password spraying sono preoccupanti perché qualsiasi utente autenticato in un ambiente AD può utilizzare LDAP per interrogare gli account. Ciò consente a un aggressore con privilegi minimi di tentare password comuni o deboli su molti account senza attivare i criteri di blocco degli account(Figura 1).

Perché il rilevamento delle password è fondamentale?

Microsoft stima che gli attacchi di password spray siano responsabili di oltre un terzo di tutte le compromissioni di account, evidenziando la minaccia che questo metodo rappresenta per le organizzazioni.

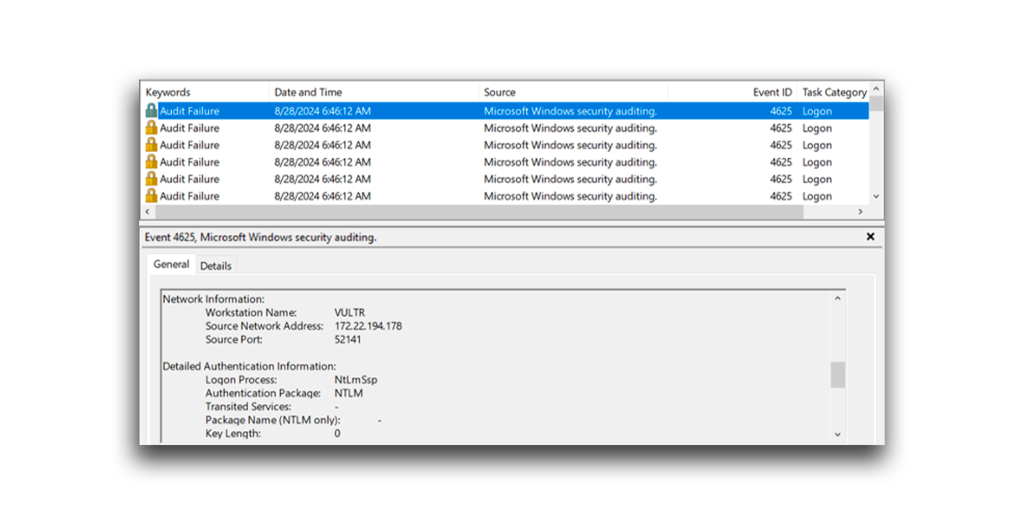

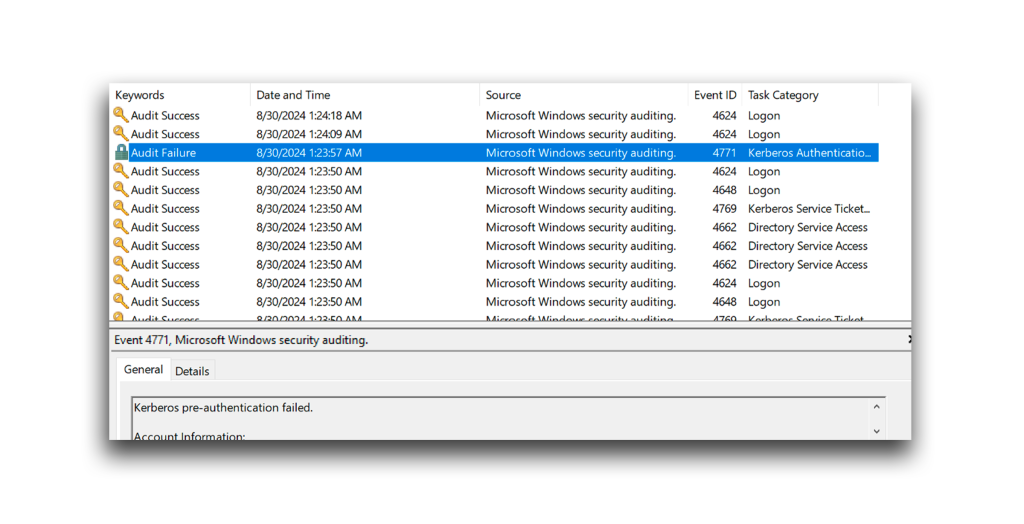

Gli attacchi di spruzzatura delle password possono generare una quantità significativa di attività nei registri degli eventi di sicurezza di un controller di dominio (DC) e un grande volume di traffico di rete(Figura 2).

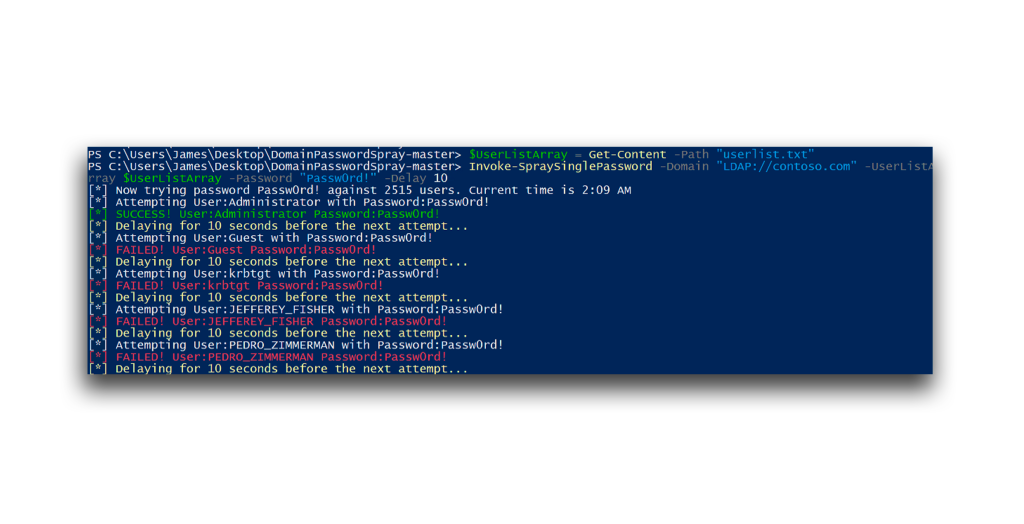

Numerosi accessi falliti possono essere rumorosi. Pertanto, un aggressore potrebbe introdurre un ritardo tra i tentativi in un attacco di spruzzatura della password(Figura 3). Poiché i registri degli eventi di sicurezza sui DC sono spesso generati in pochi secondi, questo ritardo aiuta l'attacco a confondersi con la normale attività, riducendo le possibilità di rilevamento.

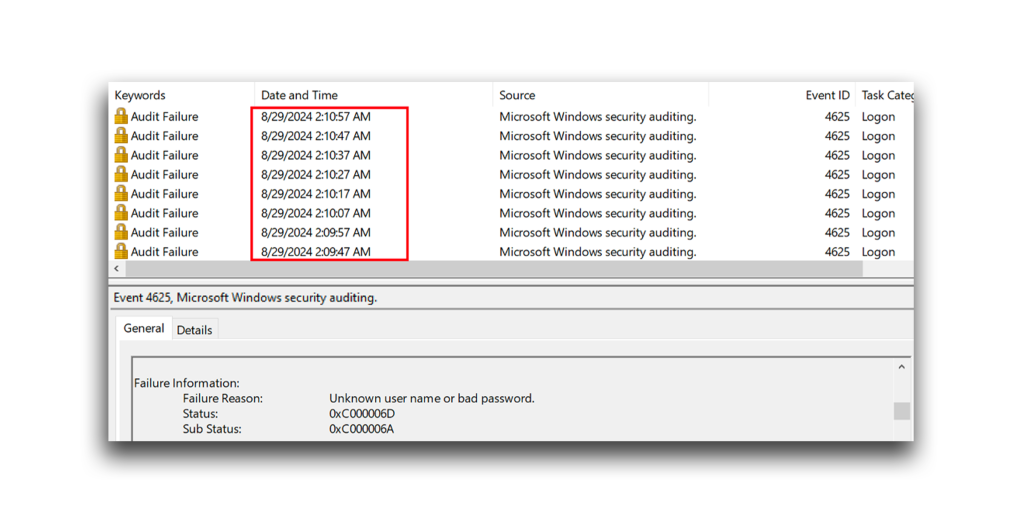

I registri su un DC mostrano che i timestamp di questi tentativi di accesso falliti si verificano a intervalli coerenti, causati dall'introduzione di un ritardo di 10 secondi tra ogni tentativo. Questa tempistica distribuita rende l'attività meno sospetta rispetto a più tentativi di accesso falliti che avvengono contemporaneamente(Figura 4).

Spruzzare la password utilizzando la pre-autenticazione Kerberos

L'aggiunta di un ritardo rende meno sospetto un attacco di spruzzatura della password. Tuttavia, l'attacco attiverà comunque l'evento Un account non è riuscito ad accedere sul DC.

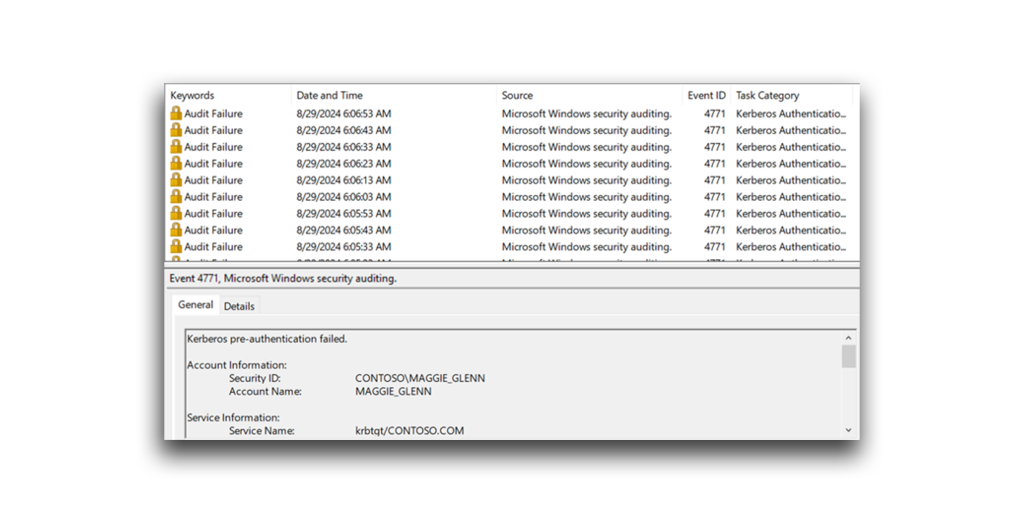

La pre-autenticazione Kerberos può rendere più difficile il rilevamento dello spraying delle password. I tentativi falliti che utilizzano questa pre-autenticazione non generano gli eventi standard di fallimento dell'accesso nei registri degli eventi di sicurezza. In questo modo, l'attaccante può indovinare le password senza attivare i tipici avvisi associati ai tentativi di accesso falliti(Figura 5).

In questo tipo di attacco, invece di vedere i tipici eventi An account failed to log on nei registri degli eventi di Security, si osservano eventi Kerberos Pre-Authentication failed. Questi eventi includono il valore esadecimale 0x18, che significa che è stata inserita una password errata(Figura 6).

Spruzzatura di password utilizzando intervalli di ritardo randomizzati

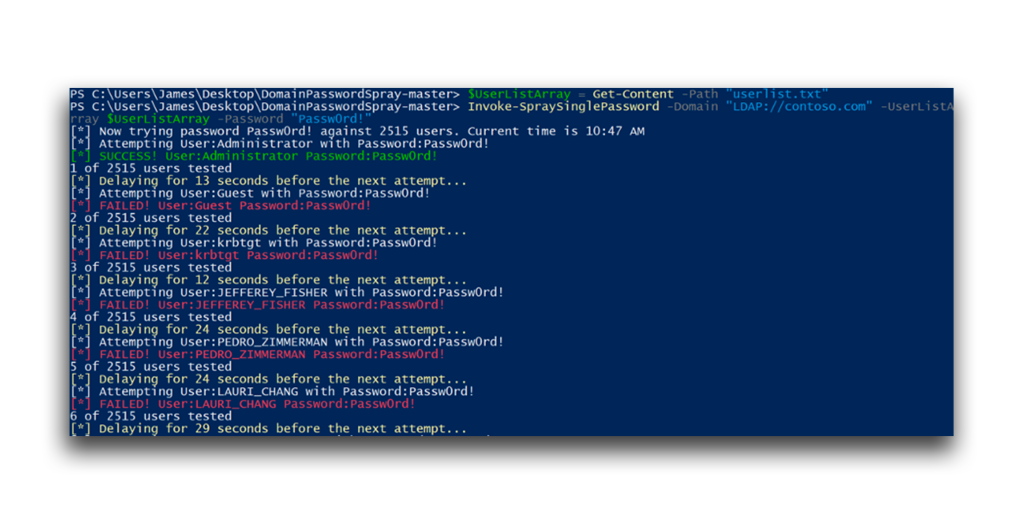

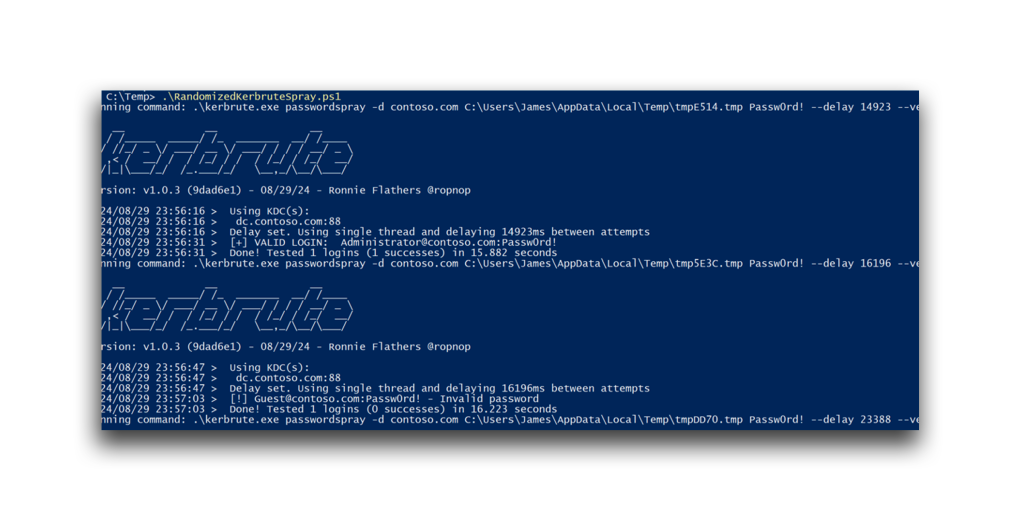

Un altro modo per rendere più difficile il rilevamento dello spraying di password è quello di interrompere gli schemi prevedibili che i sistemi di sicurezza spesso monitorano(Figura 7). Questa casualità fa sì che l'attacco si confonda con il traffico normale, rendendo il rilevamento e la risposta all'attacco più impegnativi per i sistemi e i team di sicurezza.

Un attacco di password spraying con ritardi randomizzati genera comunque eventi di log. Tuttavia, la tempistica irregolare tra i tentativi può rendere più difficile il rilevamento dello spraying di password. Invece di uno schema coerente, i registri mostrano tentativi di accesso distribuiti in modo imprevedibile, rendendo l'attacco meno evidente(Figura 8).

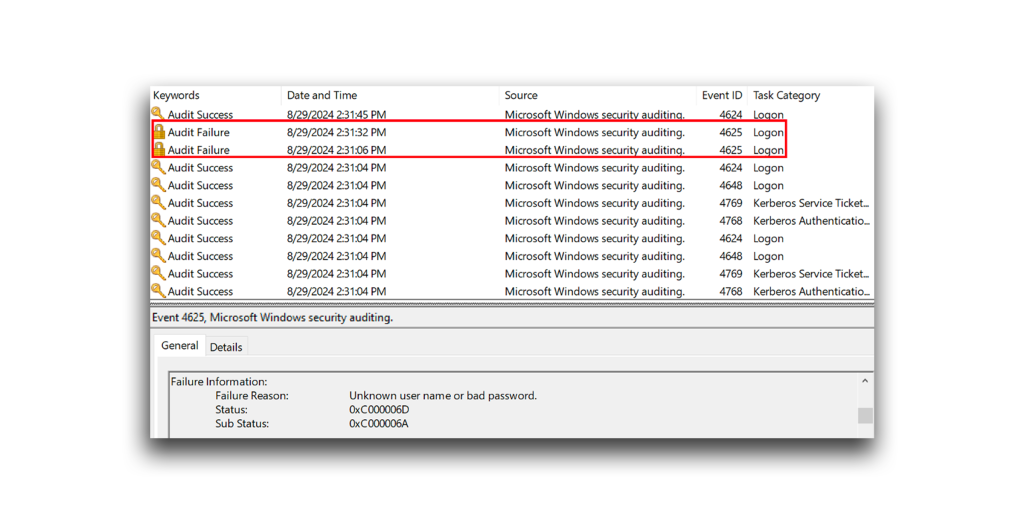

Lo stesso concetto può essere applicato randomizzando gli intervalli di ritardo durante un attacco di password spraying che utilizza la pre-autenticazione Kerberos. Poiché gli eventi 4771 non sono tipicamente monitorati da vicino, l'introduzione di ritardi randomizzati rende il rilevamento ancora più difficile di quanto discusso in precedenza(Figura 9).

Come nell'esempio precedente, la randomizzazione degli intervalli di ritardo tra ogni tentativo di accesso può far apparire questa attività come un comportamento normale nei registri(Figura 10).

Rilevamento degli attacchi di spruzzatura delle password con Lightning Identity Runtime Protection

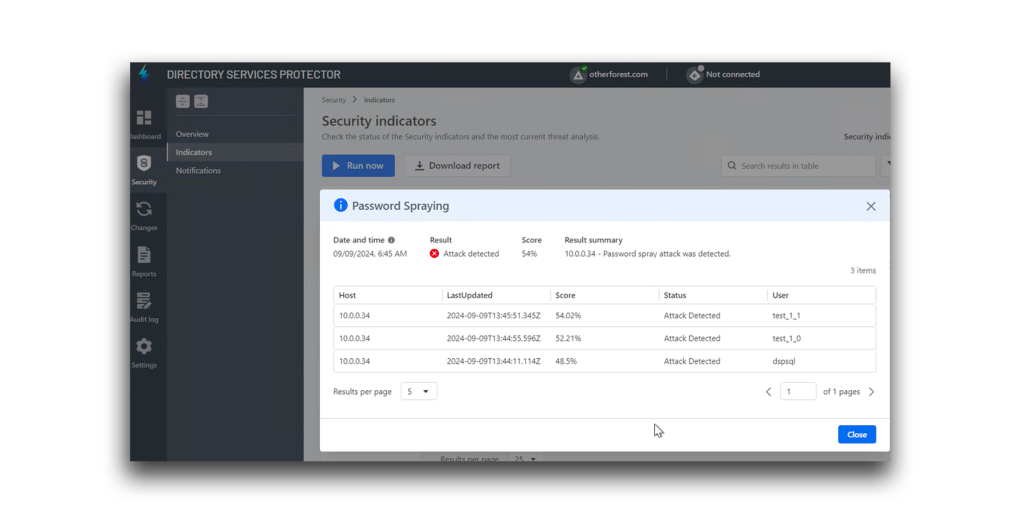

Identity Runtime Protection (IRP), una funzionalità della Semperis Lighting Platform, utilizza vari indicatori di pattern di attacco e il rilevamento delle anomalie per monitorare e rilevare gli attacchi basati sull'identità. Lightning IRP necessita in genere di 7-10 giorni per apprendere gli schemi di un ambiente attraverso l'analisi del comportamento.

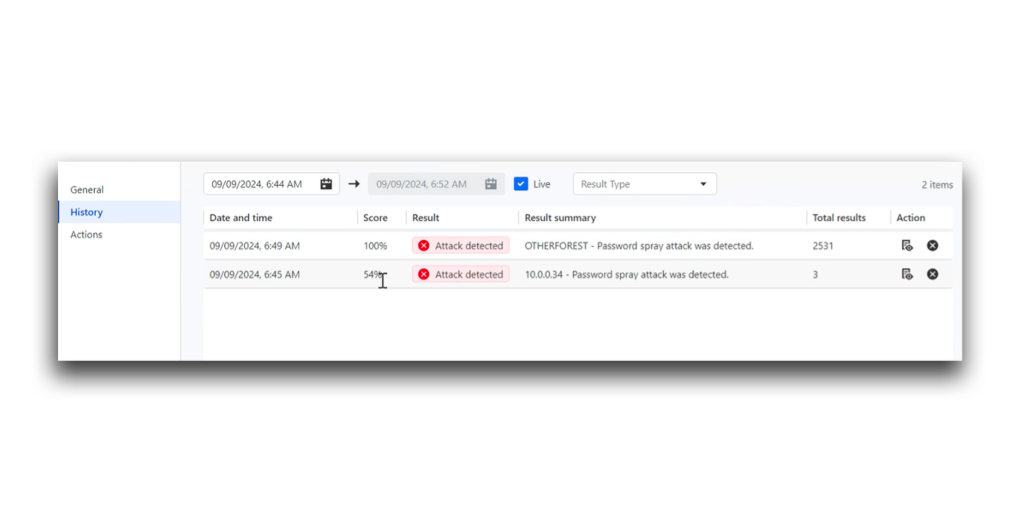

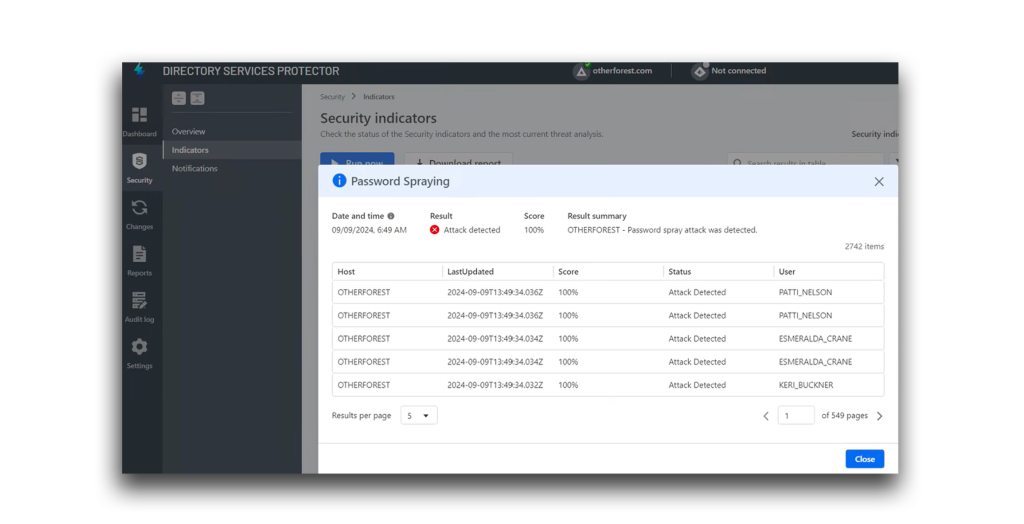

La Figura 11 mostra Lightning IRP che identifica con successo due attacchi di spruzzatura di password. In base a questi avvisi, è possibile determinare quali account sono stati presi di mira e i relativi punteggi di rilevamento.

La Figura 12 mostra il rilevamento diLightning IRP password spraying di un attacco che ha randomizzato gli intervalli di ritardo per ogni tentativo di password spraying tramite la pre-autenticazione Kerberos. Il punteggio di rilevamento è basso in questo caso, perché l'attacco è stato progettato per essere più furtivo. Tuttavia, Lighting IRP è stato in grado di rilevare il comportamento anche se il traffico era destinato a sembrare tipico e a non suscitare allarmi.

L'esecuzione di un attacco di spruzzatura di password senza randomizzare gli intervalli di ritardo comporta in genere un punteggio di rilevamento più elevato, come illustrato nella Figura 13. Questo metodo ha maggiori probabilità di essere segnalato con un punteggio di rilevamento più alto (100% in questo esempio) a causa della sua natura prevedibile e rumorosa, che facilita il rilevamento e la categorizzazione dello spraying di password.

Ulteriori raccomandazioni per il rilevamento delle password di spruzzatura

Per ridurre il rischio di attacchi di spruzzatura della password, è importante applicare politiche di password forti, compresa l'implementazione di meccanismi di blocco dell'account (temporaneo o permanente) dopo diversi tentativi di accesso consecutivi falliti. Le organizzazioni devono assicurarsi che tali criteri di password siano applicati attraverso un criterio di dominio predefinito o criteri di password a grana fine in Active Directory.

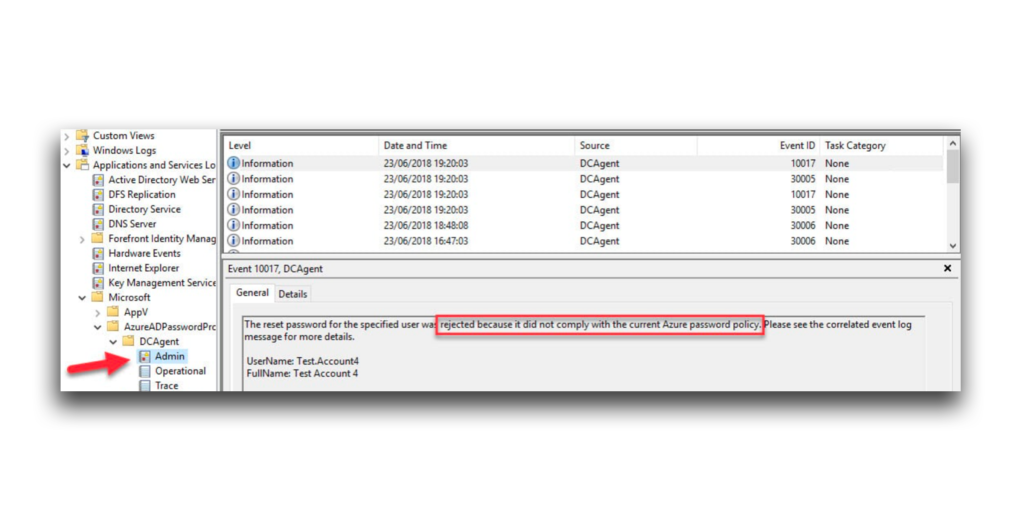

Le organizzazioni che utilizzano Entra ID P1 o che dispongono delle licenze Enterprise Mobility + Security (EMS) o Microsoft 365 possono ottenere un ulteriore livello di protezione implementando Entra Password Protection o una soluzione simile per Active Directory. Questo strumento impedisce in modo proattivo agli utenti di creare o utilizzare password facilmente indovinabili o che sono state compromesse in precedenti violazioni. Integrando questa soluzione, le organizzazioni possono migliorare le probabilità di successo del rilevamento di password spruzzate.

La Figura 14 mostra un esempio in cui Entra ID Password Protection ha impedito a un utente di impostare una password non conforme all'attuale politica sulle password dell'organizzazione.

Ulteriori risorse per il rilevamento di password spruzzate

- Come difendersi dagli attacchi che spruzzano le password

- Rilevare e prevenire gli attacchi basati sull'identità

- Criteri di Windows per le password (Microsoft Learn)

- Microsoft Entra Password Protection for AD Domain Services (Microsoft Learn)

- ropnop/kerbrute: Uno strumento per eseguire il bruteforcing Kerberos pre-auth (github.com)

- dafthack/DomainPasswordSpray: Uno strumento scritto in PowerShell per eseguire un attacco di spruzzatura delle password contro gli utenti del dominio (github.com) Nota: per impostazione predefinita, questo strumento genera automaticamente l'elenco degli utenti dal dominio. Fate molta attenzione a non bloccare gli account!

- Implementazione di strumenti di sicurezza moderni (MSEndpointMgr)