Lo spraying di password è una delle principali minacce informatiche, citata nel recente rapporto delle agenzie di cybersecurity dell'alleanza Five Eyes. Che cos'è lo spraying di password, come lo hanno usato i cyberattaccanti in passato e come potete rilevare e difendere il vostro ambiente Active Directory ibrido dagli attacchi di spraying di password?

Che cos'è la spruzzatura delle password?

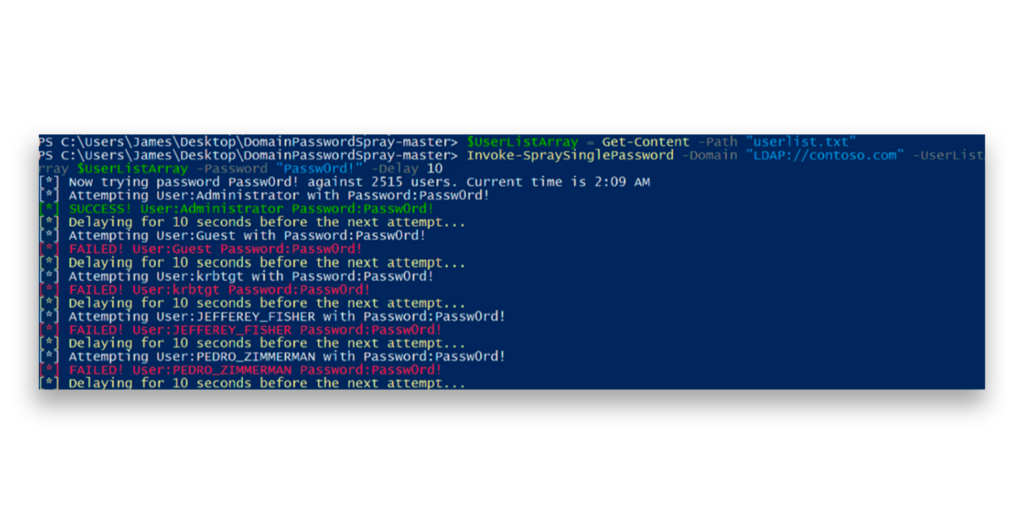

Il password spraying è un attacco in cui gli aggressori provano password comuni o deboli su molti account, prendendo di mira sistemi come VPN, gateway Citrix e tenant Entra ID. A differenza degli attacchi brute-force che si concentrano su un singolo account, il password spraying distribuisce i tentativi per ridurre la possibilità di attivare il blocco dell'account. In un attacco di password spraying, gli aggressori spesso prendono di mira gli account Active Directory nelle reti interne per ottenere l'accesso e l'escalation dei privilegi(Figura 1).

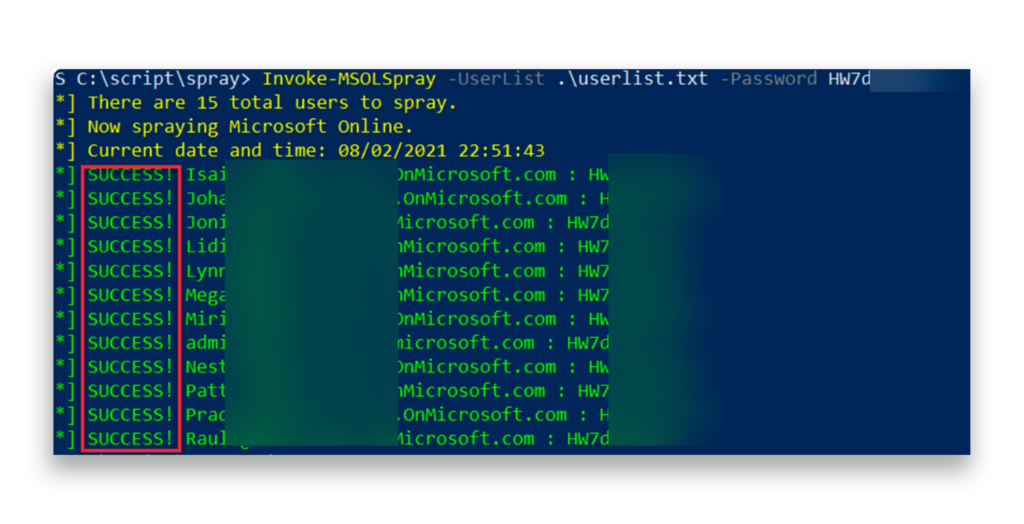

Entra ID è un altro obiettivo. Ecco un esempio di attacco con password spray rivolto a un tenant di Entra ID(Figura 2).

Come ci si può difendere dalla spruzzatura delle password?

Difendere l'organizzazione dallo spraying delle password è un passo importante per rafforzare la sicurezza di Active Directory. Diverse azioni possono essere utili.

- Implementare l'autenticazione a più fattori (MFA) per tutti i portali di login rivolti a Internet.

- Applicare criteri di password forti in Active Directory per garantire che gli utenti creino password solide.

- Se possibile, considerate la possibilità di passare all'autenticazione senza password, anche se ciò potrebbe non essere fattibile per tutte le organizzazioni.

- Implementate una soluzione di protezione delle password (ad esempio, Entra ID Password Protection) per bloccare l'uso di password deboli o compromesse nei vostri sistemi.

- Disattivare tutti i tenant Entra ID non di produzione non utilizzati, che possono contenere dati sensibili.

- Disattivare i sistemi rivolti a Internet non più in uso per ridurre le superfici di attacco potenziali.

Come si può rilevare la spruzzatura delle password?

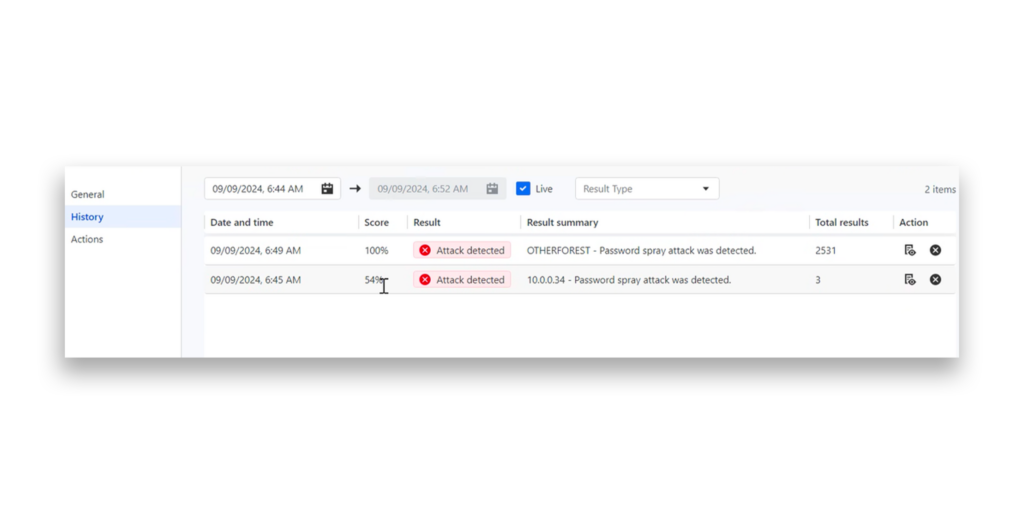

Semperis Directory Services Protector (DSP) può aiutare a rilevare gli attacchi di spruzzatura delle password negli ambienti Active Directory(Figura 3).

I sistemi rivolti a Internet come Citrix, i gateway RDP e le VPN sono spesso collegati ad Active Directory. Questi sistemi possono essere utilizzati come punti di ingresso per accedere ad AD. Centralizzare i log di questi sistemi in una soluzione SIEM è una buona idea. In questo modo è più facile individuare tempestivamente i tentativi di accesso sospetti, come lo spraying di password. Tuttavia, è bene ricordare che molti attacchi informatici sono in grado di eludere il rilevamento SIEM.

Profili degli attori delle minacce

I seguenti attori delle minacce sono noti per l'utilizzo di attacchi di spruzzatura delle password in natura.

- APT28 alias IRON TWILIGHT, SNAKEMACKEREL, Swallowtail, Group 74, Sednit, Sofacy, Pawn Storm, Fancy Bear, STRONTIUM, Tsar Team, Threat Group-4127, TG-4127, Forest Blizzard, FROZENLAKE (MITRE ATT&CK Group G0007)1

- APT29 alias IRON RITUAL, IRON HEMLOCK, NobleBaron, Dark Halo, StellarParticle, NOBELIUM, UNC2452, YTTRIUM, The Dukes, Cozy Bear, CozyDuke, SolarStorm, Blue Kitsune, UNC3524, Midnight Blizzard (MITRE ATT&CK Group G0016)2

- APT33 alias HOLMIUM, Elfin, Peach Sandstorm (MITRE ATT&CK Group G0064)3

- Gioco (Gruppo MITRE ATT&CK G1040)4

Strumenti di spruzzatura delle password

I seguenti strumenti, disponibili su github.com, possono essere utilizzati per eseguire un attacco spray alla password.

- dafthack/DomainPasswordSpray

- dafthack/MSOLSpray

- iomoath/SharpSpray

Panoramica delle minacce

Tattica ATT&CK: Accesso alle credenziali

Il 25 gennaio 2024, Microsoft ha riferito che il gruppo Midnight Blizzard (alias APT29) ha utilizzato lo spraying di password per compromettere un tenant di test non di produzione senza MFA. Gli aggressori hanno eluso il rilevamento utilizzando tentativi di password a bassa frequenza e reti proxy residenziali. Dopo aver ottenuto l'accesso, hanno compromesso un'applicazione OAuth di test legacy con privilegi elevati, che aveva accesso all'ambiente aziendale di Microsoft. Questo ha permesso agli aggressori di distribuire un'applicazione OAuth dannosa, dando loro accesso a lungo termine a sistemi e dati sensibili.5

Il 24 gennaio 2024, Talos Intelligence ha riferito che il gruppo di ransomware Play ha utilizzato la spruzzatura delle password con lo strumento SharpSpray per ottenere l'accesso provando password deboli su più account all'interno di Active Directory. Una volta entrati, gli aggressori hanno scalato i privilegi e disabilitato gli strumenti di sicurezza utilizzando metodi come PsExec, aggirando l'MFA attraverso l'ingegneria sociale degli help desk per registrare nuovi dispositivi. Gli aggressori hanno poi distribuito il ransomware per criptare i sistemi interessati.6

Il 14 settembre 2023, Microsoft ha riferito che Peach Sandstorm ha utilizzato lo spraying delle password per colpire gli affittuari di Entra ID in settori quali la difesa e la farmaceutica. Tentando di utilizzare password deboli su più account, gli aggressori miravano a ottenere l'accesso ad ambienti sensibili. Una volta riusciti nell'intento, hanno effettuato una ricognizione interna utilizzando strumenti come AzureHound e Roadtools per mappare la rete e mantenere la persistenza.7

Il 10 settembre 2020, Microsoft ha riferito che il gruppo di minacce STRONTIUM ha utilizzato lo spraying delle password come tattica chiave nelle sue campagne di raccolta delle credenziali. Gli aggressori hanno preso di mira gli account Office 365 di vari settori, compresi quelli legati alle elezioni politiche. Utilizzando un ampio pool di indirizzi IP, compresi gli anonimizzatori Tor, STRONTIUM ha effettuato tentativi di autenticazione a bassa frequenza su migliaia di account per evitare il rilevamento e il blocco dell'account8.

Nell'aprile 2019, Citrix ha fornito un aggiornamento su una violazione della sua rete interna, in cui gli aggressori hanno probabilmente avuto accesso e rubato documenti aziendali nel corso di diversi mesi. Si ritiene che l'attacco abbia coinvolto tecniche come la spruzzatura di password. Citrix ha collaborato con l'FBI e con esperti di sicurezza informatica per indagare sull'incidente e ha adottato misure per migliorare la propria sicurezza.9

Istantanea Semperis

Gli attacchi di spruzzatura delle password sono un metodo comune utilizzato dai cyberattaccanti per sfruttare le password deboli senza attivare il blocco degli account. Provando password comuni su più account, gli aggressori evitano il rilevamento e possono compromettere sistemi come VPN, tenant Entra ID o Active Directory. Questi attacchi possono portare all'accesso non autorizzato ad ambienti e dati sensibili. Per difendersi dagli attacchi con password spray, è necessario applicare criteri di password forti, attivare l'MFA e utilizzare strumenti efficaci per monitorare attività o comportamenti di login insoliti.

Risorse aggiuntive

- Come difendersi da un attacco di spruzzatura di password

- Rilevamento dello spraying di password in Active Directory

- Presentazione di Lightning Identity Runtime Protection

Note finali

- https://attack.mitre.org/groups/G0007/

- https://attack.mitre.org/groups/G0016/

- https://attack.mitre.org/groups/G0064/

- https://attack.mitre.org/groups/G1040/

- https://www.microsoft.com/en-us/security/blog/2024/01/25/midnight-blizzard-guidance-for-responders-on-nation-state-attack/

- https://blog.talosintelligence.com/talos-ir-quarterly-report-q4-2023/

- https://www.microsoft.com/en-us/security/blog/2023/09/14/peach-sandstorm-password-spray-campaigns-enable-intelligence-collection-at-high-value-targets/

- https://www.microsoft.com/en-us/security/blog/2020/09/10/strontium-detecting-new-patters-credential-harvesting/

- https://citrixblogs.wpengine.com/2019/04/04/citrix-provides-update-on-unauthorized-internal-network-access/