Forest Druid è uno strumento gratuito di individuazione dei percorsi di attacco informatico per ambienti di identità ibridi, come Active Directory ed Entra ID. A differenza degli strumenti tradizionali che mappano i percorsi di attacco dal perimetro esterno verso l'interno, Forest Druid si concentra sulla protezione degli asset più critici.

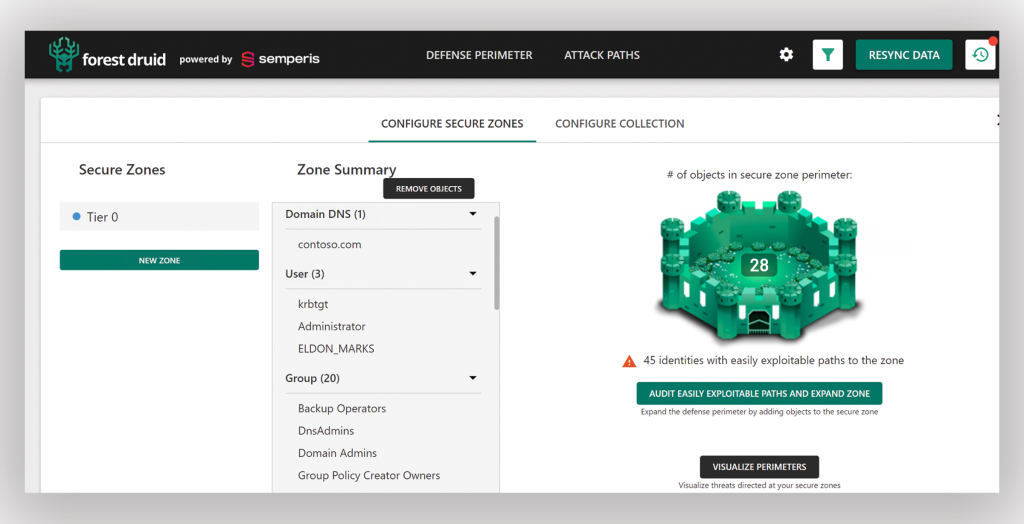

Questo metodo dà priorità all'identificazione e alla protezione dalle minacce informatiche degli asset di livello 0, le parti più privilegiate e sensibili della rete(Figura 1). Tali risorse includono account amministrativi e server con controllo su sistemi di gestione delle identità come Active Directory. Proteggendo questi asset di livello 0, le organizzazioni possono proteggere meglio la loro infrastruttura IT complessiva.

La sfida delle identità compromesse

La risposta agli incidenti può essere travolgente, soprattutto quando si tratta di un incidente di sicurezza difficile come le identità compromesse in un ambiente Active Directory. Durante la risposta a un incidente in corso, come ad esempio un incidente di sicurezza da ransomware, è fondamentale identificare il rischio posto dalle nuove identità compromesse e capire come gli aggressori potrebbero aumentare i privilegi per accedere alle risorse di livello 0.

Gli aggressori spesso prendono di mira questi account con privilegi elevati per ottenere il controllo della rete e diffondere il ransomware. Pertanto, è essenziale dare priorità alla protezione di queste risorse per mitigare l'impatto di un attacco di questo tipo.

La visualizzazione fornita da Forest Druid migliora la pianificazione della risposta agli incidenti informatici, facilitando la comprensione del potenziale impatto di un account compromesso e offrendo una migliore comprensione dei rischi associati.

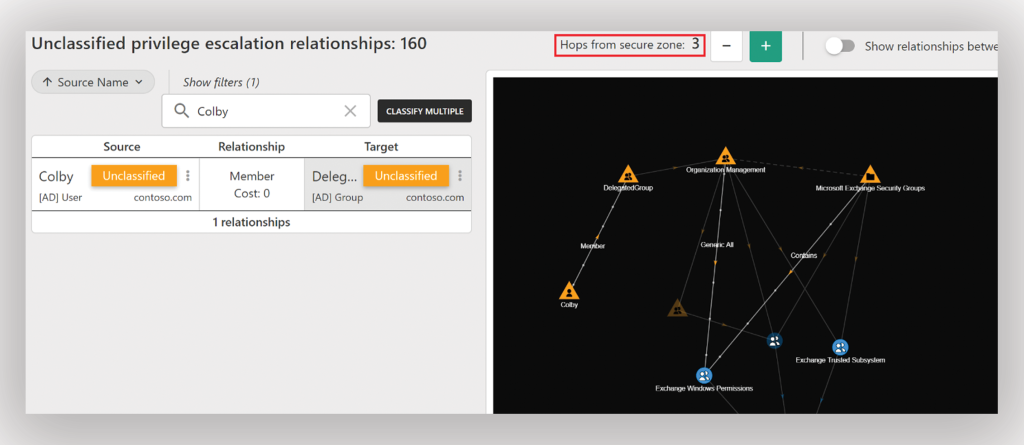

Nell'esempio seguente, si può notare che l'identità specificata impiegherebbe tre hops per elevare i propri privilegi a un asset di livello 0(Figura 2). Identificando il numero di hops necessari a un'identità compromessa per raggiungere gli asset di livello 0, è possibile valutare meglio il livello di esposizione di tali asset. In questo modo è possibile dare priorità ai percorsi di attacco critici che necessitano di rimedio e comprendere lo sforzo necessario a un attaccante per raggiungere il livello 0.

Supponiamo di osservare un'altra identità compromessa. È possibile impostare questo account come filtro di origine per mappare tutti i percorsi di attacco diretti al Tier 0(Figura 3).

Una volta impostato un account come filtro di origine, Forest Druid inizia a tracciare visivamente tutti i percorsi di attacco che portano da quell'account al Tier 0(Figura 4).

Risposta agli incidenti insieme al contenimento e al recupero

Con l'aumento degli attacchi ransomware, i ruoli di risposta efficace agli incidenti si sono ampliati fino a includere il contenimento e il recupero. Questo cambiamento evidenzia la necessità di gestire contemporaneamente le indagini e gli sforzi di contenimento. Il contenimento si concentra sull'arresto della diffusione di un attacco, sulla minimizzazione dei danni, sulla riduzione della superficie di attacco degli asset di livello 0 e sull'indurimento dei sistemi critici come Active Directory. Il recupero prevede il ripristino dei sistemi e dei dati al normale funzionamento, in particolare dei sistemi di identità critici come Active Directory, e la garanzia che siano sicuri e funzionanti.

I responsabili degli incidenti possono utilizzare Forest Druid come parte del loro kit di strumenti. Sebbene non sia una soluzione valida per tutti, Forest Druid fornisce una visione visualizzata della rete e del potenziale impatto degli account compromessi, migliorando la capacità di risposta agli incidenti. Lo strumento mappa le connessioni e i percorsi di attacco, aiutando i soccorritori a identificare e correggere rapidamente i percorsi verso gli asset più critici (ad esempio, Tier 0) e a rendere più rigida Active Directory(Figura 5). Lo strumento aggiunge valore sia alle attività di contenimento che a quelle di recupero per chi risponde agli incidenti.

Come raccogliere dati con Forest Druid

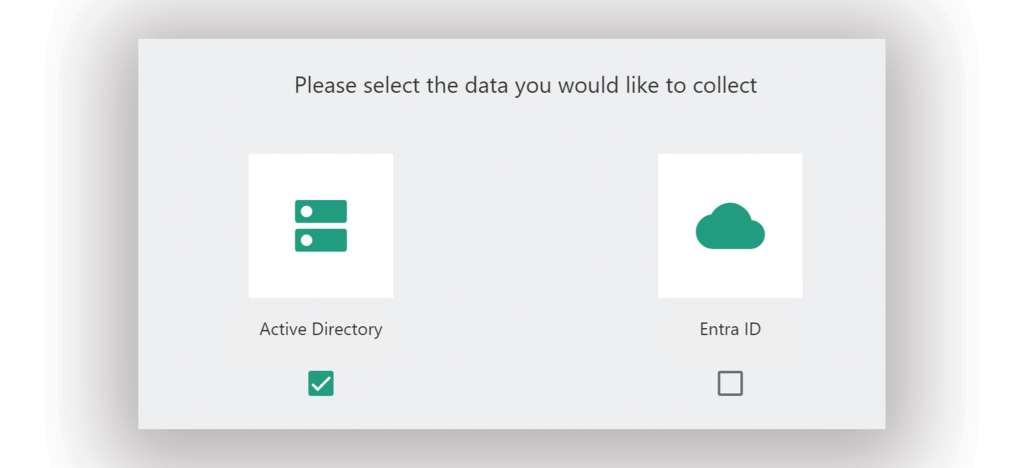

Quando si esegue Forest Druid per la prima volta, lo strumento chiede di selezionare il tipo di dati da raccogliere: da Active Directory o da Entra ID. In questo esempio, ho selezionato Active Directory.

Forest Druid inizia quindi a eseguire query LDAP in background, raccogliendo tutte le informazioni all'interno dell'ambiente(Figura 6). Questa raccolta di dati point-in-time consente a Forest Druid di iniziare a visualizzare i percorsi di attacco.

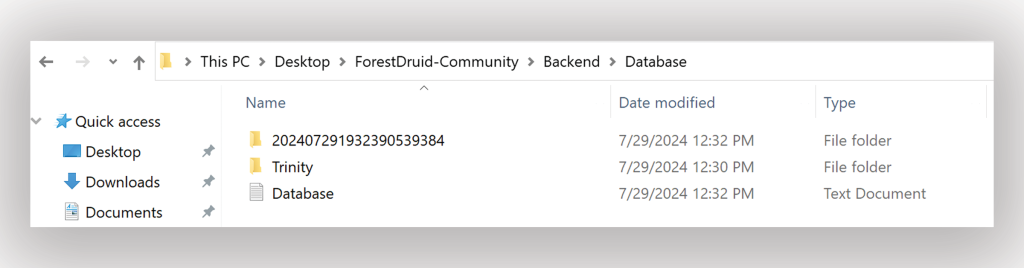

Tutti i dati raccolti vengono archiviati in una sottocartella denominata Database all'interno della cartella Backend di Forest Druid (Figura 7). I dati raccolti nella cartella Database possono essere compressi in un file ZIP e condivisi in modo sicuro con il team di risposta agli incidenti per l'analisi.

Per analizzare i dati offline, il team deve solo copiare i file nella propria cartella Database all'interno della directory Forest Druid . Questa azione fornisce la stessa vista della foresta Active Directory di quando è stato eseguito inizialmente Forest Druid .

Scaricate Forest Druid e iniziate a mappare i percorsi di attacco alle vostre risorse di livello 0.

Altre risorse per l'analisi dei percorsi di attacco di Forest Druid

- Guarda il video dimostrativo di Forest Druid

- Leggi le FAQ di Forest Druid

- Guardate la dimostrazione di Ran Harel su Forest Druid al Black Hat USA 2022

- Guarda l'intervista video su Forest Druidcon Ran Harel e David Raviv del NY Information Security Meetup

- Visita Forest Druid