[Aggiornato al 21 febbraio 2024; pubblicato originariamente il 14 dicembre 2017] Active Directory è il sistema di identità più critico per la maggior parte delle aziende. Il problema è che negli oltre vent'anni trascorsi dal rilascio di Active Directory, il panorama della sicurezza aziendale è cambiato drasticamente. Questo ha reso molte organizzazioni vulnerabili agli attacchi di Active Directory.

Eppure poche aziende hanno adattato il proprio ambiente Active Directory per proteggersi meglio da potenziali attacchi informatici. Le deleghe sono gestite in modo disordinato. Le autorizzazioni predefinite sugli oggetti sono in genere ottimizzate per la scoperta, non per la sicurezza. E in ambienti sufficientemente grandi, determinare esattamente come impedire a un attore malintenzionato di attaccare Active Directory può essere difficile.

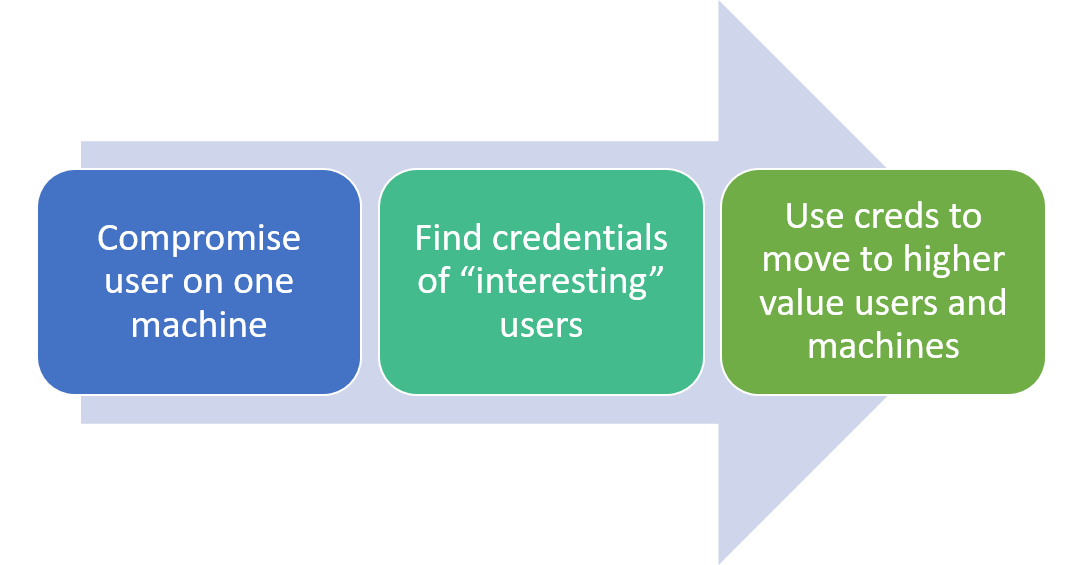

Inoltre, le minacce informatiche sono diventate più sofisticate. Il loro obiettivo non è più la compromissione di singoli sistemi. Ora gli aggressori si preoccupano di trovare i percorsi più rapidi per raggiungere le risorse di livello 0, compreso il sistema di identità. Cosa potete fare per proteggere un asset così critico?

Punti di debolezza comuni

La gestione degli accessi privilegiati in Active Directory è un problema evidente da tempo. Costruire Active Directory con l'accesso in lettura per tutti gli utenti autenticati 23 anni fa poteva essere un'ottima idea, ma ora è solo una richiesta di attacco informatico.

Molti negozi hanno migliorato l'implementazione di criteri rigidi per gli amministratori di dominio. Ma il livello successivo di utenti è ancora più interessante per un attaccante.

Questo gruppo di utenti ha anche accesso a informazioni sensibili. La maggior parte delle appartenenze a gruppi privilegiati sono leggibili dagli Utenti Autenticati, rendendo i loro membri facilmente individuabili per un attacco mirato da parte di un attore di minacce. Se un aggressore riesce ad accedere a un account privilegiato e a pescare in Active Directory, può apprendere informazioni utili su ciò che è presente in AD dal punto di vista dell'accesso privilegiato.

Con l'accesso agli account privilegiati, gli aggressori possono creare una mappa dell'ambiente Active Directory.

Un'altra vulnerabilità risiede nel fatto che agli utenti non amministrativi possono essere concessi i diritti per eseguire azioni privilegiate. Pensate: chi ha i diritti di reimpostare le password dei vostri account di amministrazione? È l'amministratore del dominio o un altro gruppo di utenti?

Gli aggressori possono esaminare gli elenchi di controllo degli accessi (ACL), vedere chi ha accesso a quali oggetti e utilizzare queste informazioni per compromettere Active Directory. Se un addetto all'helpdesk è in grado di reimpostare le password degli utenti più privilegiati e un utente malintenzionato ottiene l'accesso all'account dell'addetto all'helpdesk, si apre la possibilità di un'escalation dei privilegi di dominio da parte dell'utente malintenzionato.

5 metodi comuni di attacco ad Active Directory

1. Compromissione delle credenziali

La maggior parte degli aggressori accede ad Active Directory tramite credenziali rubate. Esistono numerosi metodi per compromettere una password di Active Directory.

Il furto di credenziali è un modo comune per facilitare il movimento laterale. L'attacco Pass the Hash, ad esempio, è un'istanza specifica di Windows di furto di credenziali in cui un aggressore ottiene l'accesso a un server o a un servizio utilizzando l'hash della password di un utente anziché la password in chiaro. Questo metodo prevede il furto dell'hash di LAN Manager (LM) o delle chiavi Kerberos di un utente dalla memoria LSASS di un sistema Windows.

2. Mimikatz

Mimikatz, descritto come "un piccolo strumento per giocare con la sicurezza di Windows", è probabilmente lo strumento di sfruttamento di Active Directory più versatile e diffuso. Offre una serie di metodi per carpire hash LM, ticket Kerberos e così via.

3. PowerSploit/PowerView

PowerSploit/PowerView è un toolkit basato su PowerShell per la ricognizione, l'esfiltrazione, la persistenza e così via.

4. Cane da sangue

BloodHound è uno strumento grafico per individuare le relazioni negli ambienti Active Directory che aiutano a velocizzare il percorso di accesso privilegiato.

5. ADFind

ADFind è un semplice strumento a riga di comando per la ricerca in Active Directory ed è diventato molto popolare come strumento di ricognizione di AD.

Misure per proteggere Active Directory

La buona notizia è che, nonostante il potenziale di sfruttamento, si può fare molto per rendere più difficile agli aggressori muoversi in Active Directory.

- Riducete l'esposizione delle informazioni attraverso utenti e gruppi AD privilegiati, GPO e così via. Utilizzate la delega limitata basata sulle risorse e le tecnologie integrate come Credential Guard e Remote Credential Guard in Win11 Pro ed Enterprise.

- Monitorate, monitorate, monitor ate il vostro ambiente IT utilizzando uno strumento di auditing di Active Directory. (Questo ottimo white paper documenta gli ID degli eventi laterali legati al movimento che possono essere utili da monitorare).

- Proteggere i gruppi privilegiati. Ad esempio, l'attributo membro non deve essere leggibile da tutto il mondo; solo i consumatori di quel gruppo devono accedervi. La delega del controllo completo o della scrittura dell'attributo membro del gruppo deve essere limitata ad altri utenti privilegiati dello stesso livello di privilegio o di un livello superiore.

- Proteggere gli utenti privilegiati. Le autorizzazioni di Reimpostazione della password, Assunzione della proprietà o Controllo completo devono essere strettamente controllate da altri utenti con lo stesso livello di privilegio.

- Proteggere le GPO che garantiscono l'accesso privilegiato. Queste GPO non devono essere leggibili dal mondo. Le GPO che contengono impostazioni di sicurezza devono essere limitate su Reads.

- Considerate la possibilità di limitare le credenziali utilizzando il Tiered Admin Model presentato nel white paper Pass-the-Hash di Microsoft o la più recente Privileged Access Strategy.

Strumenti per combattere le minacce che attaccano Active Directory

L'adozione di queste misure preventive rende più difficile per gli aggressori compromettere Active Directory. Ma una volta che un aggressore si nasconde nel vostro ambiente, non c'è modo di impedirgli di attaccare Active Directory e di distruggere il vostro ambiente.

Ecco perché l'implementazione di una soluzione di disaster recovery per Active Directory è il passo più importante da compiere per proteggere la vostra infrastruttura di identità.

- Semperis Purple Knight e Forest Druid sono strumenti gratuiti della comunità che forniscono la valutazione della postura di sicurezza e l'analisi dei percorsi di attacco per Active Directory, Entra ID e Okta.

- Semperis Directory Services Protector offre visibilità sulla postura di sicurezza di Active Directory per aiutarvi a rendere più solida Active Directory prima che un aggressore possa entrarvi. Questo strumento monitora anche tutte le modifiche che avvengono nella vostra AD, in modo da poter individuare più rapidamente le attività sospette.

- La soluzione completamente automatizzata di Semperis Active Directory Forest Recovery La soluzione di Semperis rende il ripristino da un attacco AD semplice come tre clic del mouse, riducendo il tempo di ripristino da settimane a ore.

Con tutte le nuove tecniche di attacco ad Active Directory, la sicurezza di AD è fondamentale. Anche la modernizzazione dell'infrastruttura di identità può essere d'aiuto. Adottate comunque una mentalità da "presunta violazione", preparate un piano di disaster recovery per l'AD e tenete una risorsa affidabile per la risposta agli incidenti tra le chiamate rapide.