Un collega di Semperis mi ha recentemente coinvolto in una conversazione con il responsabile di un grande ambiente Active Directory basato su Windows Server 2008 R2. Con la fine del supporto per Windows Server 2008 e 2008 R2 imminente (ufficialmente il 14 gennaio 2020), la pianificazione è ben avviata per l'aggiornamento della foresta aziendale e dei 110 controller di dominio a Windows Server 2016 (lo stato finale scelto da questa particolare azienda). Ma un componente del piano di aggiornamento si sta rivelando difficile, e vi spiego perché.

Sperare nel meglio, pianificare il peggio

In questa organizzazione, qualsiasi modifica significativa all'infrastruttura IT richiede un piano di progetto approvato che includa misure di rimedio nel caso in cui qualcosa vada storto. Nel caso di un aggiornamento, ciò significa un modo per "tornare indietro" se l'aggiornamento fallisce per qualche motivo o si rivela problematico (ad esempio, interrompe un'applicazione mission-critical). Mentre il "ritorno indietro" è abbastanza semplice per molti aggiornamenti, non è così per AD.

Questo perché un aggiornamento di AD va oltre l'aggiornamento (o la ricostruzione) dei singoli DC: si apportano anche modifiche a ciascun dominio e all'intera foresta, e almeno una di queste modifiche è irreversibile. Immaginate che l'applicazione mission-critical che non funziona con la nuova (e più sicura) funzionalità di AD sia un'applicazione di dinosauro scritta a mano i cui sviluppatori sono andati tutti in pensione da tempo. In questa situazione, potreste dover ripristinare AD da un backup e utilizzare la versione precedente fino a quando non sarà possibile aggiornare o sostituire l'applicazione.

Meglio... ma c'è ancora un problema

Storicamente, l'aggiornamento di AD richiedeva tre modifiche irreversibili:

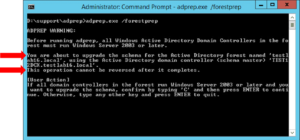

1. Schema: È necessario un aggiornamento dello schema prima di aggiornare il primo DC della foresta (o di introdurre il primo DC di livello superiore). Le modifiche allo schema sono sempre state e sono tuttora irreversibili.

2. Livello funzionale di dominio (DFL): Una volta che tutti i DC di un dominio sono stati aggiornati (o retrocessi dall'ambiente), il passo successivo nel processo di aggiornamento di AD è l'aumento del DFL. (Un'eccezione è rappresentata dall'aggiornamento dal 2016 al 2019: non esiste un livello funzionale per il 2019, quindi non è necessario, e nemmeno possibile, aumentare il DFL).

Storicamente, l'aumento del DFL era una modifica irreversibile. Tuttavia, a partire da Windows Server 2012, è possibile annullare il DFL. Ci sono alcune avvertenze, come indicato nelle guide all'aggiornamento di Windows Server 2012 e Windows Server 2016 di Microsoft. Ma per la maggior parte delle organizzazioni che aggiornano AD da 2008 o 2008 R2, il rollback è possibile.

3. Livello funzionale della foresta (FFL): Una volta che tutti i domini della foresta sono stati aggiornati, il passo successivo nel processo di aggiornamento di AD è l'innalzamento del FFL. (Anche in questo caso, c'è un'eccezione se si sta effettuando l'aggiornamento dal 2016 al 2019).

Come per il DFL, l'aumento del FFL era storicamente una modifica irreversibile, ma ora è possibile effettuare un rollback. (Nota: il rollback al FFL 2008 è possibile solo se non è stato attivato il Cestino AD).

Mentre due dei tre passaggi del "punto di non ritorno" possono ora essere reversibili, l'aggiornamento di AD richiede ancora un aggiornamento irreversibile dello schema. È quel momento in cui ci si ferma prima di premere il tasto per continuare. E se state aggiornando un AD ereditato o che esiste da un po' di tempo, potreste fermarvi un po' di più.

Riduzione del rischio

Se l'AD è sano, l'aggiornamento dello schema non è generalmente un problema. Tuttavia, ai dirigenti non piace sentirsi dire che non c'è modo di tornare indietro. E siamo onesti: qualsiasi amministratore AD degno di questo titolo esita prima di premere il tasto per avviare una fase irreversibile.

Se si esegue una matrice di valutazione del rischio, il rischio rientra nella categoria della bassa probabilità ma dell'alto impatto, e dovrebbe quindi essere previsto un piano di mitigazione. Per un aggiornamento di AD, la mitigazione del rischio significa il recupero delle foreste.

Una proposta impegnativa

Il problema è che il ripristino delle foreste non è un compito semplice. Probabilmente eseguite regolarmente il backup dei DC, ma i backup dei DC non sono sufficienti: sono necessarie anche informazioni dettagliate sulla topologia AD e un metodo di ripristino affidabile. Non esiste uno strumento nativo per il ripristino delle foreste e il processo manuale descritto da Microsoft è molto rigoroso. Secondo la mia esperienza, pochi team AD hanno mai tentato un ripristino della foresta, anche in un ambiente di laboratorio.

La buona notizia è che sono disponibili strumenti di terze parti per automatizzare il ripristino e assicurarsi di avere i backup necessari per ripristinare l'ambiente AD. Semperis AD Forest Recovery è uno di questi strumenti:

Semperis automatizza il ripristino delle foreste, fornendo così la misura di rimedio necessaria per il vostro piano di aggiornamento AD. Le funzionalità di Anywhere Recovery e di mappatura IP di Semperis facilitano anche i test di aggiornamento in laboratorio prima dell'aggiornamento di produzione.

Una rete di sicurezza permanente

Naturalmente, l'aggiornamento non è l'unica cosa che mette a rischio l'AD. I cyberattacchi sono una minaccia costante. Ad esempio, un recente articolo di Wired.com descrive come un aggressore abbia messo fuori uso tutti i DC per le Olimpiadi invernali del 2018 a Seul, in Corea del Sud.

Non tutti gli strumenti di ripristino AD proteggono da questo tipo di minaccia. Ad esempio, possono reintrodurre malware nello stato del sistema e nei backup bare-metal, oppure faticare a ripristinare su hardware virtuale o fisico diverso. È quindi importante scegliere uno strumento che copra gli scenari informatici (ransomware, attacchi wiper, ecc.) e non solo quelli operativi (come gli aggiornamenti dello schema o gli errori amministrativi, il danneggiamento del DIT, i guasti del software AD, ecc. che erano preoccupanti agli albori dell'AD).

Sebbene l'aggiornamento dell'AD possa essere l'impulso (o l'opportunità) di procurarsi uno strumento di ripristino dell'AD, lo strumento giusto può fornire valore anche dopo l'aggiornamento. Questo post di Ed Amoroso, esperto di sicurezza informatica ed ex Chief Security Officer di AT&T, è un ottimo punto di partenza per saperne di più.