Una delle tendenze più comuni in materia di sicurezza che riscontro tra i clienti è l'interesse ad aggiungere l'autenticazione a più fattori (MFA) sia alle soluzioni nuove che a quelle esistenti. Questa tendenza è solitamente dettata dalla necessità di aumentare la sicurezza generale o di soddisfare i requisiti normativi. Come servizio ibrido, Azure MFA

L'AMF e il mercato

L'MFA è il fattore "ciò che si possiede" aggiunto al fattore di autenticazione "ciò che si conosce" (ad esempio, userid / password). Sebbene "ciò che si possiede" sia stato storicamente un token rigido come un fob RSA SecureID o un'incarnazione software dello stesso, ciò che ha realmente incrementato la popolarità dell'MFA negli ultimi anni è il fatto che la maggior parte di noi possiede un dispositivo che può essere utilizzato come secondo fattore: lo smartphone. Un'azienda di nome PhoneFactor ha sviluppato una soluzione MFA che ha riconosciuto questo aspetto e ha semplificato l'implementazione inserendo la parte telefonica (gestione delle notifiche MFA tramite telefono, SMS o notifica push) in un servizio cloud, in modo che i clienti non dovessero occuparsene. Microsoft ha acquistato PhoneFactor nel 2012 per incorporare la sua tecnologia in Azure, e il prodotto evoluto è noto come Azure Multifactor Authentication.

Come ho detto, le aziende hanno già compreso i vantaggi dell'MFA. Nel mercato consumer, tuttavia, anche se l'MFA è sempre più disponibile per le principali applicazioni SaaS (ad esempio Google, Facebook, Twitter, Microsoft e LastPass), temo che l'adozione sia ancora molto bassa. Come professionista dell'identità, ho attivato l'MFA su quanti più servizi possibile. Non fraintendetemi: anche io odio il fastidio supplementare di controllare il mio telefono per un messaggio SMS o un codice di autenticazione da un'applicazione. Ma riconosco che può - e ha - salvato i miei account dalla pirateria informatica, quindi me ne faccio una ragione. E se state leggendo questo articolo, vi consiglio vivamente di attivare l'MFA quando possibile.

MFA per Office 365 vs. Azure MFA vs. MFA Server

Supponiamo che stiate valutando Azure MFA per determinare se può aiutare la sicurezza della vostra azienda. Per prima cosa, è necessario sapere che se si desiderano tutte le funzionalità di Azure MFA è necessario acquistare un abbonamento ad Azure AD Premium. Un sottoinsieme di funzionalità MFA è disponibile senza Azure AD Premium (ad esempio l'MFA di base per gli utenti e gli amministratori di Office 365 o l'MFA per gli amministratori di Azure AD), ma la maggior parte delle aziende che stanno considerando un'ampia adozione dell'MFA ha bisogno dell'abbonamento Premium.(Questa tabella mostra la differenza tra l'MFA per Office 365 e l'MFA di Azure). Come sempre, l'implementazione deve tenere conto di licenze e prezzi; se si acquista Azure MFA standalone, la licenza può essere concessa per autenticazione o per utente.

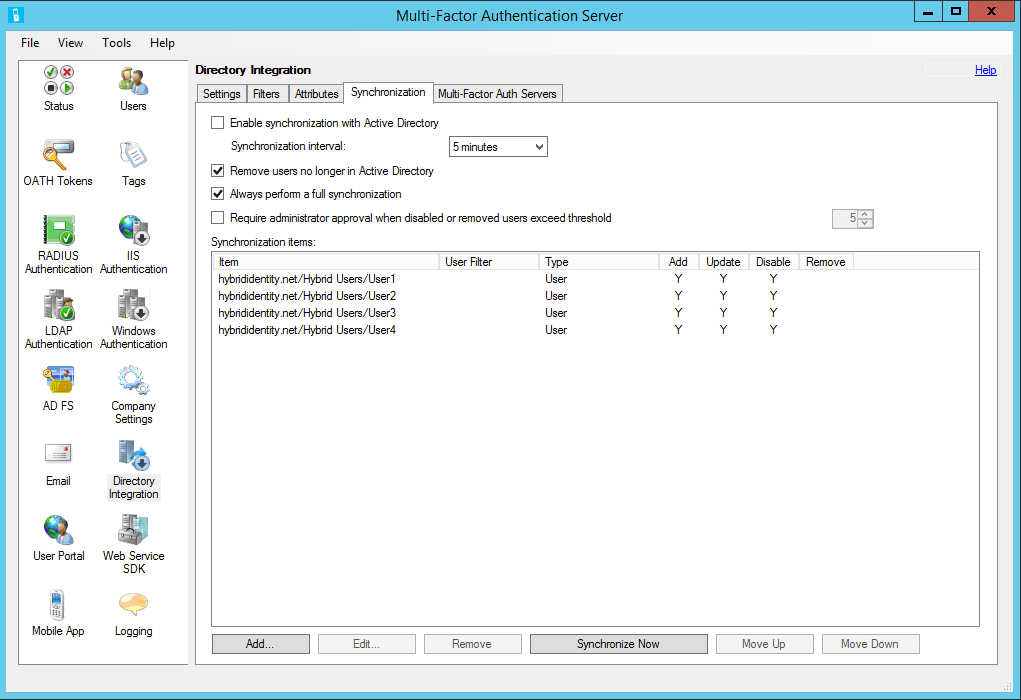

Le funzionalità complete di Azure MFA includono il server MFA on-premises. (MFA Server e i suoi componenti associati - User Portal, Mobile App Web Service e AD FS Adaptor - sono la parte più visibile del prodotto originale PhoneFactor. L'interfaccia utente (sotto) è significativamente diversa da quella dei prodotti sviluppati da Microsoft e anche il modello di amministrazione è insolito.

Console di amministrazione del server MFA

Quando le vostre esigenze sarebbero soddisfatte con il solo MFA di Azure? Quando è necessario implementare MFA Server? Analizziamo i casi d'uso più comuni sia per Azure MFA che per MFA Server:

| Risorsa protetta |

Azure MFA |

Server MFA |

| Azure AD AuthN |

|

|

| Azure AD AuthN (nativo) |

X |

|

| Office 365 |

X |

X (se AD FS) |

| Applicazioni SaaS integrate in Azure AD (per app) |

X |

|

| Applicazioni on-premises pubblicate su Azure AD tramite Azure App Proxy |

X |

|

| AuthN on-premises |

|

|

| Azure AD AuthN (tramite AD FS) |

X |

|

| Accesso VPN a corpnet |

X |

|

| Desktop remoto su corpnet |

X |

|

| Applicazioni IIS |

X |

|

| Accesso SaaS avviato dal SP tramite AD FS |

X |

Si può notare la tendenza: nella maggior parte dei casi, è necessario MFA Server se si intende proteggere le risorse on-premise. L'altra serie di casi d'uso di MFA Server si verifica quando l'autenticazione avviene contro l'AD on-premises perché si dispone di AD FS con un trust federato ad Azure AD. In questi casi, le richieste di autenticazione presentate ad Azure AD vengono reindirizzate ad AD FS. E se AD FS ha installato l'adattatore AD FS del server MFA, utilizzerà MFA Server per eseguire la richiesta MFA. (Si noti che MFA Server non supporta server di federazione di terze parti; è necessario utilizzare AD FS).

In alcune circostanze, ad esempio per proteggere l'accesso a Office 365, è possibile utilizzare Azure MFA da solo o MFA Server. La scelta dipende dalla posizione in cui si desidera applicare l'MFA nel flusso di autenticazione. Ad esempio, se avete bisogno di regole di autenticazione aggiuntive per fornire un criterio di autorizzazione/rifiuto/ MFA più granulare per gli utenti di Office 365, dovrete inserire l'MFA in AD FS, perché AD FS offre questo livello di controllo aggiuntivo.

In futuro, sono convinto che il servizio MFA ibrido di Microsoft continuerà a fornire un solido supporto per proteggere sia le risorse cloud che quelle on-premise, e continueremo a vedere apparire nuove funzionalità. Ma dubito che l'architettura sarà identica a quella attuale. La componente on-premise diventerà molto più leggera e alla fine sarà davvero minima, limitandosi a trasmettere le richieste MFA ad Azure MFA.

Non ho informazioni interne che mi portino a questa particolare previsione. Ma la chiara tendenza di Microsoft in materia di architettura di identità ibrida - Azure AD Application Proxy, Azure RMS e altri progetti in corso - non è quella di aumentare l'ingombro dei server on-premise per abilitare le funzionalità del cloud. I clienti hanno detto a Microsoft, a gran voce, che questa architettura è un passo indietro per fare un passo avanti. Al contrario, è molto più apprezzabile l'inserimento di un connettore leggero o di gruppi di connettori nel data center di un'azienda, relativamente facili da installare e in grado di fornire automaticamente funzionalità di bilanciamento del carico e di alta disponibilità. Chiunque lavori con MFA Server per un certo periodo di tempo riconosce che il servizio cloud viene migliorato, mentre il server on-premise viene mantenuto, ma non migliorato. Anzi, alcune delle sue funzionalità vengono spostate: AD FS in Windows Server 2016 ha un adattatore MFA integrato in Azure, eliminando la necessità di MFA Server AD FS Adapter.

Guardate ad Azure Multifactor Authentication per proteggere le risorse on-premises e cloud nell'architettura di identità ibrida di Microsoft. Ma come per qualsiasi architettura nel panorama informatico odierno in rapida evoluzione, non aspettatevi che abbia lo stesso aspetto tra qualche anno.