In un exploitZerologon, un utente malintenzionato con accesso a una rete sfrutta una falla critica nel protocollo Netlogon Remote Protocol (MS-NRPC) per impersonare qualsiasi computer, compreso un controller di dominio (DC). Questa falla è nota come Zerologon, unavulnerabilità che può dare agli aggressori il pieno controllo di un dominio.

Che cos'è un exploit di Zerologon?

Gli aggressori che sfruttano con successo la vulnerabilità Zerologon, nota anche come CVE-2020-1472, in genere inviano richieste di autenticazione Netlogon appositamente create che aggirano i controlli crittografici. Gli aggressori sono quindi in grado di modificare la password dell'account del computer del DC, ottenendo così il pieno controllo del dominio. Per sferrare l'attacco non è necessaria alcuna autenticazione o privilegi elevati.

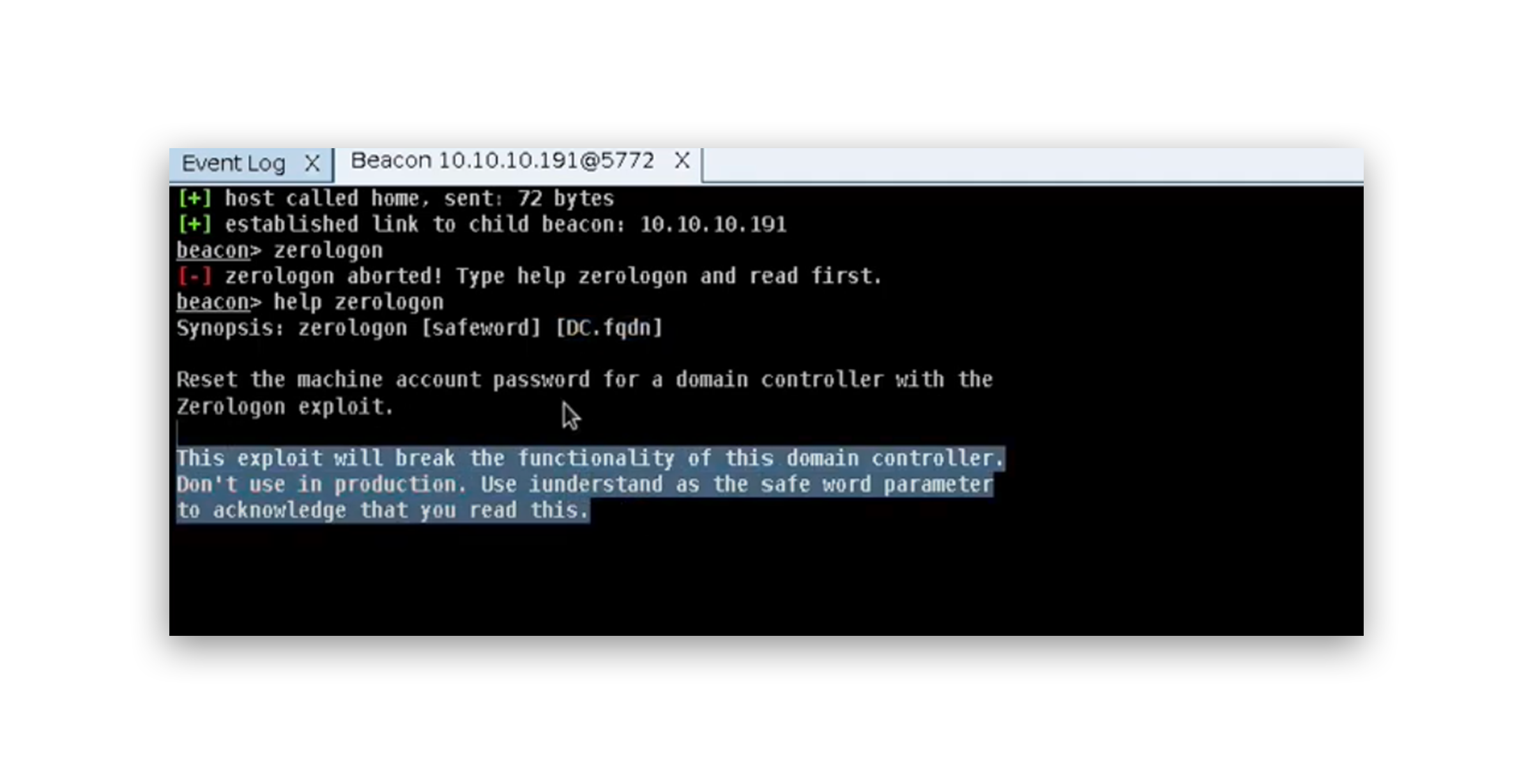

Figura 1 mostra il help output del comando per un exploit Zerologon in Cobalt Strike. Questo output spiega come utilizzare la vulnerabilità Zerologon per reimpostare la password dell'account macchina di un DC.

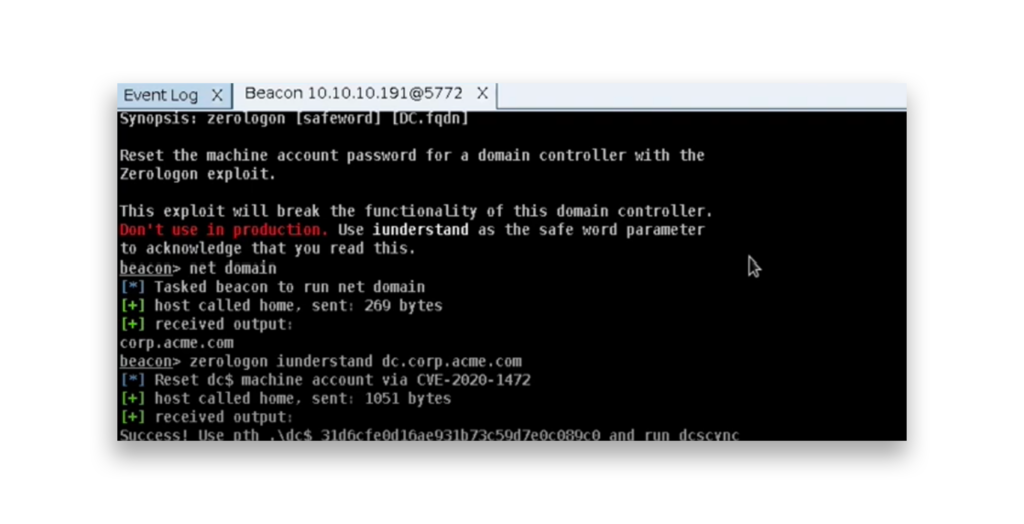

La Figura 2 mostra un esempio di attacco Zerologon riuscito in Cobalt Strike. La password dell'account macchina per il DC è stata reimpostata utilizzando Zerologon (CVE-2020-1472) e l'output mostra che l'exploit ha funzionato. All'attaccante viene quindi richiesto di utilizzare l'hash della nuova password per eseguire un attacco DCSync e continuare l'exploit.

Come si può difendere l'ambiente da un exploit di Zerologon?

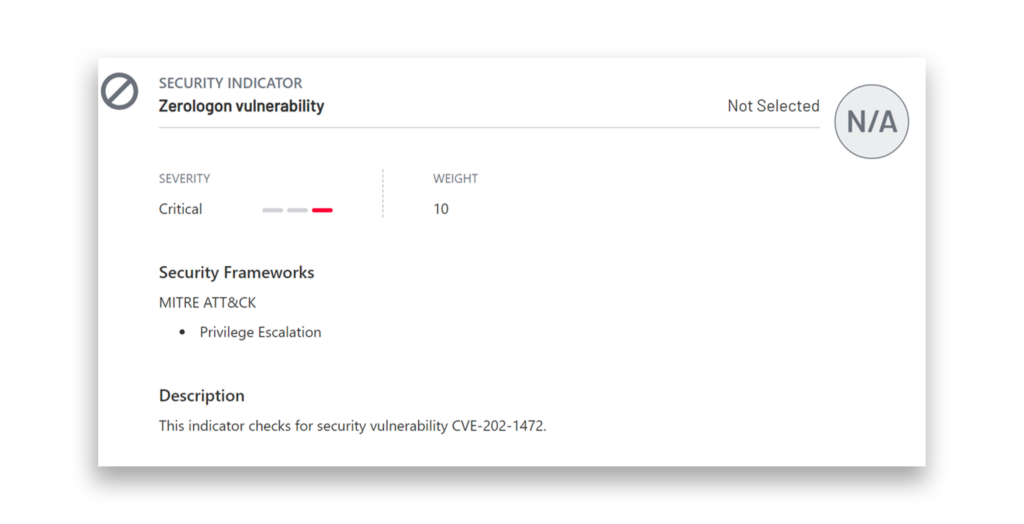

I difensori possono utilizzare Purple Knight per rilevare la presenza della vulnerabilità Zerologon (CVE-2020-1472) nel proprio ambiente(Figura 3). Questo strumento può aiutare a identificare i DC che potrebbero essere vulnerabili. Gli amministratori possono quindi assicurarsi che vengano applicate le patch di sicurezza appropriate. (È necessario installare sempre le patch di sicurezza più recenti sui propri DC per garantire la protezione contro le minacce in evoluzione).

Come si può rilevare un exploit di Zerologon?

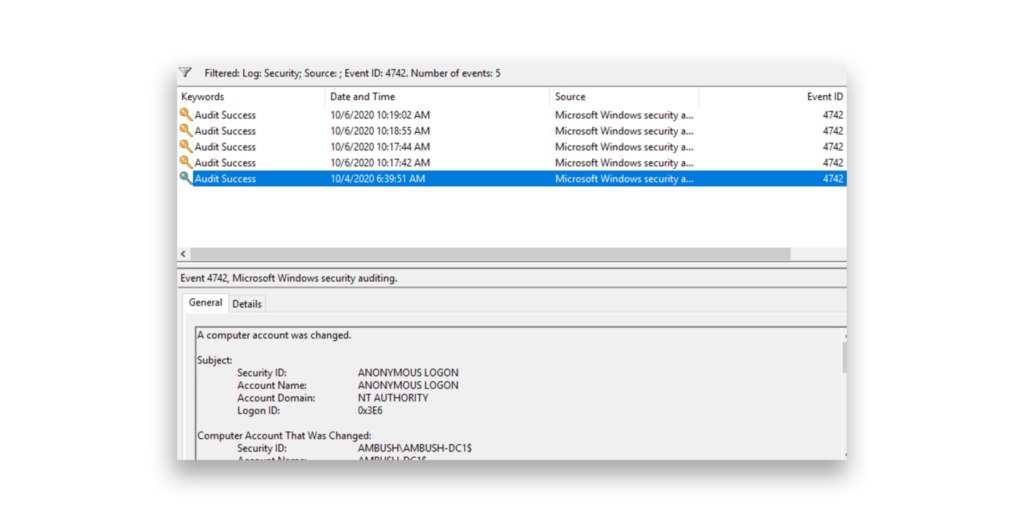

Il segno principale di un exploit riuscito è la reimpostazione della password dell'account del computer. Questo tipo di reset viene visualizzato nei registri di sicurezza con l'ID evento 4742 ("È stato modificato un account del computer"), con la modifica effettuata da Anonymous Logon(Figura 4). Se si verifica questo evento e si conferma che i DC non sono stati patchati per la vulnerabilità Zerologon, è probabile che si tratti di un vero positivo e di un segno di sfruttamento attivo.

Profili degli attori delle minacce

I seguenti attori delle minacce sono noti per aver sfruttato Zerologon in natura.

- Black Basta (MITRE ATT&CK Software S1070)2

- Cuba (MITRE ATT&CK Software S0625)3

- RansomHub4

- Ryuk (MITRE ATT&CK Software S0446)5

Strumenti di exploit di Zerologon

I seguenti strumenti e script pubblici, disponibili su github.com, possono essere utilizzati per sfruttare la vulnerabilità di Zerologon e sono stati osservati in uso durante incidenti reali.

- BC-SECURITY/Invocare-ZeroLogon

- gentilkiwi/mimikatz

- leitosama/SharpZeroLogon

Panoramica delle minacce

Tattica ATT&CK: Escalation dei privilegi

Il 20 settembre 2024, Trend Micro ha evidenziato come la banda del ransomware RansomHub sfrutti la vulnerabilità Zerologon (CVE-2020-1472) per ottenere il controllo dei controller di dominio senza richiedere l'autenticazione. Questo permette loro di aumentare i privilegi e di assumere il controllo dell'intera rete, consentendo di distribuire il ransomware in tutto l'ambiente.6

Il 19 settembre 2024, Qualys ha riferito che la banda del ransomware Black Basta utilizza la vulnerabilità Zerologon (CVE-2020-1472) come parte della propria strategia di attacco. Sfruttando questa falla, ottengono il controllo dei controller di dominio. In questo modo ottengono l'accesso necessario per diffondere il ransomware in tutta la rete, rubare i dati, criptare i sistemi e così via.7

Il 17 agosto 2023, BlackBerry ha riferito che la banda del ransomware Cuba ha sfruttato la vulnerabilità Zerologon (CVE-2020-1472) come parte della sua strategia di attacco. Sfruttando questa falla, sono stati in grado di reimpostare le password sui controller di dominio e di ottenere un accesso elevato alle reti. Questo ha dato loro il controllo per distribuire il ransomware e rubare i dati.8

Il 20 ottobre 2020, NetSec ha riferito che la banda del ransomware Ryuk ha sfruttato la vulnerabilità Zerologon (CVE-2020-1472) per prendere il controllo dei controller di dominio e aumentare i privilegi. Sfruttando questa falla, sono stati in grado di reimpostare le password dei controller di dominio e ottenere l'accesso completo alla rete. Ryuk ha utilizzato questa tecnica per crittografare un intero dominio in appena cinque ore, muovendosi rapidamente per bloccare i sistemi critici e chiedere riscatti.9

Istantanea Semperis

Zerologon (CVE-2020-1472) è una vulnerabilità critica nel protocollo remoto Netlogon che consente agli aggressori di assumere il pieno controllo dei DC, senza autenticazione. Sfruttando questa falla, gli aggressori possono reimpostare le password e ottenere l'accesso all'intero dominio, causando significative violazioni della sicurezza.

Diversi gruppi di ransomware, tra cui Ryuk, hanno sfruttato Zerologon per aumentare i privilegi e crittografare intere reti in poche ore. I difensori possono utilizzare Purple Knight per rilevare la vulnerabilità Zerologon all'interno del loro ambiente, quindi intraprendere le azioni necessarie per chiudere questa vulnerabilità. L'applicazione di patch e la protezione dei DC sono passi importanti per difendersi da questo tipo di attacco.

Risorse aggiuntive

Note finali

- https://frsecure.com/blog/cve-2020-1472/

- https://attack.mitre.org/software/S1070/

- https://attack.mitre.org/software/S0625/

- https://malpedia.caad.fkie.fraunhofer.de/actor/ransomhub

- https://attack.mitre.org/software/S0446/

- https://www.trendmicro.com/en_us/research/24/i/how-ransomhub-ransomware-uses-edrkillshifter-to-disable-edr-and-.html

- https://blog.qualys.com/vulnerabilities-threat-research/2024/09/19/black-basta-ransomware-what-you-need-to-know

- https://blogs.blackberry.com/en/2023/08/cuba-ransomware-deploys-new-tools-targets-critical-infrastructure-sector-in-the-usa-and-it-integrator-in-latin-america

- https://www.netsec.news/ryuk-ransomware-gang-uses-zerologon-exploit-to-achieve-domain-wide-encryption-in-just-5-hours/