Vittime colpite più volte, il 78% ha pagato il riscatto

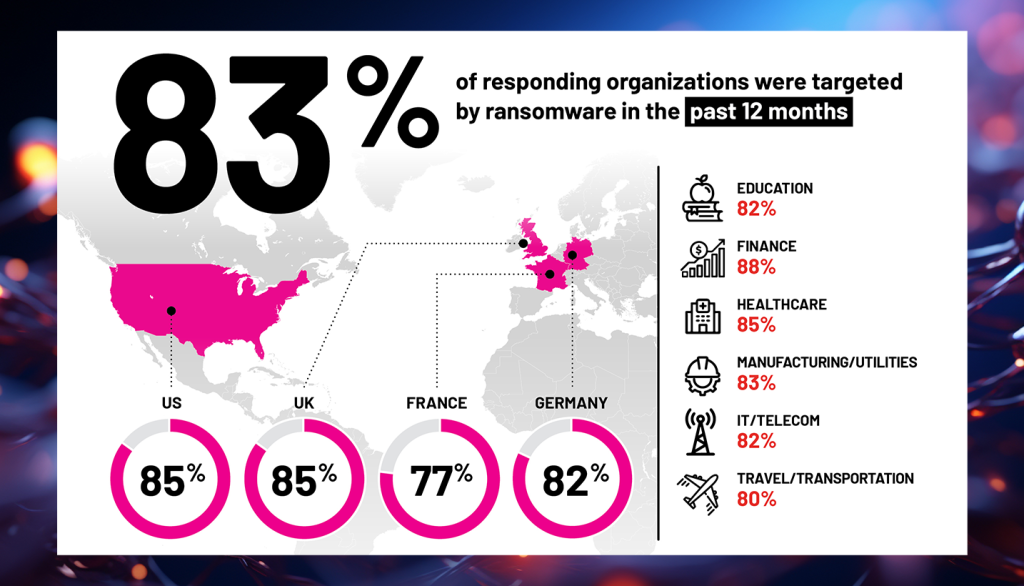

Uno studio globale condotto su 900 professionisti dell'IT e della sicurezza rivela che il 74% delle organizzazioni prese di mira dal ransomware è stato attaccato più volte e che il 78% delle organizzazioni vittime ha pagato un riscatto, evidenziando un ciclo di violazioni che causano danni crescenti in termini di perdite di fatturato, costi operativi e, in alcuni casi, salute e sicurezza delle persone.

Frequenza, gravità e conseguenze allarmanti degli attacchi

Il ransomware, un tempo minaccia sporadica, si è evoluto in un avversario implacabile.

I gruppi criminali orchestrano attacchi multipli in rapida successione, sfruttando le vulnerabilità delle organizzazioni. I sistemi critici, tra cui Microsoft Active Directory, sono uno dei principali obiettivi degli attacchi.

Il Rapporto sul rischio di ransomware 2024 rivela statistiche preoccupanti per i responsabili aziendali, IT e della sicurezza.

Fare i conti con il ransomware

Le aziende subiscono attacchi ransomware di successo più volte nello stesso anno, con conseguenti chiusure, licenziamenti, perdita di fatturato e di fiducia dei clienti e annullamento dell'assicurazione informatica.

delle aziende sono state attaccate dal ransomware non una, ma più volte-54% nello stesso giorno e la maggior parte nell'arco di una settimana.

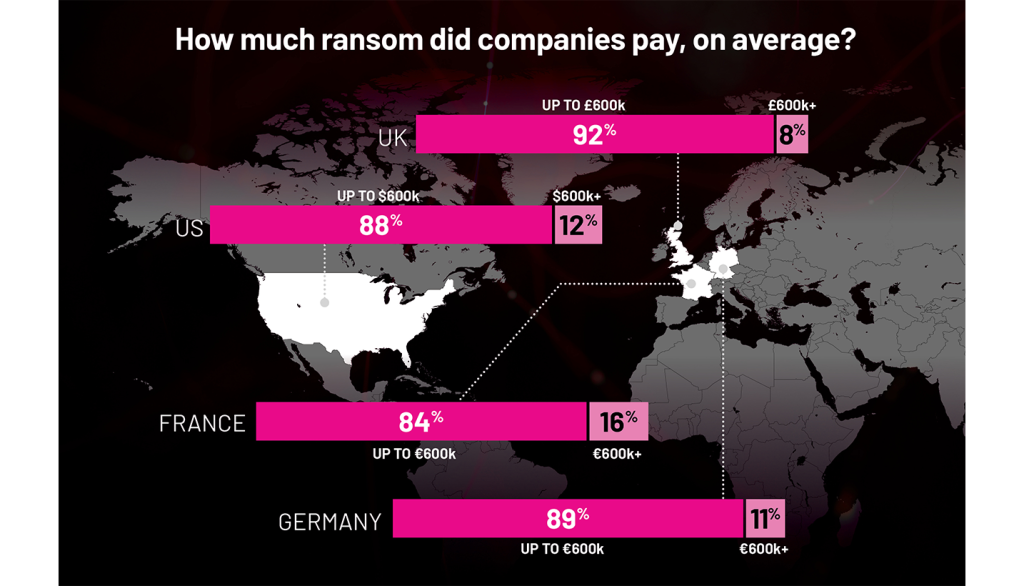

delle organizzazioni prese di mira ha pagato il riscatto - il 72% ha pagato più volte e il 32% ha pagato 4 volte o più.

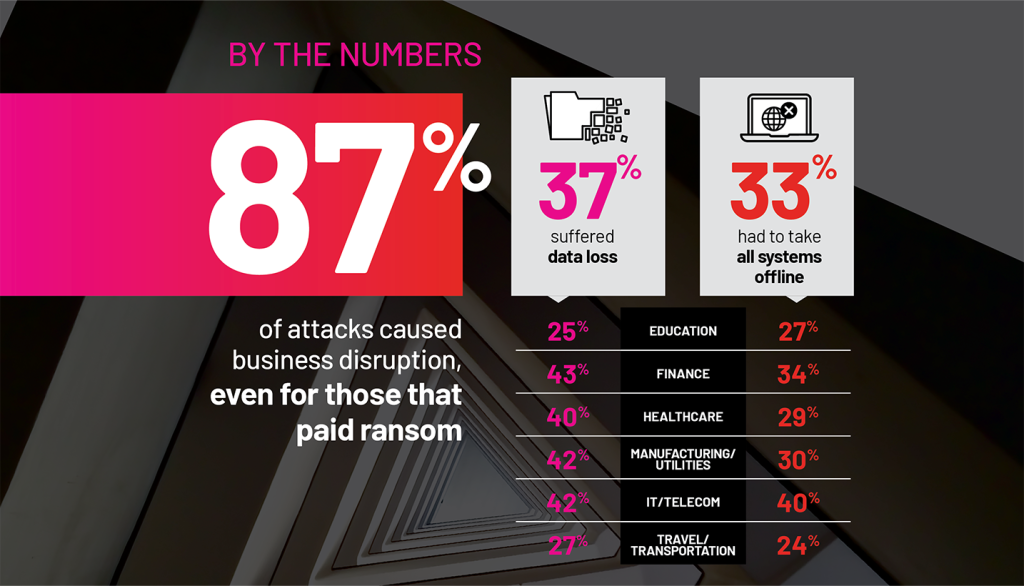

Gli attacchi causano perdite di dati e interruzioni dell'attività, anche per le vittime con backup generici

Gli attacchi ransomware causano disagi diffusi e pervasivi, anche per le organizzazioni che dispongono di backup generali. Gli aggressori violano i sistemi attraverso sistemi operativi incorporati, tecnologie obsolete che non sono state sottoposte a regolari aggiornamenti di sicurezza e backdoor dimenticate da tempo.

Le aziende possono dire "no" al ransomware?

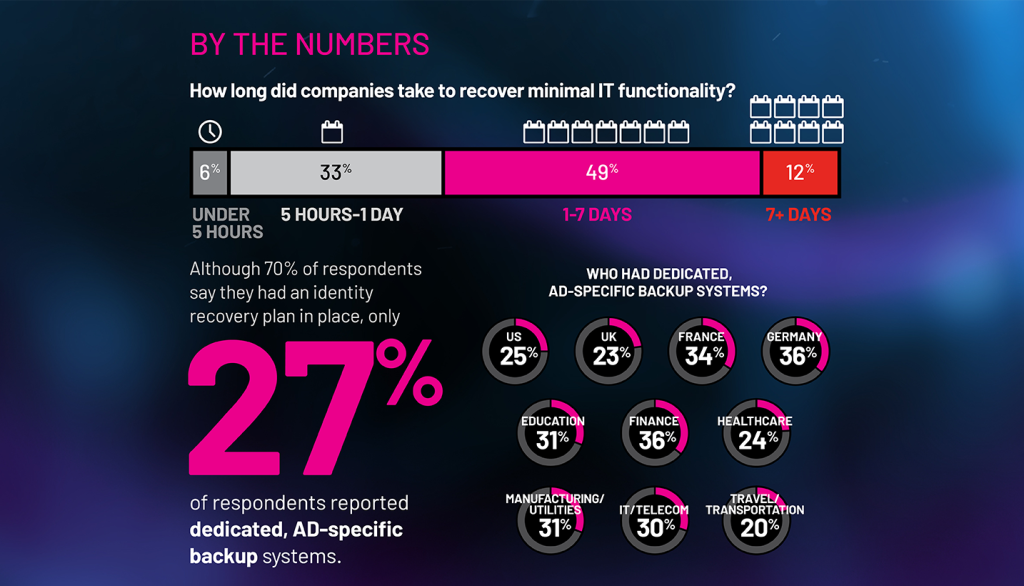

Sebbene il 70% degli intervistati disponesse di un piano di recupero delle identità, solo il 27% aveva sistemi di backup dedicati e specifici per l'AD. Il 61% delle vittime di ransomware ha richiesto più di un giorno per recuperare le funzionalità IT minime, prolungando le interruzioni dell'attività.

delle vittime ha pagato il riscatto più volte

pagato il riscatto 4 volte o più

Perché le aziende hanno pagato il riscatto?

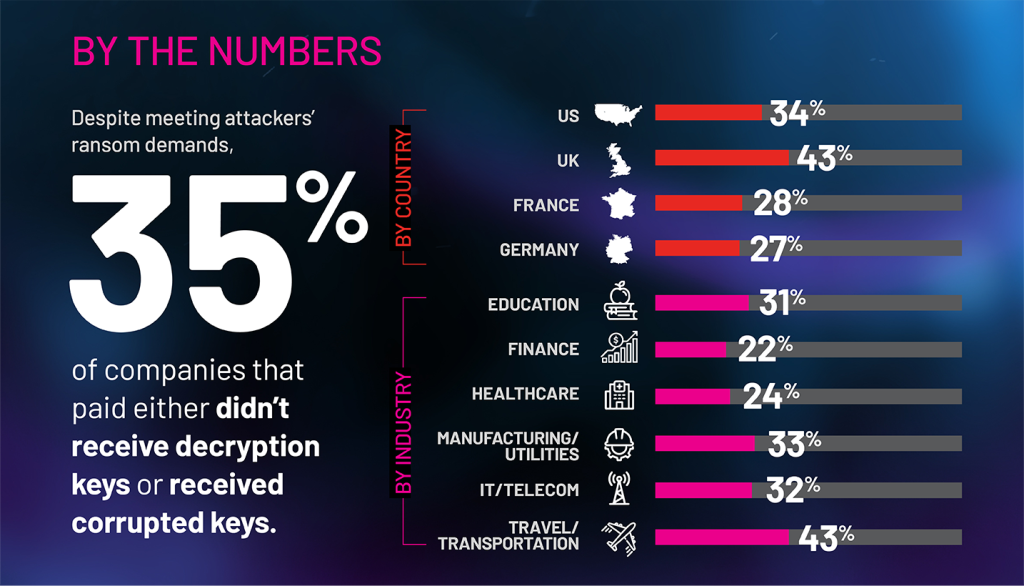

Molti intervistati hanno indicato come motivo del pagamento del riscatto il desiderio di tornare alla normale attività il più rapidamente possibile. Altri, soprattutto quelli del settore IT/telecom, hanno pagato perché avevano un'assicurazione informatica per coprire i costi. Altri ancora ritengono che la minaccia ai pazienti, ai clienti, all'azienda o alla reputazione valga il prezzo del riscatto. Purtroppo, il pagamento del riscatto non garantisce il ricevimento di chiavi di decrittazione utilizzabili. Inoltre, gli aggressori spesso usano il ransomware per diffondere malware che può reinfettare i sistemi o causare altri danni.

Il vero costo del ransomware

In qualsiasi organizzazione complessa, le decisioni relative al budget, al personale e alle risorse per la sicurezza sono un gioco di equilibri. Tuttavia, nel caso del ransomware, la leadership esecutiva potrebbe prendere queste decisioni senza una comprensione completa dei costi potenziali dopo un attacco. Il pagamento del riscatto non garantisce la ricezione di chiavi di decrittazione utilizzabili. Inoltre, gli aggressori spesso usano il ransomware per diffondere malware che può reinfettare i sistemi o causare altri danni. Un attacco riuscito costa in genere molto di più del pagamento di un riscatto.

Gli attacchi ransomware causano danni collaterali che vanno ben oltre il pagamento del riscatto

Il pagamento del riscatto è solo l'inizio dei costi derivanti da un attacco ransomware.

"Il costo del pagamento del riscatto non è la somma totale del danno effettivo", afferma Mickey Bresman, CEO di Semperis. "Alcuni attacchi non sono motivati dal denaro, ma mirano piuttosto a causare caos e interruzioni. Inoltre, il denaro pagato viene utilizzato per altre attività criminali, come il traffico di esseri umani, la droga e le armi".

Chris Inglis ha sottolineato che un attacco ransomware non è un evento unico o limitato nel tempo, che può essere affrontato rapidamente e poi superato.

"Si tratta di un evento che cambia la vita e che ha effetti duraturi e persistenti. La perdita di fiducia dei clienti, la perdita dell'assicurazione informatica, le azioni legali... questo controllo non si esaurisce mai".

Poche aziende mantengono una protezione dell'identità dedicata

Il sistema di identità, in particolare Active Directory, è ora il perimetro di sicurezza delle organizzazioni aziendali. La digitalizzazione dell'azienda moderna ha eliminato l'idea di un perimetro difendibile, creando un panorama complesso per i professionisti della sicurezza e un'ampia superficie di attacco per i criminali informatici. Senza backup specifici per AD, privi di malware, e senza un piano di ripristino testato e specifico per il cyber, il recupero si prolungherà, aumentando la possibilità che l'organizzazione decida di pagare un riscatto per ripristinare le operazioni aziendali.

Perché le organizzazioni non danno priorità alla difesa dal ransomware?

Le organizzazioni devono affrontare diverse sfide per mettere in atto una strategia di difesa stratificata contro il ransomware. La maggior parte degli intervistati ha riferito che il principale ostacolo alla resilienza è la mancanza di supporto da parte del consiglio di amministrazione.

Chris Inglis osserva che una cybersecurity efficace richiede un approccio su tre fronti: dottrina aziendale, sviluppo delle competenze e tecnologia.

Primo passo: Spiegare il valore della sicurezza identity-first in termini aziendali

"La tecnologia può aiutarci ad analizzare e valutare ciò che sta accadendo, momento per momento", afferma Inglis. "Può aiutarci a rispondere più rapidamente e a recuperare più velocemente. Ma la cosa che più manca ora è la consapevolezza collettiva che tutti noi abbiamo un ruolo da svolgere. Questo inizia con il consiglio di amministrazione, non con il reparto IT. Il consiglio di amministrazione è responsabile; la SEC lo ha chiarito. Le normative sono sempre più chiare: la cybersecurity è un problema aziendale".

Altre risorse

Per saperne di più su come prevenire, rilevare e rispondere agli attacchi basati sull'identità.