Webinar

Avete subito una violazione: e adesso?

Gli attacchi sono inevitabili e le violazioni sono probabili, in particolare per quanto riguarda la vostra Active Directory. Qual è il percorso corretto da seguire se siete stati attaccati? Unisciti agli esperti di prevenzione delle violazioni e di risposta agli incidenti di Semperis, che ti forniranno le migliori pratiche per garantire un recupero rapido, completo e...

Ritorno alle basi - Una guida pratica per seguire il NIST Framework per la gestione del rischio di ransomware

Sappiamo tutti che il ransomware è ovunque e non sparirà presto. Molte organizzazioni - dagli enti governativi agli organismi di regolamentazione, fino agli esperti di cybersecurity - hanno fornito raccomandazioni, requisiti e mandati per aiutarvi a proteggere la vostra organizzazione dal ritmo incessante degli attacchi. Ma fare in modo che queste indicazioni...

Difesa dagli attacchi ad Active Directory che non lasciano tracce

Rilevare un attacco informatico in corso è una componente essenziale di qualsiasi strategia di sicurezza. Ma è sempre più difficile individuare gli aggressori malintenzionati che accedono ai sistemi informatici attraverso lacune nel sistema di identità e poi si muovono furtivamente nell'ambiente, spesso senza essere individuati per settimane o mesi, prima di rilasciare il malware. Per individuare i sistemi di identità...

Protezione dell'ambiente AD ibrido

Scoprite le differenze tra Azure Active Directory e Active Directory. La comprensione delle differenze tra questi due modelli di autorizzazione è fondamentale per preparare e proteggere l'infrastruttura di sicurezza in ambienti ibridi.

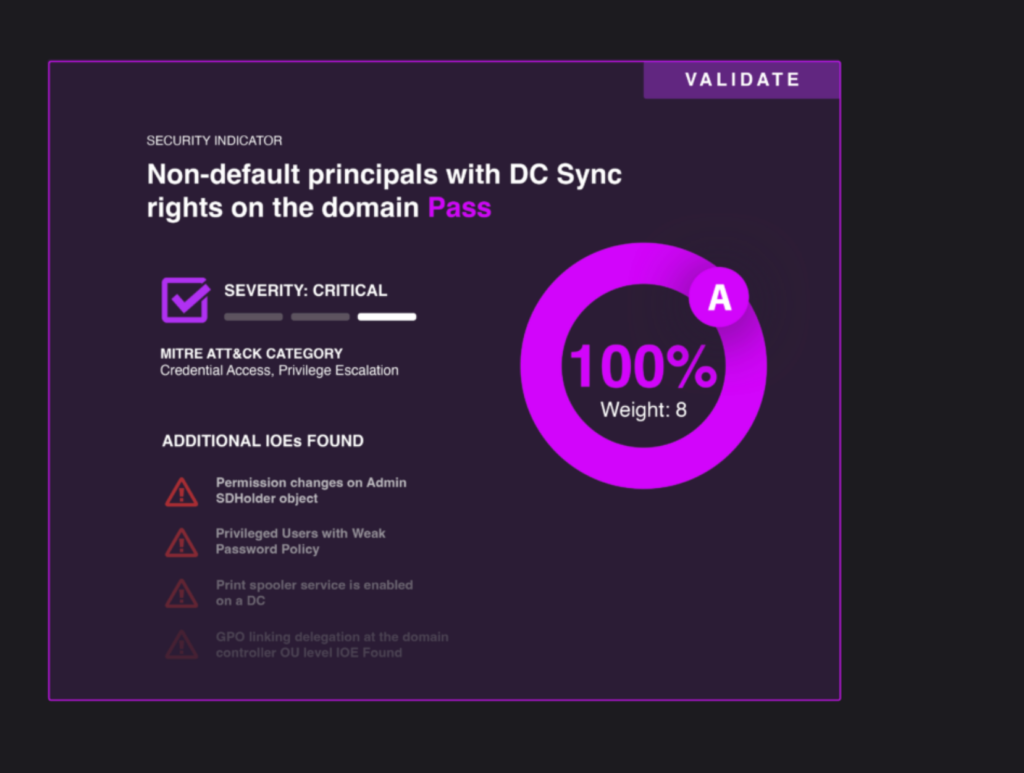

Applicazione del framework MITRE ATT&CK alla vostra Active Directory

Con l'accelerazione del ritmo e la crescente sofisticazione dei cyberattacchi, avere un quadro comune per la vostra strategia di sicurezza vi aiuta a far fronte all'evoluzione del panorama delle minacce. Il MITRE ATT&CK Framework è uno degli strumenti più popolari e completi per costruire un piano di sicurezza completo. Tuttavia, il divario tra...

Comprendere e proteggere Kerberos - Il nervo scoperto della sicurezza informatica

Con l'avvento di Active Directory, più di 20 anni fa, il protocollo Kerberos ha cambiato le carte in tavola in termini di sicurezza, unificazione e spostamento di AD nel regno della gestione delle identità. Ma i tempi sono cambiati. Metodi di attacco più nuovi e sofisticati e il passaggio al cloud hanno lasciato Kerberos...

Le 10 azioni principali che ogni organizzazione dovrebbe intraprendere per proteggere il proprio AD dagli attacchi

Sapete che gli attacchi informatici sono in arrivo. Forse siete già stati colpiti. Quasi tutti gli attacchi sono incentrati sulla ricerca di un punto d'appoggio in Active Directory, sull'escalation dei privilegi e sul creare scompiglio. Ma sapevate che ci sono alcune azioni relativamente semplici da intraprendere che aumentano notevolmente le possibilità di combattere...

La vostra organizzazione non riuscirebbe a superare la valutazione della sicurezza di Active Directory?

Con il proliferare dei cyberattacchi, molte organizzazioni investono risorse per colmare le lacune della loro strategia di sicurezza. Ma un punto di ingresso comune per gli attacchi, utilizzato anche nella violazione di SolarWinds, viene sempre trascurato: Active Directory. Secondo i risultati di un nuovo strumento di valutazione della sicurezza che valuta i punti deboli delle configurazioni di Active Directory, anche le grandi organizzazioni...

Protezione di Active Directory: il punto di ingresso chiave nei recenti attacchi informatici

La crisi sanitaria del 2020 ha ridisegnato la nostra visione del modo in cui le persone lavorano e le aziende funzionano. Mentre i team e i processi tecnologici si sono spostati per supportare i lavoratori remoti e consentire interazioni continue nella catena di fornitura, i criminali informatici hanno colto l'opportunità di sfruttare le conseguenti lacune nella sicurezza. Come ha recentemente riportato PWC, il numero e...