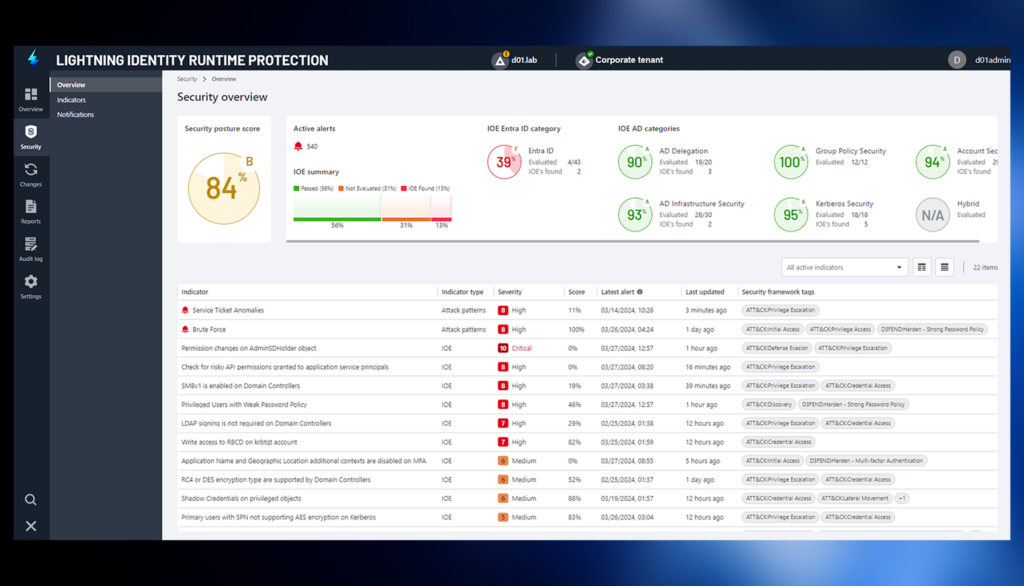

Lightning IRP cattura, analizza e mette in relazione le attività di autenticazione con le informazioni sulle minacce all'identità di Semperis per rilevare modelli di attacco noti e segnalare comportamenti dannosi.

- Attacchi spray con password: Monitora i tentativi di accesso per rilevare gli schemi indicativi di un attacco con password spray.

- Attacchi di forza bruta: Monitora i tentativi di accesso ripetuti e rapidi contro un singolo utente per rilevare potenziali attacchi di forza bruta.

- Accesso anomalo: Cerca le anomalie di accesso degli utenti che indicano un accesso anomalo all'AD.

- Accesso anomalo alle risorse: Monitora l'attività di un utente e qualsiasi interazione con i servizi che indichi un attacco ai servizi AD.

- Anomalie dei ticket di servizio: Cerca requisiti di ticket di servizio sospetti che indicano un attacco Kerberoasting su AD.