Bem-vindo à Segurança do AD 101, uma série que abrange as noções básicas de segurança do Active Directory (AD). Esta semana, analisamos os IDs de grupo primários e a forma como alterações desnecessárias aos mesmos podem complicar a gestão de contas. Os atacantes também podem explorar os IDs de grupos primários para introduzir riscos de segurança, incluindo o aumento de privilégios, e para ocultar a sua pertença a um grupo privilegiado, escondendo a sua presença e actividades na rede e evitando a monitorização da segurança.

O que são ID de grupo primários?

No AD, cada conta de utilizador está associada a um ID de grupo primário, que determina a associação do utilizador ao grupo predefinido. O ID de grupo primário no AD é uma relíquia da conformidade com a norma POSIX (Portable Operating System Interface), que foi concebida para permitir a compatibilidade entre plataformas de diferentes sistemas operativos.

O ID de grupo primário define a associação de grupo predefinida para uma conta de utilizador. Por predefinição, quando uma conta de utilizador é criada no AD, torna-se membro do grupo Utilizadores do Domínio, que se torna o grupo principal do utilizador. Este processo é automático e ajuda a simplificar o controlo de acesso e a gestão de recursos no ambiente do AD.

Nos ambientes Windows modernos, o ID do grupo primário não desempenha um papel tão importante como outrora. As estratégias de associação a grupos e de gestão de permissões evoluíram no Windows AD, que agora oferece mecanismos mais granulares e flexíveis para o controlo de acesso. O ID de grupo primário torna-se essencial quando estão envolvidos Serviços para Macintosh ou aplicações compatíveis com POSIX. Estas aplicações baseiam-se nas normas POSIX, em que o ID de grupo primário é utilizado para a gestão da propriedade e das permissões de ficheiros e directórios. A menos que utilize estes serviços, não é necessário alterar o grupo primário de Utilizadores do Domínio.

Riscos associados aos IDs de grupos primários

Um atacante que consiga modificar o ID do grupo primário de um utilizador pode efetivamente alterar a sua função e privilégios na rede. Por exemplo, se um atacante alterar o ID de grupo primário de um utilizador padrão comprometido para o do grupo Admins do Domínio, pode obter direitos de acesso administrativo no ambiente AD. Isto pode potencialmente dar ao atacante um controlo extensivo sobre a rede. Pode então modificar as configurações do sistema, manipular os privilégios da conta de utilizador, aceder a dados confidenciais e muito mais, tudo isto enquanto se apresenta como um utilizador normal.

Esta tática de camuflagem também pode permitir que os atacantes evitem a deteção por ferramentas de segurança. Ao alterar o ID do grupo primário, os atacantes podem contornar os mecanismos típicos de controlo de acesso, disfarçando eficazmente as suas actividades maliciosas como acções de rotina executadas por utilizadores regulares. Esta tática torna menos provável que as suas actividades sejam assinaladas como suspeitas, dando-lhes mais tempo para comprometer a rede.

Ainda mais preocupante é o facto de este período de tempo alargado poder permitir ao atacante executar uma variedade de acções maliciosas, como a exfiltração de dados, a sabotagem do sistema ou a instalação de backdoors adicionais para acesso futuro. Estas acções podem continuar sem serem detectadas até que o comportamento invulgar seja descoberto e corretamente interpretado.

Como é que os ciberataques exploram os IDs de grupo primários?

Existem várias formas de um atacante poder modificar o ID de grupo primário de um utilizador no AD. Estes métodos requerem geralmente determinados níveis de privilégio ou acesso, pelo que tais modificações indicam normalmente alguma falha de segurança.

- Credenciais comprometidas: Se um atacante obtiver as informações de início de sessão de uma conta com privilégios suficientes, como um administrador de domínio ou um operador de conta, pode utilizar essas credenciais para iniciar sessão no sistema AD e alterar o ID de grupo principal de um utilizador. Este compromisso pode ser conseguido através de um ataque de força bruta, phishing ou outra forma de engenharia social.

- Vulnerabilidades do AD: Os atacantes podem explorar vulnerabilidades no sistema AD ou na rede como um todo. Por exemplo, um atacante pode explorar vulnerabilidades de software não corrigidas para obter privilégios elevados, que podem depois utilizar para alterar o ID de grupo primário de um utilizador.

- Aumento de privilégios: Os atacantes podem obter acesso inicial à rede utilizando uma conta com menos privilégios e, em seguida, explorar uma vulnerabilidade ou configuração incorrecta para aumentar os privilégios da conta.

Como é que se pode detetar o abuso de IDs de grupos primários?

Estes vectores de ataque sublinham a necessidade de manter uma boa higiene em matéria de cibersegurança:

- Aplicar regularmente patches e atualizar o software.

- Monitorizar e responder prontamente a actividades suspeitas.

- Aplicar o princípio do menor privilégio.

- Informar os utilizadores sobre potenciais tácticas de engenharia social.

Para mitigar os riscos associados aos IDs de grupo primários, considere a utilização de uma abordagem de vários níveis à segurança do AD, com ênfase na auditoria proactiva e na monitorização em tempo real.

A auditoria proactiva no AD significa uma análise regular dos registos do AD para detetar anomalias. Neste contexto, quaisquer alterações inesperadas nos IDs de grupos primários de utilizadores podem apontar para tentativas não autorizadas ou maliciosas de alterar os privilégios de um utilizador ou ocultar a sua verdadeira pertença a um grupo.

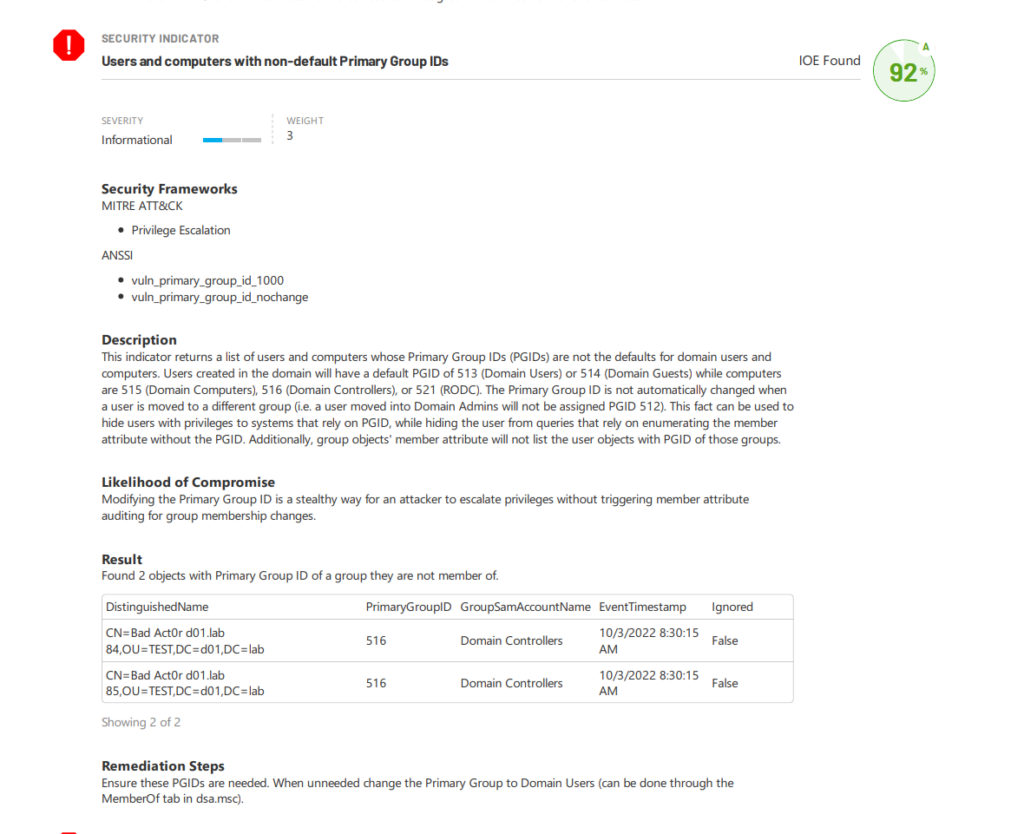

Um sinal de alerta típico pode ser o facto de um utilizador normal passar a fazer parte de um grupo administrativo, indicando uma potencial violação da segurança. A auditoria proactiva permite que os profissionais de TI identifiquem essas inconsistências numa fase inicial, evitando que se transformem em problemas graves. Ferramentas como o Purple Knight podem ajudar, automatizando a monitorização de alterações no ambiente AD e fornecendo informações que, de outra forma, poderiam ser ignoradas numa análise manual. A Figura 1 mostra um relatório que encontra um indicador de exposição (IOE) relacionado com IDs de grupos primários.

A monitorização em tempo real requer a utilização de ferramentas avançadas de deteção de ameaças que possam alertar os administradores para as alterações à medida que estas ocorrem. Estas ferramentas avaliam continuamente o ambiente AD, procurando actividades como alterações inesperadas no ID do grupo principal de um utilizador, o que pode indicar uma potencial violação da segurança ou uma ameaça interna. O Semperis Directory Services Protector ( DSP), por exemplo, pode efetuar a monitorização em tempo real das alterações no ambiente do AD, dando aos administradores a capacidade de reagir prontamente quando é detectada uma anomalia.

Manter uma visão dos IDs de grupos primários

Uma compreensão profunda do papel do ID de grupo primário no Active Directory é crucial para os gestores de TI e para os profissionais de cibersegurança. Este conhecimento fornece-lhes informações valiosas sobre a arquitetura e os mecanismos operacionais do AD, fornece orientações para a administração eficaz de contas de utilizador e elucida as potenciais implicações de segurança inerentes às configurações de contas. Com este conhecimento, podem proteger melhor a infraestrutura de TI e contribuir para a resiliência geral da cibersegurança da organização.

A utilização de ferramentas robustas de auditoria e monitorização é também crucial. Estas podem ajudar a detetar actividades invulgares, tais como alterações ao ID do grupo principal de um utilizador, o que pode indicar uma violação da segurança. Através da deteção precoce, podem ser tomadas contramedidas adequadas antes que o atacante possa causar danos significativos.

Saiba mais sobre a segurança do AD