O Authentication Server Response (AS-REP) Roasting permite aos atacantes solicitar respostas de autenticação encriptadas para contas no Active Diretory que tenham a pré-autenticação Kerberos desactivada. O AS-REP Roasting é uma das ameaças ao Active Diretory para a qual as agências de cibersegurança da aliança Five Eyes alertam no recente relatório, Detecting and Mitigating Active Diretory Compromises.

O que é a torrefação AS-REP?

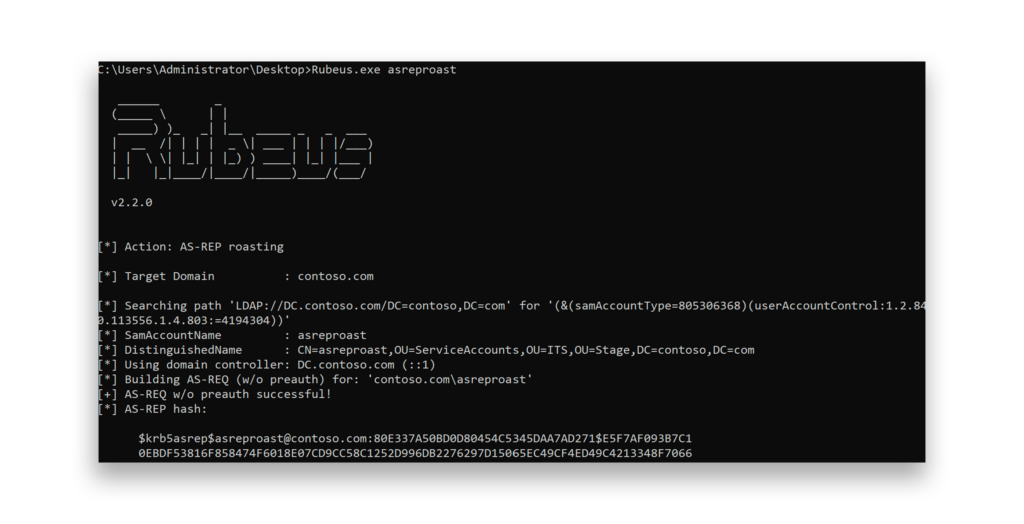

A tática principal num ataque AS-REP Roasting consiste em ter a pré-autenticação Kerberos desactivada. Nesse cenário, um atacante não precisa da palavra-passe do utilizador para obter uma resposta de autenticação(Figura 1). Quando o atacante tem a resposta, pode tentar decifrá-la offline para obter a palavra-passe em texto simples do utilizador.

Como se pode defender contra o AP-REP Roasting?

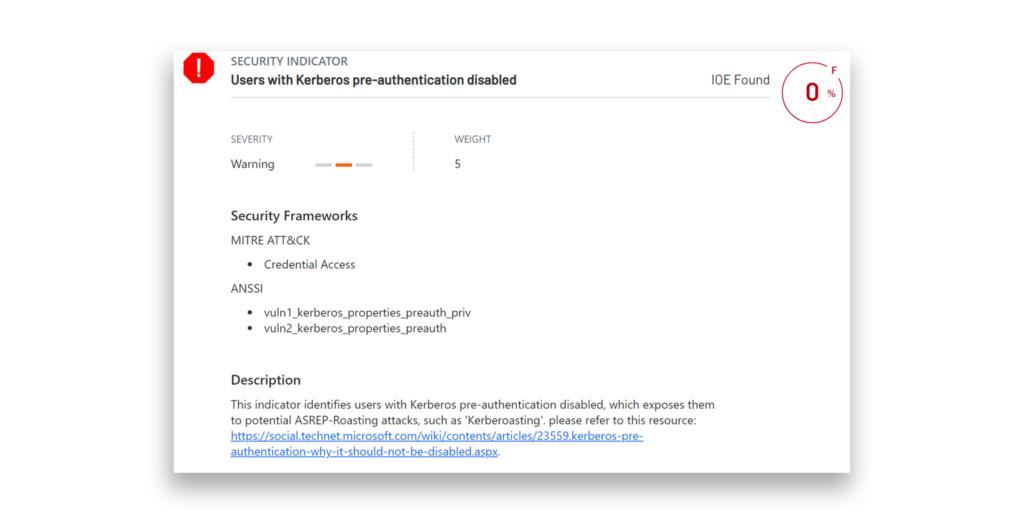

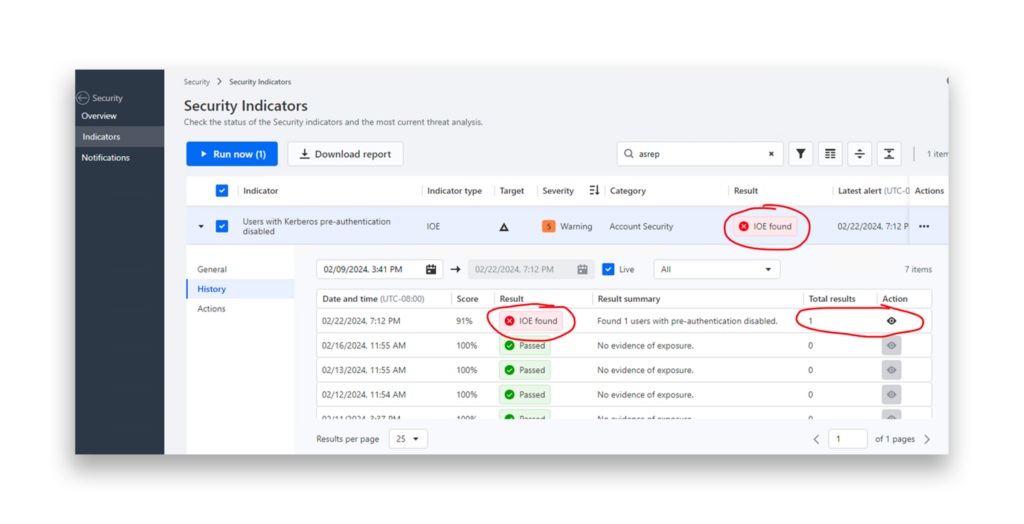

Os defensores podem utilizar a ferramenta gratuita Purple Knight para identificar as contas do Active Diretory que têm a pré-autenticação Kerberos desactivada(Figura 2). Depois de identificar estas contas vulneráveis, os defensores devem determinar se a pré-autenticação pode ser activada para reduzir o risco de ataques como o AS-REP Roasting.

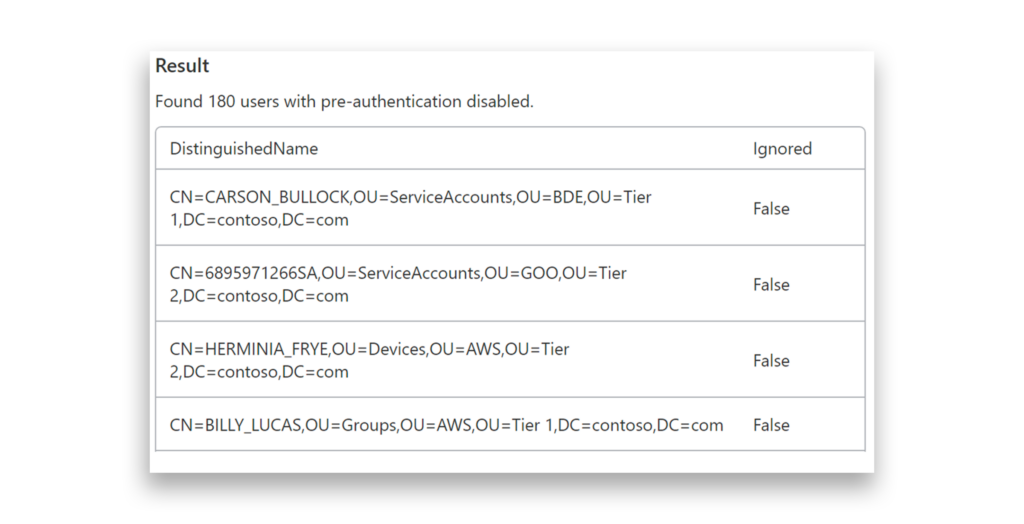

Purple Knight pode fornecer uma lista das contas que têm a pré-autenticação Kerberos desactivada(Figura 3). O passo seguinte é avaliar se cada conta requer realmente que esta definição seja desactivada.

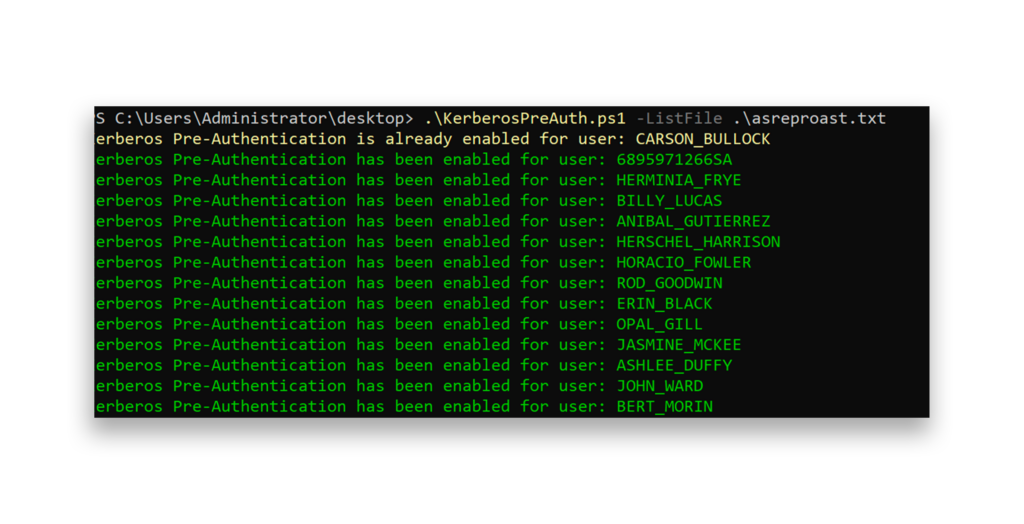

Neste exemplo, executei um script PowerShell para processar uma lista das contas de utilizador que têm a pré-autenticação Kerberos desactivada, activando automaticamente a pré-autenticação para mitigar a ameaça de AS-REP Roasting(Figura 4). Na prática, deve sempre determinar porque é que a pré-autenticação está desactivada e verificar se pode ser activada para cada conta antes de efetuar alterações.

Note-se o aumento da pontuação de segurança depois de ativar a pré-autenticação Kerberos(Figura 5).

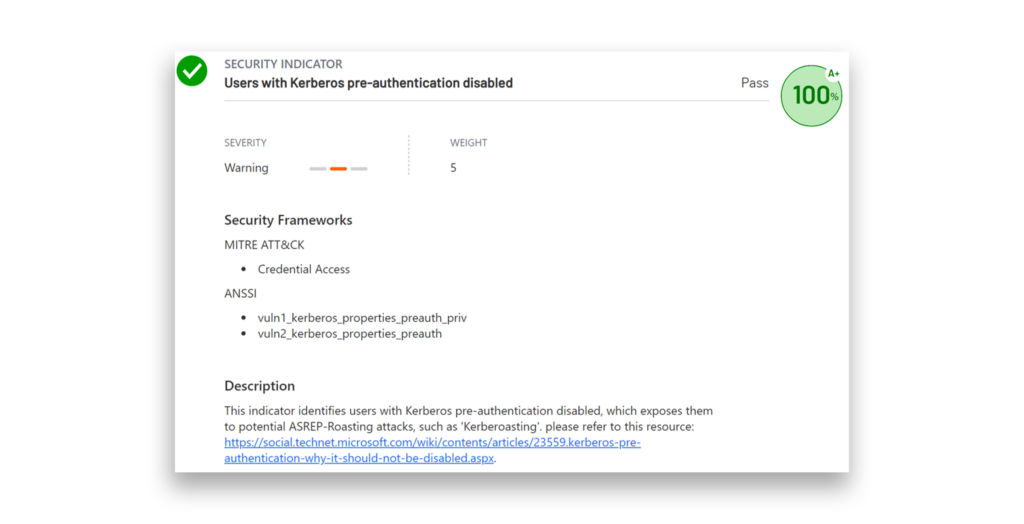

Note-se que Purple Knight fornece um instantâneo pontual de potenciais vulnerabilidades. Para uma defesa contínua, a Semperis Directory Services Protector ( DSP) apresenta um indicador de segurança que monitoriza continuamente os utilizadores com a pré-autenticação Kerberos desactivada, que é necessária para um atacante efetuar um ataque AS-REP Roasting(Figura 6). Ao monitorizar contas inesperadas com pré-autenticação desactivada, os defensores podem prevenir proactivamente potenciais tentativas de AS-REP Roasting.

Como se pode detetar um ataque AS-REP Roasting?

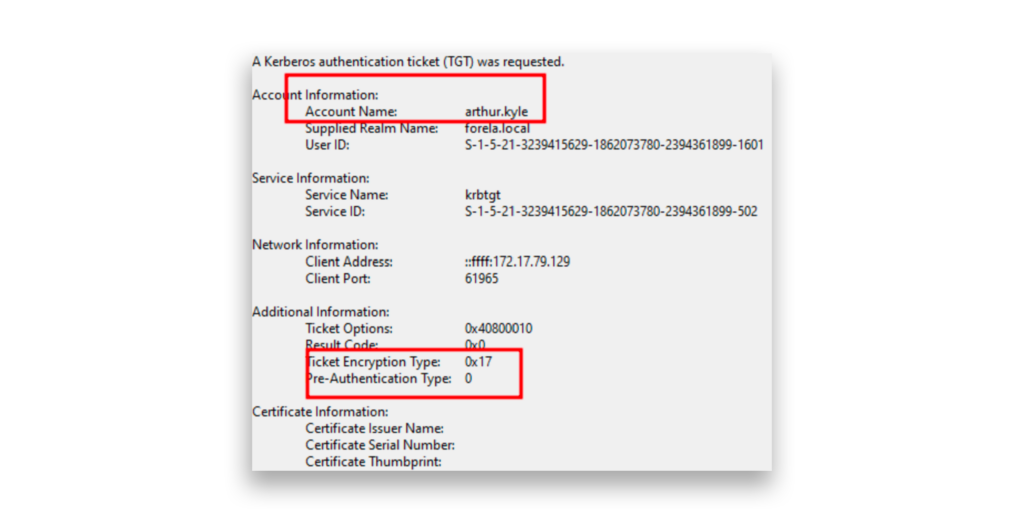

Os defensores podem detetar o AS-REP Roasting monitorizando o evento ID 4768(Figura 7). Procure um tipo de pré-autenticação de 0, ou seja, desativado. Procure também um Service Name de krbtgt; o Kerberos gere a autenticação no Active Diretory. Por último, procure um Ticket Encryption Type de 0x17 (RC4), que indica a utilização de um método de encriptação mais fraco.

Perfis de actores de ameaças

Os seguintes agentes de ameaças são conhecidos por lançar ataques AS-REP Roasting em estado selvagem.

- Fato Preto1

- Diavol (MITRE ATT&CK Software S0659)2

Ferramentas de torrefação AS-REP

As seguintes ferramentas e scripts públicos, que estão disponíveis em github.com, podem ser usados para realizar um ataque AS-REP Roasting e foram observados em uso durante incidentes do mundo real.

- GhostPack/Rubeus

- HarmJ0y/ASREPRoast

Visão geral da ameaça AS-REP Roasting

Tática ATT&CK: Acesso a Credenciais

Em 26 de agosto de 2024, o Relatório DFIR revelou que o grupo de ransomware BlackSuit utilizava o AS-REP Roasting nos seus ataques. O grupo visava contas com a pré-autenticação Kerberos desactivada para capturar e decifrar respostas de autenticação, que forneciam acesso às palavras-passe dos utilizadores.3

Em 13 de dezembro de 2021, o Relatório DFIR detalhou como o grupo de ransomware Diavol utilizou o AS-REP Roasting nos seus ataques. O grupo visava contas com a pré-autenticação Kerberos desactivada, capturando respostas de autenticação encriptadas. Em seguida, o grupo decifrou essas respostas offline para recuperar palavras-passe em texto simples.4

Instantâneo da Semperis

O AS-REP Roasting continua a ser uma técnica relevante para os atacantes, visando contas do Active Diretory com a pré-autenticação Kerberos desactivada. Ao decifrar respostas de autenticação encriptadas offline, os atacantes podem aumentar os privilégios e obter acesso a contas com privilégios mais elevados. Para se defenderem contra o AS-REP Roasting, as organizações devem garantir que a pré-autenticação Kerberos está activada para todas as contas, aplicar políticas de palavras-passe fortes e monitorizar regularmente o comportamento de autenticação anormal.

Recursos adicionais

- Novos caminhos de ataque? Bilhetes de serviço solicitados pelo AS

- Purple Knight

- Semperis Directory Services Protector