As agências de cibersegurança da aliança " Five Eyes ", incluindo a CISA e a NSA, estão a aconselhar as organizações a reforçarem a segurança em torno do Microsoft Active Diretory (AD), um alvo principal para os ciberataques. O recente relatório da aliança destaca mais de uma dúzia de tácticas que os agentes de ameaças utilizam para explorar o AD. Entre essas técnicas comuns está o ataque DCSync.

O que é um ataque DCSync?

A ataque DCSync é uma técnica de ataque que é normalmente utilizada para roubar credenciais de uma base de dados AD. O atacante faz-se passar por um controlador de domínio (DC) para solicitar hashes de palavra-passe de um DC alvo, utilizando o protocolo remoto dos Serviços de Replicação de Diretórios (DRS). O ataque pode ser utilizado para "puxar" eficazmente os hashes de palavra-passe do DC, sem necessidade de executar código no próprio DC. Este tipo de ataque é capaz de contornar os métodos tradicionais de auditoria e deteção.

Observe que o invasor deve primeiro obter acesso a uma conta com permissões de alto nível, como Admin do Domínio ou uma conta com a capacidade de replicar dados do DC. Esta ação requer as seguintes permissões no Contexto de Nomeação de Domínio:

- Replicar alterações de diretório

- Replicar alterações de diretório Todas

Quando o atacante tem os privilégios necessários, envia um pedido a um DC, pedindo-lhe para replicar as credenciais do utilizador. Esse processo imita o tráfego de replicação legítimo, que os DCs usam para sincronizar dados na rede.

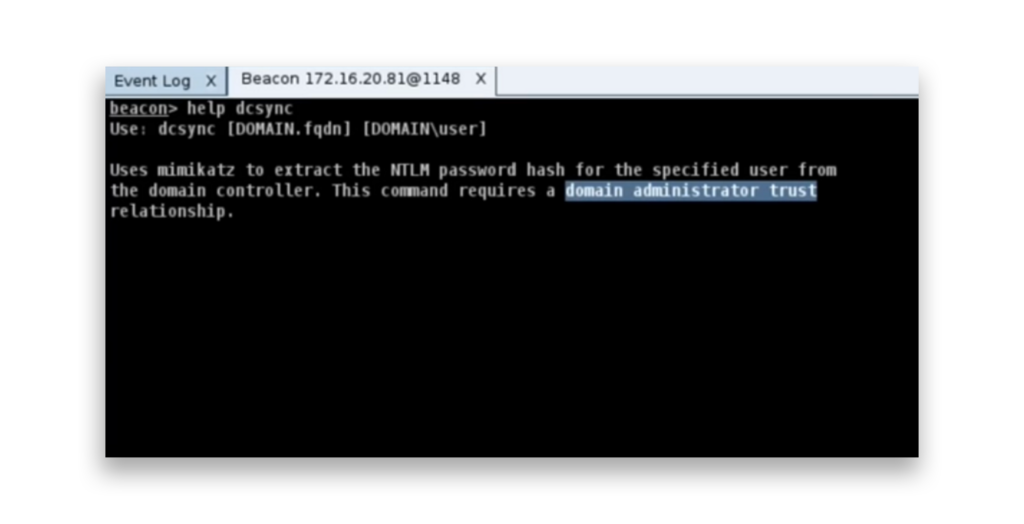

Esta imagem mostra o help saída de comando para DCSync no Cobalt Strike, explicando como usar o mimikatz para extrair hashes de senha NT para usuários especificados de um controlador de domínio. O comando requer privilégios de administrador de domínio para funcionar.

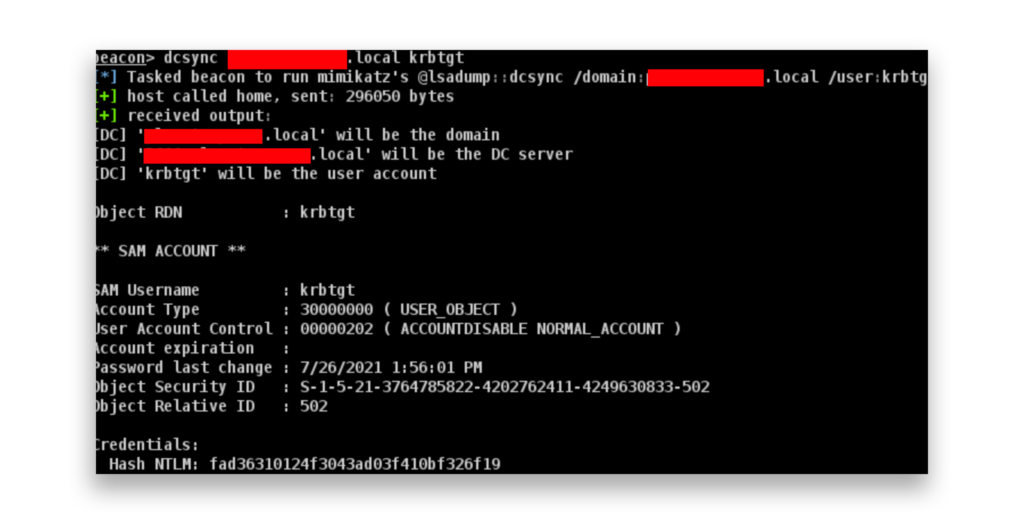

Aqui está a saída de um comando DCSync no Cobalt Strike para extrair o hash NT da conta KRBTGT do controlador de domínio.

Como pode defender o seu ambiente de um ataque DCSync?

O melhor sítio para os defensores começarem a defender os seus ambientes contra um ataque DCSync é aproveitar a ferramenta gratuita Purple Knight para identificar os principais não predefinidos que têm permissões de DCSync no Contexto de Nomenclatura de Domínio.

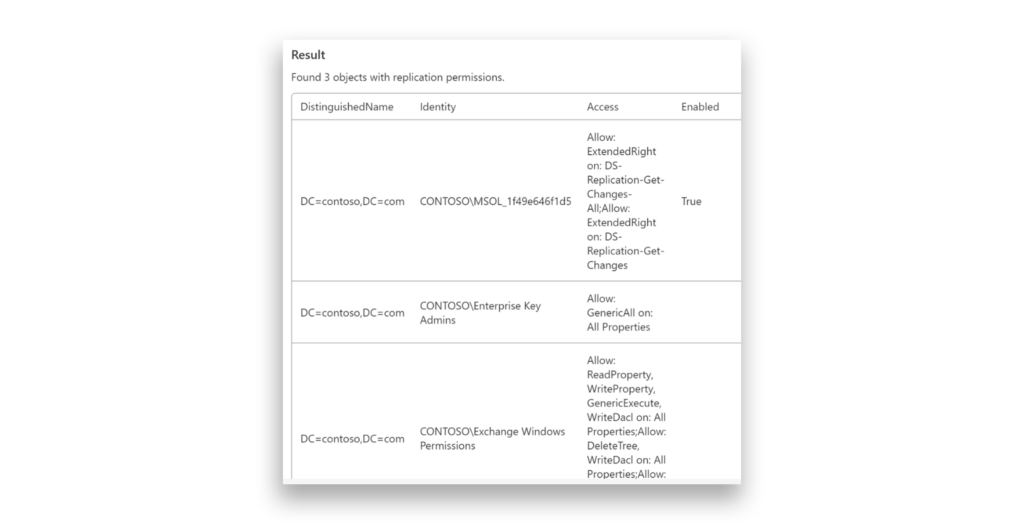

Eis algo que vemos frequentemente em ambientes de clientes: Administradores de chaves empresariais com controlo total sobre o contexto de nomeação do domínio e as permissões do Windows do Exchange, com a capacidade de modificar as permissões. Este cenário é perigoso, pois pode levar involuntariamente à concessão de permissões DCSync - um sério risco de segurança.

Vamos percorrer o processo de correção, utilizando os Enterprise Key Admins como exemplo.

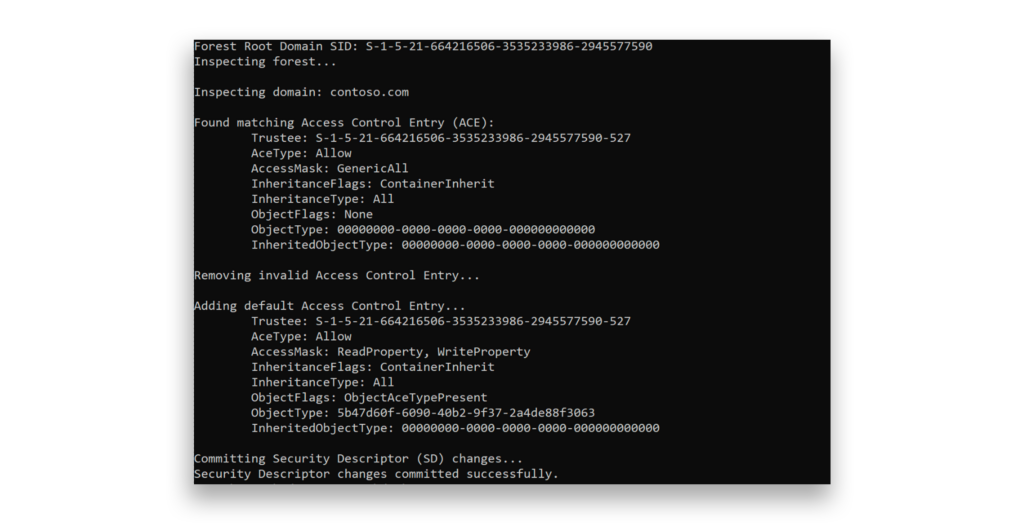

Durante a execução adprep /domainprep No Windows Server 2016, uma entrada de controlo de acesso (ACE) não intencional é adicionada ao descritor de segurança do contexto de nomeação do domínio para o grupo Enterprise Key Admins (SID = -527). Este ACE concede incorretamente acesso total ao contexto de nomeação e a todos os seus objectos filhos. O ACE pretendido deve fornecer apenas ReadProperty e WriteProperty permissões para o msDS-KeyCredentialLink atributo.

A figura seguinte mostra um exemplo de um script do PowerShell que resolve o problema removendo as permissões de Controlo Total do grupo Enterprise Key Admins, garantindo que a este grupo é concedido apenas acesso de Leitura/Escrita ao atributo msDS-KeyCredentialLink.

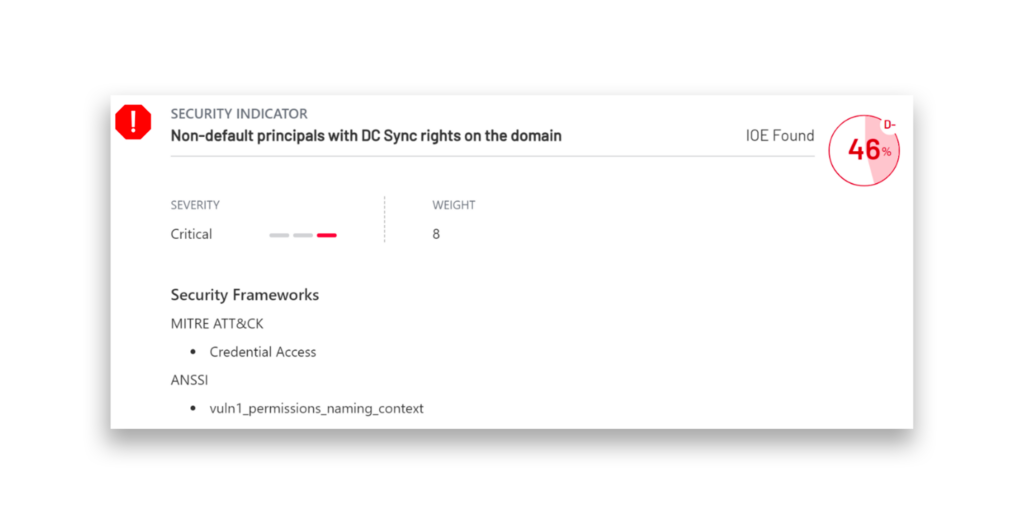

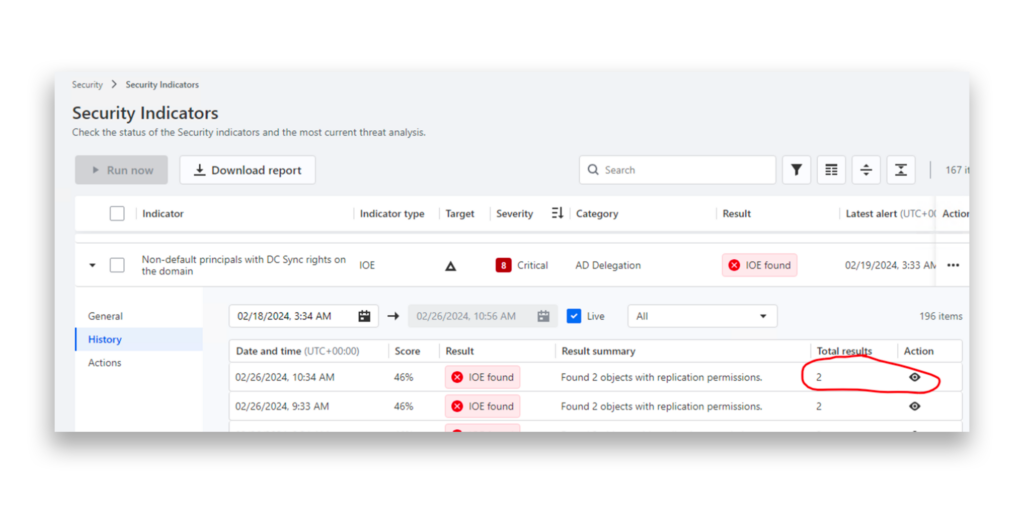

Depois de ajustar as permissões para os administradores de chaves empresariais, notamos uma melhoria na nossa pontuação de segurança para este indicador específico de exposição (IOE).

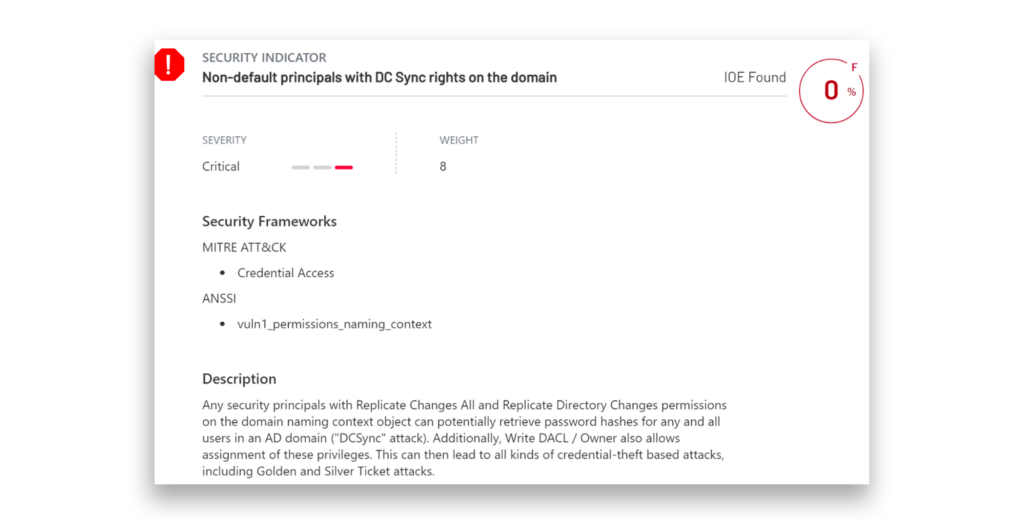

O Semperis DSP Intelligence inclui um indicador de segurança que detecta continuamente contas suspeitas no AD que têm os direitos especiais necessários para um ataque DCSync. Estas permissões incluem Replicar Alterações de Diretório e Replicar Alterações de Diretório Todas. Por predefinição, apenas determinados ACEs, como Admins. do Domínio, Admins. da Empresa, contas de computador DC e o utilizador AAD Connect têm estes direitos. A monitorização de utilizadores que tenham inesperadamente estas permissões pode ajudá-lo a evitar a replicação não autorizada de dados de diretório.

Como se pode detetar um ataque DCSync?

Para detetar a atividade do DCSync, pode monitorizar o TargetLogonId do Evento 4624 e correlacioná-lo com outros eventos de segurança associados à mesma sessão de início de sessão. O DCSync gera um tipo de Logon de Rede (3) no DC. Ao associar o Evento 4662 (que rastreia o acesso ao diretório) ao Evento 4624 usando o LogonId, os defensores podem identificar o IP de origem da solicitação do DCSync.

Perfis de actores de ameaças

Os seguintes agentes de ameaças são conhecidos por utilizarem ataques DCSync em estado selvagem.

- APT20 aka Crawling Taurus, TH3Bug, VIOLIN PANDA1

- Calypso aka Medalha de Bronze2

- Earth Lusca aka TAG-22, Charcoal Typhoon, CHROMIUM, ControlX (MITRE ATT&CK®Group G1006)3

- LAPSUS$ aka DEV-0537, Strawberry Tempest (MITRE ATT&CK Group G1004)4

- Leviathan aka MUDCARP, Kryptonite Panda, Gadolinium, BRONZE MOHAWK, TEMP.Jumper, APT40, TEMP.Periscope, Gingham Typhoon (MITRE ATT&CK Group G0065)5

- Mustang Panda aka TA416, RedDelta, BRONZE PRESIDENT (MITRE ATT&CK Group G0129)6

- UNC53307

Ferramentas de ataque DCSync

As seguintes ferramentas públicas, disponíveis em github.com, podem ser utilizadas para efetuar um ataque DCSync.

- Módulo e estrutura PowerShell DSInternals

- gentilkiwi/mimikatz

- segredosdump.py

Visão geral das ameaças

Tática ATT&CK: Acesso a credenciais

Em 9 de julho de 2024, um relatório conjunto do Centro Australiano de Cibersegurança e de agências mundiais destacou o APT40 (também conhecido como Leviathan), um grupo chinês patrocinado pelo Estado, por visar redes governamentais e do sector privado. O relatório mencionava que o DCSync faz parte da técnica de trabalho da APT40, permitindo-lhes fazer-se passar por DCs e roubar hashes de palavras-passe do Active Diretory.8

Em 4 de abril de 2024, o Google Cloud publicou um relatório descrevendo como o agente de ameaças UNC5330 explorou as vulnerabilidades CVE-2024-21893 e CVE-2024-21887 no Ivanti Connect Secure para se infiltrar na rede de uma vítima. Eles usaram uma conta LDAP bind para explorar um modelo de certificado do Windows vulnerável, criando um objeto de computador e se passando por um administrador de domínio. Isto permitiu-lhes executar um ataque DCSync para obter credenciais de domínio adicionais para permitir o movimento lateral.9

Em 22 de setembro de 2023, a Unidade 42 da Palo Alto Networks divulgou um relatório sobre as atividades de ciberespionagem do grupo Stately Taurus, também conhecido como Mustang Panda, que visou um governo do Sudeste Asiático entre 2021 e 2023. O grupo infiltrou-se em redes, acedendo a ficheiros sensíveis e mantendo a persistência a longo prazo. Uma parte fundamental do seu ataque envolveu a realização de um ataque DCSync, em que se fizeram passar por um DC para roubar credenciais.10

Em setembro de 2022, a Trend Micro apresentou na HITCON o Earth Lusca, um grupo APT chinês ativo desde 2019. O grupo tem estado envolvido em ciberespionagem, visando setores como governo, mídia e educação em vários países. Como parte de suas operações, eles usaram ataques DCSync para se passar por DCs e roubar hashes de senha do Active Diretory.11

Em 22 de março de 2022, a Microsoft publicou um relatório sobre o DEV-0537 (também conhecido como LAPSUS$), um grupo de cibercriminosos conhecido pelo roubo de dados e extorsão. Eles violaram organizações usando credenciais roubadas e usaram ataques DCSync para roubar credenciais de domínio adicionais, o que lhes permitiu mover-se lateralmente através de redes e obter controlo sobre sistemas críticos.12

Em 19 de dezembro de 2019, a Fox-IT publicou um relatório sobre a Operação Wocao, que expôs as actividades do APT20, um grupo de pirataria informática patrocinado pelo Estado chinês. O relatório revelou que o APT20 tinha como alvo sectores como o governo, a energia e os cuidados de saúde em vários países. Uma das suas principais técnicas envolvia a utilização de um ataque DCSync para roubar credenciais do Active Diretory.13

Em 23 de setembro de 2019, a Avast identificou uma violação em que o invasor usou um ataque DCSync (replicação maliciosa de diretório). Inicialmente, um alerta do Microsoft ATA sobre uma tentativa de replicação de um IP de VPN foi descartado como um falso positivo. Após uma análise mais aprofundada em outubro de 2019, foi revelado que o atacante tinha comprometido credenciais, escalado privilégios e obtido direitos de Administrador do Domínio.14

Em 9 de julho de 2019, a Positive Technologies informou sobre o grupo Calypso APT, que tinha como alvo agências governamentais em vários países. O relatório destacou que o DCSync faz parte dos métodos de ataque do Calypso, permitindo que eles se façam passar por DCs e extraiam hashes de senha do Active Diretory.15

Instantâneo da Semperis

O DCSync é uma técnica bem conhecida utilizada pelos atacantes para obter credenciais da base de dados do Active Diretory, e os relatórios mostram que continua a ser uma ameaça relevante atualmente. Os defensores podem tirar partido de ferramentas como Purple Knight e DSP Intelligence para encontrar quaisquer contas não predefinidas que tenham permissões DCSync no Domain Naming Context. Note-se que este ataque só pode ser executado quando um atacante tem privilégios de Administrador do Domínio ou semelhantes. Para reduzir o risco, implemente um modelo de acesso por níveis para ajudar a evitar que as credenciais de contas com privilégios elevados sejam desnecessariamente expostas em servidores ou estações de trabalho membros.

Recursos adicionais

- Noções básicas de segurança do AD: Princípios de segurança não padrão com direitos de DCSync

- 7 erros de configuração do Active Directory para encontrar e corrigir agora

- Os dez principais erros de segurança cibernética da NSA: Uma perspetiva do Active Directory

- Purple Knight

- Directory Services Protector

Notas finais

- https://malpedia.caad.fkie.fraunhofer.de/actor/apt20

- https://apt.etda.or.th/cgi-bin/showcard.cgi?g=Calypso

- https://attack.mitre.org/groups/G1006/

- https://attack.mitre.org/groups/G1004/

- https://attack.mitre.org/groups/G0065/

- https://attack.mitre.org/groups/G0129/

- https://malpedia.caad.fkie.fraunhofer.de/actor/unc5330

- https://www.cyber.gov.au/about-us/view-all-content/alerts-and-advisories/apt40-advisory-prc-mss-tradecraft-in-action

- https://cloud.google.com/blog/topics/threat-intelligence/ivanti-post-exploitation-lateral-movement

- https://unit42.paloaltonetworks.com/stately-taurus-attacks-se-asian-government/

- https://hitcon.org/2022/slides/Earth-Lusca-Revealing-a-Worldwide-Cyberespionage-Operation.pdf

- https://www.microsoft.com/en-us/security/blog/2022/03/22/dev-0537-criminal-actor-targeting-organizations-for-data-exfiltration-and-destruction/

- https://www.fox-it.com/media/kadlze5c/201912_report_operation_wocao.pdf

- https://blog.avast.com/ccleaner-fights-off-cyberespionage-attempt-abiss

- https://global.ptsecurity.com/analytics/calypso-apt-2019