A ataque Golden Ticket ocorre quando um atacante falsifica um TGT (Ticket Granting Ticket) Kerberos para obter controlo total sobre um ambiente Active Diretory. Ao comprometer a conta KRBTGT, que assina todos os bilhetes Kerberos, o atacante pode criar bilhetes falsos para qualquer utilizador e obter acesso a qualquer recurso no domínio.

O que é um ataque do Bilhete Dourado?

Um ataque Golden Ticket começa com um atacante que obtém acesso à conta KRGTGT do domínio. Esta conta é utilizada pelo Centro de Distribuição de Chaves (KDC) para encriptar e assinar todos os TGTs. Em seguida, o atacante extrai o hash NTLM da conta, utilizando-o para forjar um TGT Kerberos com qualquer associação de grupo ou tempo de vida desejado. Utilizando este Golden Ticket, o atacante pode então solicitar bilhetes do Ticket Granting Service (TGS) para quaisquer serviços no domínio.

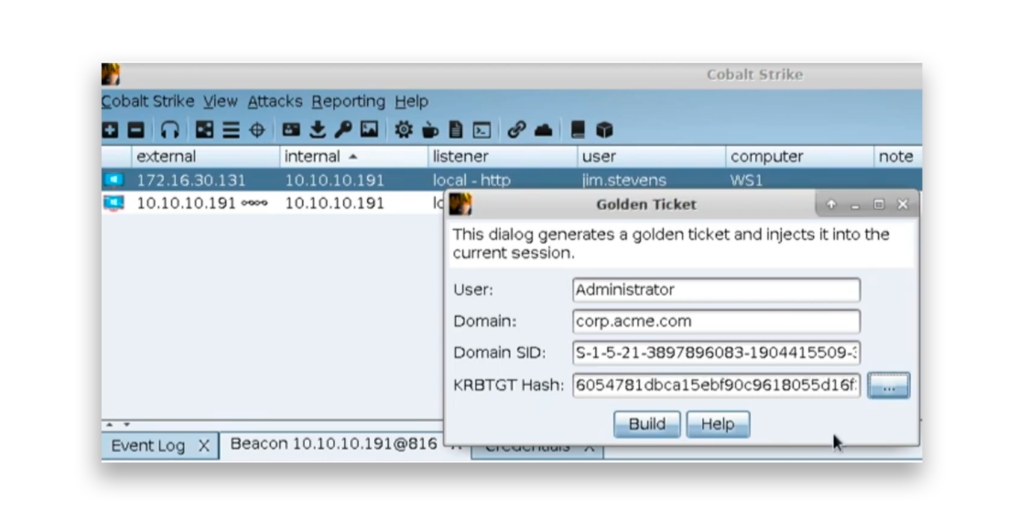

Para forjar um Golden Ticket, o atacante precisa de várias informações importantes: o nome de utilizador a personificar (por exemplo, Administrador), o nome do domínio, o SID do domínio (um identificador único para o domínio) e (como mencionado anteriormente) o hash da palavra-passe da conta KRBTGT. Com esta informação, o atacante pode rapidamente gerar um TGT forjado e obter acesso ilimitado aos recursos do domínio como o utilizador que se faz passar por ele(Figura 1).

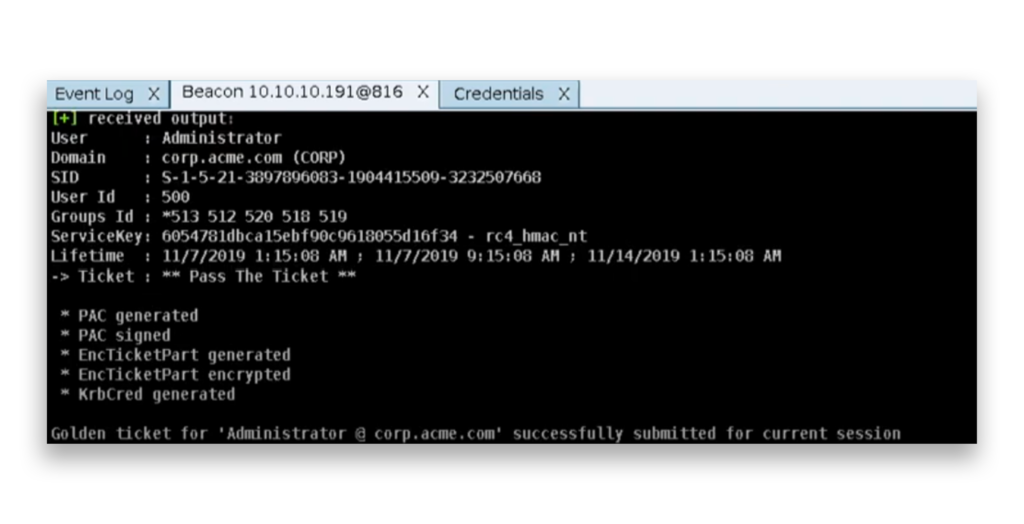

Depois de falsificar o Bilhete Dourado, o atacante pode injectá-lo na sessão atual. Por exemplo, o atacante pode fazer-se passar pela conta de Administrador(Figura 2).

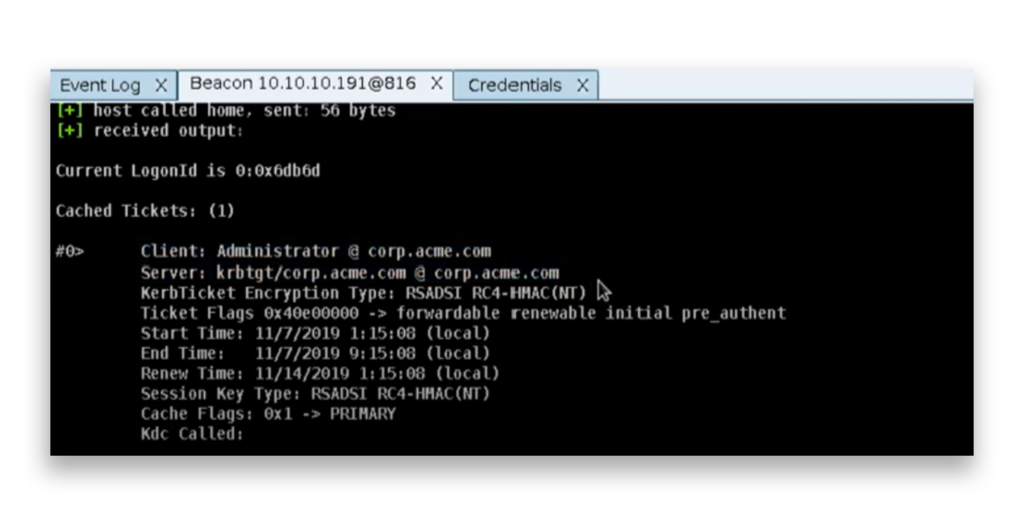

A Figura 3 mostra um Kerberos TGT em cache para a conta Administrator no domínio corp.acme.com. O Golden Ticket está agora armazenado na cache da sessão, permitindo ao atacante autenticar-se como Administrador e aceder aos recursos do domínio.

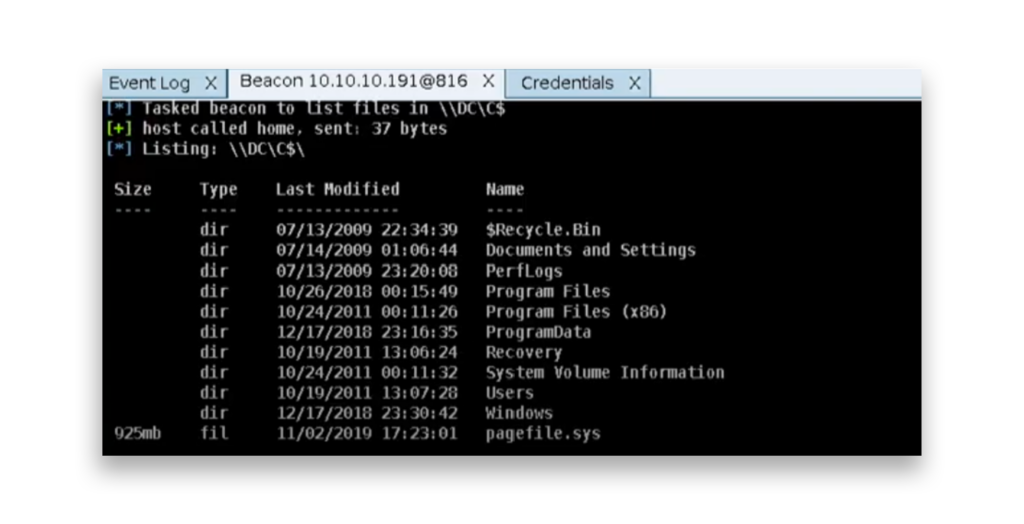

O atacante pode agora utilizar a conta Administrator para aceder à partilha de ficheiros num controlador de domínio (DC)(Figura 4).

Como se pode defender dos ataques do Bilhete Dourado?

É importante seguir as melhores práticas, como a implementação de um modelo de administração por níveis e a redução do número de contas privilegiadas, para limitar a exposição a ataques Golden Ticket.

Suponhamos que:

- A sua organização foi comprometida por um atacante

- Um pen tester ganhou privilégios de Administrador do Domínio

- Um administrador de sistemas deixou a empresa em más condições

Cada um destes cenários deve suscitar preocupações válidas sobre o potencial de ataques do Bilhete Dourado.

Para mitigar um ataque Golden Ticket, o passo mais crítico é redefinir a palavra-passe da conta KRBTGT duas vezes para invalidar quaisquer bilhetes forjados. Para tornar este processo mais fácil, o Microsoft MVP e Líder Sénior de Resposta a Incidentes da Semperis , Jorge de Almeida Pinto, criou um script PowerShell, disponível em github.com, que pode utilizar para redefinir com segurança a conta KRBTGT. Este script contém uma variedade de opções.

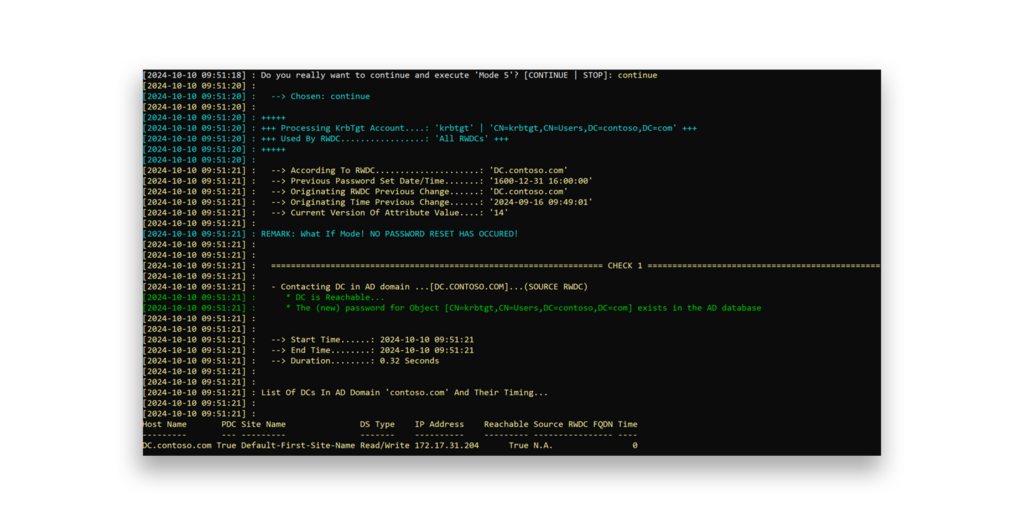

Por exemplo, o Modo 5 no script é um modo de simulação que funciona com as contas de produção reais do KRBTGT, mas não redefine realmente as palavras-passe. Em vez disso, ele simula o processo para verificar o acesso e a funcionalidade de replicação sem fazer nenhuma alteração. Este modo é útil para testar se tudo funciona corretamente (por exemplo, verificar as permissões e a replicação) sem afetar o seu ambiente de produção(Figura 5).

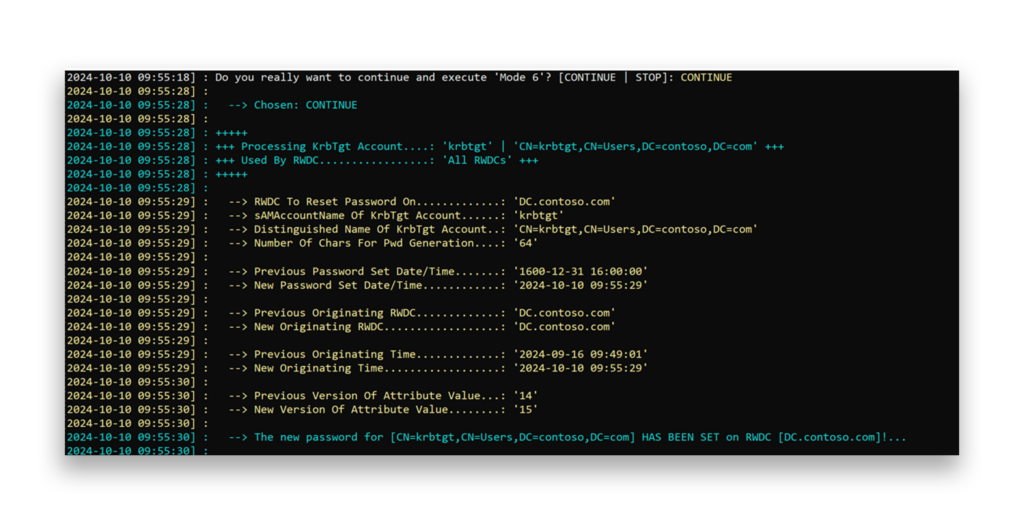

Depois de todos os testes terem passado e de tudo estar verde, pode proceder à primeira reposição da palavra-passe selecionando o Modo 6, que repõe a conta KRBTGT uma vez(Figura 6).

Normalmente, após a primeira reposição da palavra-passe KRBTGT, deve aguardar 10 horas (o tempo de vida predefinido do Kerberos TGT). Em seguida, repita os passos anteriores para efetuar a segunda reposição.

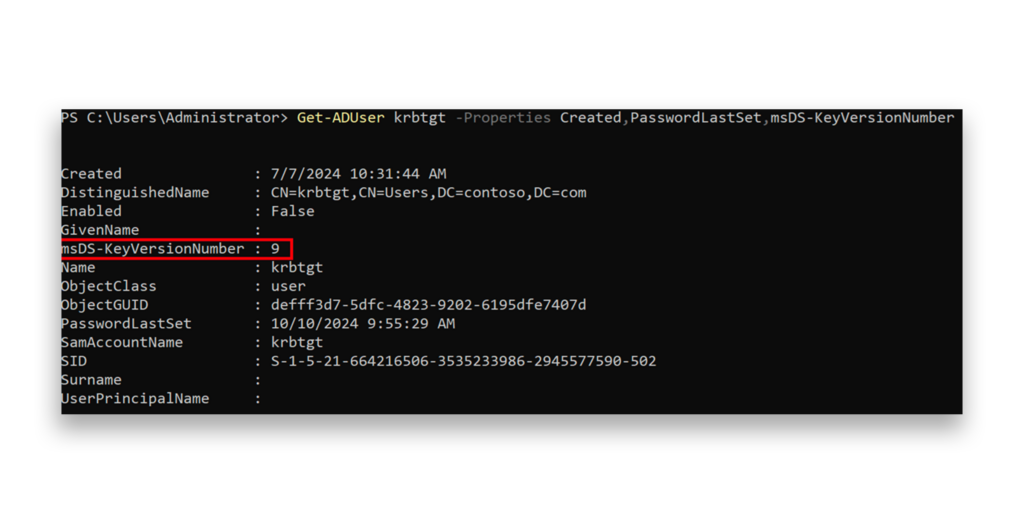

Se não for possível esperar 10 horas, pode reduzir o tempo de vida do Kerberos TGT para, digamos, 5 horas, e depois monitorizar qualquer potencial impacto nos seus DCs. Esta abordagem permite-lhe avançar mais rapidamente e, ao mesmo tempo, verificar se o ambiente está a funcionar corretamente. Sempre que a palavra-passe da conta KRBTGT é reposta, o atributo msDS-KeyVersionNumber da conta KRBTGT deve aumentar em 1(Figura 7).

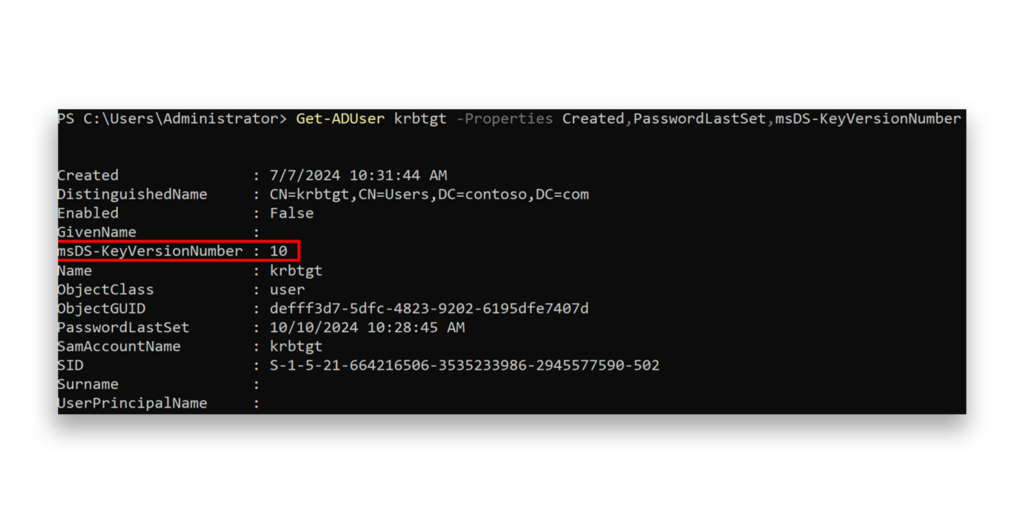

Neste exemplo, é possível ver que, após a conclusão da segunda reposição da palavra-passe, o valor msDS-KeyVersionNumber aumentou para 10(Figura 8).

Em geral, é necessário aplicar toda a gama de práticas recomendadas de segurança do Active Diretory para se defender contra um ataque Golden Ticket.

Como é que se pode detetar um ataque do Bilhete Dourado?

A auditoria e a monitorização regulares da atividade de contas privilegiadas são essenciais. Ferramentas como Purple Knight e Forest Druid podem ajudar os defensores a encontrar pontos fracos e caminhos de ataque no Active Diretory. Observe também os seguintes indicadores potenciais de atividade suspeita do Golden Ticket:

- Tempo de vida do bilhete: Uma caraterística comum dos ataques Golden Ticket é um tempo de vida alargado do bilhete. O tempo de vida predefinido do bilhete Kerberos é de 10 horas. Os bilhetes Kerberos com tempos de vida invulgarmente longos (por exemplo, 10 anos) podem ser indicadores de atividade de ataque.

- SIDs incompatíveis: Procure um Identificador de Segurança (SID) no TGT que não corresponda a nenhum SID ativo no domínio. Este tipo de incompatibilidade é especialmente provável quando o bilhete foi forjado num ambiente em que o atacante não tem visibilidade total.

- Utilização repetitiva de TGT: Se a palavra-passe da conta KRBTGT tiver sido alterada, mas um TGT emitido antes da alteração da palavra-passe ainda estiver a ser apresentado para obter TGSs, um atacante pode estar a trabalhar.

- Comportamento anormal da conta: Anomalias como contas não administrativas que acedem subitamente a recursos altamente privilegiados podem ser um indicador de um ataque Golden Ticket.

- Registos de eventos: O ID de evento 4769 do Windows pode mostrar um pedido de bilhete de serviço. Procure quaisquer padrões ou irregularidades invulgares, especialmente envolvendo contas com privilégios elevados.

Perfis de actores de ameaças

Os seguintes agentes de ameaças utilizaram ataques Golden Ticket nas suas operações:

- Antlion1

- Ke3chang aka APT15, Mirage, Vixen Panda, GREF, Playful Dragon, RoyalAPT, NICKEL, Nylon Typhoon (MITRE ATT&CK Group G0004)2

- TA428 aka Panda, ThunderCats3

Ferramentas de ataque do Bilhete Dourado

As seguintes ferramentas públicas, que estão disponíveis em github.com, podem ser utilizadas para forjar Bilhetes Dourados:

- fortra/impacket

- gentilkiwi/mimikatz

Visão geral das ameaças

Tática ATT&CK: Persistência

A 8 de agosto de 2022, a Kaspersky publicou um relatório que detalhava a forma como um grupo APT de língua chinesa, suspeito de ser o TA428, conduziu ataques direcionados contra empresas militares-industriais e instituições públicas na Europa de Leste e no Afeganistão. Os atacantes exploraram vulnerabilidades para se infiltrarem em redes e, depois de obterem privilégios de Administrador de Domínio, utilizaram um ataque Golden Ticket para forjar TGTs Kerberos. Isto permitiu aos atacantes fazerem-se passar por qualquer utilizador da organização e obter acesso ilimitado a sistemas sensíveis.4

Em 4 de fevereiro de 2022, a Symantec informou que o grupo APT Antlion, ligado à China, tinha visado instituições financeiras em Taiwan durante uma campanha de 18 meses, entre 2020 e 2021. O grupo usou backdoors personalizados para se infiltrar nos sistemas e obter acesso de longo prazo. Entre as suas tácticas, os atacantes utilizaram ferramentas como o Mimikatz para descarregar credenciais e realizar um ataque Golden Ticket, o que lhes permitiu criar bilhetes Kerberos falsos e manter o controlo persistente das redes comprometidas.5

Em 10 de março de 2018, o NCC Group informou que o APT15, um grupo chinês de ciberespionagem, utilizou várias backdoors para se infiltrar na rede de um contratante governamental do Reino Unido. Mais tarde, os atacantes utilizaram o Mimikatz para roubar credenciais e executaram um ataque Golden Ticket, que lhes permitiu criar bilhetes Kerberos falsos e manter privilégios de Administrador de Domínio, mantendo assim o controlo da rede e acedendo a dados sensíveis muito depois de a violação inicial ter sido detectada.6

Instantâneo da Semperis

Um ataque Golden Ticket é uma forma poderosa de os atacantes explorarem o Active Diretory forjando bilhetes Kerberos, que lhes dão acesso alargado aos recursos da rede. No entanto, este ataque pode ser gerido com a abordagem correta. Limitar quem tem acesso a contas altamente privilegiadas, utilizar um modelo de administração por níveis e auditar regularmente o seu ambiente pode ajudá-lo a reduzir o risco associado aos ataques Golden Ticket.

Recursos adicionais

- Como se defender contra ataques de Golden Ticket

- Ataques Golden Ticket ao Active Diretory

- Como se defender contra ataques de bilhetes de prata

- Um Bilhete de Diamante no Ruff

- Purple Knight

- Forest Druid

Notas finais

- https://malpedia.caad.fkie.fraunhofer.de/actor/antlion

- https://attack.mitre.org/groups/G0004/

- https://apt.etda.or.th/cgi-bin/showcard.cgi?g=TA428&n=1

- https://www.kaspersky.com/about/press-releases/golden-ticket-for-industrial-espionage-apt-group-takes-over-it-infrastructure

- https://www.security.com/threat-intelligence/china-apt-antlion-taiwan-financial-attacks

- https://www.nccgroup.com/us/research-blog/apt15-is-alive-and-strong-an-analysis-of-royalcli-and-royaldns/