Já em 2012, a Microsoft lançou a primeira versão do seus importantes whitepapers "Mitigating Pass-the-Hash and Credential Theft". Nesta primeira versão, Microsoft definiu o problema de movimento lateral e escalonamento de privilégios em um ambiente local do Windows Active Directory ambiente e e incluiu as melhores práticas para mitigar este tipo de ataques na altura. Dois anos depois, a Microsoft lançou versão 2 desse documento, que aumentou significativamente aumentou a orientação com base no estado actual do Windows. A empresay também introduziu conceitos como estações de trabalho de acesso privilegiado (PAWs) e camadas de administração (ver figura abaixo).

O Admin Tiering introduziu o conceito de separação de "áreas de interesse" no que diz respeito à administração. As contas de administrador que geriam o AD e os controladores de domínio nunca podiam iniciar sessão em estações de trabalho e servidores normais. As contas de administrador de servidor não podiam iniciar sessão em controladores de domínio e estações de trabalho, etc. Esta abordagem Esta abordagem limitou a capacidade de os ataques de movimento lateral subirem de nível de privilégio. Não era perfeita, mas funcionava-quando implementada.

Leitura relacionada

Entrar na Floresta Vermelha

Há cerca de 10 anos, a Microsoft baseou-se na noção apresentada nestes dois artigos "Mitigando o Pass-the-Hash e o Roubo de Credenciais" introduzindo o conceito de Floresta Vermelha, também conhecido como Ambiente de Administração de Segurança Avançada (ESAE). Uma Floresta Vermelha é basicamente uma floresta AD separada, confiável pelas suas florestas AD de produção, onde todas suas credenciais administrativas residiriam:

Em princípio, oconceito de Floresta Vermelha parecia ser uma boa abordagem. Retirar as credenciais de administrador da floresta, onde o potencial atacante anda à solta, e garanta que oy só vivem em segurança na zona separada Red Fseparada. Na prática, o Red Forest era uma desajeitada abordagem do problema. Muitas ferramentas de gestão funcionam mal-ou não funcionam de todo-para além das fronteiras florestais. To Red Forest não contabilizou quaisquer contas administrativas (por exemplo, administradores de aplicações) para além dos administradores de infra-estruturas. AE, finalmente, ter de manter outra infra-estrutura florestal separada era uma sobrecarga muito grande para um ganho relativamente modesto.

E... Sair da Floresta Vermelha

Como resultado destas constrangimentos, e provavelmente acelerado pelas revelações do recente projecto SolarWinds ataquea Microsoft recentemente retirou o conceito de Red Foresta. A partir de hoje, a construção de um Red Fnão é mais a abordagem padrão para isolar e proteger o acesso privilegiado em um diretório Windows/Active Directory num mundo Windows/Active Directory. Então, qual é o novo padrão?

A adoção foi tardia

Bem, como pode imaginar, a SolarWinds ataque destacou os riscos que os sistemas de identidade locais, como o Active Directory, representam para os recursos da nuvem que eles estão integralmente vinculados na maioria das organizações atualmente. Não é incomum que as lojas estejam autenticando e autorizando recursos de nuvem do Azure usando uma combinação de identidades do AD local e federação, como o PingFederate e ADFS, em vez de usar o Azure AD directamente.

Isto significa que, como de costume, o elo mais fraco na cadeia de protecção de identidades e aplicações na nuvem, e especialmente o acesso privilegiado, continua a ser os recursos locais que temos tentado proteger há mais de 20 anos. E embora abordagens como Admin Tiering e Red Forest já existem há algum tempo, a realidade é que muitas lojas nunca implementaram estas abordagens, ou apenas o fizeram parcialmente. parcialmente implementadas parcialmente. Isso mpode parecer difícil de imaginar, por isso deixem-me repetir.

Poço-As estratégias conhecidas para mitigar o risco de acesso privilegiado têm sido pouco implementadas na maioria das lojas Microsoft.

As razões para este supervisão são muitas e variadas, mas a maioria têm a ver com o custo e a complexidade da aplicação estas abordagens. O resultado tem sido que muitas lojas continuam a ter uma supervisão lamentavelmente emcontrolos inadequados para controlos inadequados para evitar a propagação do que é essencialmente um 15-ano-de 15 anos. Dado que a SolarWinds ataque mostroumostrou como os atacantes poderiam usar fraquezas na gestão de acesso privilegiado no local para se moverem "verticalmente" para sistemas em nuvem, como o Office 365, A Microsoft sentiu-se compelida a redefinir o que é o acesso privilegiado na era moderna.

O futuro do acesso privilegiado?

Em Dezembro de 2020, a Microsoft revelou a sua nova estratégia de acesso privilegiado. Esta estratégia usa os princípios de Zero Trust e "the Cloud" como seus fundamentos. A Microsoft afirma mesmo nos seus novos documentos de estratégia que "A Nuvem é uma fonte de segurança." É estaria correctamente céptico em relação a esta afirmação, dado que que a Microsoft é um dos maiores fornecedores de serviços em nuvem do mundo. "So Tenho de investir na nuvem para estar seguro?"

A forma como vejo esta nova abordagem é que ela representa uma evolução das anteriores abordagens pass-the-hash e Red Forest estratégias. Despeito ae ênfase na sua aquisição de receitas-gerando calto sserviços do Azurea nova abordagem faz algum sentido. Dito isto, não estou convencido de que as as lojas que hesitaram em fazer algo tão simples como Admin Tiering agora mergulhar no complexo Zero-Trust baseado em zonas-baseadas em zonas que envolvem muitas partes móveis. Mas le's separá-lo um pouco e analisar o que a Microsoft está está a propor.

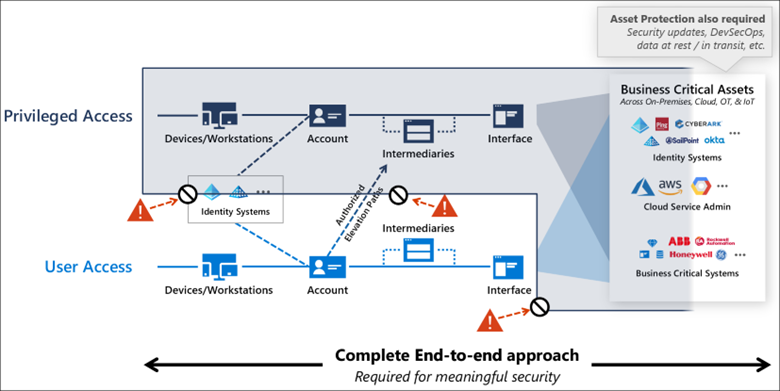

A primeira coisa a entender é que a Microsoft está a olhar para o modelo de camadas de uma forma um pouco diferente e, diria eu, mais holística do que antes. Enquanto antes, o Admin Tiering e as Red Forests se concentravam no acesso privilegiado e na administração por profissionais de TI, esse novo modelo leva em consideração o cenário completo de uma organização moderna, incluindo não apenas a administração de TI, mas também a administração de aplicativos de linha de negócios e os vários pools de dados comerciais que vivem na maioria das organizações, como você pode ver aqui:

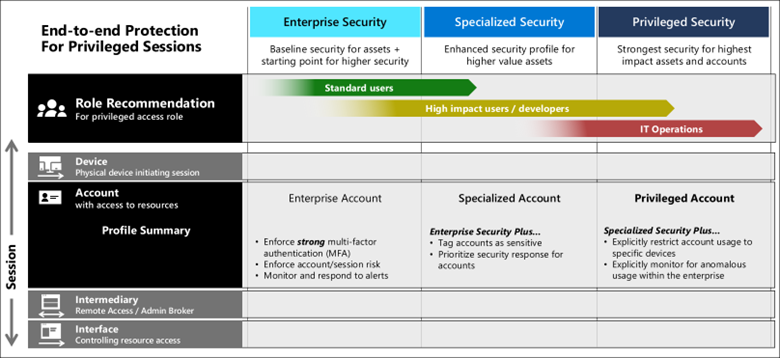

Este diagrama sublinha o conceito de que o acesso dos utilizadores a recursos e dados deve ser mantido separado do acesso privilegiado, com controlos adequados para o acesso de um nível a outro. Mais, a Microsoft divide o acesso em três níveis: Empresarial, Especializado e Privilegiadoonde a maioria dos utilizadores se enquadra na categoria Enterprise, deixando o Specialized para classes específicas de utilizadores, tais como programadores, executivos, e outras funções especializadas que são potencialmente de maior risco para o negócio. E, claro, Privileged são os utilizadores que gerem osse ambientescomo os membros dos Administradores Globais do Azure ou os grupos incorporados familiares do AD, como os Administradores de Domínio e os Administradores Empresariais.

Para cada nível de segurança, a Microsoft especifica controlos de segurança para garantir que o utilizador que acede ao recurso é quem diz ser. É aqui que aparece um pouco de utilização intensiva dos serviços do Azure .... Como pode ver no diagrama abaixo, todos os utilizadores devem, essencialmente, utilizar protecções MFA e Zero Trust, o que é, obviamente, uma grande para muitas empresas actualmente que focam a MFA principalmente no acesso privilegiado:

Como se pode ver na figura acima, tsta estratégia também introduzs o conceito de intermediários e interfaces. Os intermediários, numa linguagem mais familiar, são coisas como servidores de salto ou anfitriões de bastiões (também conhecidos como PAWS), VPNs, ou outros saltos seguros-pontos de partida seguros para acesso privilegiado. As interfaces são exactamente o que implicam - o fim-aplicações, ferramentas, e utilitários (e.g., Remoção do PowerShell) utilizados para aceder a recursos. Essas interfaces mpodem passar por vários proxies de aplicação ou outros níveis de indirecção para impor para garantir o acesso seguro a esses recursos. Este acesso é também mais seguro utilizando tecnologias Zero Trust que aplicam políticas de segurança do dispositivo e do utilizador tais como estar num dispositivo gerido, num local conhecido, ser um utilizador conhecido, executar comportamentos de rotina do utilizador, utilização de MFA, acesso condicional e administração just-in-time.

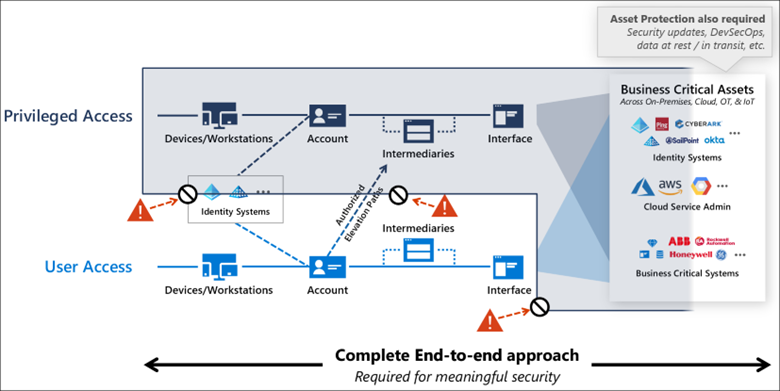

Até à data, a maior parte destas orientação parece simplesembora fortemente inclinada para o consumo de muitos serviços de segurança do Azure para implementar o modelo. Mas eu devo admitir que, à medida que seguia a estratégia, a Microsoft começou a perder-me com a complexidade introduzida pelos "aviões" (não do tipo em que se voa). Isto explica-se melhor utilizando Microsoft diagrama da Microsoft:

Este diagrama é explicado como a evolução do antigo Admin Tmas, francamente, deixou-me confuso. Não fazia qualquer ligação real com os diagramas anteriores que mostrei que descrevem Enterprise, Specializado, e acesso privilegiado. O modelo parecia ter surgido do nada - sem explicar como é que eu passo desses três níveis de acesso para Acesso Privilegiado, Plano de Controlo, Plano de Gestão, e Acesso do utilizador, que são depois mapeados para os níveis 0, 1 e 2. Simplesmente confuso.

Implementar a nova estratégia... ou não

Se eu ignorar esse particular a ruptura com a realidade e me concentrar nos principrincípios que discuti acima, esta abordagem faz algum sentido e parece uma extensão lógica dos dos conceitos anteriores que já existem há anos. E se o lermos de forma agnóstica, muitos dos princípios de utilização da aplicação da política Zero Trust, intermediários, administração just-in-time, e MFA podem ser implementados sem abrir a carteira para a Microsoft em particular. E se você decidir seguir o caminho da Microsoft, eles fornecem algumas orientações de implementação muito boas chamadas Plano de Modernização Rápida (RAMP).

Não tenho a certeza que "rápido" fará parte de qualquer implementação em massa desta nova estratégia, dadas as complexidades da da maioria dos ambientes empresariais. A minha principal preocupação relativamente a toda esta nova estratégia é a complexidade que introduz. Tmodelo tem muitas partes móveis para implementarnt para garantir que ot'está a funcionar como esperado-e todos nós sabemos que a complexidade muitas vezes mata a segurança. A minha reacção imediata aqui é que, se muitas lojas estavam relutantes em implementar algo tão relativamente simples como Admin Tiering, como é que esperamos que implementem o que é essencialmente uma estratégia muito mais complexa? Penso que é uma pergunta legítima.

Não tenho dúvidas de que a resposta da Microsoft é que pode contar com os serviços Azure para resolver grande parte deste problema, mas isso não elimina a necessidade de gerir bem todos esses serviços, de os implementar de forma consistente, e monitorizá-los religiosamente ao longo do tempo. Não sou fã de colocar todos os meus ovos de segurança no cesto da tecnologia, mesmo quando essa tecnologia vem de um parceiro de confiança como a Microsoft. É necessário equilibrar as necessidades comerciais e de segurança da sua própria organização com asas realidades do que a tecnologia pode e não pode fazer. É um velho tropo, mas a segurança tem a ver com pessoas, processos, e tecnologia. Repender apenas de uma perna desse tamborete será sempre um fracasso.

Por último, pergunto-me se esta nova estratégia não representará uma visão algo irrealista do ponto em que a maioria das empresas se encontra actualmente na jornada de implementação da nuvem. Apesar dos seus melhores esforços, a maioria das empresas ainda vive e morre com Active Directory no local local para autenticar e autorizar os seus utilizadores, tecnologias como a Política de Grupo para proteger e bloquear os seus ambientes de trabalho e servidores, e um conjunto vertiginoso de aplicações de linha de negócio no local e na nuvem.

Esta nova estratégia da Microsoft assenta, de certa forma, na passagem de muitas destas tecnologias para as correspondentes tecnologias de nuvem. Isso não vai acontecer de um dia para o outro (eufemismo), se é que vai acontecer, e como tal, o que é que as empresas fazem entretanto? Uma sugestão poderá ser a implementação final de algumas das orientações que a Microsoft tem em vigor há mais de 10 anos relativamente à administração de níveis, PAWs, e tecnologias semelhantes e, em seguida, começar a aumentá-las com algumas dessas tecnologias de nuvem mais recentes. De qualquer forma, é isso que eu faria.