O acompanhamento das alterações à Política de Grupo pode ser complicado, especialmente em ambientes de grandes dimensões com vários Objectos de Política de Grupo (GPOs) ligados a diferentes unidades organizacionais (UOs). No entanto, a auditoria de alterações de GPO é uma parte vital da cibersegurança eficaz. Sem a visibilidade adequada, as alterações críticas - quer sejam devidas a configurações incorrectas acidentais ou a actividades maliciosas - podem facilmente passar despercebidas. Nesta postagem do blog, mostraremos como o Directory Services Protector (DSP) simplifica a auditoria de alterações de GPO para que você possa proteger o Active Diretory e sua empresa.

O que são GPOs?

Os Objectos de Política de Grupo (GPOs) são uma caraterística fundamental nos ambientes do Active Diretory. Os GPOs controlam uma vasta gama de definições, incluindo, mas não se limitando a, políticas de segurança e requisitos de palavra-passe.

Os GPOs permitem aos administradores gerir e aplicar configurações em vários utilizadores e computadores de uma organização. Ao aplicar GPOs a contentores do Active Diretory, como sites, domínios e UOs, pode facilmente implementar políticas consistentes em grupos específicos de utilizadores ou dispositivos sem ter de configurar manualmente cada um deles.

Porque é que deve auditar as alterações ao GPO?

Uma vez que os GPOs controlam definições operacionais e de segurança críticas, quaisquer alterações não autorizadas ou não intencionais podem ter consequências de grande alcance. É por isso que é tão importante ter visibilidade do que foi alterado, quando foi efectuado e quem o fez.

Uma única alteração ao GPO certo - ou deveríamos dizer, errado - pode enfraquecer os seus controlos de segurança e criar lacunas que podem ser exploradas pelos atacantes. Detetar essas alterações rapidamente, bem como receber informações sobre quem fez a alteração e quando, permite-lhe colmatar essas lacunas e proteger os activos críticos.

Auditoria de alterações de GPO com Semperis DSP

Para ilustrar a importância da auditoria de alterações de GPO e como DSP fornece esse recurso, vamos examinar alguns exemplos.

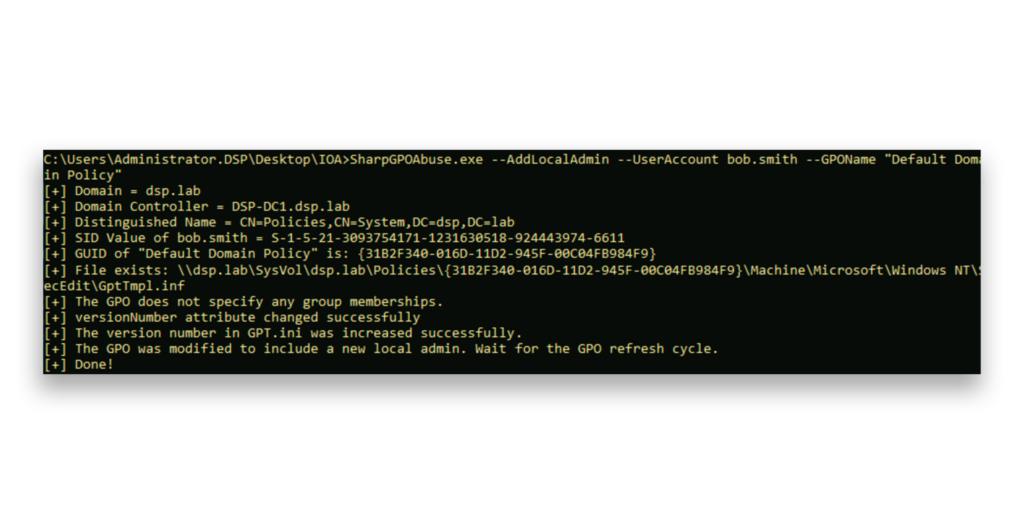

O SharpGPOAbuse é uma ferramenta que permite que os invasores com direitos de edição sobre um GPO transformem a Política de Grupo em uma arma para aumentar os privilégios ou usá-la para executar malware. Neste exemplo, um atacante usou o SharpGPOAbuse para modificar o GPO Default Domain Policy adicionando uma conta ao grupo local Administrators(Figura 1). Por predefinição, a Política de Domínio Predefinida está ligada ao Contexto de Nomenclatura do Domínio (por exemplo, o objeto raiz), tornando-a um GPO crítico com acesso de Nível 0.

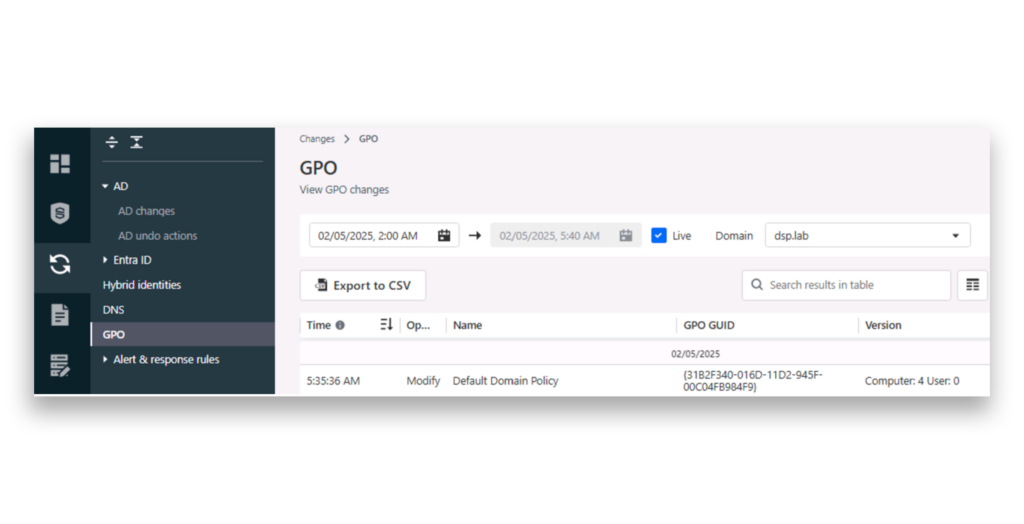

Depois de o GPO ser modificado, a páginaAlterações DSP > GPO apresenta uma entrada que reflecte a alteração(Figura 2).

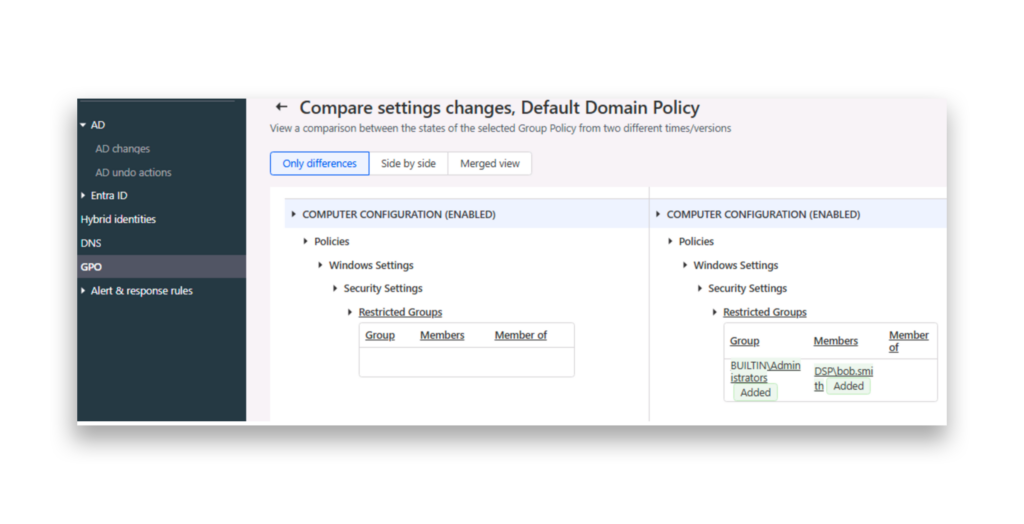

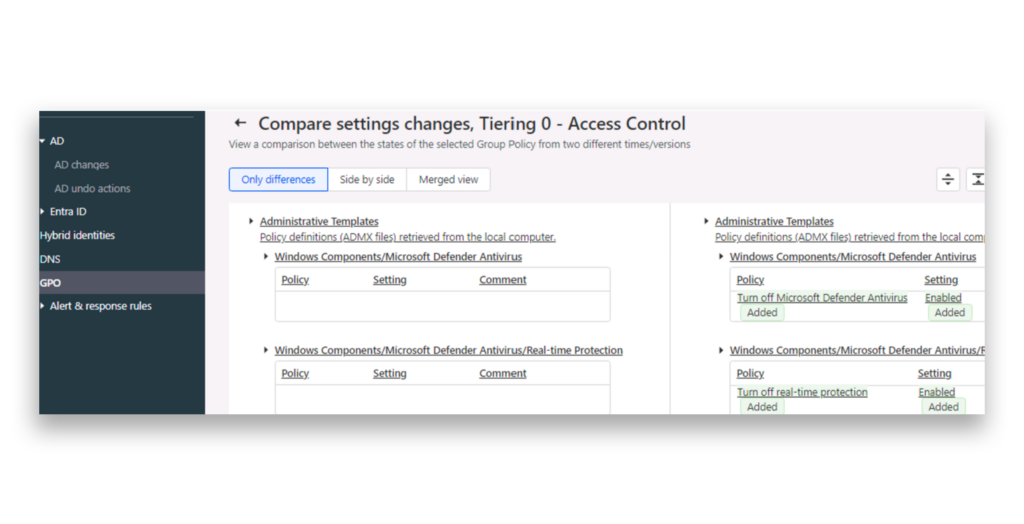

DSP permite-lhe comparar a versão atual do GPO com uma anterior, de modo a identificar as alterações efectuadas (Figura 3).

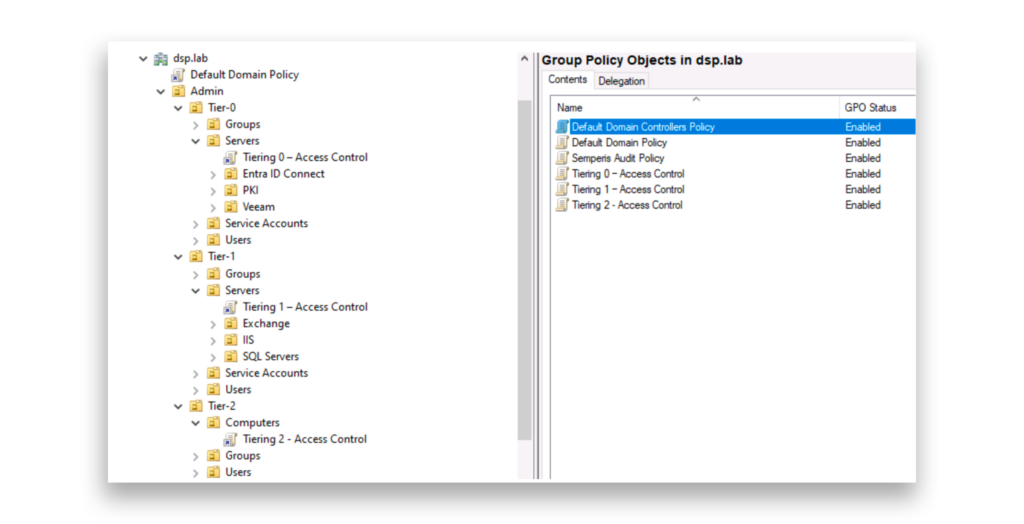

Vejamos outro exemplo. As organizações que implementaram o Modelo de Camadas Administrativas da Microsoft para reduzir o risco de movimento lateral e exposição de credenciais em sistemas de camadas inferiores utilizam frequentemente GPOs para impor restrições, controlando os utilizadores e grupos que podem iniciar sessão em camadas específicas(Figura 4). Nestes ambientes, os GPO também contêm frequentemente definições de endurecimento.

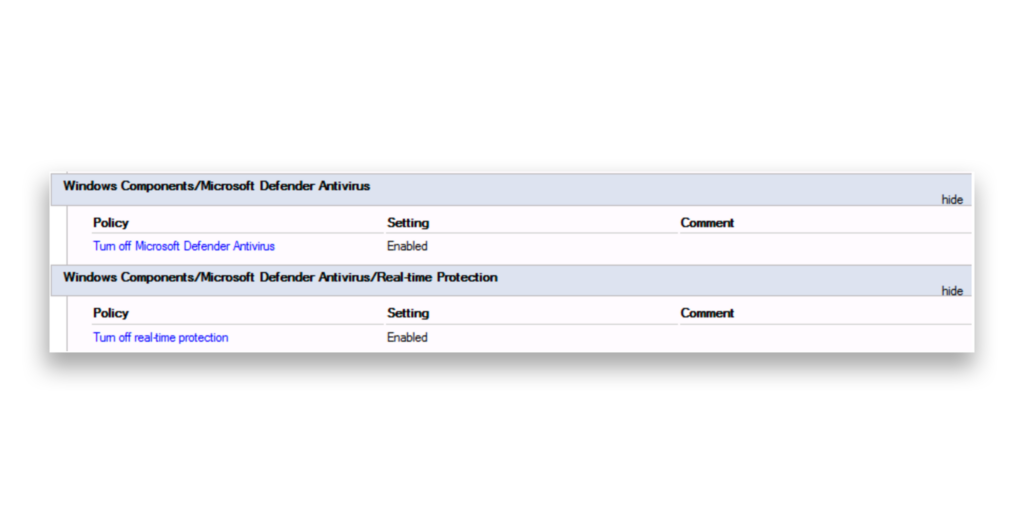

Nestes cenários, um atacante pode tentar modificar as definições do GPO do Nível 0, enfraquecendo a segurança através da remoção de atribuições de direitos de utilizador específicos ou da desativação de funcionalidades de segurança. Por exemplo, um atacante pode modificar o GPO ligado aos servidores de Nível 0 para desativar o Microsoft Defender Antivirus e a proteção em tempo real(Figura 5).

Mais uma vez, DSP rastreia cada alteração de GPO. Podemos ver facilmente quais recursos de segurança foram desativados(Figura 6).

Alertas e notificações de alteração de GPO

As modificações nos GPOs, como as dos nossos exemplos, podem expor o Active Diretory e o resto do seu ambiente a acções maliciosas adicionais. É imperativo agir rapidamente.

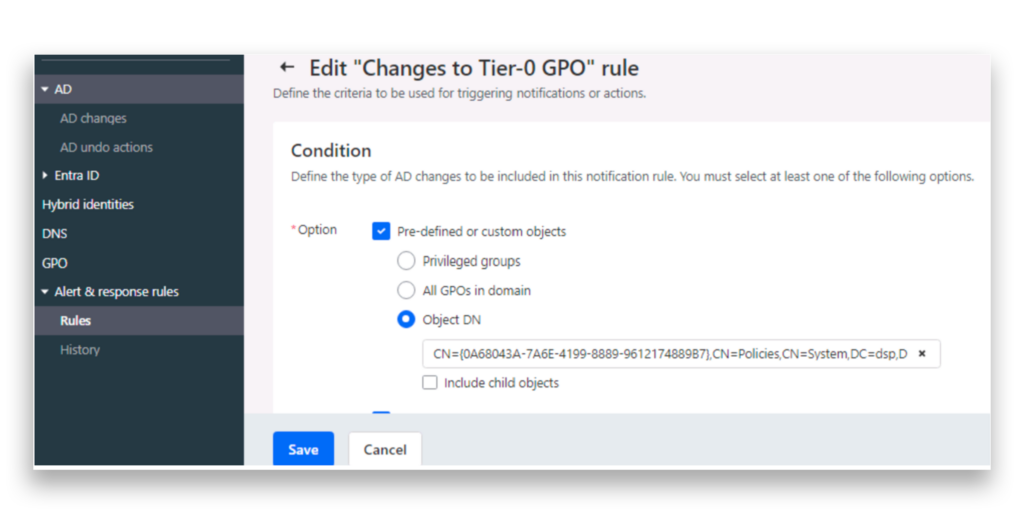

É por isso que DSP suporta regras de notificação personalizadas para o ajudar a monitorizar GPOs críticos e a receber alertas de e-mail sempre que são efectuadas alterações(Figura 7). Esta funcionalidade garante que se mantém informado ao primeiro sinal de potencial abuso da Política de Grupo.

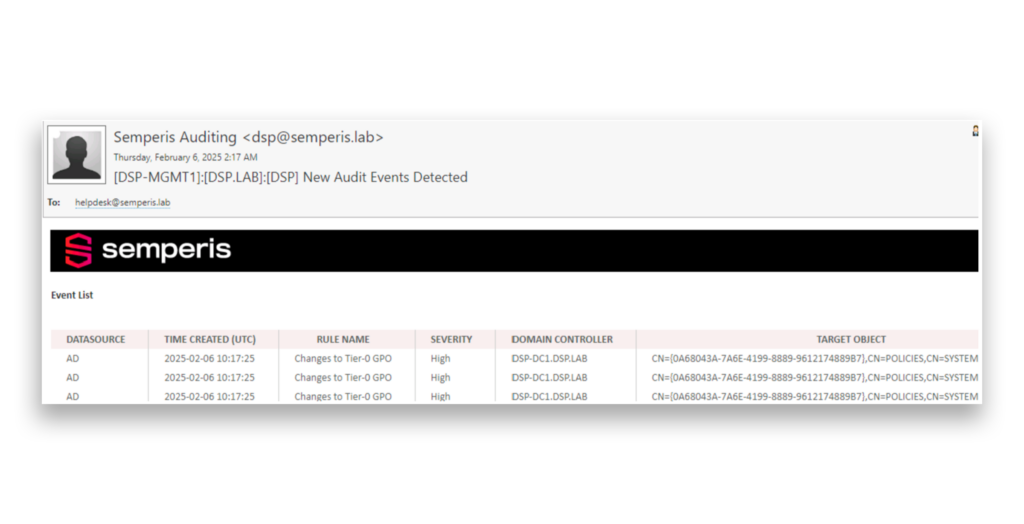

Quando este GPO for modificado, receberemos uma notificação por correio eletrónico com detalhes sobre a conta responsável pela alteração e o GPO específico que foi atualizado(Figura 8).

Restaurar definições de GPO com DSP

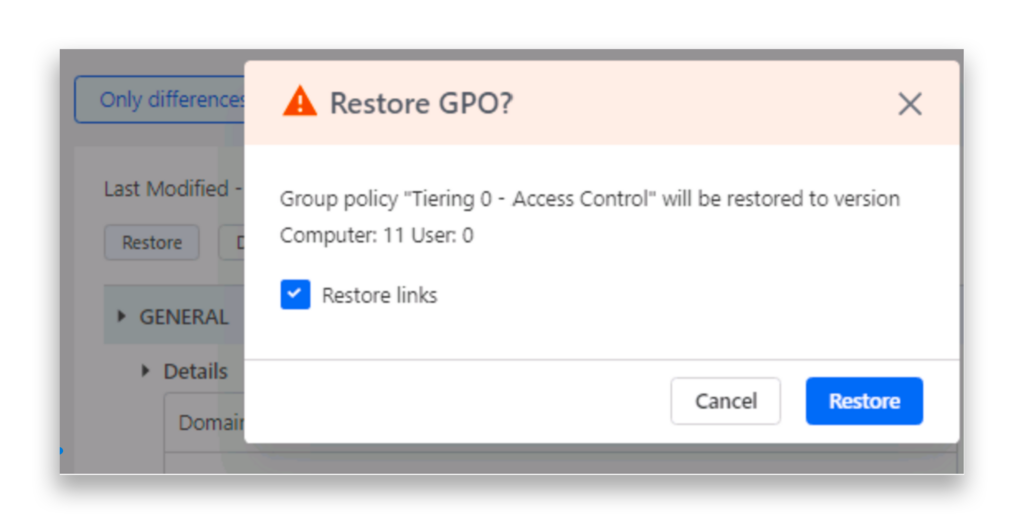

Outro benefício importante do DSP é a capacidade de restaurar as configurações do GPO para uma versão anterior, facilitando o desfazimento de alterações suspeitas ou arriscadas(Figura 9). Discutiremos esse recurso de desfazer com mais detalhes em uma postagem futura.

Instantâneo da Semperis

É essencial manter um olho nas alterações de GPO, especialmente para políticas ligadas a servidores críticos. Uma única alteração não autorizada ou acidental pode enfraquecer a segurança, interromper as operações ou abrir a porta para invasores. Com a auditoria de alterações de GPO no DSP, é possível detetar, rastrear e restaurar rapidamente as configurações anteriores, reduzindo o abuso da Política de Grupo e garantindo que o ambiente permaneça seguro e sob controle.