Um relatório recente das agências de cibersegurança da aliança Five Eyes, incluindo a CISA e a NSA, insta as organizações a reforçarem a segurança das suas implementações do Microsoft Active Diretory (AD) - um alvo principal para os ciber-atacantes. O relatório descreve dezenas de técnicas de ataque que os atacantes utilizam para violar o AD, incluindo o Kerberoasting. Continue a ler para saber mais sobre o Kerberoasting, como funciona, que agentes de ameaças são conhecidos por terem utilizado esta técnica e como pode defender a sua infraestrutura de identidade de ataques Kerberoasting e melhorar a sua postura de segurança do AD.

O que é o Kerberoasting?

Num ataque Kerberoasting, um agente de ameaça com uma conta de domínio válida solicita bilhetes de serviço Kerberos para contas com um SPN (Service Principal Name) registado no Active Diretory. Todos os bilhetes de serviço são encriptados com o hash da palavra-passe da conta de serviço. O atacante extrai os bilhetes encriptados e decifra-os offline para obter a palavra-passe em texto simples da conta de serviço, visando frequentemente contas com privilégios elevados. Este ataque não requer privilégios elevados, mas pode levar a uma escalada de privilégios.

Como é que pode defender o seu ambiente contra o Kerberoasting?

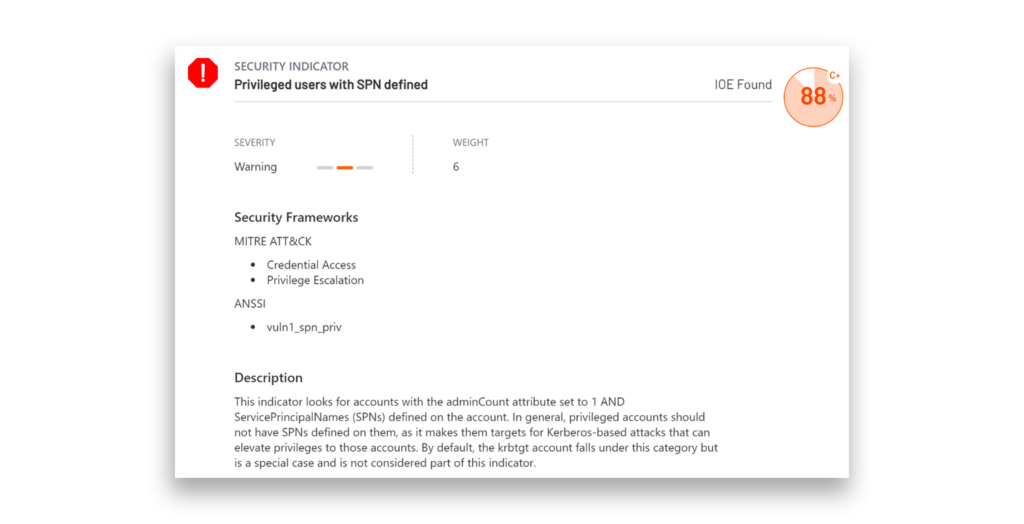

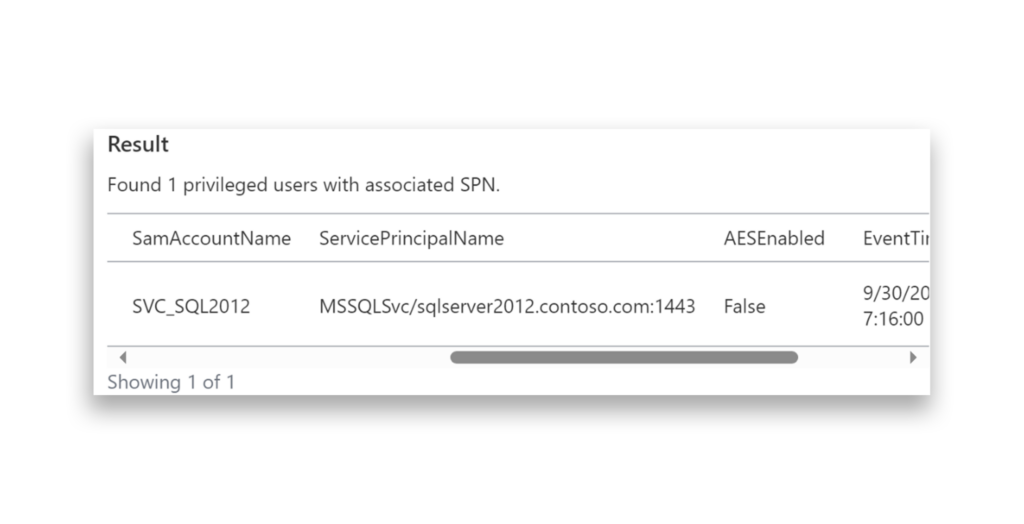

Os defensores podem utilizar a ferramenta gratuita Purple Knight gratuita - mencionada especificamente no relatório da Five Eyes - para identificar contas de elevado privilégio com um SPN registado e avaliar se o SPN é necessário. Caso contrário, podem determinar se o SPN pode ser removido com segurança, uma vez que o servidor associado ao mesmo poderá já ter sido desativado.

Com base nos resultados, parece que uma conta está associada a um SPN. O passo seguinte é verificar se esta conta ainda é utilizada ativamente. Para fazer esta determinação, examine o SPN, que inclui um nome de servidor.

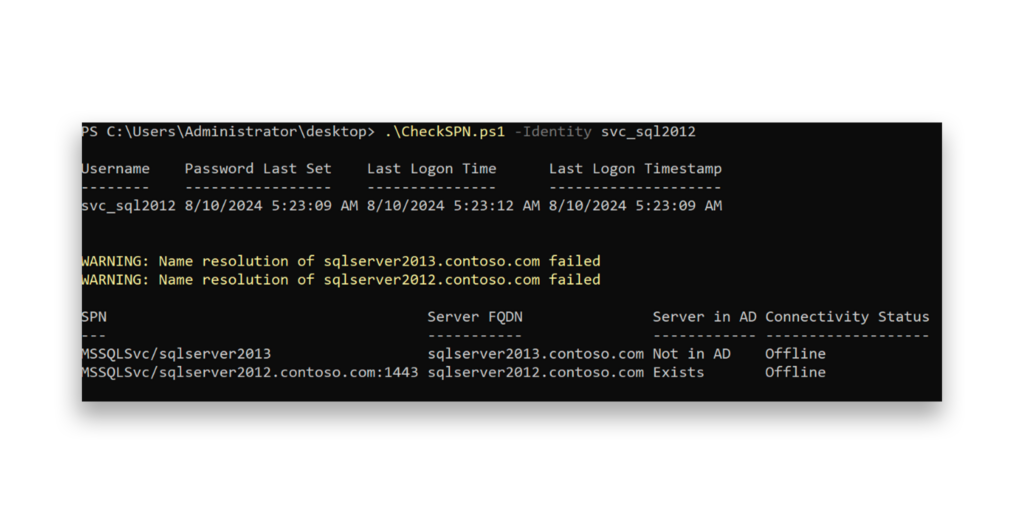

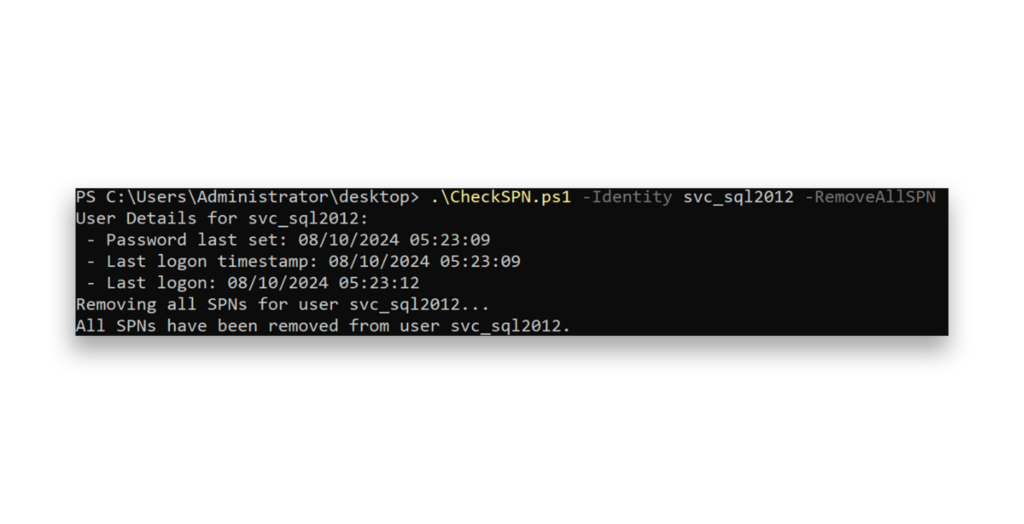

Neste exemplo, executámos um script para verificar rapidamente a hora da última definição da palavra-passe e o carimbo de data/hora do último início de sessão da conta. Em seguida, determinámos se o nome do servidor no SPN ainda tinha um objeto de computador associado no Active Diretory e executámos um pedido ICMP para determinar se o servidor respondia.

Embora possam ser necessárias mais verificações, este é um primeiro passo eficaz para validar se o SPN ainda está a ser utilizado. Neste caso, o SPN e o objeto informático existiam ambos, mas o servidor já tinha sido desativado.

Uma vez que o servidor foi desativado, podemos remover todos os SPNs associados a esta conta. Além disso, uma vez que a conta já não está a ser utilizada, recomendamos que altere a palavra-passe da conta e desactive a conta para reduzir o risco de um potencial ataque Kerberoasting.

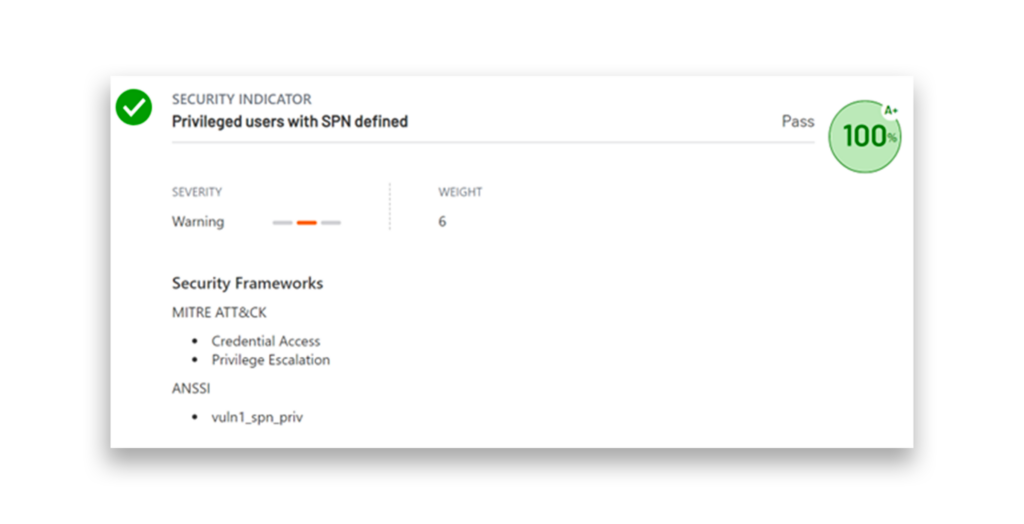

Depois de remover o SPN, notámos imediatamente um aumento na nossa pontuação de segurança.

Como é que se pode detetar o Kerberoasting?

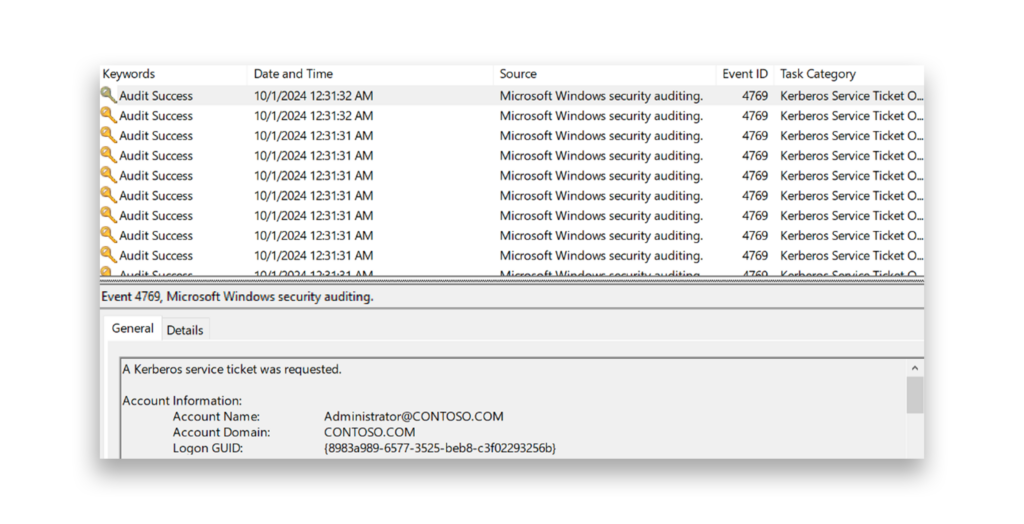

A forma mais eficaz de detetar o Kerberoasting é monitorizar as instâncias em que uma única conta efectua um grande número de pedidos de bilhetes de serviço num curto espaço de tempo.

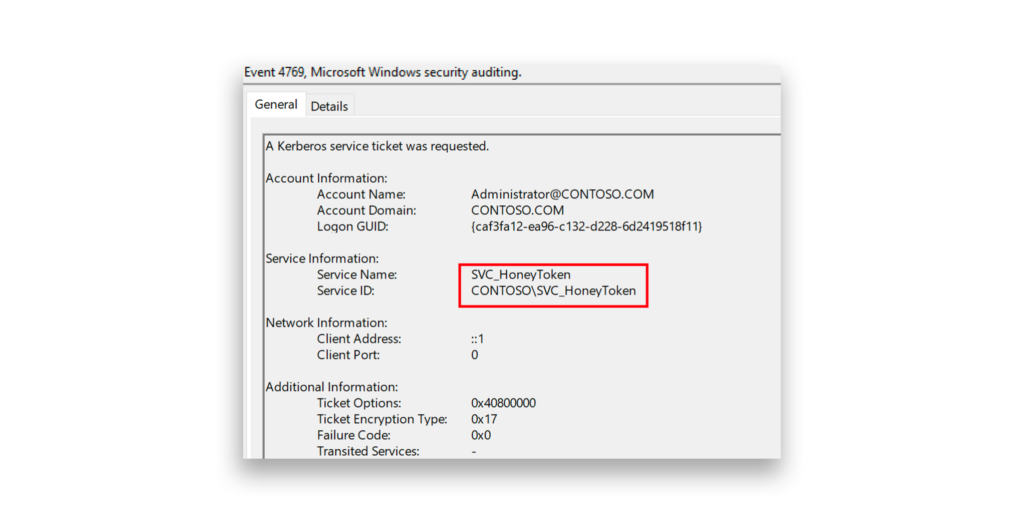

Outro método é reutilizar uma conta de serviço antiga e não utilizada como um honeytoken. Qualquer pedido de bilhete de serviço Kerberos para essa conta deve ativar um alerta.

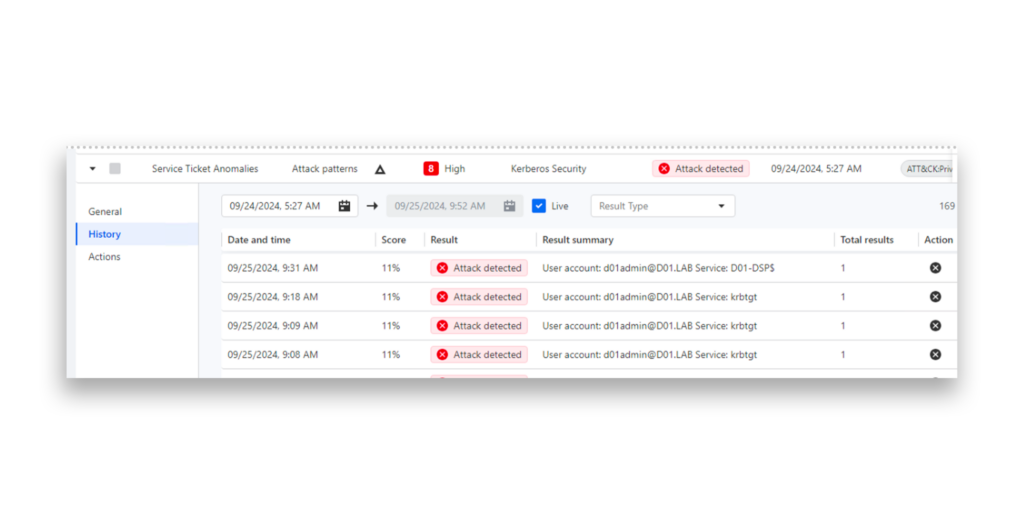

A Proteção de Identidade em Tempo de Execução (IRP), uma parte da Plataforma de Iluminação da Semperis, usa vários indicadores de padrão de ataque e deteção de anomalias para monitorar e detetar ataques baseados em identidade. Neste exemplo, Lightning IRP detectou um pedido suspeito de um bilhete de serviço Kerberos utilizando encriptação fraca, um indicador comum de atividade de Kerberoasting.

Perfis de actores de ameaças

Os seguintes agentes de ameaças são conhecidos por utilizarem ataques Kerberoasting em ambiente selvagem.

- Akira aka Storm-1567, GOLD SAHARA, PUNK SPIDER (MITRE ATT&CK Group G1024)1

- APT40 aka Leviathan, MUDCARP, Kryptonite Panda, Gadolinium, BRONZE MOHAWK, TEMP.Jumper, TEMP.Periscope, Gingham Typhoon (MITRE ATT&CK Group G0065)2

- Fato preto3

- FIN12 aka Wizard Spider, UNC1878, TEMP.MixMaster, Grim Spider, GOLD BLACKBURN, ITG23, Periwinkle Tempest, DEV-0193 (MITRE ATT&CK Group G0102)4

- UNC2165 aka Evil Corp, Indrik Spider, Manatee Tempest, DEV-0243 (MITRE ATT&CK Group G0119)5

- Vanilla Tempest aka DEV-0832, Vice Society6

- Vice-aranha7

Ferramentas de kerberoasting

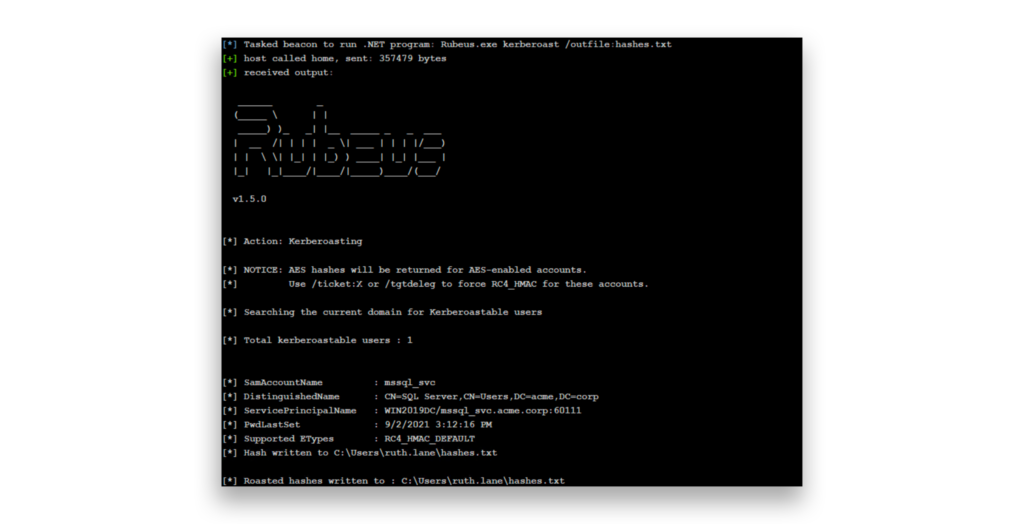

As seguintes ferramentas e scripts públicos, a maioria dos quais disponíveis em github.com, podem ser utilizados para efetuar um ataque Kerberoasting e foram observados em utilização durante incidentes reais.

- GhostPack/Rubeus

- gentilkiwi/mimikatz

- EmpireProject/Empire

- Defesa Siciliana

- ropnop/kerbrute

- GhostPack/SharpRoast (obsoleto)

Visão geral das ameaças

Tática ATT&CK: Acesso a credenciais

Em 26 de agosto de 2024, o DFIR Report explicou como o grupo de ransomware BlackSuit utilizou o Kerberoasting nos seus ataques. Ao visar contas com SPNs, conseguiam solicitar e extrair bilhetes de serviço Kerberos. Estes bilhetes eram depois quebrados offline para recuperar palavras-passe em texto simples, dando-lhes potencialmente acesso a contas com privilégios mais elevados.8

Em 9 de julho de 2024, a Australian Signals Directorate (ASD) publicou um relatório sobre a utilização do Kerberoasting pela APT40como parte das suas tácticas de ataque. O APT40 utilizou o Kerberoasting para solicitar bilhetes de serviço de contas com SPNs no Active Diretory. Depois, decifravam esses bilhetes offline para recuperar palavras-passe, o que lhes permitia aumentar os privilégios e mover-se lateralmente nas redes comprometidas.9

Em 18 de abril de 2024, o FBI publicou um relatório sobre o ransomware Akira , sobre a utilização do Kerberoasting pelo grupo para aumentar os privilégios nos ambientes visados. Os actores do Akira utilizaram o Kerberoasting para solicitar bilhetes de serviço Kerberos para contas com SPNs no Active Diretory. Estes bilhetes eram depois quebrados offline para revelar palavras-passe, o que permitia aos atacantes obter privilégios mais elevados dentro da rede.10

Em agosto de 2023, a CrowdStrike publicou um relatório sobre o VICE SPIDER, um grupo de ameaças com motivações financeiras, sobre a sua utilização do Kerberoasting como parte dos seus ataques. O VICE SPIDER utilizava ferramentas como o Rubeus e o SharpRoast para consultar o Active Diretory em busca de Service Principal Names (SPNs) e obter bilhetes de serviço Kerberos. Estes bilhetes foram depois quebrados offline com ferramentas como o Hashcat para revelar palavras-passe em texto simples. Isto permitiu ao VICE SPIDER aumentar os privilégios e obter um acesso mais profundo a redes comprometidas.11

Em 25 de outubro de 2022, a Microsoft informou que o Vanilla Tempest (anteriormente DEV-0832) utilizava o script PowerShell Invoke-Kerberoast.ps1 para executar o Kerberoasting nos seus ataques de ransomware. Isto permitia-lhes extrair bilhetes de serviço Kerberos para contas com SPNs, que eram depois quebrados offline para recuperar palavras-passe em texto simples.12

Em 2 de junho de 2022, a Mandiant publicou um relatório sobre a mudança de tática do UNC2165. O relatório destaca que o UNC2165, um grupo com motivações financeiras, usou o Kerberoasting como parte da sua estratégia de escalonamento de privilégios. Utilizavam ferramentas como Mimikatz e Rubeus para obter bilhetes Kerberos, que eram armazenados no diretório %ProgramData%. Assim que obtinham estas credenciais, testavam-nas em toda a rede para obter acesso e, por fim, utilizavam este acesso elevado para implementar ransomware, como o HADES e o LOCKBIT.13

Em outubro de 2021, a Mandiant publicou um relatório sobre o FIN12, destacando o uso do Kerberoasting para escalar privilégios em ambientes direcionados. O FIN12 aproveitou ferramentas como KERBRUTE, RUBEUS e Invoke-Kerberoast.ps1 para solicitar tíquetes de serviço Kerberos para contas de serviço com SPNs. Depois de recolher estes bilhetes, decifravam-nos offline para obter as palavras-passe associadas, o que lhes dava um acesso mais amplo à rede.14

Instantâneo da Semperis

O Kerberoasting é um método de ataque popular porque tira partido de palavras-passe fracas no sistema de autenticação Kerberos. Grupos como o FIN12, o VICE SPIDER, o APT40 e os operadores de ransomware Akira utilizaram esta técnica para solicitar bilhetes de serviço e depois decifrá-los offline para obter palavras-passe em texto simples. A utilização generalizada do Kerberoasting mostra como é importante que as organizações apliquem políticas de palavras-passe fortes, verifiquem regularmente se as contas com SPNs ainda são necessárias e estejam atentas a pedidos invulgares de bilhetes de serviço Kerberos para se defenderem contra estes ataques.

Recursos adicionais

- Como proteger o Active Diretory contra o Kerberoasting

- Compreender e proteger o Kerberos

- Como se defender contra a verificação de SPN no Active Directory

- Práticas recomendadas de proteção do Active Directory

- Apresentando a proteção de tempo de execução de identidade do Lightning

- Purple Knight

- Lightning IRP: Deteção de padrões de ataque com base em IA

Notas finais

- https://attack.mitre.org/groups/G1024/

- https://attack.mitre.org/groups/G0065/

- https://www.sentinelone.com/anthology/blacksuit/

- https://attack.mitre.org/groups/G0102/

- https://attack.mitre.org/groups/G0119/

- https://malpedia.caad.fkie.fraunhofer.de/actor/vanilla_tempest

- https://www.crowdstrike.com/adversaries/vice-spider/

- https://thedfirreport.com/2024/08/26/blacksuit-ransomware/

- https://www.cyber.gov.au/about-us/view-all-content/alerts-and-advisories/apt40-advisory-prc-mss-tradecraft-in-action

- https://www.ic3.gov/Media/News/2024/240418.pdf

- https://asiapacificdefencereporter.com/wp-content/uploads/2023/08/Final-CRWD-2023-Threat-Hunting-Report.pdf

- https://www.microsoft.com/en-us/security/blog/2022/10/25/dev-0832-vice-society-opportunistic-ransomware-campaigns-impacting-us-education-sector/

- https://cloud.google.com/blog/topics/threat-intelligence/unc2165-shifts-to-evade-sanctions/

- https://www.mandiant.com/sites/default/files/2021-10/fin12-group-profile.pdf