O reconhecimento do LDAP (Lightweight Diretory Access Protocol) é uma abordagem que permite aos atacantes descobrir detalhes valiosos sobre uma organização, tais como contas de utilizador, grupos, computadores e privilégios. Saiba como detetar o reconhecimento LDAP e como os ciberataques podem utilizar este método como parte de uma tentativa de comprometer o seu ambiente.

O que é o LDAP?

Desde o início dos anos 90, o LDAP tem sido o protocolo padrão da indústria para acesso e gestão de serviços de informação de diretórios em redes IP. As sessões LDAP seguem um padrão de pedido e resposta em que um sistema cliente envia um pedido a um servidor LDAP e recebe uma resposta em troca. As aplicações utilizam o LDAP para comunicar com o Active Diretory.

O que é o reconhecimento LDAP?

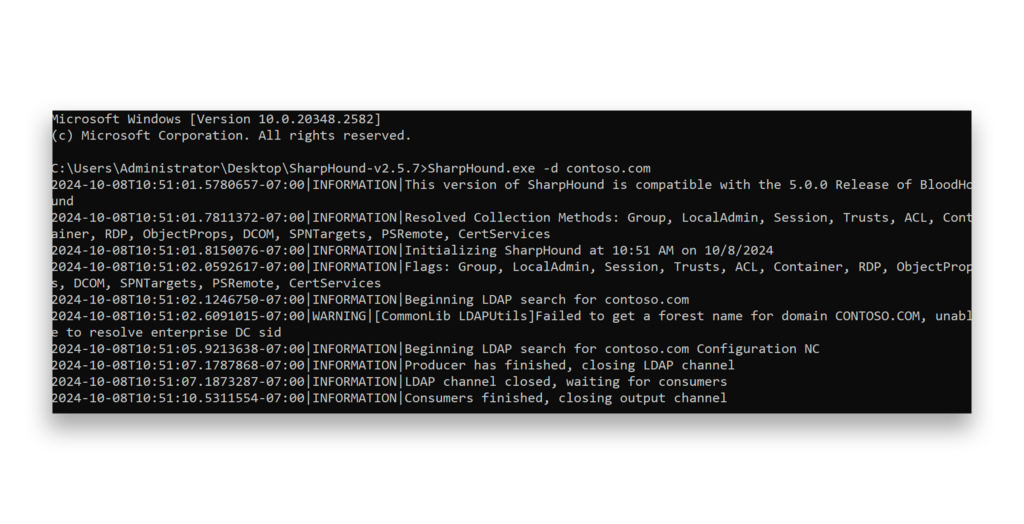

O reconhecimento LDAP é uma técnica que os atacantes utilizam para recolher informações do Active Diretory de uma organização, consultando o diretório através de LDAP(Figura 1). Com esta informação, podem detetar pontos fracos ou contas com privilégios elevados para atacar com outros ataques, como o aumento de privilégios ou o movimento lateral dentro da rede.

Como é que se pode detetar o reconhecimento de LDAP?

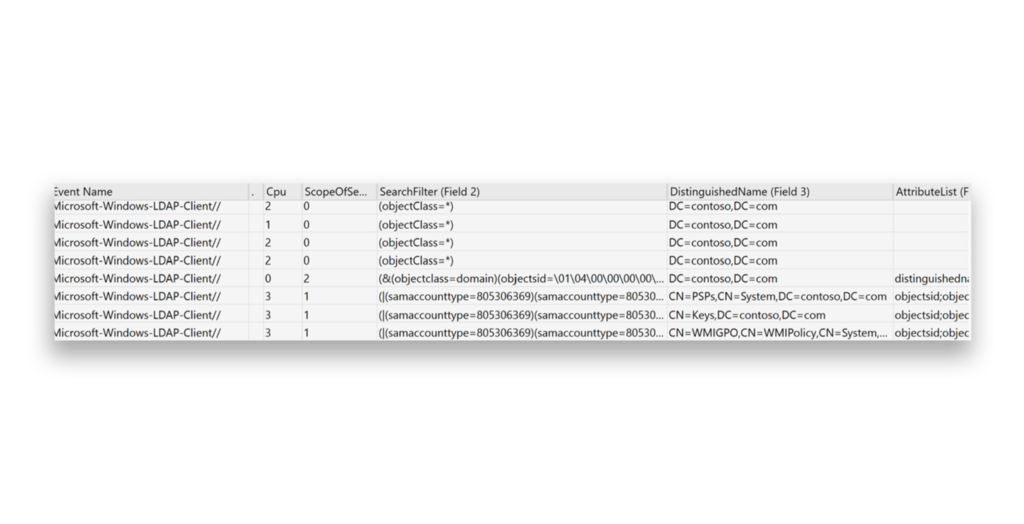

A deteção é a melhor defesa quando se trata de reconhecimento de LDAP. Uma solução EDR que utilize o Microsoft-Windows-LDAP-Client ETW Provider pode detetar consultas LDAP suspeitas(Figura 2). Outra abordagem seria implementar a monitorização da rede que analisa o tráfego LDAP.

Perfis de actores de ameaças

Os seguintes agentes de ameaças são conhecidos por terem utilizado consultas LDAP para reconhecimento:

- Black Basta (MITRE ATT&CK Software S1070)1

- BlackByte Ransomware2

- BlackCat (MITRE ATT&CK Software S1068)3

- Fato preto4

- Goblin Panda aka Terra Zhulong5

- LockBit6

- Tempestade-05017

- Tempestade-15678

Ferramentas de reconhecimento LDAP

As seguintes ferramentas, a maioria das quais disponíveis em github.com, podem ser utilizadas para efetuar o reconhecimento LDAP:

- Explorador do Active Diretory

- Procurar anúncios

- adrecon/ADRecon

- BloodHoundAD/SharpHound

- PowerShellMafia/PowerSploit

- Visão geral das ameaças

Tática ATT&CK: Descoberta

Em 26 de setembro de 2024, a Microsoft informou que o STORM-0501 utilizou o ADRecon.ps1, um script de reconhecimento do Active Diretory, em ataques de ransomware. Este script PowerShell ajudou o grupo a recolher informações cruciais sobre o domínio, tais como utilizadores, grupos e permissões.9

Em 26 de agosto de 2024, o Relatório DFIR destacou que o grupo de ransomware BlackSuit utilizou o SharpHound para reconhecimento LDAP durante os ataques. Ao utilizar o SharpHound, o BlackSuit mapeou os ambientes do Active Diretory.10

Em 5 de outubro de 2023, a Trend Micro informou que o grupo de ransomware Akira utilizou o SharpHound para reconhecimento LDAP para mapear ambientes Active Diretory durante os ataques.11

Em 6 de julho de 2023, a Microsoft informou que o grupo de ransomware BlackByte utilizava ferramentas como o AdFind para efetuar o reconhecimento LDAP durante os ataques. Ao utilizar o AdFind, o grupo recolhia informações sobre o Active Diretory, como contas de utilizador e estrutura de rede, permitindo a identificação de alvos de elevado valor e o aumento de privilégios.12

Em junho de 2023, a LogPoint informou que o grupo de ransomware LockBit utilizou o AdFind para reconhecimento LDAP como parte da sua estratégia de ataque. Ao utilizar o AdFind, o LockBit foi capaz de consultar o Active Diretory, recolhendo dados sobre utilizadores, grupos e computadores.13

Em 8 de fevereiro de 2023, a Trend Micro informou que o grupo Earth Zhulong utilizou o SharpHound para reconhecimento LDAP para mapear ambientes Active Diretory em empresas do Sudeste Asiático. Depois de recolher informações sobre utilizadores e permissões, o grupo aumentou os privilégios e espalhou malware pelas redes.14

Em 12 de outubro de 2022, a Trend Micro informou que a gangue do ransomware Black Basta usou o SharpHound para reconhecimento LDAP por meio da estrutura Brute Ratel C2. Eles executaram o SharpHound via Brute Ratel, injetando-o no processo svchost.exe para processar arquivos de saída JSON. Isto permitiu-lhes mapear o Active Diretory, recolher dados, aumentar os privilégios, etc.15

Em 13 de junho de 2022, a Microsoft informou que o grupo de ransomware BlackCat utilizava a ferramenta AdFind para efetuar o reconhecimento LDAP nos seus ataques. Utilizavam o AdFind para consultar o Active Diretory, recolhendo informações sobre utilizadores, grupos e computadores.16

Instantâneo da Semperis

O reconhecimento LDAP continua a ser uma técnica de ataque relevante porque muitas organizações dependem fortemente do Active Diretory para gerir recursos e permissões de rede. Os atacantes usam o reconhecimento LDAP para reunir informações valiosas sobre estruturas de rede, contas privilegiadas e potenciais caminhos de ataque. Enquanto o Active Diretory for amplamente utilizado, o reconhecimento LDAP continuará a ser uma fase chave nos ataques, o que torna importante para os defensores monitorizarem estas consultas LDAP.

Leitura adicional

Notas finais

- https://attack.mitre.org/software/S1070/

- https://malpedia.caad.fkie.fraunhofer.de/details/win.blackbyte

- https://attack.mitre.org/software/S1068/

- https://malpedia.caad.fkie.fraunhofer.de/details/win.blacksuit

- https://malpedia.caad.fkie.fraunhofer.de/actor/goblin_panda

- https://www.cisa.gov/news-events/cybersecurity-advisories/aa23-165a

- https://malpedia.caad.fkie.fraunhofer.de/actor/storm-0501

- https://malpedia.caad.fkie.fraunhofer.de/actor/storm-1567

- https://www.microsoft.com/en-us/security/blog/2024/09/26/storm-0501-ransomware-attacks-expanding-to-hybrid-cloud-environments/

- https://thedfirreport.com/2024/08/26/blacksuit-ransomware/

- https://www.trendmicro.com/vinfo/us/security/news/ransomware-spotlight/ransomware-spotlight-akira

- https://www.microsoft.com/en-us/security/blog/2023/07/06/the-five-day-job-a-blackbyte-ransomware-intrusion-case-study/

- https://www.logpoint.com/wp-content/uploads/2023/07/etp-lockbit.pdf

- https://www.trendmicro.com/en_be/research/23/b/earth-zhulong-familiar-patterns-target-southeast-asian-firms.html

- https://www.trendmicro.com/en_be/research/22/j/black-basta-infiltrates-networks-via-qakbot-brute-ratel-and-coba.html

- https://www.microsoft.com/en-us/security/blog/2022/06/13/the-many-lives-of-blackcat-ransomware/