Em ambientes de identidade híbrida, os invasores que conseguem violar o Active Diretory local ou o Entra ID baseado em nuvem geralmente tentam expandir seu alcance em todo o ambiente de identidade. Se a sua infraestrutura de identidade inclui a Entra ID, certifique-se de que compreende como detetar e defender-se contra o comprometimento da Entra Connect.

O que é o compromisso Entra Connect?

Um comprometimento do Microsoft Entra Connect ocorre quando os atacantes têm como alvo o servidor Microsoft Entra Connect. Este servidor usa uma conta ADSync para sincronizar identidades entre o Active Diretory local e o Entra ID na nuvem. Esta conta tem permissões especiais para gerir o processo de sincronização e, se os atacantes obtiverem o controlo do servidor Entra Connect, podem utilizar a conta ADSync para aceder ao ambiente de nuvem. Eles também podem realizar um ataque DCSync devido às permissões que a conta tem no Active Diretory.

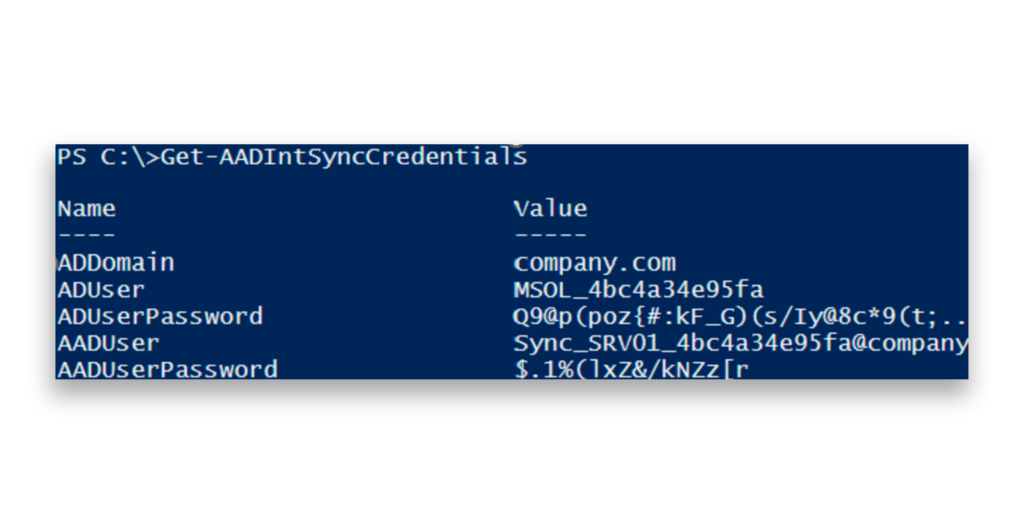

Tanto a sincronização de hash de senha (PHS) quanto a autenticação de passagem (PTA) podem ser exploradas para roubar mais credenciais. Por exemplo, os atacantes podem usar o AADInternals para extrair credenciais e obter a senha em texto simples da conta ADSync, que concede acesso aos ambientes Active Diretory local e Entra ID(Figura 1).

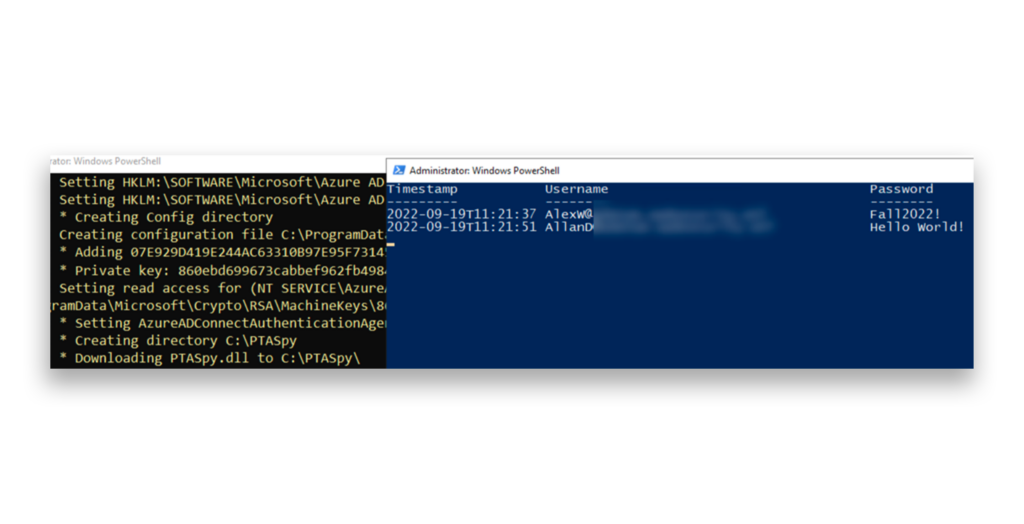

A Figura 2 apresenta um exemplo que mostra como os AADInternals podem explorar a autenticação pass-through comprometendo o agente PTA, extraindo o seu certificado e configurando um agente malicioso. Isto permite aos atacantes intercetar e registar as credenciais durante a autenticação.

Como se defender contra o comprometimento do Entra Connect

Para proteger o servidor Entra Connect, aplique as seguintes recomendações principais:

- Minimize o número de membros no grupo local de Administradores do servidor Entra Connect.

- Trate o servidor Entra Connect como um ativo de Nível 0, dando-lhe o nível mais elevado de proteção.

- Certifique-se de que o Entra Connect está atualizado com os últimos patches de segurança.

- Implantar uma solução de deteção e resposta de endpoint (EDR) no servidor Entra Connect.

- Configure uma política de acesso condicional adicional para restringir o uso da Conta de sincronização de diretório local, que é excluída das políticas de MFA. Configure a política para que esta conta possa ser acedida apenas a partir de endereços IP associados aos seus servidores Entra Connect.

A criação de uma política de acesso condicional para restringir a conta de sincronização do diretório pode ter o seguinte aspeto:

- Atribuições

- Utilizadores ou identidades de carga de trabalho: Selecione a conta de sincronização do diretório (Sync_*).

- Aplicações na nuvem: visar todas as aplicações na nuvem ou limitá-las às necessárias.

- Condições

- Localizações: Especificar endereços IP de confiança associados aos seus servidores Entra Connect. Pode verificar os registos de início de sessão dos últimos 30 a 90 dias para identificar os endereços IP associados ao seu servidor Entra Connect.

- Controlos de acesso

- Conceder: Assegurar que o acesso só é permitido a partir das localizações especificadas.

- Excluir MFA: A conta de sincronização de diretório é excluída da MFA por padrão.

Esta política limita a utilização da conta a IPs de confiança, impedindo o acesso não autorizado a partir de outras localizações.

A Microsoft anunciou que reduzirá as permissões para a função Contas de sincronização de diretório, que é usada no Microsoft Entra Connect Sync e no Cloud Sync. Essa é uma ótima notícia para os defensores, pois reduz a superfície de ataque no Entra ID.

A conta de sincronização de diretório agora tem apenas a permissão microsoft.diretory/onPremisesSynchronization/standard/read, o que limita o que ela pode fazer no Entra ID.1 No entanto, o servidor Entra Connect continua sendo um ativo de Nível 0, pois a conta ainda possui permissões significativas no Active Diretory local. Portanto, ainda é um sistema crítico a ser protegido.

Como detetar o comprometimento do Entra Connect

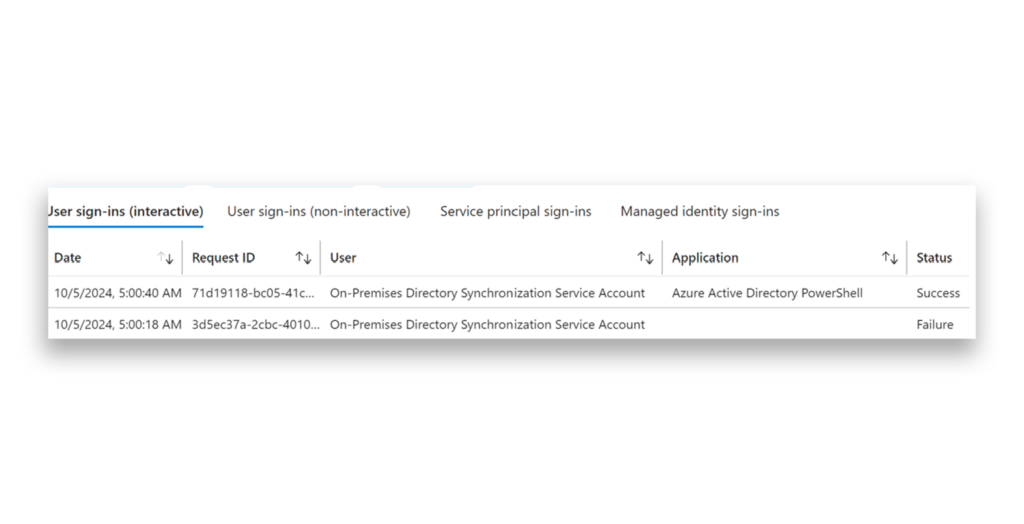

Configure uma regra do Log Analytics no Entra ID para acionar um alerta sempre que a conta Sync_*, também conhecida como conta de sincronização de diretório local, for autenticada em qualquer aplicativo que não seja o Microsoft Azure Active Diretory Connect. Este passo ajuda a garantir que pode monitorizar e detetar qualquer atividade não autorizada ou suspeita, uma vez que a conta deve normalmente ser utilizada apenas com esta aplicação. Por exemplo, a Figura 3 mostra essa conta sendo autenticada no Entra ID PowerShell, o que deve soar imediatamente como um alarme.

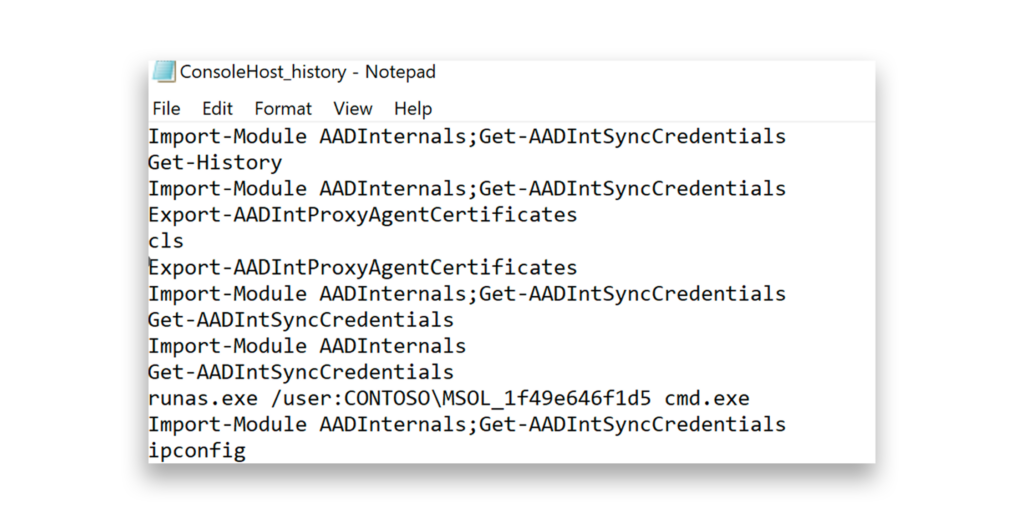

De um ponto de vista forense, os registos do histórico da consola do PowerShell ou o registo do bloco de scripts podem ser valiosos, especialmente para ferramentas de rastreio como o AADInternals(Figura 4).

Nenhum evento específico está ligado à autenticação de passagem para monitorização. No entanto, uma boa abordagem para rastrear possíveis problemas é monitorizar qualquer acesso suspeito às chaves da API criptográfica (CAPI). O monitoramento dessa atividade pode ajudar a capturar exportações de certificados de autenticação de passagem, o que pode indicar ações não autorizadas ou uma tentativa de explorar o sistema de autenticação de passagem como parte do comprometimento do Entra Connect. A AADInternals documentou o processo que um ataque deste tipo pode utilizar.2

Perfis de actores de ameaças

O ator da ameaça Storm-0501 é conhecido por utilizar o compromisso Entra Connect nas suas operações.3

Ferramentas de compromisso Entra Connect

O Gerenios/AADInternals, disponível em github.com, pode ser utilizado para extrair ou recolher credenciais do servidor Entra Connect.

Visão geral das ameaças

Tática ATT&CK: Acesso a credenciais

Em 26 de setembro de 2024, a Microsoft informou que o grupo Storm-0501 usou o comprometimento do Entra ID Connect para obter as credenciais da Conta de Sincronização de Diretório local. Com estas credenciais, os atacantes conseguiram autenticar-se e obter um token de acesso para o Microsoft Graph. Isto permitiu-lhes repor ou alterar as palavras-passe do Entra ID para quaisquer contas híbridas.4

Instantâneo da Semperis

Apesar de reduzir as permissões da conta de sincronização de diretório no Entra ID para somente leitura, o Entra Connect ainda precisa ser tratado como um ativo de nível 0. A conta mantém permissões poderosas dentro do Active Diretory local, que continua a ser um ponto crítico de controlo para ambientes híbridos. Se comprometidos, os invasores podem aproveitar essas permissões locais para aumentar seu acesso, realizar movimentos laterais e comprometer toda a infraestrutura.

Notas finais

- https://github.com/MicrosoftDocs/entra-docs/commit/6cef860add24f6741d00bda9133ec7c4be91fd81

- https://aadinternals.com/post/pta/

- https://malpedia.caad.fkie.fraunhofer.de/actor/storm-0501

- https://www.microsoft.com/en-us/security/blog/2024/09/26/storm-0501-ransomware-attacks-expanding-to-hybrid-cloud-environments/