O relatório Five Eyes sobre o comprometimento do Active Diretory lista a extração do NTDS.DIT como uma das principais tácticas de ataque. Com acesso a este ficheiro, os atacantes podem ser capazes de extrair hashes de palavras-passe, o que pode levar a um comprometimento completo do Active Diretory. Saiba mais sobre a extração de NTDS.DIT, como detectá-la e como se defender contra ela.

O que é o NTDS.DIT?

NTDS.DIT, que significa Árvore de Informação de Diretório dos Serviços de Diretório da Nova Tecnologia, é a base de dados dos Serviços de Domínio do Active Diretory (AD DS). Esta base de dados armazena dados de diretório e disponibiliza esses dados aos utilizadores e administradores da rede. Estes dados incluem hashes de palavra-passe e detalhes de utilizador para todos os objectos de computador e de utilizador no domínio - informações poderosas nas mãos erradas.

O que é a extração de NTDS.DIT?

Os atacantes extraem o NTDS.DIT fazendo uma cópia do ficheiro NTDS.DIT de um controlador de domínio (DC). O acesso ao NTDS.DIT é uma das razões pelas quais os atacantes visam as cópias de segurança do DC e outra razão pela qual manter cópias de segurança seguras, dedicadas e específicas do AD é uma prática recomendada.

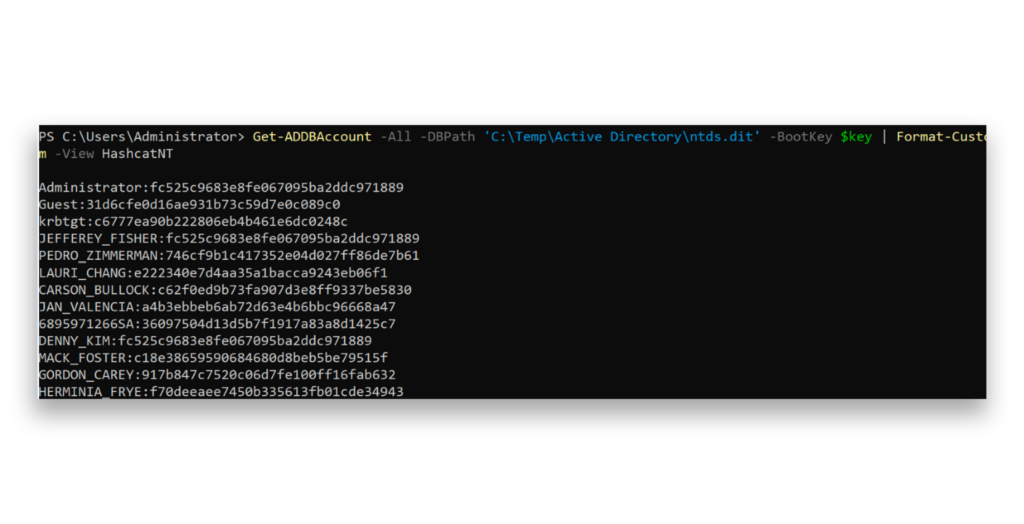

Usando o ficheiro NTDS.DIT extraído juntamente com uma colmeia de registo SYSTEM extraída (que armazena chaves de encriptação), os atacantes podem decifrar os hashes offline ou usá-los num ataque Pass the Hash, contornando a necessidade de os decifrar(Figura 1). Assim que os atacantes obtêm acesso aos hashes das palavras-passe, podem controlar todas as contas, incluindo as contas de Administrador do Domínio, comprometendo toda a rede.

Como se defender da extração de NTDS.DIT

Para extrair o ficheiro NTDS.DIT de um DC, os atacantes necessitam de privilégios elevados, normalmente equivalentes a Administrador do Domínio ou Administrador da Empresa. Sem esse acesso, eles não podem recuperar esses dados confidenciais. Para mitigar o risco de extração do NTDS.DIT, os defensores devem:

- Limitar a participação em grupos de Nível 0, como Admins. do Domínio e Admins. da Empresa.

- Monitorizar atentamente a adição de qualquer utilizador a um grupo de nível 0.

- Aplicar, no mínimo, um escalonamento administrativo às contas de nível 0.

- Utilizar ferramentas como Purple Knight para resolver vulnerabilidades comuns e o Forest Druid para identificar e atenuar os caminhos de ataque que conduzem a grupos de nível 0.

Como detetar a extração de NTDS.DIT

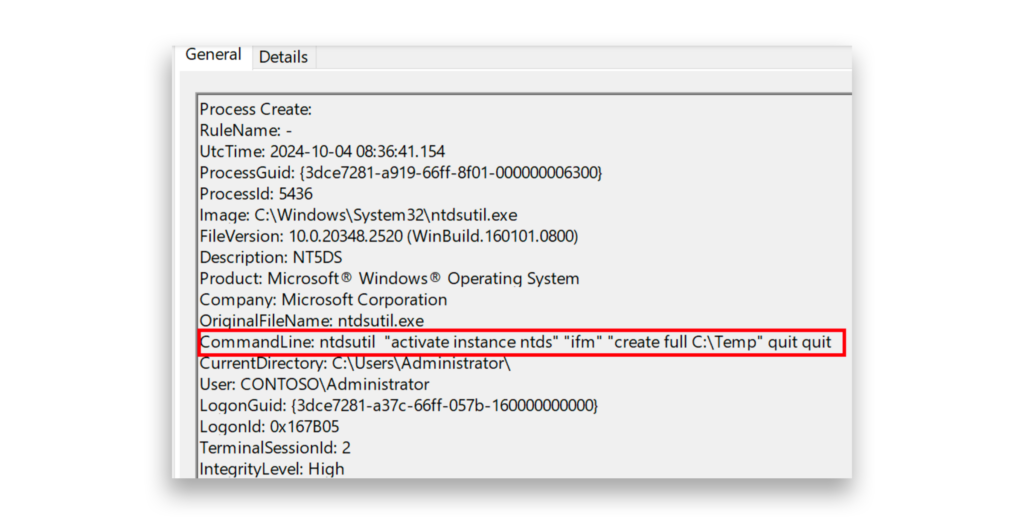

Para detetar a extração de NTDS.DIT de um DC, os defensores podem monitorizar a utilização de ntdsutil.exe na linha de comandos, particularmente quando contém activate instance ntds, que ativa a instância NTDS, e ifm, que cria suportes de instalação a partir do Active Diretory(Figura 2). Esta atividade é um forte indicador das tentativas de extração do NTDS.DIT. A maioria das soluções de deteção e resposta de pontos finais (EDR) pode registar actividades de linha de comandos, o que pode ajudar a investigar tais ataques.

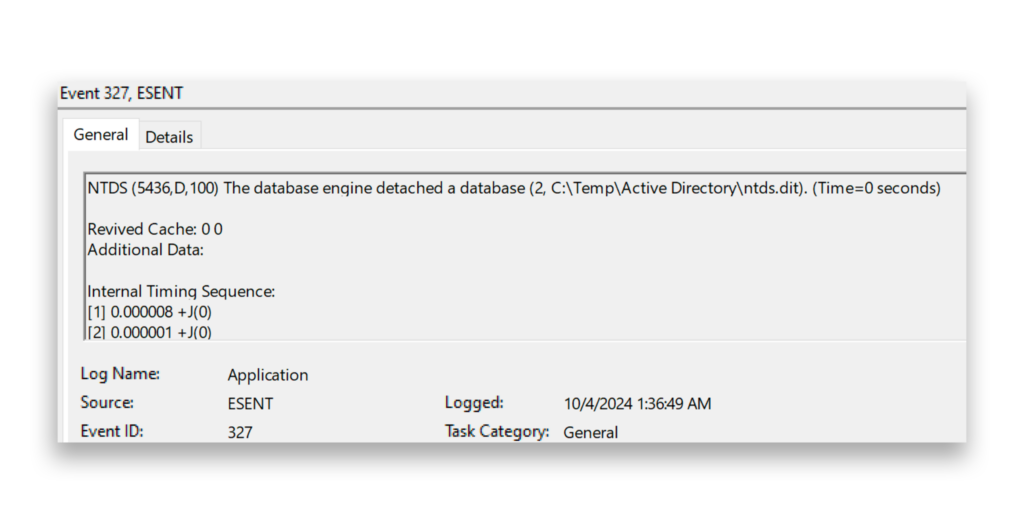

Para rastrear a extração do NTDS.DIT de uma perspetiva forense, os defensores podem analisar os logs do aplicativo em um DC e filtrar os IDs de evento 325 e 327. Ambos os eventos revelam onde o arquivo NTDS.DIT foi copiado(Figura 3).

Perfis de actores de ameaças

Os seguintes agentes de ameaças são conhecidos por usar o ntdsutil.exe para extrair o ficheiro NTDS.DIT.

- APT41 (Grupo MITRE ATT&CK G0096)1

- CL-STA-00432

- Grupo Lazarus (MITRE ATT&CK Group G0032)3

- Mustang Panda (Grupo MITRE ATT&CK G0129)4

- RA World aka RA Group5

- Rhysida6

- Sandworm Team aka ELECTRUM, Telebots, IRON VIKING, BlackEnergy, Quedagh, Voodoo Bear, IRIDIUM, Seashell Blizzard, FROZENBARENTS, APT44 (MITRE ATT&CK Group G0034)7

- Tempestade-15678

- Volt Typhoon (MITRE ATT&CK Group G1017)9

Ferramentas de extração NTDS.DIT

As seguintes ferramentas podem ser utilizadas para copiar a base de dados NTDS.DIT:

- Ntdsutil

- csababarta/ntdsxtract

- zcgonvh/NTDSDumpEx

Visão geral das ameaças

Tática ATT&CK: Acesso a credenciais

Em 6 de setembro de 2024, a Palo Alto Networks informou que Stately Taurus (também conhecido como Mustang Panda), um ator de ameaças baseado na China, usou o Vssadmin para criar uma cópia de sombra de volume em DCs, permitindo que ele roubasse o arquivo NTDS.DIT. Posteriormente, o atacante copiou a colmeia SYSTEM do registo para recuperar a chave de arranque, o que lhe permitiu desencriptar o ficheiro NTDS.DIT. Isto deu ao grupo acesso a nomes de utilizador e hashes de palavras-passe de contas do Active Diretory.10

Em 22 de julho de 2024, a Palo Alto Networks informou que o grupo de ransomware RA World utilizou ferramentas como o Impacket para copiar o ficheiro NTDS.DIT dos DCs, dando-lhe acesso a nomes de utilizador e hashes de palavras-passe. O grupo também descarregou os arquivos de registo SAM e SYSTEM para desencriptar e decifrar os hashes offline.11

Em 20 de maio de 2024, foi relatado que o grupo do ransomware Akira escalou privilégios para exfiltrar o arquivo NTDS.DIT dos DCs. O grupo fez isso desligando a máquina virtual (VM) do controlador, copiando os arquivos VMDK para outra VM e extraindo os arquivos NTDS.DIT e SYSTEM hive. A colmeia SYSTEM fornecia as chaves de desencriptação para os hashes das palavras-passe no NTDS.DIT, permitindo aos atacantes decifrar as palavras-passe ou utilizar técnicas de Pass the Hash para obter acesso a sistemas adicionais.12

Em 8 de agosto de 2023, a Check Point Research informou que o grupo de ransomware Rhysida utilizou o ntdsutil.exe para criar uma cópia de segurança do ficheiro NTDS.DIT durante os seus ataques. Este ficheiro, que contém dados sensíveis do Active Diretory, tais como nomes de utilizador e hashes de palavras-passe, foi armazenado numa pasta denominada temp_l0gs.13

Em 14 de junho de 2023, a Palo Alto Networks revelou que o agente da ameaça CL-STA-0043 copiou o ficheiro NTDS.DIT dos DCs como parte de uma campanha dirigida a governos no Médio Oriente e em África. O atacante utilizou este ficheiro para obter hashes de palavra-passe e, com a ajuda da colmeia de registo SYSTEM copiada, desencriptou as credenciais.14

Em 24 de maio de 2023, a Microsoft informou que o Volt Typhoon, um agente de ameaças baseado na China, utilizou o ntdsutil.exe para criar suportes de instalação a partir de DCs, quer localmente quer remotamente. Isto permitiu aos atacantes obter nomes de utilizador e hashes de palavra-passe armazenados nos suportes, que se destinavam a configurar novos DCs.15

Em 14 de outubro de 2022, a Microsoft informou que a Seashell Blizzard (anteriormente conhecida como IRIDIUM), um agente de ameaças baseado na Rússia, utilizou o ntdsutil.exe para fazer cópias de segurança das bases de dados do Active Diretory durante os seus ataques de ransomware. Ao criar estas cópias de segurança, o atacante extraía nomes de utilizador e hashes de palavras-passe de todas as contas do Active Diretory.16

Em 8 de setembro de 2022, a Cisco Talos informou que o Grupo Lazarus utilizou a ferramenta vssadmin para criar cópias sombra de volumes e exfiltrar o ficheiro NTDS.DIT que contém dados do Active Diretory. Ao copiar o ficheiro NTDS.DIT através destas cópias de segurança, o Lazarus obteve acesso a credenciais de contas críticas.17

Em 18 de agosto de 2022, o Group-IB informou que o grupo de ameaça APT41 utilizou ferramentas como o vssadmin para criar cópias sombra de volumes para exfiltrar o ficheiro NTDS.DIT. Este ficheiro contém dados sensíveis, incluindo nomes de utilizador e hashes de palavras-passe do Active Diretory.18

Instantâneo da Semperis

A extração do NTDS.DIT é um método que os atacantes utilizam para assumir o controlo de todo um ambiente Active Diretory. Ao copiar o ficheiro NTDS.DIT e a colmeia de registo SYSTEM de um DC, os atacantes podem obter acesso a todos os hashes de palavra-passe do sistema. Estes hashes podem então ser quebrados ou usados em ataques Pass-the-Hash, dando aos atacantes o controlo de contas críticas, incluindo contas de Administrador do Domínio.

Saiba mais sobre como proteger o Active Diretory

- Descarregar o Purple Knight

- Descarregar Forest Druid

- Semperis Directory Services Protector (DSP)

- Segurança do AD 101: Passar o Hash

Notas finais

- https://attack.mitre.org/groups/G0096/

- https://malpedia.caad.fkie.fraunhofer.de/actor/cl-sta-0043

- https://attack.mitre.org/groups/G0032/

- https://attack.mitre.org/groups/G0129/

- https://www.darkreading.com/ics-ot-security/fast-growing-ra-ransomware-group-goes-global

- https://malpedia.caad.fkie.fraunhofer.de/details/win.rhysida

- https://attack.mitre.org/groups/G0034/

- https://malpedia.caad.fkie.fraunhofer.de/actor/storm-1567

- https://attack.mitre.org/groups/G1017/

- https://unit42.paloaltonetworks.com/stately-taurus-abuses-vscode-southeast-asian-espionage/

- https://unit42.paloaltonetworks.com/ra-world-ransomware-group-updates-tool-set/

- https://gbhackers.com/akira-ransomware-privilege-escalation/#google_vignette

- https://research.checkpoint.com/2023/the-rhysida-ransomware-activity-analysis-and-ties-to-vice-society/

- https://www.paloaltonetworks.com/blog/security-operations/through-the-cortex-xdr-lens-uncovering-a-new-activity-group-targeting-governments-in-the-middle-east-and-africa/

- https://www.microsoft.com/en-us/security/blog/2023/05/24/volt-typhoon-targets-us-critical-infrastructure-with-living-off-the-land-techniques/

- https://www.microsoft.com/en-us/security/blog/2022/10/14/new-prestige-ransomware-impacts-organizations-in-ukraine-and-poland/

- https://blog.talosintelligence.com/lazarus-three-rats/

- https://www.group-ib.com/blog/apt41-world-tour-2021/