- Porque é que a deteção de pulverização de palavras-passe é vital?

- Pulverização de palavras-passe utilizando a pré-autenticação Kerberos

- Pulverização de palavras-passe utilizando intervalos de atraso aleatórios

- Deteção de pulverização de palavras-passe com o Lightning IRP

- Outras recomendações de deteção de pulverização de palavras-passe

- Recursos adicionais

A deteção de pulverização de palavras-passe é uma capacidade vital para todas as organizações. Num ataque de pulverização de palavras-passe, o atacante tenta obter acesso não autorizado experimentando algumas palavras-passe comuns ou fracas em muitas contas, em vez de visar uma única conta com muitas palavras-passe. A ideia é testar várias palavras-passe, esperando que alguns utilizadores tenham escolhido uma palavra-passe fraca.

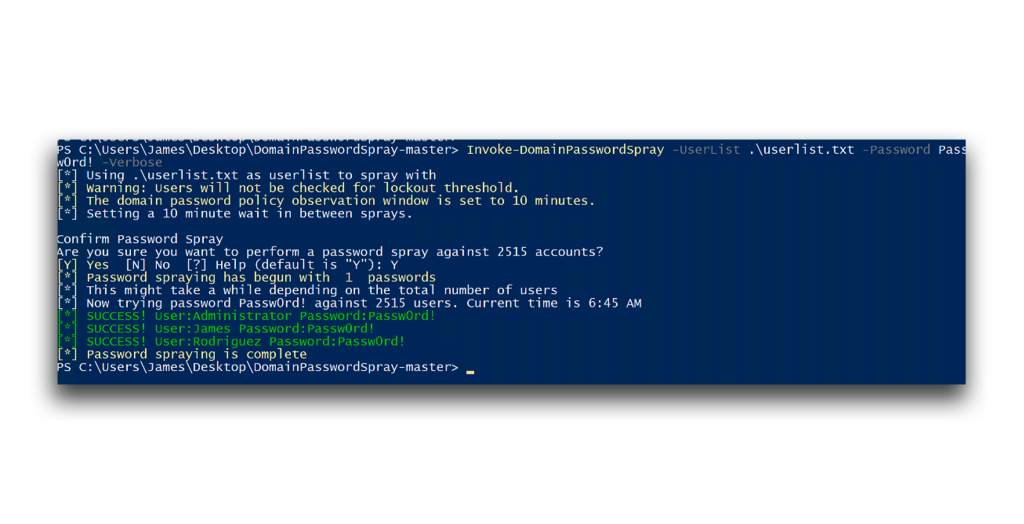

No contexto do Active Diretory (AD), os ataques de pulverização de palavras-passe são preocupantes porque qualquer utilizador autenticado num ambiente AD pode utilizar o LDAP para consultar contas. Isto permite que um atacante com privilégios mínimos tente utilizar palavras-passe comuns ou fracas em muitas contas sem desencadear políticas de bloqueio de contas(Figura 1).

Porque é que a deteção de pulverização de palavras-passe é vital?

A Microsoft estima que os ataques de pulverização de palavras-passe são responsáveis por mais de um terço de todos os comprometimentos de contas, realçando a ameaça que este método representa para as organizações.

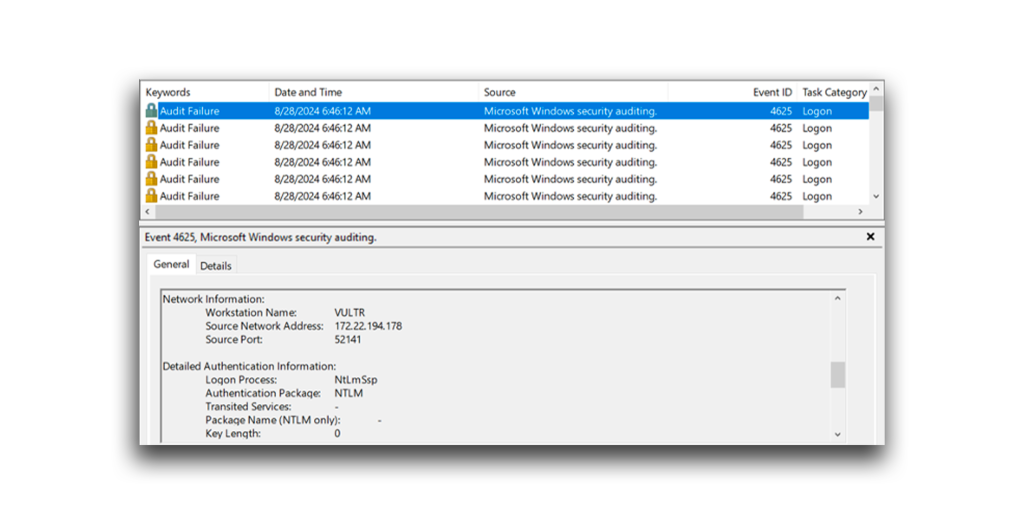

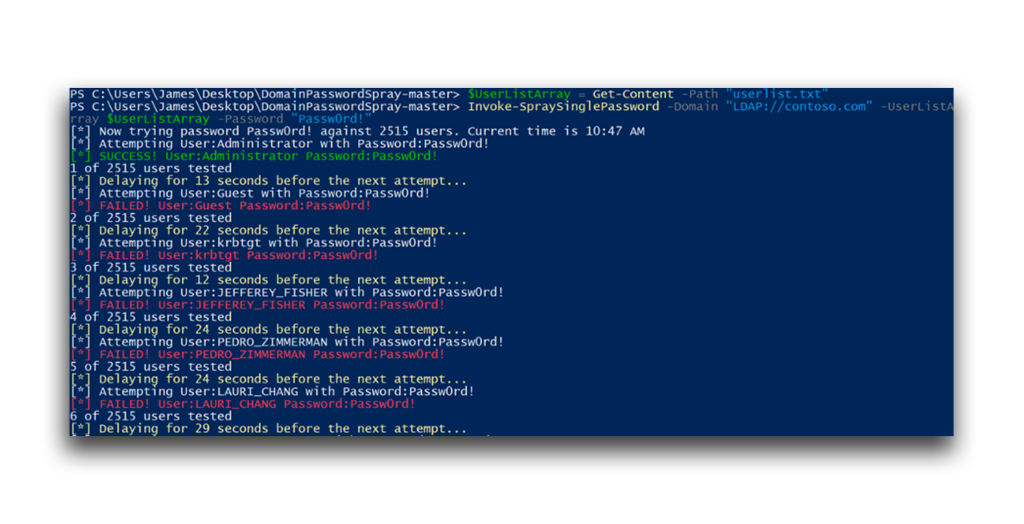

Os ataques de pulverização de palavras-passe podem gerar uma quantidade significativa de atividade nos registos de eventos de segurança de um controlador de domínio (DC) e um grande volume de tráfego de rede(Figura 2).

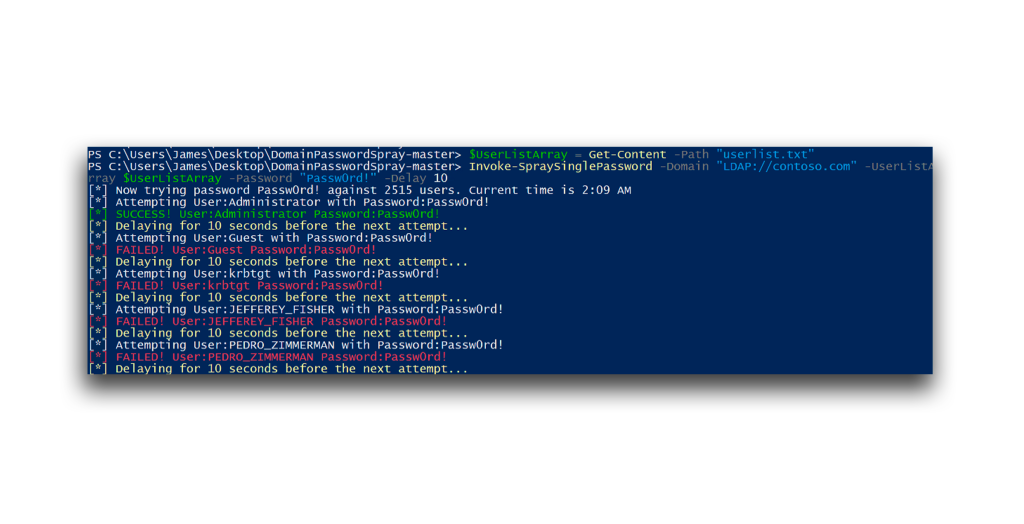

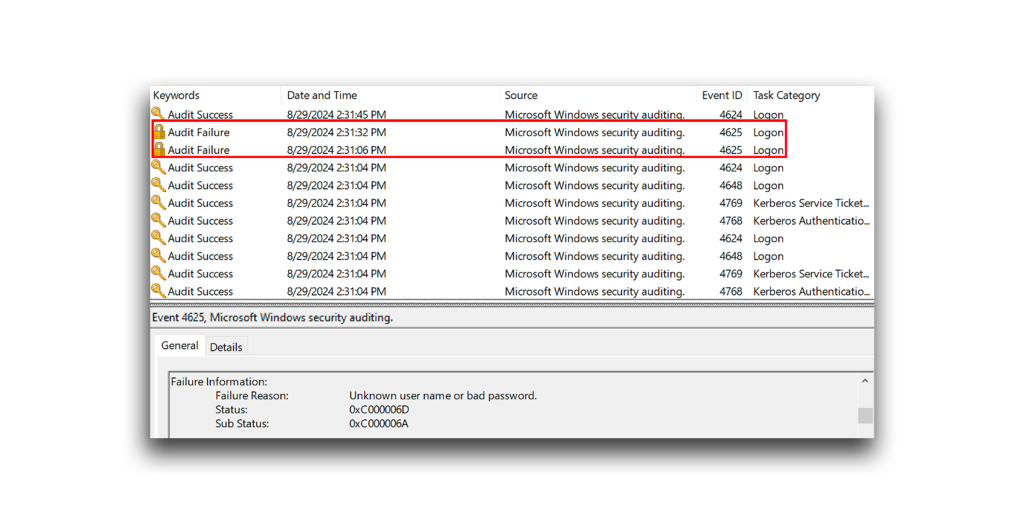

Vários logons falhados podem ser ruidosos. Por isso, um atacante pode introduzir um atraso entre as tentativas num ataque de pulverização de palavra-passe(Figura 3). Como os registos de eventos de segurança nos DCs são frequentemente gerados em segundos, este atraso ajuda o ataque a misturar-se com a atividade normal, reduzindo as hipóteses de deteção.

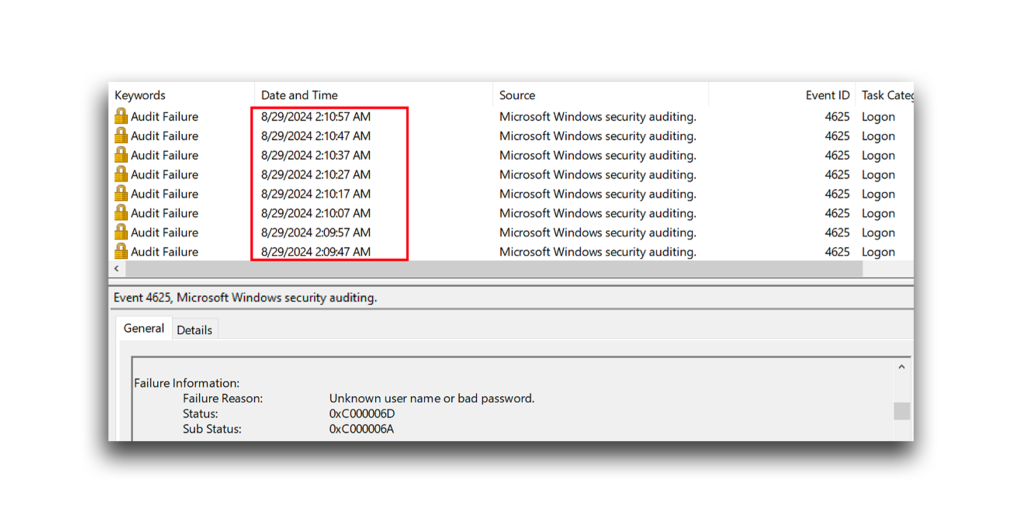

Os registos num DC mostram que os carimbos de data/hora destas tentativas de início de sessão falhadas ocorrem em intervalos consistentes, causados pela introdução de um atraso de 10 segundos entre cada tentativa. Este intervalo de tempo disperso torna a atividade menos suspeita do que várias tentativas de logon falhadas que ocorrem simultaneamente(Figura 4).

Pulverização de palavras-passe utilizando a pré-autenticação Kerberos

A adição de um atraso torna um ataque de pulverização de palavra-passe menos suspeito. No entanto, o ataque continuará a acionar o evento Uma conta falhou ao iniciar sessão no DC.

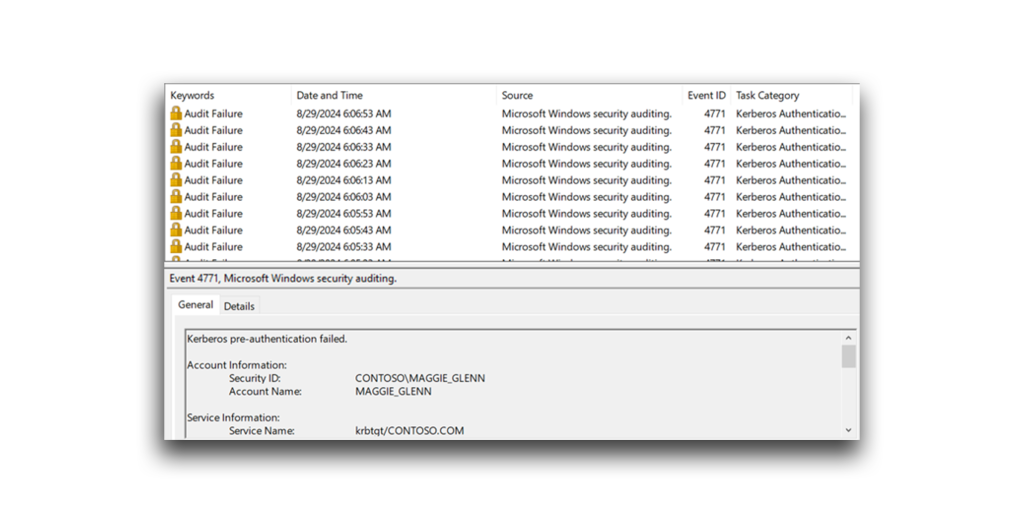

A pré-autenticação Kerberos pode tornar mais difícil a deteção de pulverização de palavras-passe. As tentativas falhadas que utilizam essa pré-autenticação não geram os eventos padrão de falha de início de sessão nos registos de eventos de segurança. Desta forma, o atacante pode adivinhar as palavras-passe sem acionar os alertas típicos associados a tentativas de início de sessão falhadas(Figura 5).

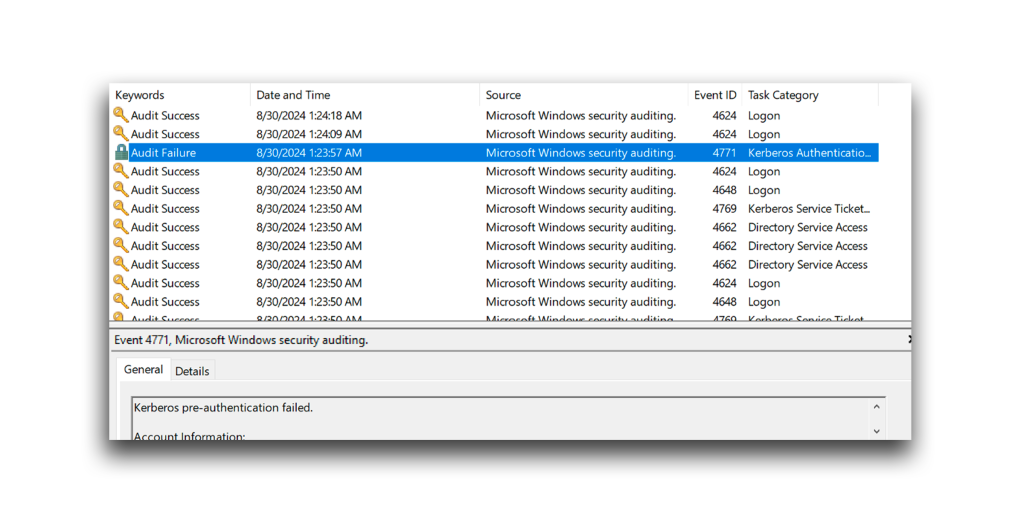

Neste tipo de ataque, em vez de ver os típicos eventos Uma conta não conseguiu iniciar sessão nos registos de eventos de segurança, observará eventos de falha de pré-autenticação Kerberos. Estes eventos incluem o valor hexadecimal 0x18, o que significa que foi introduzida uma palavra-passe incorrecta(Figura 6).

Pulverização de palavras-passe utilizando intervalos de atraso aleatórios

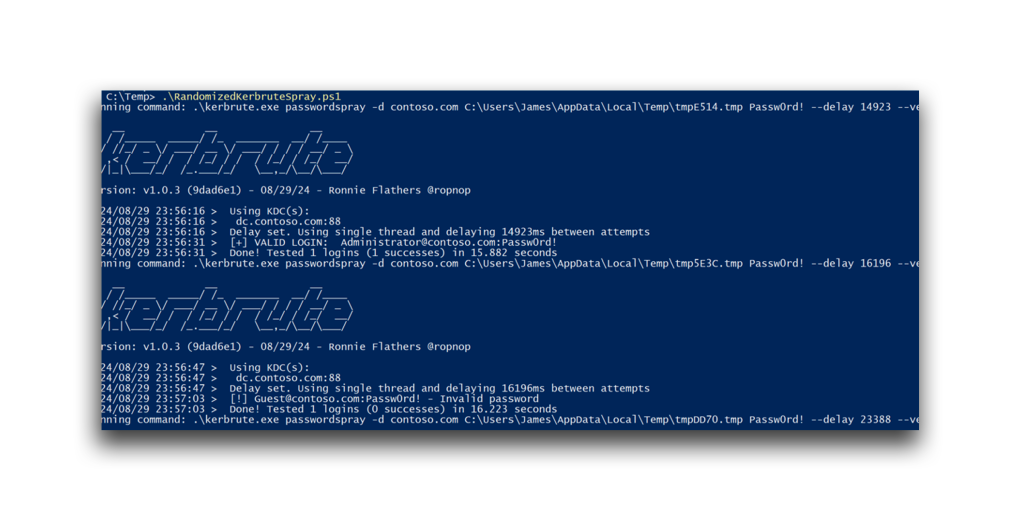

Outra forma de dificultar a deteção da pulverização de palavras-passe é perturbar os padrões previsíveis que os sistemas de segurança monitorizam frequentemente(Figura 7). Esta aleatoriedade faz com que o ataque se misture com o tráfego normal, tornando a deteção e resposta ao ataque mais difícil para os sistemas e equipas de segurança.

Um ataque de pulverização de senha com atrasos aleatórios ainda gera eventos de log. No entanto, o tempo irregular entre as tentativas pode dificultar a deteção da pulverização de senhas. Em vez de um padrão consistente, os registos mostram tentativas de início de sessão espalhadas de forma imprevisível, tornando o ataque menos visível(Figura 8).

O mesmo conceito pode ser aplicado ao randomizar os intervalos de atraso durante um ataque de pulverização de senha que usa a pré-autenticação Kerberos. Como os eventos 4771 normalmente não são monitorados de perto, a introdução de atrasos aleatórios torna a deteção ainda mais difícil do que discutido anteriormente(Figura 9).

Tal como no exemplo anterior, a aleatorização dos intervalos de atraso entre cada tentativa de início de sessão pode fazer com que esta atividade pareça um comportamento normal nos registos(Figura 10).

Detectando ataques de pulverização de senha com o Lightning Identity Runtime Protection

O Identity Runtime Protection (IRP), um recurso da Semperis Lighting Platform, usa vários indicadores de padrão de ataque e deteção de anomalias para monitorar e detetar ataques baseados em identidade. Lightning IRP normalmente precisa de 7 a 10 dias para aprender os padrões de um ambiente através da análise de comportamento.

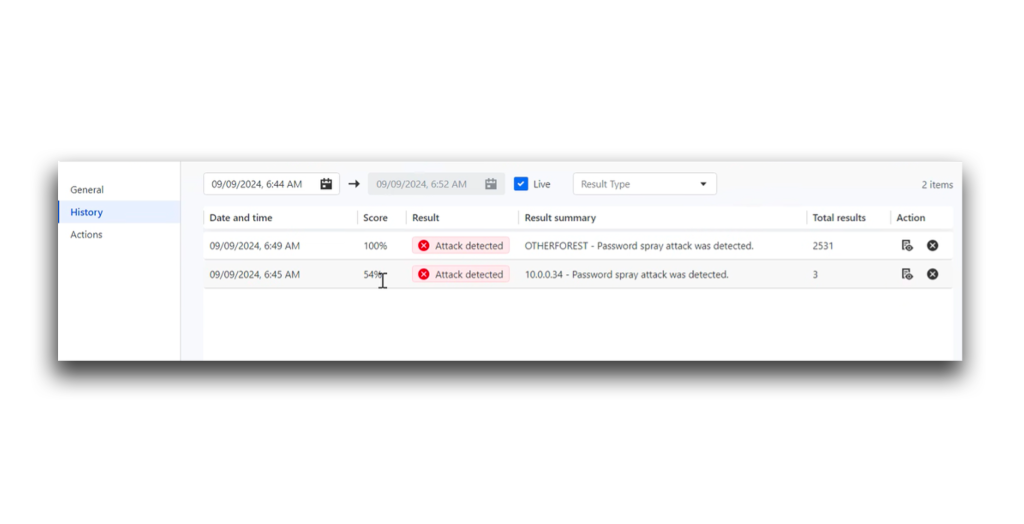

A Figura 11 mostra Lightning IRP identificando com êxito dois ataques de pulverização de senha. Com base nesses alertas, é possível determinar quais contas foram visadas e as pontuações de deteção correspondentes.

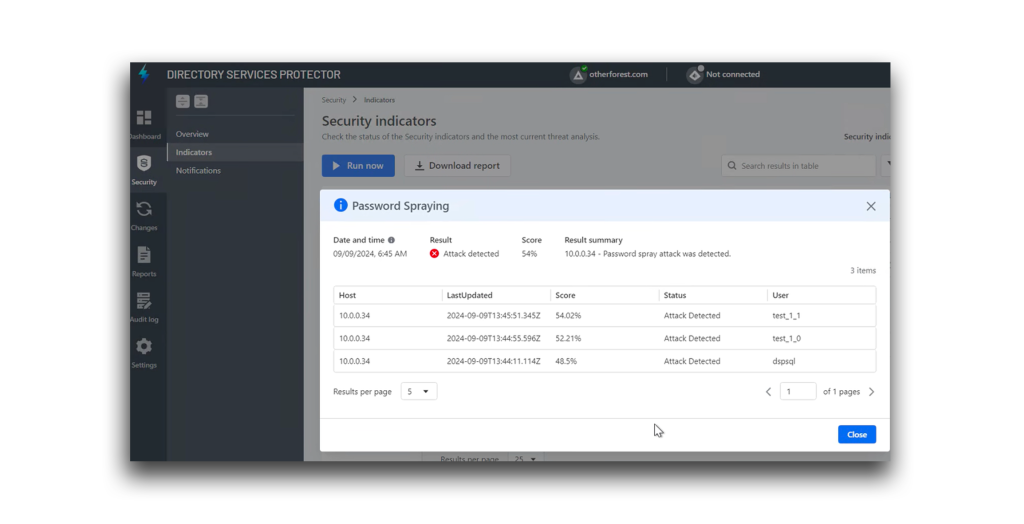

A Figura 12 mostra a deteção de pulverização de senha do Lightning IRP de um ataque que randomizou os intervalos de atraso para cada tentativa de pulverização de senha via pré-autenticação Kerberos. A pontuação de deteção é baixa neste caso porque o ataque foi projetado para maior furtividade. No entanto, o Lighting IRP foi capaz de detetar o comportamento mesmo que o tráfego tenha sido projetado para parecer típico e não gerar alarmes.

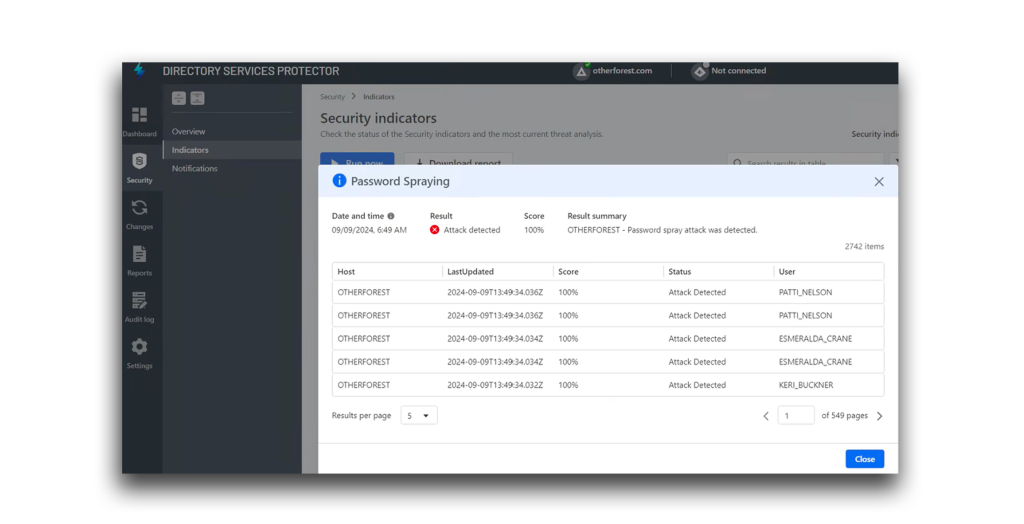

Realizar um ataque de pulverização de senha sem aleatorizar os intervalos de atraso normalmente resulta em uma pontuação de deteção mais alta, como mostrado na Figura 13. É mais provável que este método seja assinalado com uma pontuação de deteção mais elevada (100% neste exemplo) devido à sua natureza previsível e ruidosa, o que facilita a deteção e categorização da pulverização de palavras-passe.

Recomendações adicionais para a deteção de pulverização de palavras-passe

Para reduzir o risco de ataques bem sucedidos de pulverização de palavras-passe, é importante aplicar políticas de palavras-passe fortes, incluindo a implementação de mecanismos de bloqueio de contas (temporários ou permanentes) após várias tentativas consecutivas de início de sessão falhadas. As organizações devem garantir que essas políticas de palavra-passe são aplicadas através de uma política de domínio predefinida ou de políticas de palavra-passe detalhadas no Active Diretory.

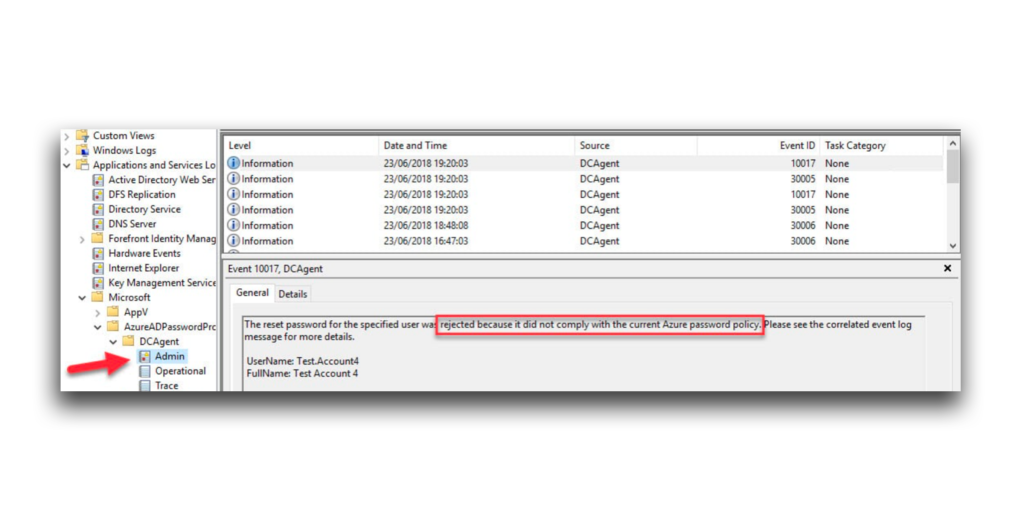

As organizações que usam o Entra ID P1 ou que possuem o licenciamento Enterprise Mobility + Security (EMS) ou Microsoft 365 apropriado podem obter uma camada adicional de proteção implantando o Entra Password Protection ou uma solução semelhante para o Active Diretory. Esta ferramenta impede proactivamente que os utilizadores criem ou utilizem palavras-passe que sejam facilmente adivinháveis ou que tenham sido comprometidas em violações anteriores. Ao integrar esta solução, as organizações podem melhorar a probabilidade de deteção bem-sucedida de pulverização de senhas.

A Figura 14 mostra um exemplo em que a proteção por senha do Entra ID impediu que um usuário definisse uma senha que não está em conformidade com a política de senha atual da organização.

Recursos adicionais de deteção de pulverização de palavras-passe

- Como se defender contra ataques de pulverização de palavras-passe

- Detetar e prevenir ataques baseados na identidade

- Política de Palavra-passe do Windows (Microsoft Learn)

- Proteção por palavra-passe Microsoft Entra para serviços de domínio AD (Microsoft Learn)

- ropnop/kerbrute: Uma ferramenta para executar o bruteforcing pré-auth do Kerberos (github.com)

- dafthack/DomainPasswordSpray: Uma ferramenta escrita em PowerShell para realizar um ataque de pulverização de senha contra usuários de domínio (github.com) Nota: Por padrão, essa ferramenta gera automaticamente a lista de usuários do domínio. Tenha muito cuidado para não bloquear contas!

- Implementação de ferramentas de segurança modernas (MSEndpointMgr)