A pulverização de palavras-passe é uma das principais ameaças cibernéticas, mencionada no recente relatório das agências de cibersegurança da aliança Five Eyes. O que é a pulverização de palavras-passe, como é que os ciberataques a utilizaram no passado e como pode detetar e defender o seu ambiente híbrido do Active Diretory contra ataques de pulverização de palavras-passe?

O que é a pulverização por palavra-passe?

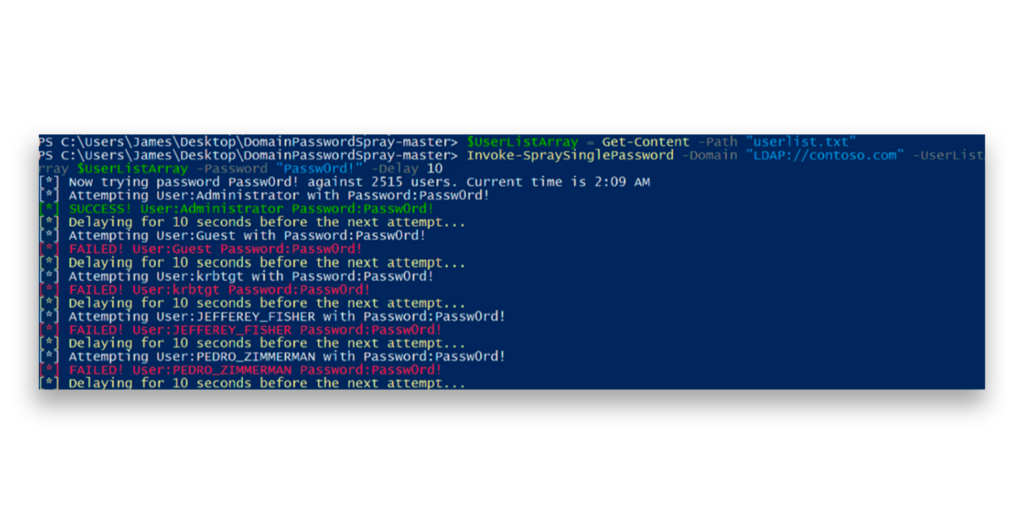

A pulverização de sen has é um ataque no qual os invasores tentam senhas fracas ou comumente usadas em muitas contas, visando sistemas como VPNs, gateways Citrix e locatários de ID Entra. Ao contrário dos ataques de força bruta que se concentram em uma única conta, a pulverização de senhas espalha as tentativas para reduzir a chance de acionar bloqueios de conta. Num ataque de pulverização de palavras-passe, os atacantes visam frequentemente contas do Active Diretory em redes internas para obter acesso e aumentar os privilégios(Figura 1).

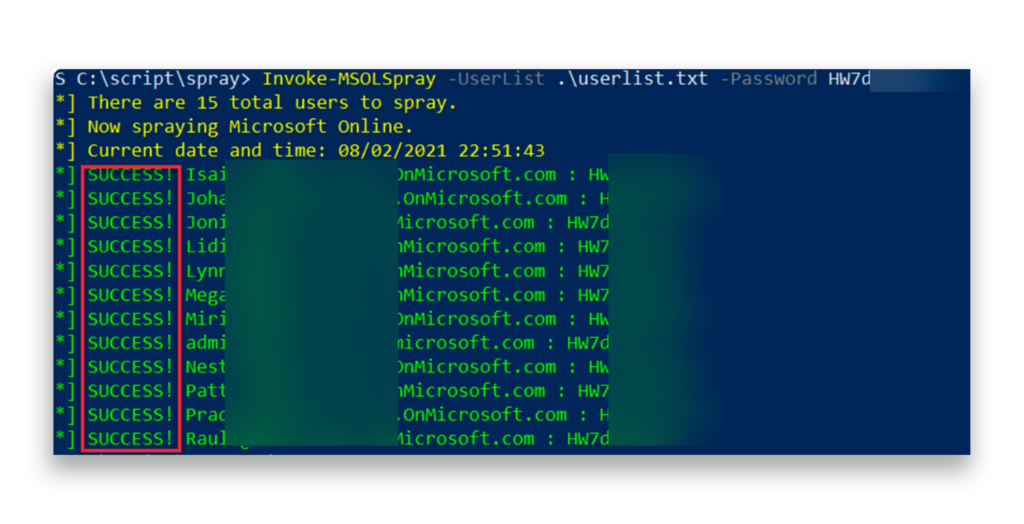

O Entra ID é outro alvo. Aqui está um exemplo de um ataque de pulverização de senha visando um locatário Entra ID(Figura 2).

Como se pode defender contra a pulverização de palavras-passe?

Defender a sua organização contra a pulverização de palavras-passe é um passo importante para reforçar a sua posição de segurança do Active Diretory. Várias acções podem ajudar.

- Implementar a autenticação multifactor (MFA) em todos os portais de início de sessão na Internet.

- Impor políticas de palavra-passe fortes no Active Diretory para garantir que os utilizadores criam palavras-passe sólidas.

- Se possível, considere a transição para a autenticação sem palavra-passe, embora tal possa não ser viável para todas as organizações.

- Implemente uma solução de proteção de palavras-passe (por exemplo, Entra ID Password Protection) para impedir que palavras-passe fracas ou comprometidas sejam utilizadas nos seus sistemas.

- Desativar todos os inquilinos Entra ID de não produção não utilizados, que podem conter dados sensíveis.

- Desativar os sistemas com acesso à Internet que já não estão a ser utilizados para reduzir as potenciais superfícies de ataque.

Como se pode detetar a pulverização de palavras-passe?

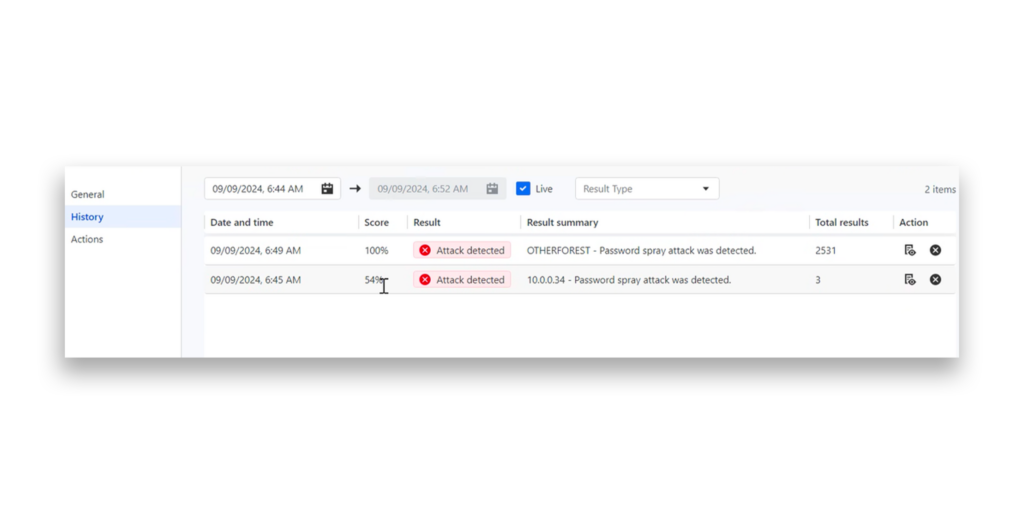

O Semperis Directory Services Protector (DSP) pode ajudar a detetar ataques de pulverização de senhas em ambientes do Active Diretory(Figura 3).

Os sistemas virados para a Internet, como Citrix, RDP Gateways e VPNs, estão frequentemente ligados ao Active Diretory. Estes sistemas podem ser utilizados como pontos de entrada para aceder ao AD. Centralizar os registos destes sistemas numa solução SIEM é uma boa ideia. Ao fazê-lo, é mais fácil detetar tentativas de início de sessão suspeitas, como a pulverização de palavras-passe, numa fase inicial. No entanto, tenha em atenção que muitos ciberataques são hábeis a contornar a deteção SIEM.

Perfis de actores de ameaças

Os seguintes agentes de ameaças são conhecidos por utilizarem ataques de pulverização de palavras-passe em ambiente selvagem.

- APT28 aka IRON TWILIGHT, SNAKEMACKEREL, Swallowtail, Group 74, Sednit, Sofacy, Pawn Storm, Fancy Bear, STRONTIUM, Tsar Team, Threat Group-4127, TG-4127, Forest Blizzard, FROZENLAKE (MITRE ATT&CK Group G0007)1

- APT29 aka IRON RITUAL, IRON HEMLOCK, NobleBaron, Dark Halo, StellarParticle, NOBELIUM, UNC2452, YTTRIUM, The Dukes, Cozy Bear, CozyDuke, SolarStorm, Blue Kitsune, UNC3524, Midnight Blizzard (MITRE ATT&CK Group G0016)2

- APT33 aka HOLMIUM, Elfin, Peach Sandstorm (MITRE ATT&CK Group G0064)3

- Jogo (MITRE ATT&CK Group G1040)4

Ferramentas de pulverização de senhas

As seguintes ferramentas, disponíveis em github.com, podem ser utilizadas para efetuar um ataque de pulverização de palavras-passe.

- dafthack/DomainPasswordSpray

- dafthack/MSOLSpray

- iomoath/SharpSpray

Visão geral das ameaças

Tática ATT&CK: Acesso a credenciais

Em 25 de janeiro de 2024, a Microsoft informou que o grupo Midnight Blizzard (também conhecido como APT29) utilizou a pulverização de palavras-passe para comprometer um inquilino de teste não produtivo sem MFA. Os atacantes evitaram a deteção usando tentativas de senha de baixa frequência e redes proxy residenciais. Depois de obterem acesso, comprometeram uma aplicação OAuth de teste antiga com privilégios elevados, que tinha acesso ao ambiente empresarial da Microsoft. Isto permitiu aos atacantes implementar uma aplicação OAuth maliciosa, dando-lhes acesso a longo prazo a sistemas e dados sensíveis.5

Em 24 de janeiro de 2024, a Talos Intelligence informou que o grupo de ransomware Play utilizou a pulverização de palavras-passe com a ferramenta SharpSpray para obter acesso, experimentando palavras-passe fracas em várias contas do Active Diretory. Uma vez lá dentro, os atacantes aumentaram os privilégios e desactivaram as ferramentas de segurança utilizando métodos como o PsExec, contornando o MFA através de engenharia social de help desks para registar novos dispositivos. Os atacantes implantaram então ransomware para encriptar os sistemas visados.6

Em 14 de setembro de 2023, a Microsoft informou que a Peach Sandstorm utilizou a pulverização de palavras-passe para atingir os inquilinos da Entra ID em sectores como o da defesa e o farmacêutico. Ao tentar senhas fracas em várias contas, os invasores pretendiam obter acesso a ambientes confidenciais. Uma vez bem-sucedidos, eles realizaram reconhecimento interno usando ferramentas como AzureHound e Roadtools para mapear a rede e manter a persistência.7

Em 10 de setembro de 2020, a Microsoft informou que o grupo de ameaças STRONTIUM utilizava a pulverização de palavras-passe como tática principal nas suas campanhas de recolha de credenciais. Os atacantes visavam contas do Office 365 em vários sectores, incluindo os ligados a eleições políticas. Utilizando um grande conjunto de endereços IP, incluindo anonimizadores Tor, a STRONTIUM efectuou tentativas de autenticação de baixa frequência em milhares de contas para evitar a deteção e o bloqueio de contas.8

Em abril de 2019, a Citrix forneceu uma atualização sobre uma violação na sua rede interna, em que os atacantes provavelmente acederam e roubaram documentos comerciais durante vários meses. Pensa-se que o ataque envolveu técnicas como a pulverização de palavras-passe. A Citrix trabalhou com o FBI e especialistas em cibersegurança para investigar o incidente e tomou medidas para melhorar a sua segurança.9

Instantâneo da Semperis

Os ataques de pulverização de senhas são um método comum usado por atacantes cibernéticos para explorar senhas fracas sem acionar bloqueios de conta. Ao experimentar palavras-passe comuns em várias contas, os atacantes evitam a deteção e podem comprometer sistemas como VPNs, inquilinos Entra ID ou Active Diretory. Esses ataques podem levar ao acesso não autorizado a ambientes e dados confidenciais. Para se defender contra ataques de pulverização de senha, aplique políticas de senha fortes, ative a MFA e use ferramentas eficazes para monitorar atividades ou comportamentos de login incomuns.

Recursos adicionais

- Como se defender contra um ataque de pulverização de palavra-passe

- Deteção de pulverização de senhas no Active Diretory

- Apresentando a proteção de tempo de execução de identidade do Lightning

Notas finais

- https://attack.mitre.org/groups/G0007/

- https://attack.mitre.org/groups/G0016/

- https://attack.mitre.org/groups/G0064/

- https://attack.mitre.org/groups/G1040/

- https://www.microsoft.com/en-us/security/blog/2024/01/25/midnight-blizzard-guidance-for-responders-on-nation-state-attack/

- https://blog.talosintelligence.com/talos-ir-quarterly-report-q4-2023/

- https://www.microsoft.com/en-us/security/blog/2023/09/14/peach-sandstorm-password-spray-campaigns-enable-intelligence-collection-at-high-value-targets/

- https://www.microsoft.com/en-us/security/blog/2020/09/10/strontium-detecting-new-patters-credential-harvesting/

- https://citrixblogs.wpengine.com/2019/04/04/citrix-provides-update-on-unauthorized-internal-network-access/