[Atualizado a 14 de fevereiro de 2024; publicado originalmente a 29 de novembro de 2021] O número e o âmbito das definições de segurança confusas e arriscadas no Active Directory estão a tornar-se mais conhecidos a cada novo ataque informático. Muitas dessas vulnerabilidades podem ser atribuídas a configurações arriscadas que se acumularam em ambientes legados ao longo do tempo. Mas as equipas de TI ainda têm de estar atentas às definições problemáticas que saem da caixa no Windows Server 2022. Infelizmente, o mesmo acontece com o futuro Windows Server 2025. Uma definição do Active Directory que todas as equipas de TI devem abordar imediatamente é o grupo Pre-Windows 2000 Compatible Access pré-preenchido com a entidade de segurança Authenticated Users. Essa configuração pode deixar uma porta aberta para invasores, como demonstrarei.

Para compreender por que razão a definição Acesso Compatível Pré-Windows 2000 é tão problemática, vamos analisar a história da delegação de permissões e da atribuição de políticas no Active Directory. Desta forma, pode tomar uma decisão informada sobre como lidar com esta definição na sua organização.

Leitura relacionada: O que é a segurança do Active Directory?

Ser ou não ser... compatível com o Windows NT?

Há uma boa razão para não falarmos muito do Windows NT atualmente. É história. É tecnologia do século passado.

O Windows NT foi um grande passo em frente para a Microsoft e representou a entrada da empresa no mercado empresarial em 1993. Mas o sistema operativo foi substituído por versões mais recentes e mais seguras desde o lançamento do Windows 2000 no início deste século. No lado do servidor, a Microsoft manteve a norma de nomenclatura de adicionar o ano mais próximo da data de lançamento.

No momento em que escrevo esta atualização, o Windows Server 2022 é o mais recente sistema operativo da Microsoft. Mas em janeiro de 2024, o nome da próxima versão "vNext" foi (sem surpresa) confirmado como Windows Server 2025. Esperamos que a nova versão do SO seja lançada antes do final de 2024.

O que mudou no Windows 2000?

Uma alteração fundamental no Windows 2000 foi a substituição do conceito de domínio do Windows NT - que era um diretório plano para autenticar utilizadores e máquinas na rede de uma empresa - pelo Active Directory, muito mais escalável e seguro. Para além do conceito de domínios, o Active Directory introduziu árvores e florestas de domínios. O serviço também permitiu a criação de uma estrutura hierárquica de unidades organizacionais (OUs) para objectos dentro de um domínio. Esta estrutura era útil para delegar permissões e atribuir políticas específicas.

Outra diferença fundamental foi igualmente importante. O Active Directory introduziu a capacidade de definir permissões não só ao nível do objeto (por exemplo, utilizadores, grupos, computadores), mas também ao nível do atributo (por exemplo, departamento, número de telefone, membros do grupo) de cada objeto. Os administradores podiam agora distinguir entre a possibilidade de "ler" ou "escrever" todos os atributos de um determinado objeto do Active Directory ou apenas os atributos relevantes para uma determinada tarefa.

A chave para o princípio do menor privilégio

Esta capacidade foi fundamental para permitir que as empresas seguissem o mantra do menor privilégio de qualquer bom plano de segurança: Conceda aos seus utilizadores apenas as permissões necessárias para que possam fazer o seu trabalho. Não conceda aos utilizadores mais permissões de acesso a dados de que não necessitam. Caso contrário, um utilizador - especialmente um utilizador comprometido - pode utilizar indevidamente essas permissões e prejudicar a empresa.

Em qualquer servidor de ficheiros ou estrutura SharePoint que partilhe documentos com utilizadores de toda a empresa, a abordagem mais natural seria seguir a regra do menor privilégio. Por exemplo, os utilizadores têm de ser membros de um grupo de segurança adequado para poderem ver documentos que contenham dados financeiros ou outros dados sensíveis de uma empresa - ou mesmo para listar a existência do ficheiro.

Pode ainda optar por disponibilizar dados específicos e não sensíveis a todos os seus utilizadores através de uma partilha pública de documentos a que todos os utilizadores têm acesso, sem necessidade de serem adicionados a um grupo especial. Esse acesso seria normalmente concedido ao grupo Utilizadores do Domínio ou mesmo aos princípios de segurança Utilizadores Autenticados ou Todos .

Infelizmente, a maioria das empresas não trata o Active Directory desta forma. Parte da razão deve-se às permissões predefinidas com as quais a Microsoft implementou - e ainda implementa - novos domínios do Active Directory.

O que é o grupo de Acesso Compatível Pré-Windows 2000?

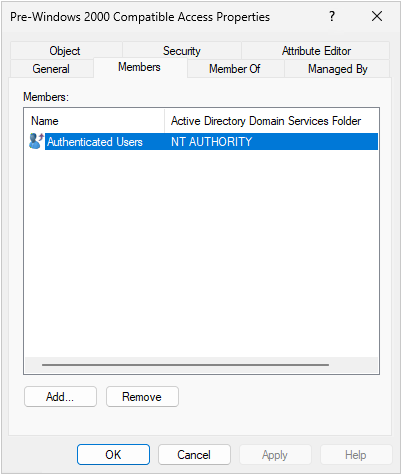

Por exemplo, o grupo Acesso Compatível Pré-Windows 2000. A Microsoft decidiu introduzir este grupo - que seria mais corretamente designado por grupo de Permissões Menos Seguras do Windows NT - quando lançou o Windows 2000. O problema: Mesmo numa nova implementação de uma nova floresta do Active Directory em servidores Windows Server 2022 - e sim, servidores Windows Server 2025 - a Microsoft preenche previamente o grupo Acesso Compatível Pré-Windows 2000 com a entidade de segurança Utilizadores Autenticados.

Então, porque é que isto é importante e porque é que se deve preocupar?

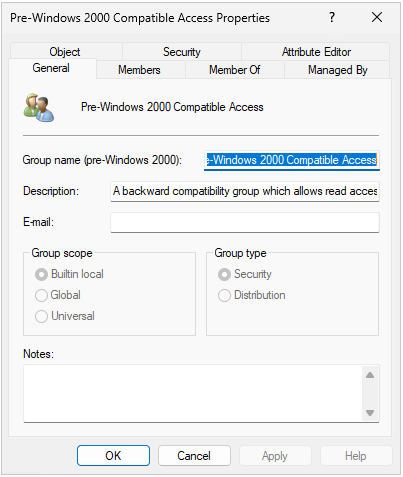

Tal como o nome indica, o grupo Acesso Compatível Pré-Windows 2000 foi criado para ser compatível com o Windows NT. Por outras palavras, o grupo permite conceder permissões ao nível do objeto em objectos do Active Directory que são compatíveis com o menos seguro Windows NT, em vez de utilizar permissões mais granulares ao nível do atributo. A Microsoft não esconde as implicações potencialmente arriscadas na descrição do grupo: "Um grupo de compatibilidade com versões anteriores que permite o acesso de leitura a todos os utilizadores e grupos no domínio."

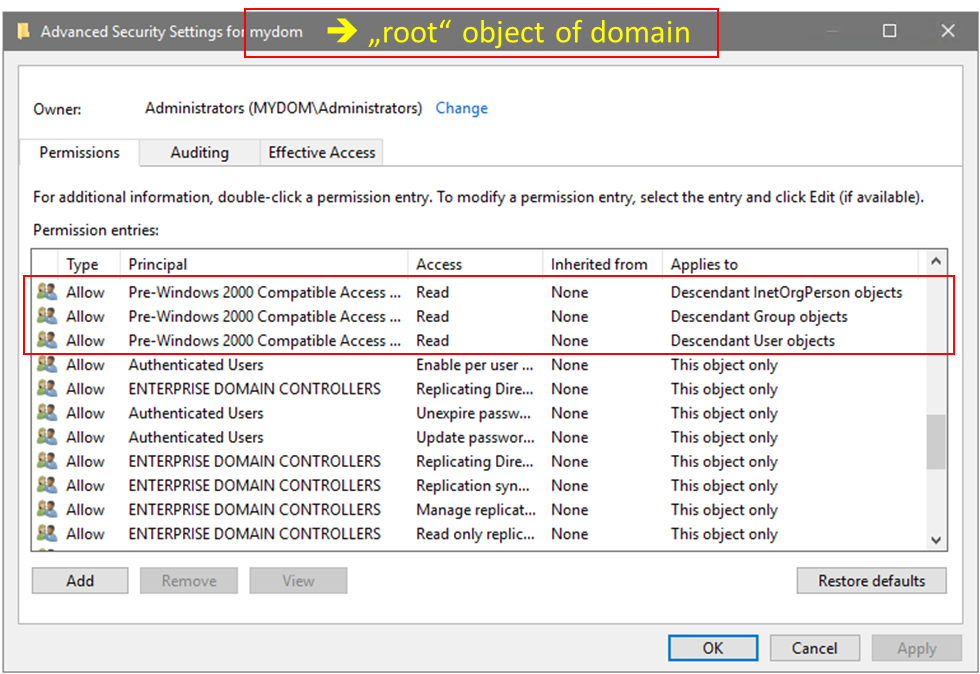

E porque a Microsoft quer "ajudá-lo" tanto quanto possível com essa compatibilidade com versões anteriores, concede permissões READ completas para os respectivos objectos (utilizadores e grupos) no topo de cada domínio da sua floresta, permitindo-lhe herdar toda a hierarquia da UO.

Estas permissões predefinidas estão definidas, embora a Microsoft já não pergunte se pretende implementar a nova floresta do AD de uma forma compatível com as versões do Windows anteriores ao Windows 2000 (ou seja, Windows NT). Esta opção estava disponível no SO anterior quando se promovia uma nova floresta AD. Se tivesse escolhido esta opção há alguns anos, teria adicionado os grupos Utilizadores Anónimos e Todos ao grupo Acesso Compatível Pré-Windows 2000, concedendo assim a estes princípios de segurança um acesso de leitura poderoso ao Active Directory. Os utilizadores nem sequer precisariam de se autenticar para ler o seu AD! Espero que já tenha limpo essas permissões antigas, para as quais todas as verificações de segurança já o teriam avisado.

Pode deixar os Utilizadores Autenticados no grupo Acesso Compatível Pré-Windows 2000?

Sim, deve remover os Utilizadores Autenticados dos grupos de Acesso Compatível Pré-Windows 2000 em todos os domínios da floresta do AD, apesar de a Microsoft ainda os adicionar como predefinição para novas implementações do AD. Deixar os Utilizadores Aut enticados no grupo concede permissões de LEITURA completas, permitindo que qualquer utilizador e computador ligado ao domínio leia os respectivos dados em qualquer um desses objectos.

Note que cada computador ligado ao domínio é também um Utilizador Autenticado na sua floresta do Active Directory. Mesmo que nenhum utilizador tenha iniciado sessão nesses computadores, um processo - possivelmente um trojan - executado no contexto do sistema de um computador ligado ao domínio tem o mesmo acesso ao Active Directory que os seus utilizadores.

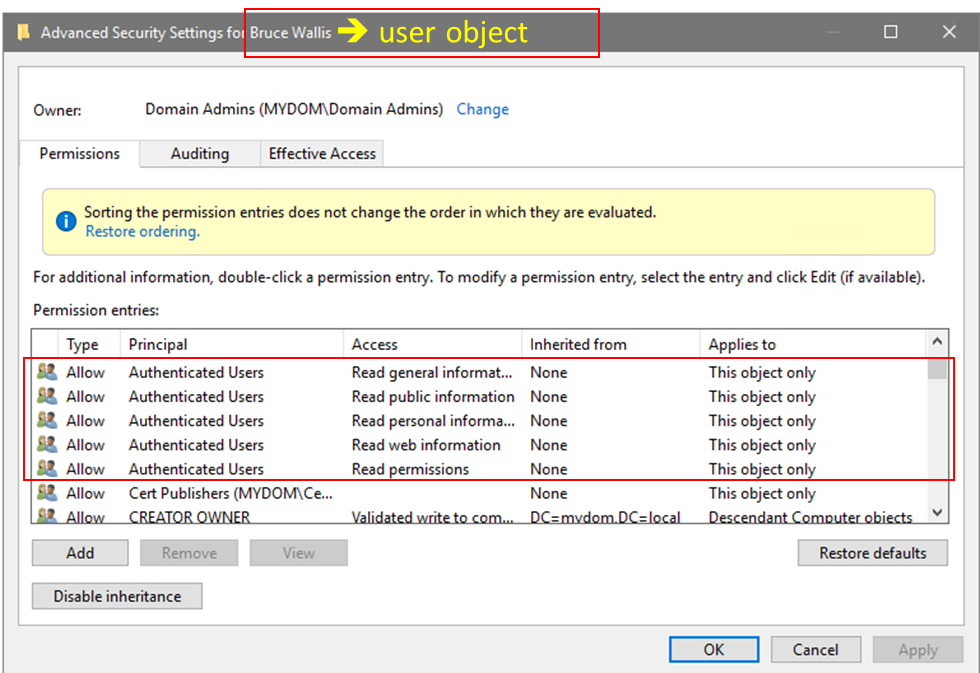

Para compreender melhor o impacto, temos de ir um pouco mais fundo e verificar que permissões são concedidas por defeito aos Utilizadores Autenticados em todos os objectos de utilizador e grupo no seu domínio. Afinal, sempre que cria um objeto, o Active Directory adiciona ao novo objeto o descritor de segurança predefinido para o objeto em causa. Essas permissões são concedidas explicitamente no objeto (ou seja, não são herdadas). Como tal, têm a prioridade mais elevada quando são determinadas as permissões gerais para o objeto. Observe que essa configuração também concede a essas permissões padrão uma prioridade mais alta do que uma permissão de negação herdada, o que geralmente confunde os administradores.

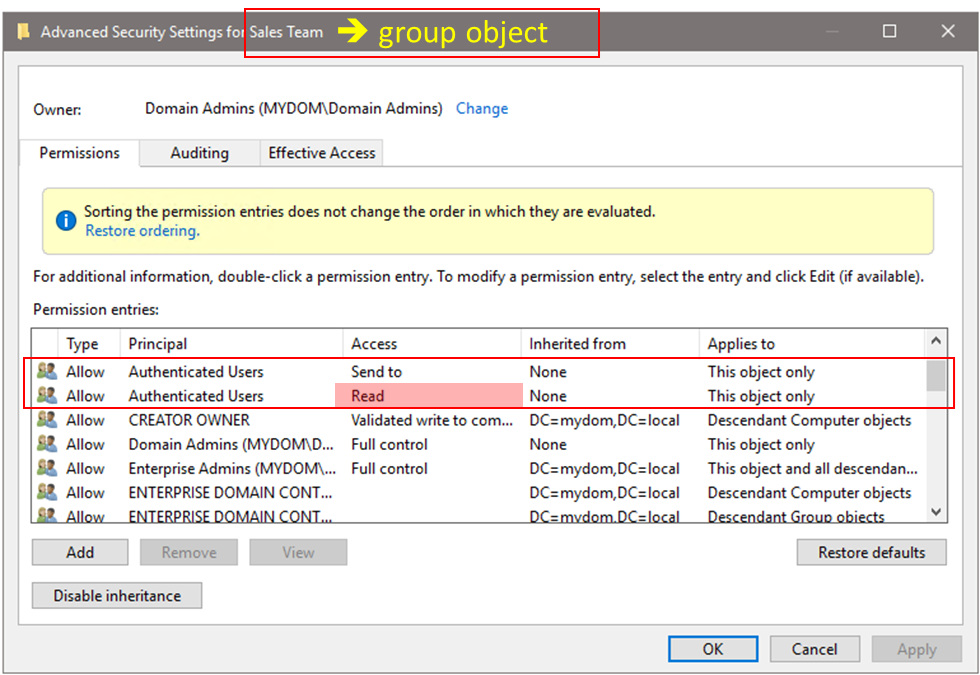

Permissões em objectos de grupo

Para objectos de grupo, as permissões de Acesso Compatível Pré-Windows 2000 não fazem qualquer diferença. Aos Utilizadores Autenticados é concedida a permissão de LEITURA total em todos os objectos de grupo.

Mesmo que remova os Utilizadores Autenticados do grupo Acesso Compatível Pré-Windows 2000, todos os seus utilizadores podem continuar a ler os membros de todos os grupos na floresta do Active Directory. A menos que remova essa permissão de grupos seleccionados, qualquer utilizador na sua floresta - incluindo um potencial intruso - pode facilmente determinar quem é membro de qualquer grupo no seu domínio. Para os grupos do AD mais sensíveis, como Administradores de Domínio ou Administradores Empresariais, são necessários alguns passos adicionais para remover esta permissão LER. (Estes grupos são controlados por permissões num objeto especial chamado AdminSDholder. Pode saber mais sobre o AdminSDholder e a segurança do Active Directory neste white paper).

Permissões em objectos de utilizador

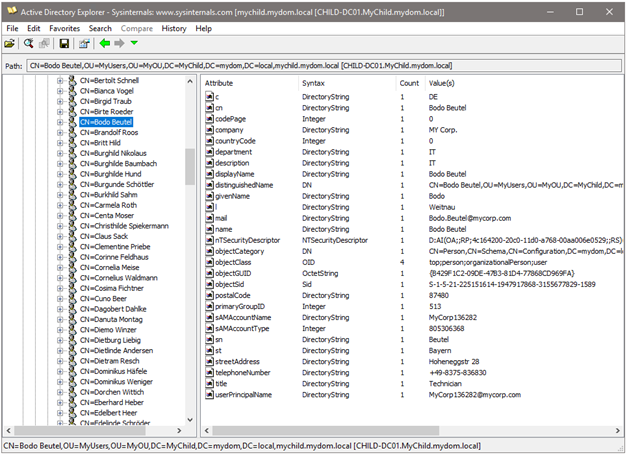

No entanto, a situação é bastante diferente para os objectos de utilizador. As permissões por defeito concedidas aos Authenticated Users nos objectos de utilizador são também bastante extensas, incluindo a leitura de todos os atributos de informação geral e pessoal. No entanto, as permissões são menos abrangentes do que permitir a leitura de todos os atributos dos utilizadores.

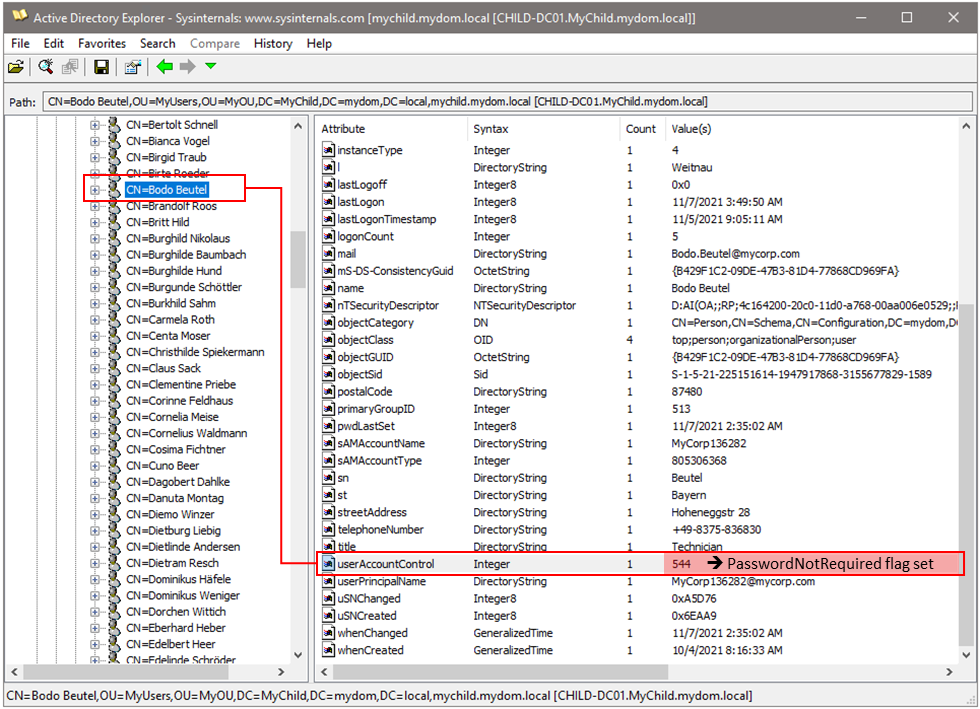

Isto significa que vários atributos sensíveis do utilizador NÃO podem ser acedidos por Utilizadores Autenticados através dessas permissões de objeto predefinidas. Estes incluem os atributos userAccountControl, memberOf e todos os atributos relacionados com o início de sessão, como o último início de sessão ou quando a palavra-passe foi alterada pela última vez. Tenha em atenção que, quando lhe é concedido acesso de leitura ao atributo userAccountControl , é-lhe permitido descobrir quais os utilizadores que têm o sinalizador PasswordNotRequired definido e outras informações que podem permitir a descoberta de objectos não seguros na sua floresta AD. Os utilizadores que estão configurados com o sinalizador PasswordNotRequired podem ter sido criados há muito tempo para alguma aplicação e podem realmente não ter nenhuma palavra-passe se o administrador do Active Directory tiver optado por defini-lo desta forma. Como tal, são um isco fácil para um intruso.

Assim, se optar por manter os Utilizadores Autenticados no grupo Acesso Compatível Pré-Windows 2000, são automaticamente atribuídas a cada utilizador e computador no domínio as permissões desse grupo no início de sessão. E com esta atribuição, qualquer processo - incluindo código malicioso que um intruso possa executar num cliente ligado ao domínio sem qualquer utilizador com sessão iniciada - tem permissão para enumerar quaisquer atributos de utilizador no seu domínio.

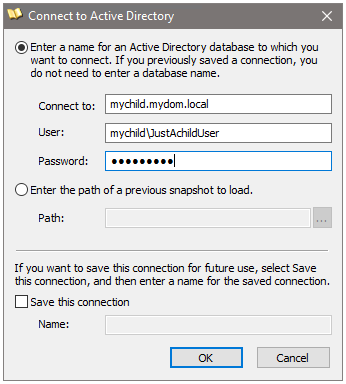

Embora os intrusos utilizem frequentemente ferramentas e scripts específicos para analisar o Active Directory e encontrar vulnerabilidades, não pense que os seus utilizadores normais teriam dificuldade em fazer o mesmo. Mesmo sem direitos de administrador no seu cliente, podem simplesmente descarregar a versão mais recente do Sysinternals AD explorer da Microsoft(https://docs.microsoft.com/en-us/sysinternals/downloads/adexplorer) e explorar alegremente a sua floresta do Active Directory. As imagens a seguir mostram como isso é fácil.

Remover utilizadores autenticados do grupo Acesso compatível pré-Windows 2000 grupo

Este passo é apenas um de muitos para aumentar a postura de segurança do seu Active Directory. Atualmente, não é necessário manter a compatibilidade com o modelo de segurança do Windows NT.

Os seus utilizadores não precisam das permissões concedidas pelo grupo Acesso Compatível Pré-Windows 2000. Continuam a poder iniciar sessão. Os computadores e servidores ligados ao domínio também não necessitam das permissões; continuarão a trabalhar no seu domínio sem problemas. O processamento da Política de Grupo também não é afetado por esta alteração. Os administradores do Active Directory também não precisam destas permissões, uma vez que lhes são concedidas as mesmas e mais permissões.

No entanto, a remoção de Utilizadores Autenticados do grupo Acesso Compatível Pré-Windows 2000 não é uma alteração que se faça rapidamente no Active Directory numa segunda-feira de manhã. Primeiro, teste o potencial impacto da alteração no seu próprio ambiente. Poderá estar a utilizar ferramentas ou soluções que esperam que essas permissões anteriores ao Windows 2000 sejam configuradas no seu AD e que as esteja a utilizar por motivos legítimos.

Exemplos de soluções ou tarefas que, por defeito, utilizam as permissões concedidas através de Utilizadores Autenticados no grupo Acesso Compatível Pré-Windows 2000:

- Algumas ferramentas de verificação de segurança que não são executadas com uma conta privilegiada ou que são executadas no contexto de segurança de um computador podem ser desafiadas a ler os atributos de utilizador sensíveis à segurança discutidos neste artigo. Como resultado, essas ferramentas poderão não o avisar se um utilizador estiver configurado com o sinalizador PasswordNotRequired . Pode optar por adicionar a respectiva conta de serviço utilizada pela ferramenta ou a sua conta de computador ao grupo Acesso Compatível Pré-Windows 2000, ou pode conceder as permissões necessárias separadamente.

- Tenha cuidado com as aplicações que se ligam ao Active Directory através de LDAP para enumerar as associações de grupos para segurança dentro da aplicação.

- Se utilizar os AD Federation Services (ADFS), dependendo da sua configuração, poderá afetar a autenticação do WebForms, o que poderá ter de ser resolvido com permissões de leitura dedicadas para os seus servidores ADFS ou utilizando o Grupo de Acesso de Autorização do Windows (WAAG).

- Ao utilizar o separador Acesso Efetivo nas definições avançadas de segurança dos servidores de ficheiros para verificar as permissões que um determinado utilizador pode ter numa pasta, o servidor utiliza a sua conta de computador para ler as associações de grupo do utilizador. Este processo falhará depois de os Utilizadores Autenticados serem removidos do grupo Acesso Compatível Pré-Windows 2000. O verdadeiro valor do separador Acesso efetivo é geralmente questionável, uma vez que não considera corretamente os grupos aninhados. No entanto, se ainda quiser utilizá-lo, pode adicionar novamente as contas do computador servidor de ficheiros ao grupo Acesso Compatível Pré-Windows 2000 ou conceder as respectivas permissões de leitura nos objectos do utilizador.

- O cliente Ivanti File Diretor tem problemas ao ler o homeDirectory e o userAccountAttribute. Os utilizadores não conseguirão iniciar sessão neste software, a menos que adicione a conta de serviço que utiliza ao grupo Acesso Compatível Pré-Windows 2000 ou conceda as permissões adequadas diretamente nos objectos de utilizador.

Uma vantagem adicional de esvaziar o seu grupo de Acesso Compatível Pré-Windows 2000: Ao fazê-lo, estaria a protegê-lo da vulnerabilidade PrintNightmare antes de ter corrigido os seus controladores de domínio com o patch crítico CVE-2021-1675 do verão de 2021. Da mesma forma, esvaziar o grupo irá protegê-lo de outras vulnerabilidades de Dia Zero que utilizam estas permissões predefinidas no Active Directory.

Em qualquer caso, para operações normais e mais seguras do Active Directory, não é necessário que os Utilizadores Autenticados sejam membros do grupo Acesso Compatível Pré-Windows 2000. Nem o grupo Todos ou Utilizadores Anónimos. Manter o grupo vazio - ou pelo menos preenchido apenas com os poucos utilizadores e computadores dedicados que possam necessitar dele - irá certamente ajudar a reduzir a superfície de ataque do Active Directory. Esta configuração torna muito mais difícil para os intrusos enumerar contas fracas e extrair outros dados sensíveis de segurança do seu AD.

Como resolver este problema num ambiente de grandes dimensões

Escrever sobre a necessidade de melhorar a sua segurança é fácil. Mas, na verdade, alterar uma associação de grupo padrão que a Microsoft decidiu deixar em vigor - mesmo em sua versão mais recente do sistema operacional - pode ser um grande desafio, especialmente em ambientes grandes.

Como já foi mencionado, comece por proteger os seus grupos mais críticos (por exemplo, Admin. do Domínio, Admin. da Empresa) de serem lidos por toda a gente. Afinal de contas, se não o fizer, os intrusos podem facilmente planear caminhos de ataque adequados contra os objectos de utilizador mais sensíveis na sua floresta do Active Directory. A melhor forma de resolver esta tarefa é atualizar o modelo AdminSDholder, que é utilizado para atualizar as permissões em todos estes objectos sensíveis.

Em ambientes mais pequenos, a "limpeza" do grupo Access compatível pré-Windows 2000 pode ser possível durante um fim de semana - com alguns testes iniciais dos principais sistemas empresariais para confirmar que tudo continua a funcionar como esperado. Mas esta abordagem pode ser um pouco assustadora em grandes empresas. Afinal de contas, não quer causar um impacto comercial maior simplesmente porque estava a reforçar a segurança do Active Directory.

Como em qualquer tarefa de grande dimensão, recomendo a divisão do trabalho. Embora a escolha seja, em última análise, binária - os Utilizadores Autenticados estão ou não no grupo Acesso Compatível Pré-Windows 2000 - as permissões para este grupo são herdadas para diferentes objectos na sua floresta do Active Directory a partir da raiz de cada domínio nessa floresta. Assim, tem a opção de bloquear UOs individuais através de:

- Desativar a herança nas UOs

- Copiar todas as permissões existentes

- Removendo apenas o grupo Acesso Compatível Pré-Windows 2000 do conjunto resultante de permissões explícitas

Para os objectos na respectiva UO, o efeito é o mesmo que se tivesse removido Utilizadores Autenticados do grupo na raiz do domínio. Por outras palavras, o grupo Acesso Compatível Pré-Windows 2000 não tem mais permissões nos objectos da respectiva UO.

Naturalmente, é necessário testar o impacto de tais alterações de permissão antes de as efetuar. Sugiro que registe as permissões actuais em qualquer UO que pretenda modificar. É útil ter uma solução que registe todas as alterações no seu Active Directory, incluindo o atributo nTsecurityDescriptor, que essencialmente armazena a permissão do respetivo objeto. Melhor ainda seria uma solução que também pudesse desfazer essas alterações! O Semperis Directory Service Protetor (DSP ) é uma dessas ferramentas, mas também pode utilizar scripts publicamente disponíveis e as suas próprias capturas de ecrã para documentar o seu trabalho.

Idealmente, tem planos de teste e intervenientes prontos para validar as aplicações, ferramentas e processos de gestão de utilizadores e clientes mais importantes. Terá de recolher feedback depois de efetuar a alteração de permissão. A execução dos seus testes em objectos na primeira UO bloqueada fornecerá informações sobre potenciais problemas que devem ser resolvidos antes de bloquear outra UO, e assim sucessivamente.

Eventualmente, estará pronto para remover completamente o grupo Utilizadores Autenticados do grupo Acesso Compatível Pré-Windows 2000. Quando chegar a esse ponto, certifique-se de que volta a ativar a herança de permissões nas UOs que utilizou para testar. Reverta-as para as permissões explícitas anteriores que foram concedidas a esse nível. A utilização das ferramentas adequadas para detetar todas as alterações na floresta do Active Directory também reduzirá os seus esforços durante este passo.

Principais conclusões para as definições de Acesso Compatível Pré-Windows 2000 no Windows Server 2025 e anteriores

O Active Directory está cheio de campos minados de segurança que os ciberataques podem explorar. (Para identificar potenciais falhas de segurança no seu ambiente, descarregue Purple Knightuma ferramenta gratuita de avaliação de segurança do Active Directory que identifica mais de 100 indicadores de exposição ou comprometimento com orientações sobre como resolvê-los). Mas a adoção do Windows Server 2025 ou do Windows Server 2022 não significa necessariamente que deixe todas essas definições antigas para trás.

Se nada mais, considere fazer estas alterações nas definições de configuração relacionadas com a compatibilidade pré-Windows 2000:

- "Não hesite em remover as opções “Anonymous” e “Everyone” do grupo de acesso compatível, em versões anteriores ao Windows 2000, em todos os domínios da sua floresta AD."

- "Faça o mesmo para os utilizadores autenticados, mas tenha em atenção o potencial impacto e esteja preparado para preencher novamente o grupo com sistemas ou utilizadores que possam depender das permissões que lhes são concedidas."

- Remova as permissões de leitura predefinidas para Utilizadores Autenticados de grupos sensíveis para restringir quem pode enumerar os seus membros. Consulte o meu blogue sobre como o fazer para os grupos de administradores AD incorporados.

Tem de decidir por si próprio se deve remover o grupo Utilizadores Autenticados para aumentar a postura de segurança do Active Directory. Pode optar por aceitar o risco e continuar a viver com as antigas permissões do tipo Windows NT no seu Active Directory. Mas siga esse caminho apenas depois de compreender cuidadosamente o perigo potencial.