O “ransomware” continua a ser uma atividade criminosa altamente lucrativa.

Grupos de hackers de ransomware extorquiram pelo menos US$ 144,35 milhões de organizações americanas entre janeiro de 2013 e julho de 2019. Esse é o número exato recentemente divulgado pelo FBI - o verdadeiro dano é quase certamente muito mais íngreme, dado que apenas uma parte dos crimes cibernéticos é relatada às autoridades policiais.

Para entrar na rede, os fornecedores de ransomware direccionam o correio electrónico armado para um funcionário visado. Uma vez dentro de uma rede, movem-se lateralmente para localizar e encriptar sistemas de missão crítica; segue-se um pedido de resgate para uma chave de desencriptação. Em muitos casos, a fase de movimento lateral está a ser facilitada pelo sequestro de uma ferramenta de administrador de rede omnipresente: o Windows Active Directory, ou AD.

Tive a oportunidade, mais uma vez, de discutir o yin vs. yang relacionado com a posição central do Active Directory no coração das redes empresariais com Mickey Bresman, co-fundador e CEO da Semperis, uma empresa de ciber-resiliência orientada para a identidade sediada no novo World Trade Center em Lower Manhattan. Conhecemo-nos na RSA 2020. Para aprofundar a nossa discussão, ouça o podcast que o acompanha. Aqui estão os principais trechos.

Aumento do ransomware

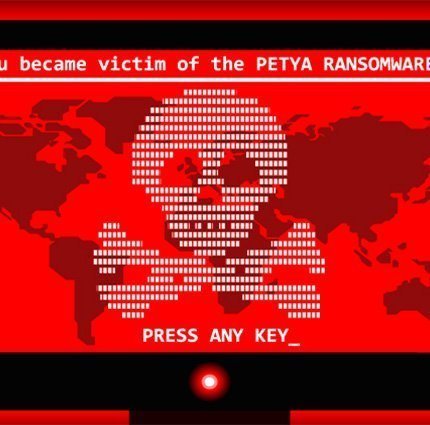

O AD permite que os funcionários de TI gerenciem o acesso a servidores e aplicativos em toda a extensão de qualquer rede baseada no Windows; ele é usado em 90% das organizações dos EUA, o que se traduz em dezenas de milhares de empresas e agências. Na primavera de 2017, os worms de ransomware WannaCry e NotPetya foram lançados em todo o mundo, congelando os sistemas Active Directory de milhares de empresas.

Na sequência do NotPetya, em particular, as grandes empresas apressaram-se a bloquear as suas defesas de rede internas. O NotPetya causou danos no valor de 10 mil milhões de dólares, de acordo com Tom Bossert, um alto funcionário do Departamento de Segurança Interna na altura.

Assim, os agentes de ameaças começaram a concentrar-se em alvos mais suaves. Desde então, começaram a aperfeiçoar as formas de manipular o AD para ajudar e favorecer as campanhas de ransomware. Em 2018 e 2019, as perturbações empresariais desencadeadas por ransomware não surgiram em worms de alcance global, como o WannaCry e o NotPetya, mas em ataques únicos e implacáveis.

"Houve um grande aumento no terceiro e quarto trimestre de 2019, não apenas nos EUA, mas em todo o mundo", disse-me Bresman. "O ransomware ainda está indo muito rápido e forte, e na verdade está se tornando um problema ainda maior."

As organizações que estão agora na linha de fogo incluem empresas de produção, operadores de telemarketing, escritórios de advogados, hospitais, cidades e vilas, agências governamentais locais e distritos escolares locais - os próprios alicerces da economia dos EUA

Manipulação de identidades

Os agentes de ameaças procuram o AD pela mesma razão que as empresas dependem dele: O AD é o centro da autenticação, fornecendo acesso Single Sign-On (SSO) em toda a rede da empresa. Um funcionário - ou agente de ameaças - pode iniciar sessão uma vez no Active Directory e, se lhe forem concedidos privilégios suficientemente elevados, obter acesso total a todos os recursos organizacionais.

Os atacantes já aperfeiçoaram várias formas de manipular o AD e deitar a mão a credenciais SSO com estatuto de acesso privilegiado. Uma variedade popular de exploits gira em torno da pirataria de vulnerabilidades conhecidas no protocolo de autenticação conhecido como Kerboros, que se integra no AD. A pirataria do Kerberos - que é frequentemente referida como um ataque "golden ticket" - pode tornar muito mais fácil mover-se lateralmente sem ser detectado.

Além disso, estão constantemente a ser descobertas novas vulnerabilidades relacionadas com o AD. Isto aplica-se a todo o software, como é óbvio. Mas as falhas do AD envolvem normalmente riscos muito elevados. No dia 10 de Março, por exemplo, a Microsoft lançou um patch para uma falha crítica descoberta numa coisa chamada LDAP, outro protocolo de comunicações que está ligado ao AD. Esta falha, a menos e até que seja corrigida, deixa um caminho aberto para que uma parte maliciosa aumente os privilégios e execute ataques man-in-the-middle a partir da rede de uma empresa.

A grande maioria dos ataques de ransomware actuais tem por base a manipulação das identidades geridas e controladas, a algum nível, pelo AD, afirma Bresman.

Exposição ao ataque

A Semperis foi efectivamente lançada em 2014 para fornecer serviços de recuperação de desastres especificamente para sistemas AD. Começou por se oferecer para ajudar as empresas a restaurar, de forma rápida e eficiente, um sistema AD que fosse subitamente corrompido e encerrado. Há seis anos, a causa mais provável para isso era um funcionário desonesto.

Depois vieram as ondas de ataques de ransomware, aproveitando o AD para se espalhar, com o objectivo de extorsão. Entretanto, o desafio de recuperar um sistema AD corrompido ou mal utilizado tornou-se muito mais complexo. As empresas misturam e combinam cada vez mais recursos fornecidos na nuvem com infra-estruturas de TI locais e, à medida que a dependência de redes híbridas aumentou, também aumentou a complexidade de tentar bloquear o AD.

"De repente, as organizações encontram-se numa situação em que tinham vários domínios diferentes para proteger, alguns desses activos no seu próprio centro de dados, mas muitos deles estão agora fora do centro de dados", afirma Bresman. "Todas as organizações estão a tornar-se cada vez mais digitais. Isto não é novidade... mas agora, também, os maus da fita estão a prestar atenção a este aspecto. Quanto mais digital uma organização se torna, mais exposta ela fica a possíveis ataques."

Resiliência AD

Tendo sido lançada como um serviço de recuperação especializado, a Semperis mudou o seu modelo de negócio para ajudar as empresas a criar resiliência de AD. Recentemente, a empresa expandiu a sua oferta para analisar os sistemas AD de um cliente para encontrar e corrigir quaisquer vulnerabilidades relacionadas com o AD - antes que um agente de ameaças o faça.

"O melhor é estar preparado antes de um ataque", diz Bresman. "Entramos no seu ambiente e preparamo-lo, certificando-nos de que fecha tudo o que pode ser fechado."

É claro que raramente é prático bloquear tudo. Por exemplo, uma análise pode revelar uma definição de configuração que deve ser alterada para aumentar a segurança. Mas isso iria cortar certas funcionalidades de uma aplicação comercial antiga - e provocar protestos.

No entanto, o simples facto de ganhar visibilidade de uma falha grave conhecida é um grande passo na direcção certa. "Podemos dar-lhe uma atenção especial, começando com um plano de atenuação", afirma Bresman. "Podemos estar atentos a qualquer coisa invulgar que possa acontecer nesse ambiente e, se acontecer algo que não tenha sido planeado, podemos enviar uma notificação imediatamente."

Com a persistência do flagelo do ransomware - e com a expansão da superfície de ataque das redes empresariais - faz sentido monitorizar e testar o AD, do ponto de vista da segurança, 24 horas por dia. A adopção generalizada desta prática faria uma grande diferença. Vou ficar atento.