Forest Druid é uma ferramenta gratuita de descoberta de caminhos de ataque cibernético para ambientes de identidade híbrida, como o Active Diretory e o Entra ID. Ao contrário das ferramentas tradicionais que mapeiam caminhos de ataque do perímetro externo para dentro, Forest Druid concentra-se em proteger primeiro os activos mais críticos.

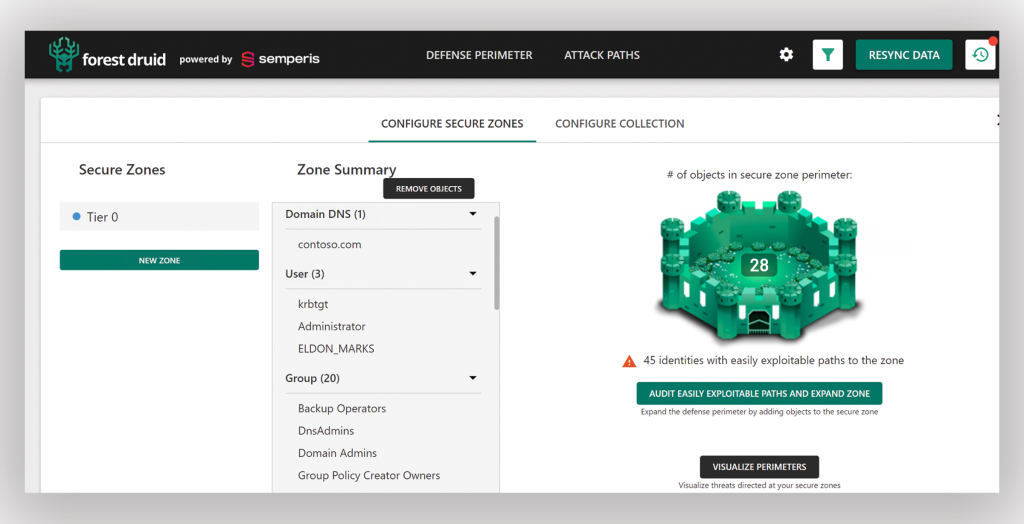

Este método dá prioridade à identificação e proteção dos activos de nível 0, as partes mais privilegiadas e sensíveis da rede(Figura 1), contra as ciberameaças. Esses activos incluem contas administrativas e servidores com controlo sobre sistemas de gestão de identidades, como o Active Diretory. Ao proteger estes activos de Nível 0, as organizações podem proteger melhor a sua infraestrutura geral de TI.

O desafio das identidades comprometidas

A resposta a incidentes pode ser avassaladora, especialmente quando se lida com um incidente de segurança difícil, como identidades comprometidas num ambiente do Active Diretory. Durante uma resposta a um incidente em curso, como um incidente de segurança de ransomware, é essencial identificar o risco representado por identidades recentemente comprometidas e compreender como os atacantes podem aumentar os privilégios para aceder a activos de Nível 0.

Os atacantes visam frequentemente estas contas de elevado privilégio para obterem controlo sobre a rede, de modo a poderem espalhar o seu ransomware. Por conseguinte, é essencial dar prioridade à segurança destes activos para atenuar o impacto de um ataque deste tipo.

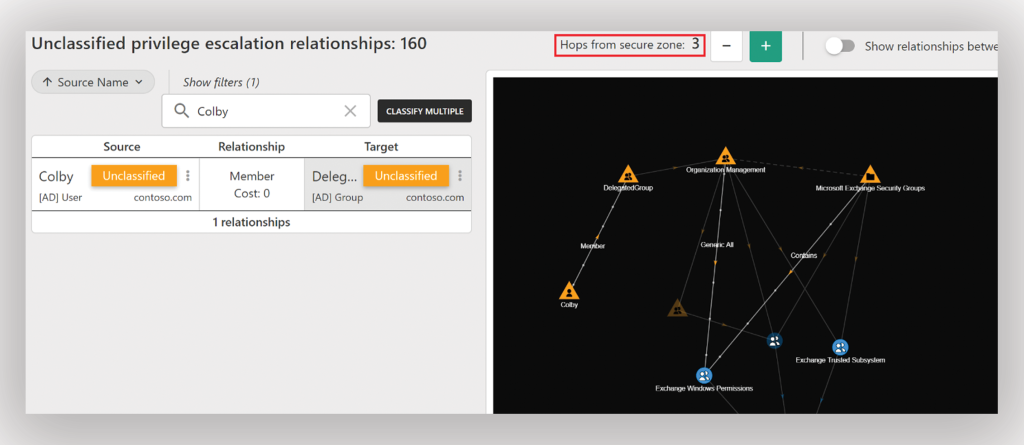

A visualização fornecida por Forest Druid melhora o seu planeamento de resposta a incidentes cibernéticos, facilitando a compreensão do potencial impacto de uma conta comprometida, oferecendo melhores informações sobre os riscos associados.

No exemplo seguinte, pode ver que seriam necessários três saltos para que a identidade especificada elevasse os seus privilégios a um ativo de Nível 0(Figura 2). Ao identificar o número de saltos de que uma identidade comprometida necessitaria para chegar aos seus activos de Nível 0, pode avaliar melhor o nível de exposição desses activos. Isto ajuda-o a dar prioridade aos caminhos de ataque críticos que necessitam de correção e a compreender o esforço necessário para um atacante atingir o Nível 0.

Suponha que observa outra identidade comprometida. Pode definir esta conta como o filtro de origem para mapear todos os caminhos de ataque direto que tem para o Nível 0(Figura 3).

Depois de definir uma conta como filtro de origem, o Forest Druid começa a mapear visualmente todos os caminhos de ataque que conduzem dessa conta ao Nível 0(Figura 4).

Resposta a incidentes a par da contenção e recuperação

Com o aumento dos ataques de ransomware, as funções de resposta eficaz a incidentes expandiram-se para incluir a contenção e a recuperação. Essa mudança destaca a necessidade de gerenciar as investigações e os esforços de contenção ao mesmo tempo. A contenção centra-se em impedir a propagação de um ataque, minimizar os danos, reduzir a superfície de ataque dos activos de Nível 0 e reforçar os sistemas críticos, como o Active Diretory. A recuperação envolve a restauração de sistemas e dados para a operação normal - especialmente sistemas críticos de identidade como o Active Diretory - e a garantia de que eles estejam seguros e funcionais.

Os responsáveis pela resposta a incidentes podem utilizar o Forest Druid como parte do seu conjunto de ferramentas. Embora não seja uma solução para tudo, o Forest Druid fornece uma visão visualizada da rede e do potencial impacto de contas comprometidas, melhorando a capacidade de resposta a incidentes. A ferramenta mapeia as ligações e os caminhos de ataque, o que pode ajudar os responsáveis pela resposta a incidentes a identificar e corrigir rapidamente os caminhos para os activos mais críticos (por exemplo, Tier 0) e a reforçar o Active Diretory(Figura 5). A ferramenta agrega valor aos esforços de contenção e recuperação para o responsável pelo incidente.

Como recolher dados com Forest Druid

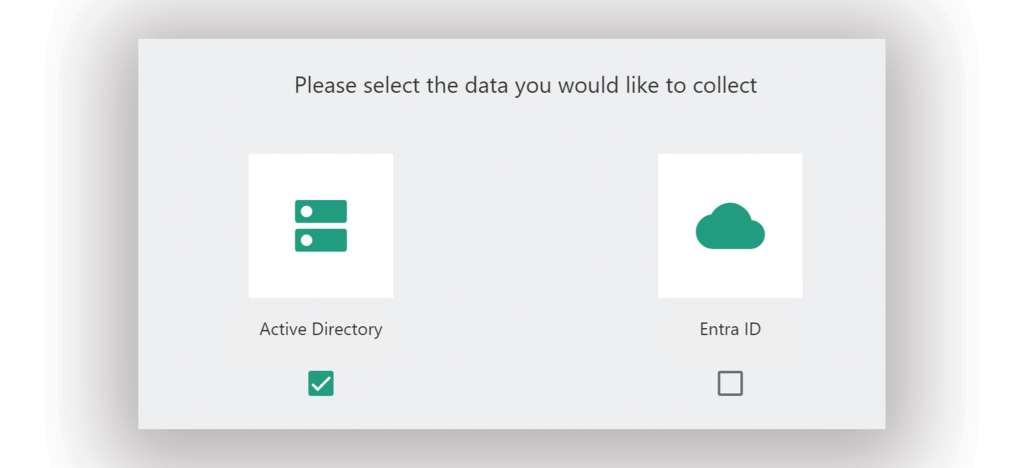

Quando você executa Forest Druid pela primeira vez, a ferramenta solicita que você selecione o tipo de dados a serem coletados: do Active Directory ou do Entra ID. Neste exemplo, seleccionei o Active Directory.

Forest Druid começa então a executar consultas LDAP em segundo plano, reunindo todas as informações dentro do ambiente(Figura 6). Essa coleta de dados pontual permite que o Forest Druid comece a visualizar caminhos de ataque.

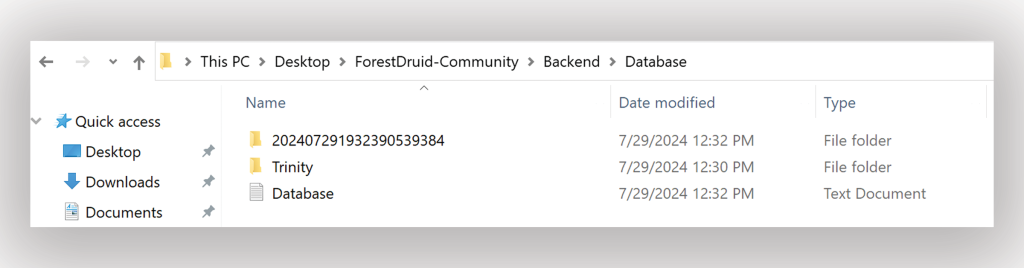

Todos os dados recolhidos são armazenados numa subpasta chamada Database (Base de dados ) na pasta Backend de Forest Druid (Figura 7). Os dados recolhidos na pasta Database (Base de dados) podem ser comprimidos num ficheiro ZIP e partilhados de forma segura com a equipa de resposta a incidentes para análise.

Para analisar os dados offline, a equipa só precisa de copiar os ficheiros para a sua própria pasta Database no diretório Forest Druid . Esta ação fornece a mesma vista da floresta do Active Directory que quando o Forest Druid foi inicialmente executado.

Descarregue Forest Druid e comece a mapear os caminhos de ataque para os seus activos de Nível 0

Mais recursos de análise do percurso de ataque em Forest Druid

- Ver o vídeo de demonstração Forest Druid

- Ler as FAQs de Forest Druid

- Veja como Ran Harel demonstra Forest Druid na Black Hat USA 2022

- Ver entrevista em vídeo sobre Forest Druidcom Ran Harel e David Raviv do NY Information Security Meetup

- Visitar Forest Druid